ゼロトラストとクラウド セキュリティ

クラウド化はゼロトラストの導入チャンス

ゼロトラストは誤解や誤用が多い言葉ですが、全体的なサイバー リスクの低減とレ ジリエンスの促進に大きな効果があるアプローチです。 危機の最中でもビジネスを継続できる強力なサイバーセキュリティ戦略の必要性は、 どの規模の企業でも認識しています。しかし、ゼロトラストとなると、その概念を理 解し、どこから着手すべきかの判断に苦労している企業がほとんどです。 それでも、クラウドへの移行はゼロトラスト アーキテクチャ導入に向けた新たな チャンスをもたらします。

ゼロトラストとは ?

中には、ゼロトラストは ID 管理とアクセス管理がすべてであると主張するベンダーも存在します。すなわ ち、認証済みユーザーによるリソースへのアクセスを企業がどう実現するかという問題です。確かにこの問 題はゼロトラストの構成要素ではあるものの、本来考慮すべき課題の一要素にすぎません。すなわち、企業 活動の中で直面する ID、インフラ、製品、プロセス、サプライ チェーンの全リスク領域を考慮した、より大 規模な戦略として捉えるべきなのです。

どのセキュリティ専門家に聞いても、テクノロジ アーキテクチャやネットワークにおいて「信頼」は昔から 良くないと答えるでしょう。可能性として、データ センター ネットワークに接続された信頼済みネットワー クが侵害を受ける、エンドポイントがハッキングされる、重要な資格情報を持つ信頼済みユーザーが内部犯 になる、信頼済みの OS プロセスがトロイの木馬にハッキングされる、悪意のあるファイルを信頼してしま う等の事例があります。

したがって、ゼロトラストとは技術的な要素間の暗黙の信頼をすべて排除する戦略的アプローチを定めたも のです。たとえるなら、警備員をクラブの入口だけでなく店内や駐車場にも配置したうえで、利用者をクラ ブの外まで送迎するボディーガードを雇うことを義務付けるようなアプローチです。ですが、ゼロトラスト はそこまで単純な、セキュリティの追加を要求するだけの概念なのでしょうか。

率直に言えば、企業が抱えている重要な疑問は、ゼロトラストの採用そのものより、高いコストと変化への 抵抗感を踏まえたうえで、なぜ今役立つのか、どこから始めるべきか、という点にあります。

ブラック スワンに対するゼロトラスト

筆者の経験からすると、ゼロトラストを上手く導入できた組織は取り組みの中でリスク管理を最大の焦点 としています。大手金融サービス企業に 10 年以上務めた経験から、筆者はリスク管理について、とりわけ、 小さな出来事によって企業全体や、ときには市場全体が大きな被害を受ける可能性があることを認識してい ます。

このようなシステム全体に影響を及ぼす出来事 ( ブラック スワン ) は、近年サイバーセキュリティ業界でも 頻繁に発生しています。毎日のニュースで目にする、こうしたリスクの最も分かりやすい例がランサムウェ アやサプライ チェーンのインシデントでしょう。このリスクはゼロトラストへの取り組みで中心的な要素と なります。

システム全体に影響を及ぼす技術的なリスクの根本原因に注目すると、次の要素に帰結します。最悪の場合 にはこれらの要素がすべて重なることになるのです。

- 単一障害点 :テクノロジ スタックを繋ぎ合わせているコア インフラストラクチャ コンポーネントなどが 該当します。セキュリティが不十分か、設計が不適切な Active Directory、WebSSO、DNS のインフラス トラクチャは短時間で大被害になります。

- 旧式の特定ソフトウェアへの依存 : 組織で広く利用されているが、定期的にパッチが適用されていない OS、ファームウェア、ソフトウェアが該当します。1 つの脆弱性からランサムウェアや破壊活動による甚 大な被害が生じるリスクがあります。

- フラットなネットワークの影響 : IT ( 例 : 管理対象外の全デバイス )、OT、IoT をカバーする適切なセグメ ンテーションやネットワーク制御を導入していない組織が該当します。あらゆる侵入者やウィルス / ラン サムウェアにとって格好の標的です。

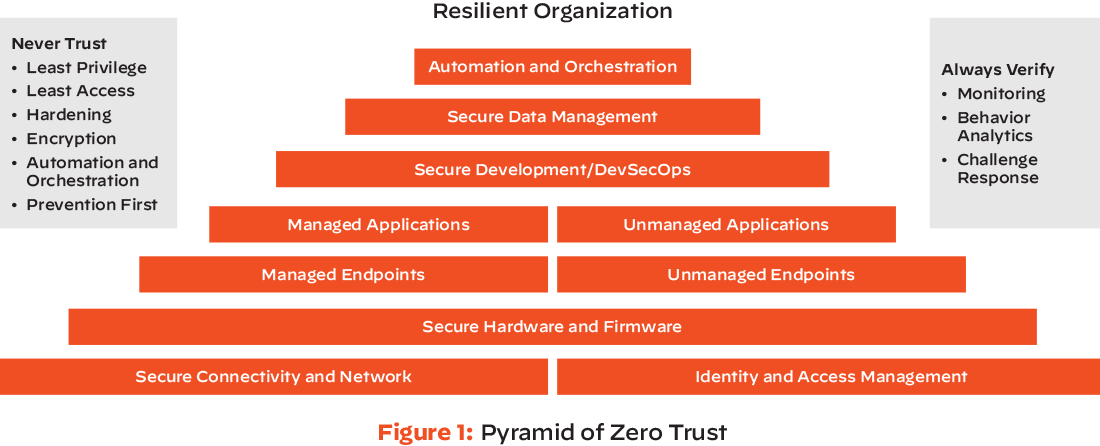

ゼロトラストの階層構造

システム全体に影響を及ぼすリスクを過去から複数抱えている従来型の企業では、ゼロトラストの取り組み を ID& アクセス管理スタックの統一と、接続環境の統一という 2 つの要素から開始するのが一般的です。こ の取り組みで、他のゼロトラスト要素の基礎が固まり、特定ファームウェアへの依存やアプリケーションな どシステム全体に影響を及ぼすその他のリスクを解決できます。

ゼロトラストにおけるプラットフォームの役割

サイバーセキュリティ レジリエンスを筆者の言葉で説明するなら、レジリエントな組織を作るには、セキュ リティを個別の目標ではなくシステムとして捉えることが必要です。たとえば、サンドボックス制御の有効 性試験にすべてのリソースを投入するのではなく、企業全体で他のセキュリティ制御とサンドボックスをど のように統合するかを優先します。あるいは、アプリケーションが数百万ドルの IoT デバイスと同じネット ワークに接続されていて、サーバー上で何らかの無防備なサービスを他にも実行しているなら、業務に必要 でも侵入テストに数百万ドルも投資できません。

ワークロードと ID がインターネット上のどこかに存在する細分化された分散型の環境では、セキュリティ運 用に欠かせない以下のコア機能を統一させなければ、サイバーセキュリティ全体を見渡すことが非常に難し くなるのです。

- 共通の ID & ポリシー スタック。

- 活動可能な脅威に対する共通の理解。

- システム全体にポリシーと脅威情報を適用するための共通のプロトコル / 制御。

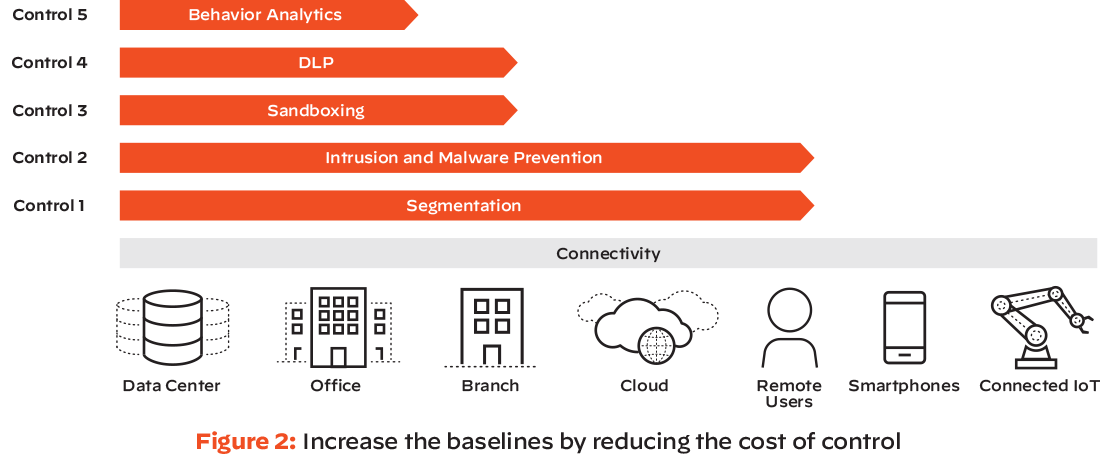

この内容は、Phil Venables 氏のブログ記事の中で、別の言葉で説明されています。すなわち、「多くの組織 において最も効果的なエンタープライズ セキュリティ手法の 1 つが、場所に関係なく適用される共通の制御 基準を作成した上で、制御のユニット コスト ( 既存および新規 ) を削減することで、基準を財政的に強化す ることです」

このブログでは例として自動車業界を取り上げ、レーシング カーから一般の家庭用乗用車への安全機能のコ モディティ化をサイバーセキュリティ業界でも再現できると述べています。実際、ネットワーク セキュリ ティとネットワーク接続はよい例です。

かつてのネットワーク セキュリティは、企業の内部にあるものはすべて信頼し、外部はすべて信頼しないと いう仕組みで、セキュリティは企業の境界だけに適用されていました。リモート ワーカー、クラウド エッ ジ、モバイル アクセスが必要になったことで、このモデルは機能しなくなっています。

現在、これらの環境はいずれもインターネットに直接接続されています。しかし、どの環境でもセグメント 化や侵入検出といった最も基本的な制御さえ欠けているのが実状です。これは個別の制御とポリシーを試験 して展開するには高いコストがかかるため、ほとんどのサイバーセキュリティ制御が企業にとって手が出な い存在になっているためです。

そのため時が経つにつれて、ほとんどのサイバーセキュリティ プログラムにおいて、サイバーセキュリティ プラットフォームはゼロトラスト戦略と経済的な差別化要素を導入する最適な戦略となっています。

クラウド移行はゼロトラスト導入の好機

従来の接続スタックやセキュリティ スタックの更新は大変な作業であり、クラウドやリモート ワークの計画 がきっかけでなければ、実行に移すためにランサムウェア等の一撃もあります。それでも、ゼロトラスト計 画の新たなチャンスは存在するため、見落としたり無駄にできません。

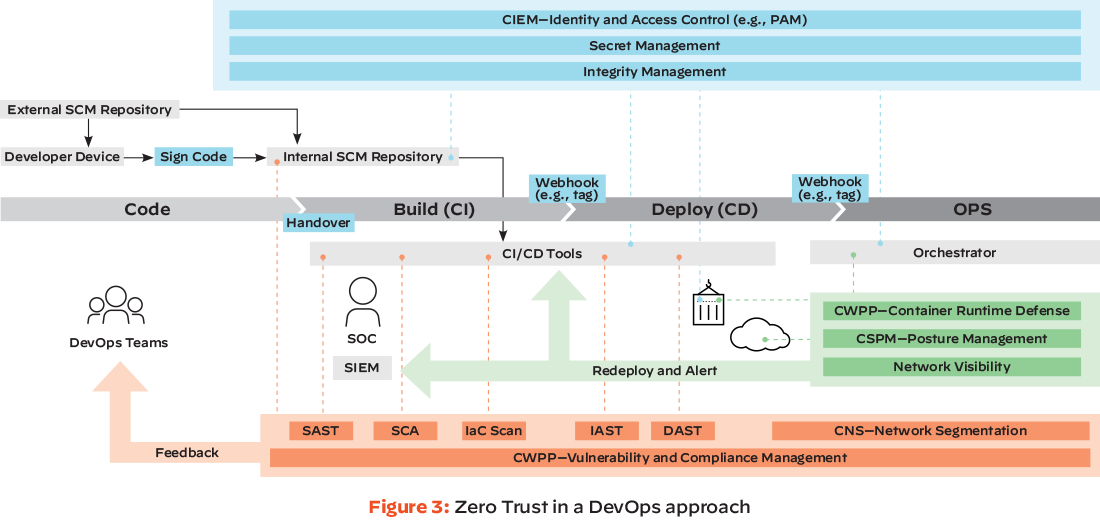

企業がワークロード、アプリケーション、ユーザーのクラウド移行と DevOps の導入を進めている今こそ、セ キュリティを事後ではなく最初から適切な設計を行う時です。この見直しに関連した全体的なアプローチで は、本番環境のセキュリティに加えて、CI/CD パイプラインのセキュリティと、パイプラインのできるだけ 早い段階でのセキュリティ制御の統合を考慮する必要があります。ゼロトラストの文脈で課題を明確化して みましょう。DevOps 環境とクラウド環境のセキュリティを真剣に考えるのであれば、これらの問いを作業リ ストに含めるべきです。

- ソフトウェア エンジニアのデバイスが侵害を受けていないと信じていますか。

- コード リポジトリが侵害を受けていないと信じていますか。

- コードの整合性が開発プロセスとデプロイ プロセスに従っていると信じていますか。

- サードパーティの IaC ( コードとしてのインフラストラクチャ ) テンプレートや Docker コンテナを信頼し ていますか。覚えておきましょう。平均すると IaC テンプレートや Docker コンテナの半数が、それに関 連する有害な脆弱性を抱えています。

- プロジェクトで使用されている、他のソフトウェア アプリケーションの依存関係はどうですか。

- ID に適切な権限が付与されていると信じていますか。

- ハードコードされた資格情報や過剰な権限が付与されたネットワーク設定などのセキュリティ問題や設定 ミスを発見する目的でコードがチェックされていると信じていますか。

- マイクロサービスのオーケストレーターが侵害を受けていないと信じていますか。

検討すべき問いは他にも多数ありますが、ポイントは DevOps 環境ではシステム全体に影響を及ぼすリスク が垂直方向にも水平方向にも拡大する点です。垂直方向では、従来の環境と比較して考慮すべきリスクが多 数存在します。また水平方向では、SolarWinds への攻撃など多くの事例から分かるように、ポイズニングを 受けた 1 つのパッケージから甚大な被害が生じる可能性があります。

DevOps とクラウドの取り組みに乗り出す際には、ゼロトラストを構築するチャンスを見逃さないようにし ましょう。