ワークロードを脅威から保護し、ビジネスの中断を防止

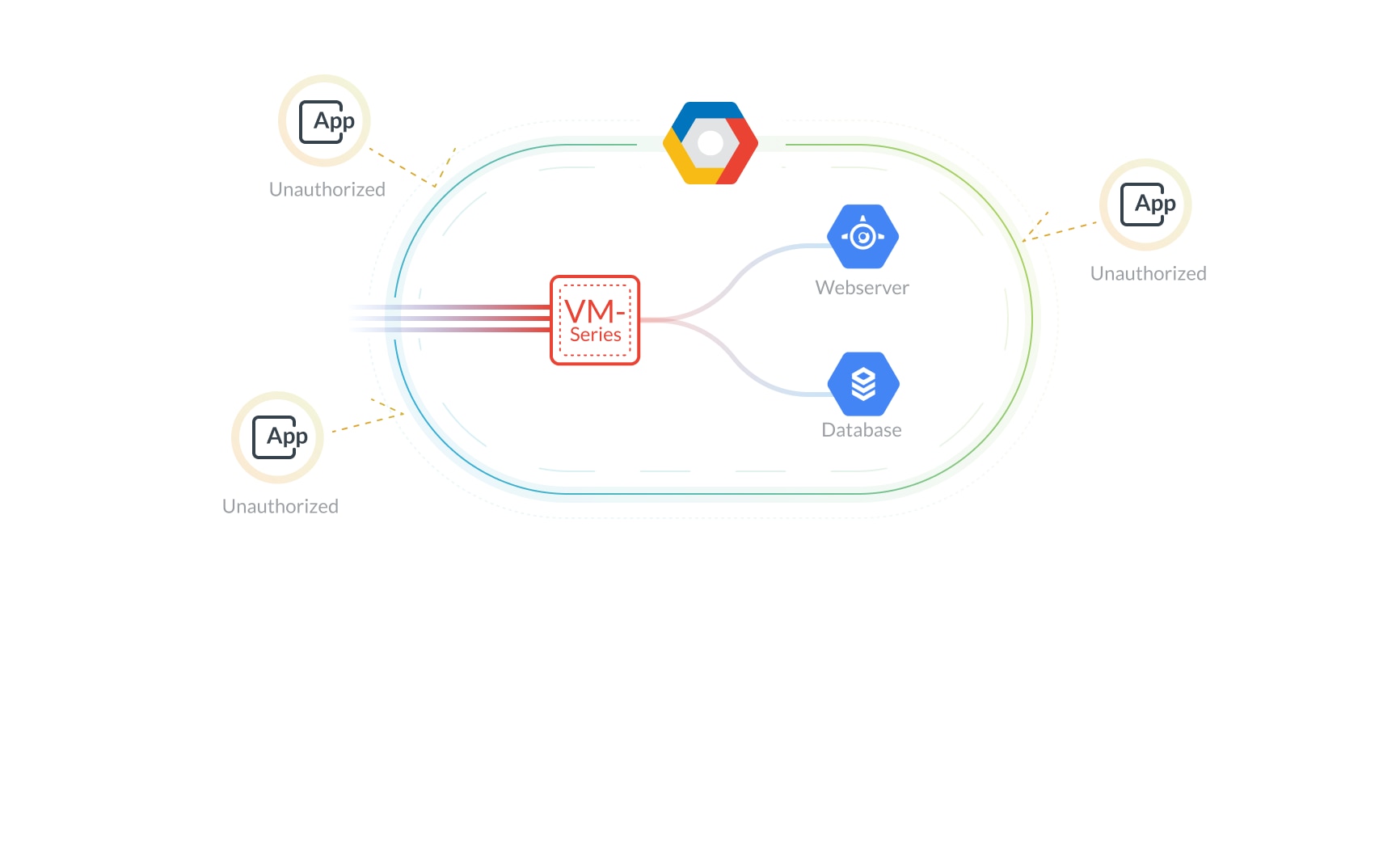

VM-Series® on Google® Cloud Platformは、GCP™のネイティブのセキュリティを補完し、ビジネスクリティカルなワークロードを保護するための機能を追加する、仮想化された次世代ファイアウォールです。

完全な確信を持ってGCPを採用

パブリック クラウドへの移行が進んでいますが、セキュリティ リスクとそれに関連するビジネス中断のリスクは依然として解消されていません。GCPの組み込みのセキュリティ機能をVM-Seriesファイアウォールで補完し、アプリケーション開発と運用環境のワークロードをパブリック クラウドに安全に拡張します。

完全な可視性

-

![セキュリティを向上させ、コンプライアンスを達成]()

セキュリティを向上させ、コンプライアンスを達成

アプリケーションのホワイトリスト ポリシーは、特定のアプリケーションを許可し、他のすべてのアプリケーションを拒否できる機能です。これを使用して、アプリケーションの使用状況をビジネスのニーズに適合させ、リスクにさらされる部分を減らし、脅威を阻止します。また、アプリケーションのセグメント化を行い、異なるサブネット間やVPC間でアプリケーションが相互に通信できないようにします。これにより、規制コンプライアンスに対応し、脅威の横方向の移動を防止します。

-

![GCPの責任共有モデルに準拠]()

GCPの責任共有モデルに準拠

GCPでは、Googleのサーバーに格納されている情報のセキュリティを維持するため、さまざまなテクノロジとプロセスを使用しています。オペレーティング システムとアプリケーションを保護する責任はお客様にあります。VM-Seriesは、ビジネスクリティカルなアプリケーションの安全な実行を可能にし、許可されたアプリケーション フローの中で脅威に対する保護を提供し、データ漏えいを防止します。

-

![GCPネイティブのセキュリティ機能を補完]()

GCPネイティブのセキュリティ機能を補完

テクノロジに詳しいユーザーや、そうしたユーザーによって作成されたアプリケーションは、TCP/80を通じて侵入したり、非標準のポートを利用したりすることによって、SSLを使用したポートベースのセキュリティ制御を簡単に迂回してしまいます。VM-Seriesは、アプリケーション中心で防御ベースのアプローチによってGCPネイティブのセキュリティを補完します。これにより、脅威の範囲を縮小させ、許可されたトラフィック フロー内の脅威を防ぎ、データ漏えいを防止できます。

Threat Prevention

デプロイの自動化

-

![自動化されたデプロイの作成]()

自動化されたデプロイの作成

ブートストラップを利用することにより、VM-Seriesの完全なファイアウォール設定を作成してGCPバケット内に格納しておき、それをオンデマンドでデプロイできます。デプロイの際には、Google Cloudテンプレート、またはTerraform®やAnsible®などのサードパーティ ツールを利用できます。個々のブートストラップの設定には、完全に動作するファイアウォールにポリシー、ライセンス、サブスクリプションを追加したものを利用できます。また、Panorama™ネットワーク セキュリティ管理による自動登録も利用できます。

-

![セキュリティ ポリシーの更新の自動化]()

セキュリティ ポリシーの更新の自動化

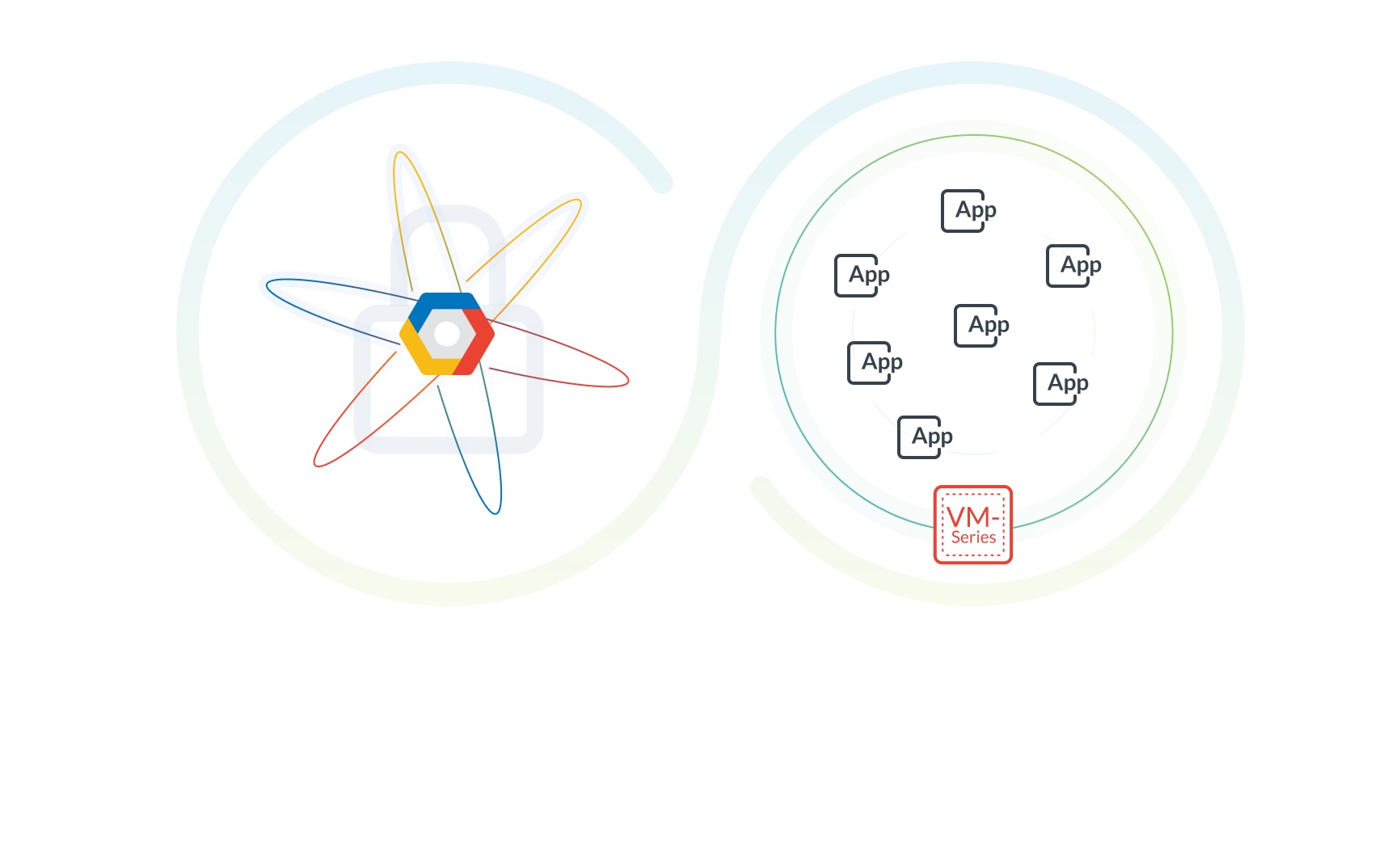

リソース グループにワークロードを追加またはリソース グループからワークロードを削除した場合に、タグを使用してセキュリティ ポリシーの更新を動的に行うことができます。これにより、潜在的なセキュリティ上のボトルネックが解消されます。サードパーティや外部ソースからの脅威フィードをセキュリティ ポリシーに直接取り込んで、GCPのデプロイ環境の保護に利用できます。セキュリティ侵害を受けたワークロードは処理の流れから自動的に除去され、修復されます。

-

![一貫したポリシーの適用]()

一貫したポリシーの適用

Panoramaを使用すれば、マルチクラウド環境で導入したVM-Seriesを物理セキュリティ アプライアンスとともに管理できるので、ポリシーの一貫性と一体性を確保できます。充実したログ機能とレポート機能の一元化により、仮想化されたアプリケーション、ユーザー、コンテンツを監視できます。