Webベースの脅威から組織を守る

Web防御の基本を越えたその先へ

URLフィルタリングによって、Webを安全に使用しながらビジネス ニーズを満たすことができます。機械学習で強化されたスタティック分析の独特な組み合わせを通じて、脅威を特定します。そうすることによって、基本的なWebフィルタリングを超越します。

自動化された防御は常に最新の状態に保たれ、マルウェアの配布や認証情報の盗難を行う悪意のあるサイトへのアクセスをブロックします。サイトの危険度を測定することによって、勘に頼らずにポリシーを作成できるようになります。その結果、危険性の高いサイトのブロックまたはきめ細かい制御が容易になります。認証情報フィッシングの防止などの高度な機能によって、ファイアウォールのポリシーが拡大されます。その結果、攻撃にさらされる可能性を最小限に抑えながら、Webセキュリティのルールをシンプルな状態に維持できます。

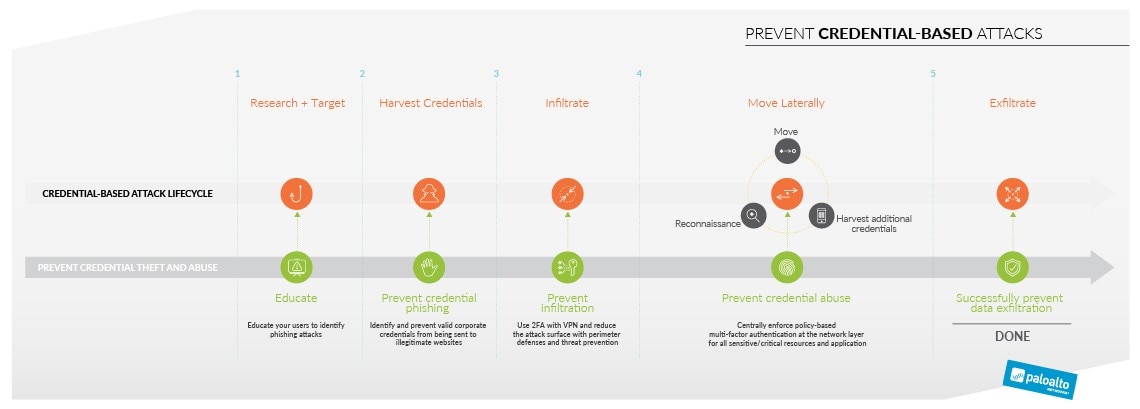

認証情報ベースの攻撃を阻止

関連製品