SolarWindsのインシデントは、世界中で見出しを飾った初めての大規模ソフトウェア サプライ チェーン攻撃でしたが、この種の攻撃はかねてから発生していました。現在までに、Unit 42のリサーチャーが追跡してきた重大な攻撃の例を以下に示します。中には、2015年にさかのぼる攻撃もあります。

- 2015年9月 – XcodeGhost:攻撃者は改変したApple Xcodeソフトウェア(iOSおよびmacOSアプリケーションの開発ツール)を配信しました。このソフトウェアを使用してiOSアプリを開発すると、追加のコードが挿入されます。この攻撃の結果、AppleのApp Store®内で何千もの侵害されたアプリが発見されています。

- 2016年3月 – KeRanger: 人気のあるオープンソースBitTorrentクライアントであるTransmissionが、macOS用ランサムウェアをインストーラに挿入される攻撃を受けました。ユーザーがこのプログラムをダウンロードしてインストールすると、マルウェアに感染し、ファイルを人質にとられることになります。攻撃者はランサムウェアを挿入するため、Transmissionの配布用サーバを掌握する手口を用いています。

- 2017年7月 – NotPetya: 攻撃者は、ウクライナのソフトウェア企業に不正アクセスし、「MeDoc」財務ソフトウェアのアップデートを通じて、ネットワークワーム機能を備えた破壊的なペイロードを配信しました 。このマルウェアは、MeDoc財務ソフトウェアを使用するシステムに感染した後、ネットワーク内の他のホストにも拡散して世界規模の混乱を引き起こし、数千社の企業に影響を与えたのです。

- September 2017 – CCleaner: 攻撃者は、PCの動作を正常に保つのに役立つユーティリティとして数百万人に利用されているAvastのCCleanerツールを侵害し、それを利用して第2段階のペイロードで世界中の大手テクノロジ企業や通信企業を標的にしました。

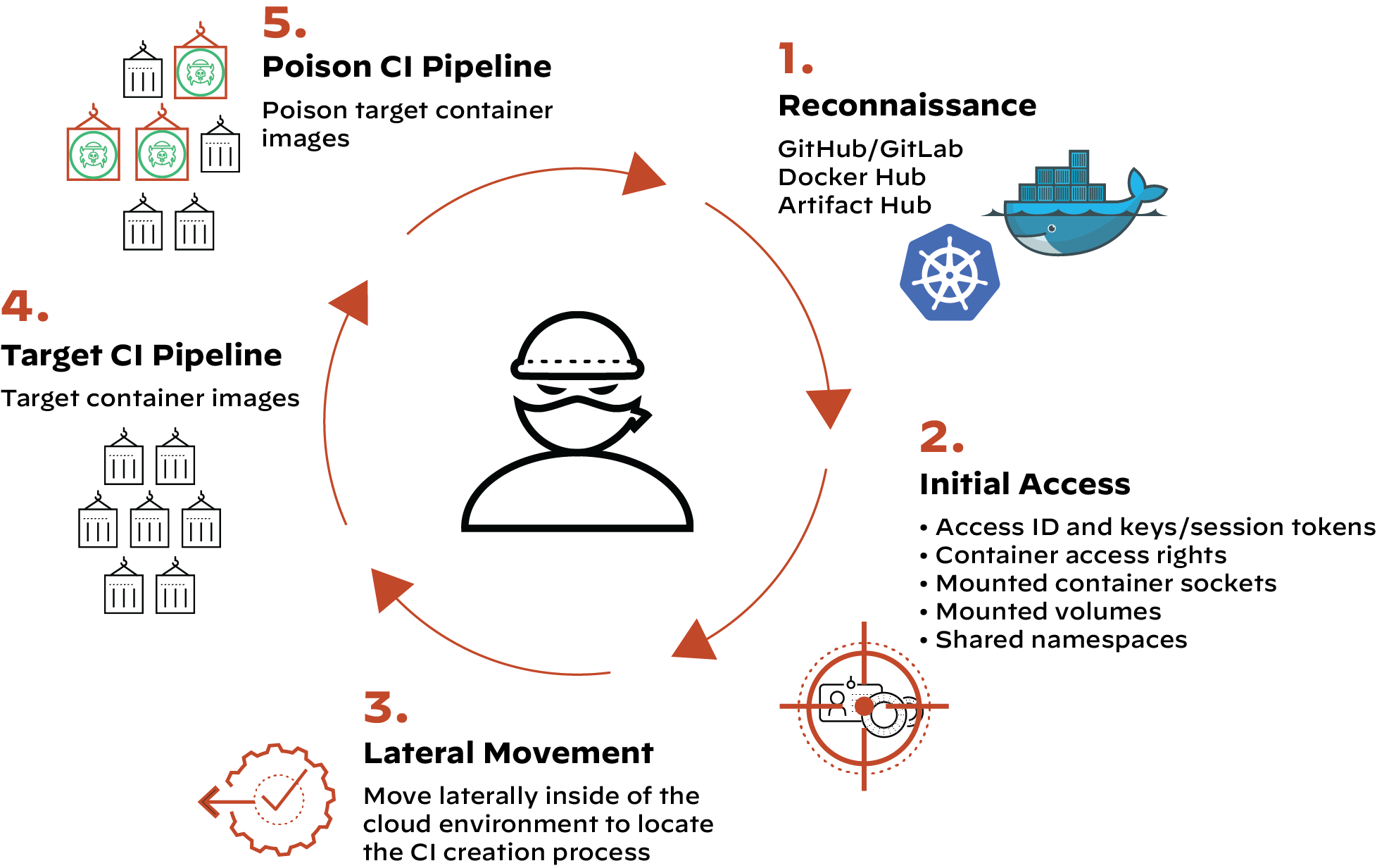

いずれの事例でも、攻撃者はソフトウェア開発パイプラインに侵入し、パイプラインへの信頼を悪用して他のネットワークへのアクセスを成功させています。