~ ホスト、コンテナ、サーバーレスを保護する

業界初の包括的クラウドネイティブ攻撃フレームワークを追加 ~

パロアルトネットワークス株式会社(本社:東京都千代田区、代表取締役会長兼社長:アリイ・ヒロシ、以下パロアルトネットワークス)は、本日より、クラウドワークロードを網羅的に保護するための新機能を追加したPrisma® Cloudの新版を提供開始することを発表します。

新機能では、自動化と検出精度の向上、コンプライアンスチェックの簡素化、コンテナおよびホストに対するマルウェア脅威の可視化を実現しており、業界で初めてMITRE社の攻撃者の戦術・手法を体系化したMITRE ATT&CK®フレームワークをクラウドネイティブ攻撃ダッシュボードに追加しています。

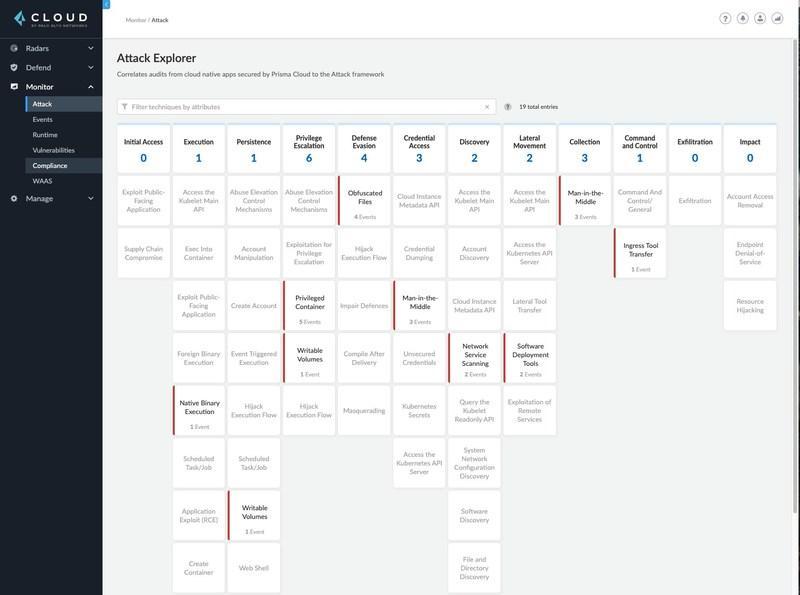

図1: 強化されたクラウドネイティブ攻撃ダッシュボード

【追加されたPrisma Cloudの新機能】

ホストの自動検出と自動保護:アマゾン ウェブ サービス、Microsoft Azure、Google Cloud Platformで実行されている保護されていない状態の仮想マシン(VM)を自動的に検出する機能を追加しました。Prisma Cloud Defenderエージェントをシームレスに展開することでVMが保護されていないまま放置される状態を回避できるようになりました。

クラウドネイティブ攻撃ダッシュボードの強化:MITRE ATT&CKフレームワークをクラウドネイティブ攻撃ダッシュボードに取り入れ、クラウドネイティブアプリケーションのポートフォリオ全体に関する統合ビューを提供します。特定の脅威シナリオに対する自社の防御機能を評価し、インシデントの対応や復旧に役立ちます。攻撃フレームワークの統合は、パロアルトネットワークスの脅威調査およびコンサルティングチームであるUnit 42によって開発されました。

ランタイム時およびCI/CD (継続的インテグレーションおよびデリバリー) 実施時のマルウェア対策機能:分析および防御エンジンであるWildFire®と連携し、ランタイム保護の階層を新たに追加しました。ホストとコンテナ向けの新しいマルウェア対策および保護機能により、ソフトウェアがデプロイされる前のビルドプロセスから悪意あるマルウェア脅威をより深く可視化できるようになりました。

ホスト、コンテナ、サーバーレスアプリケーションのコンプライアンス簡素化:Prisma Cloud Compliance Explorerのユーザーインターフェイスを刷新し、既存の6つの認定の最新ベンチマークの更新を含む、主要なフレームワークとCIS(Center for Internet Security)に従ってコンプライアンスの可視性を簡素化できるようになりました。また DockerのDISA STIG (米国国防情報システム局のセキュリティ技術導入ガイド) を実装するためのコンプライアンスソリューションも提供します。

オープンソースライセンス分析とソフトウェアコンポジション解析の拡張:これまで提供していたtwistcliコマンドラインインターフェイスを使用したコードリポジトリのスキャンに加え、GitHub Enterpriseリポジトリのスキャンも新たにサポートします。さらに、パッケージ内のオープンソースライセンスを識別する高度なライセンス検出機能が追加され、ライセンスコンプライアンスルールと組み合わせることで組織内の使用状況を監視・管理できるようになりました。

パロアルトネットワークスのPrisma Cloud営業本部 本部長の横山耕典は次のように述べています。

「組織は現在、保護されていないワークロードを大量に抱えているものの、それらを保護するための効率的または一元的な方法がありません。多くの組織で、ワークロードスタックの保護のため専用セキュリティソリューションを複数運用しており、運用上の負担やセキュリティの欠陥が生じる可能性があります。今回の新機能により、ハイブリッド環境およびマルチクラウド環境にまたがる包括的なクラウドワークロード保護を実現するという弊社の取り組みがさらに強化されます。セキュリティチームが脅威に対応する一方で、DevOpsチームはワークロードやアプリケーションを迅速かつ効率的に構築・展開できるようになります。」

【提供時期】

新機能は、Prisma Cloud Compute Editionで本日より、Prisma Cloud Enterprise Editionでは5月下旬より提供を開始します。

Prisma Cloud新機能の詳細については、こちらのブログ記事をご覧ください。

●パロアルトネットワークス株式会社について

パロアルトネットワークス(Palo Alto Networks)は、世界的なサイバーセキュリティのリーダー企業として、各組織や従業員の業務を変革する技術により、クラウド中心の未来を創造しています。パロアルトネットワークスの使命は、日々のデジタル生活を守るサイバーセキュリティパートナーとしてお客様に選ばれることです。AI、分析、自動化、オーケストレーションの分野で最新の技術革新を提供することにより、世界で最も重要な課題であるセキュリティの確保を支援します。統合プラットフォームを提供し、パートナーとのエコシステムを強化することで、クラウドやネットワーク、デバイスを越えて数万の組織を最前線で防衛しています。日々がより安全で安定した世界になっていくことが、パロアルトネットワークスの掲げる理想です。詳しくはwww.paloaltonetworks.jp をご覧ください。

※Palo Alto Networks、Prisma、WildFireおよびPalo Alto Networksのロゴは、米国およびその他の国におけるPalo Alto Networksの登録商標です。本リリースに記述されているその他すべての商標、商号、サービスマークは、各所有者に帰属します。

●お客様向けのお問い合わせ先

パロアルトネットワークス株式会社

Tel: 03-6205-8061 Email: infojapan@paloaltonetworks.com

●報道関係者向けのお問い合わせ先

パロアルトネットワークスPR事務局 株式会社アクティオ

Email: paloalto-pr@actioinc.jp