~ 世界の平均要求額は144%増の220万ドル、ダークウェブのリークサイトへの実名公表投稿は85%増、

日本の組織で最も多くリークサイトに公開されたのは資本財業 ~

世界的なサイバーセキュリティのリーダー企業であるパロアルトネットワークス株式会社(本社:東京都千代田区、代表取締役会長兼社長:アリイ・ヒロシ、以下パロアルトネットワークス)は、「2022年度版:Unit 42 ランサムウェア脅威レポート」を公開しました。

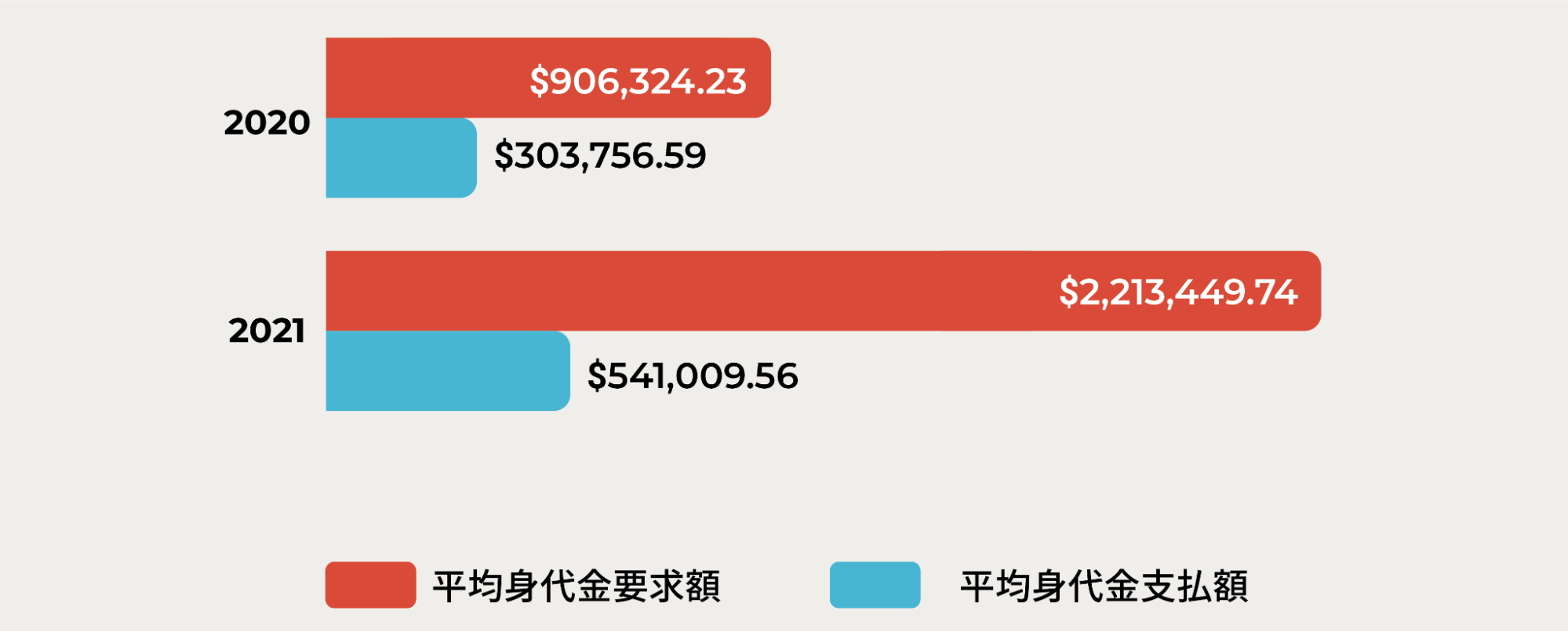

「2022年度版:Unit 42 ランサムウェア脅威レポート」は、パロアルトネットワークスの脅威インテリジェンスチームUnit 42が、最新のランサムウェア脅威に関する調査結果をまとめたものです。本調査において、Unit 42が関与した2021年の世界全体のランサムウェア事件の身代金の平均支払額は、前年比78%増の約54万ドルと過去最高を記録し、平均要求額についても、前年比144%増の約220万ドルとなりました。被害が増加した背景には、攻撃者が、被害者の実名をダークウェブの「リークサイト」で掲載し、盗んだ機密データを公にすると脅迫するという攻撃手段が増加していることが挙げられます。

グラフ①:2020年と2021年の身代金の平均支払額・平均要求額の比較

また、2021年に、新たに35のランサムウェアグループが発見されたほか、リークサイトにデータが掲載された被害者である組織の数は、前年より85%増加して2,566に上りました。

リークサイトに公開された被害組織の地域別の内訳をみると、南北アメリカ地域が60%を占め最も多く、ヨーロッパ・中東・アフリカ (EMEA) 地域(31%)、アジア太平洋 (APAC) 地域(9%)が続きます。

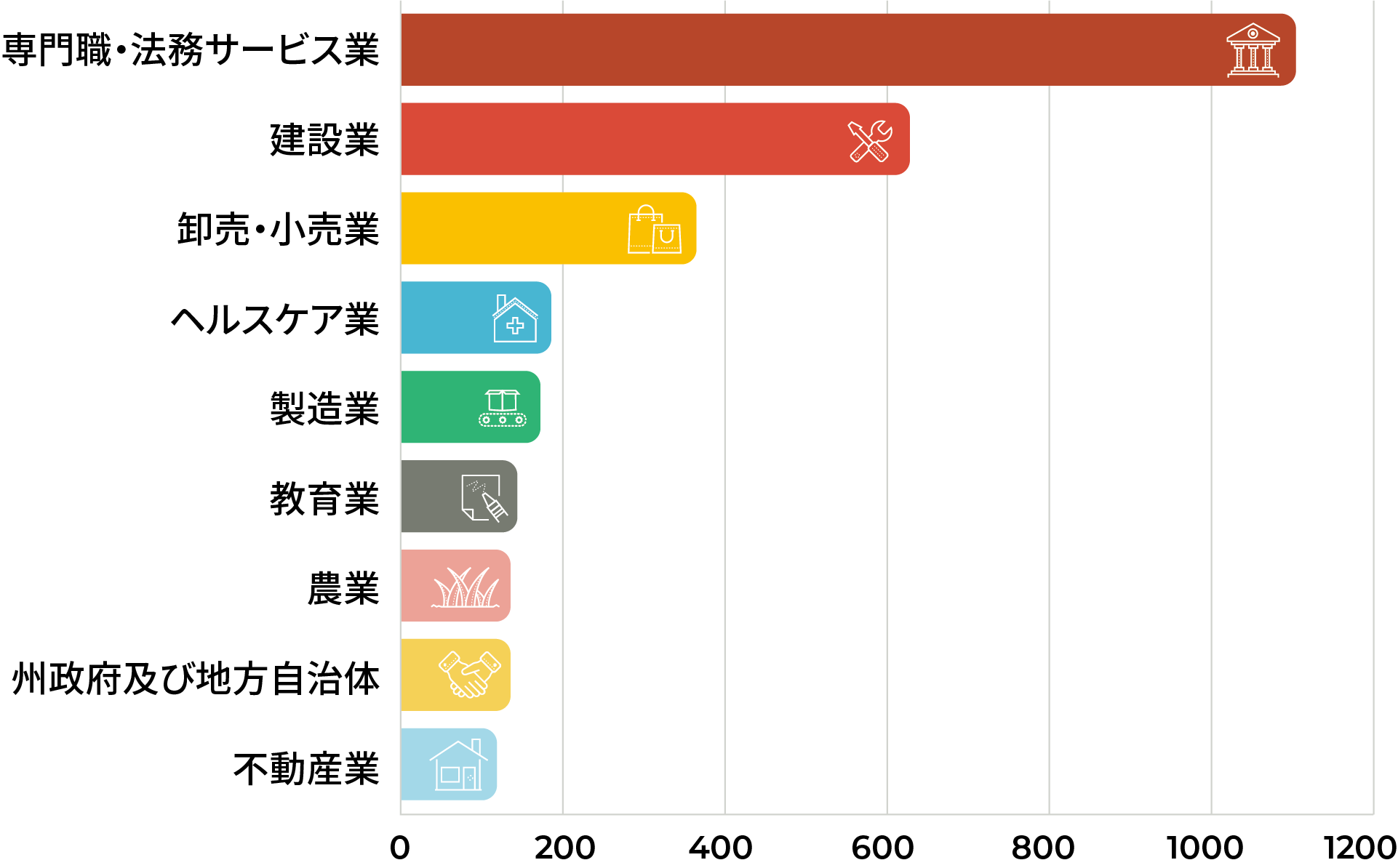

業種別にみると、最も被害にあったのは専門・法務サービス業で、建設業、卸・小売業、ヘルスケア業、製造業と続きます。

グラフ②:リークサイトに公開された被害組織の業種別の内訳

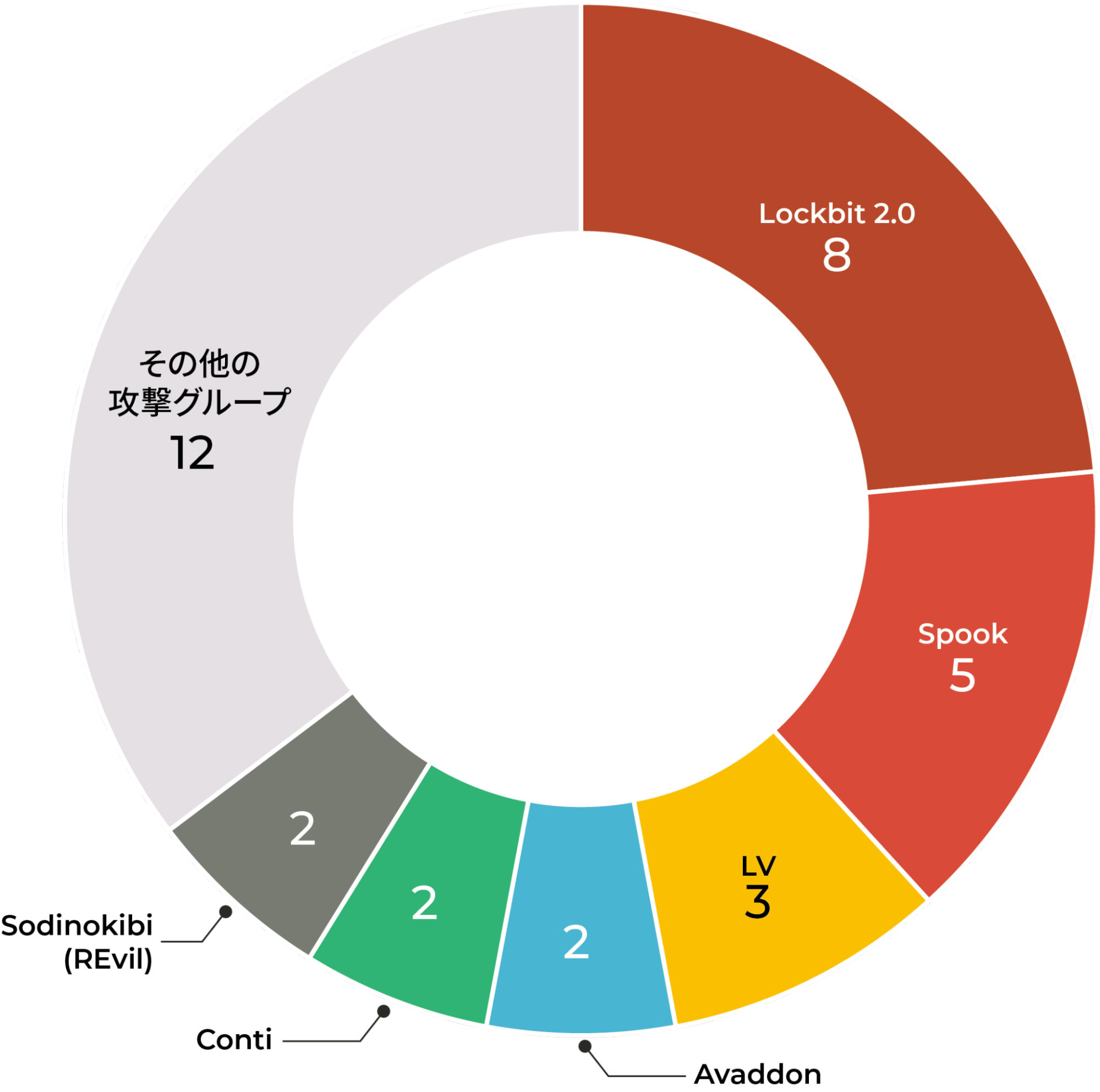

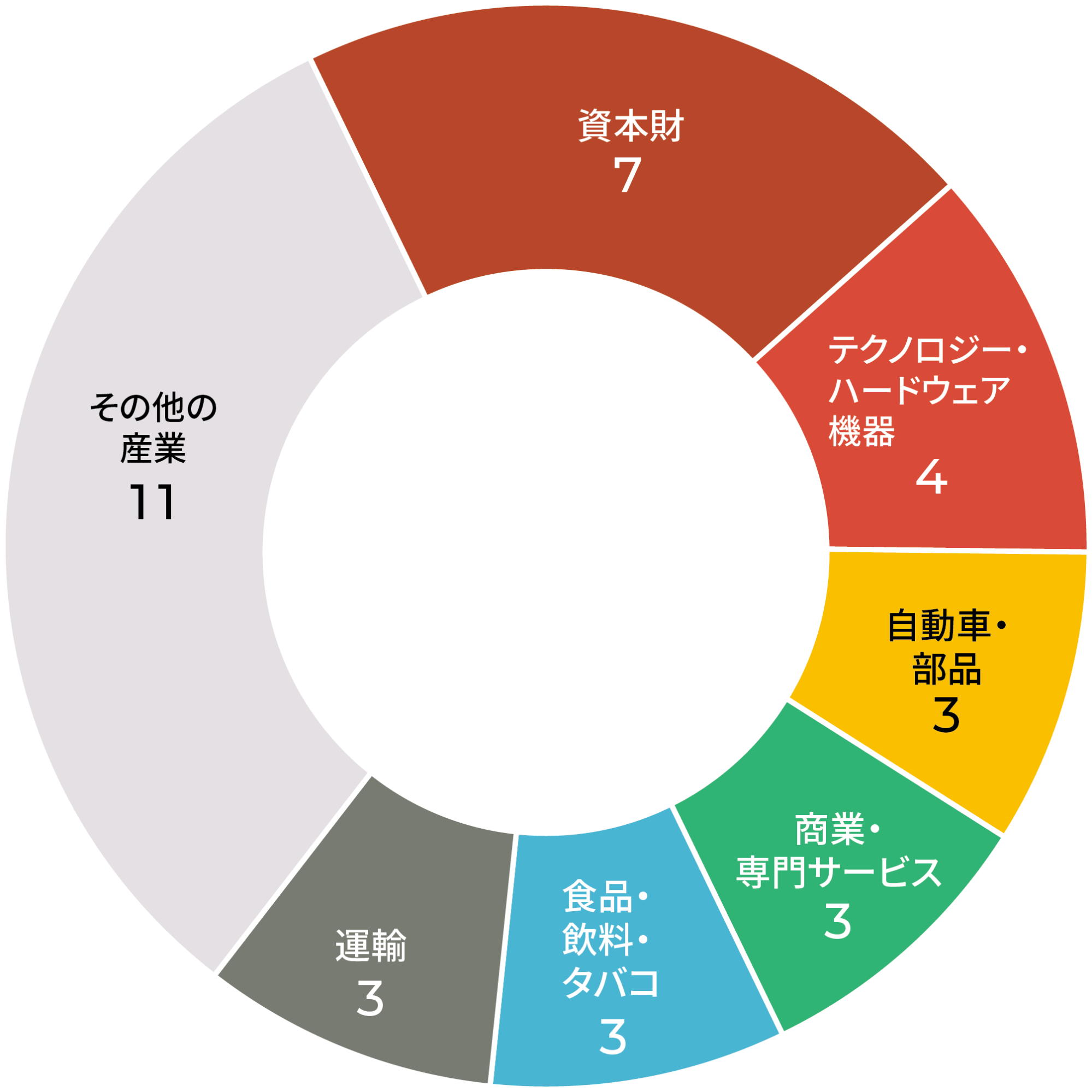

一方、リークサイトに公開された日本の被害組織は、2021年においては34件で、「Lockbit 2.0」による被害が最も多いことがわかりました。また、業界別で見ると、資本財業が最も多く、テクノロジー・ハードウェア機器業が続きます。

グラフ③:リークサイトに公開された日本の被害組織の攻撃グループ別の内訳

グラフ④:リークサイトに公開された日本の被害組織の業界別の内訳

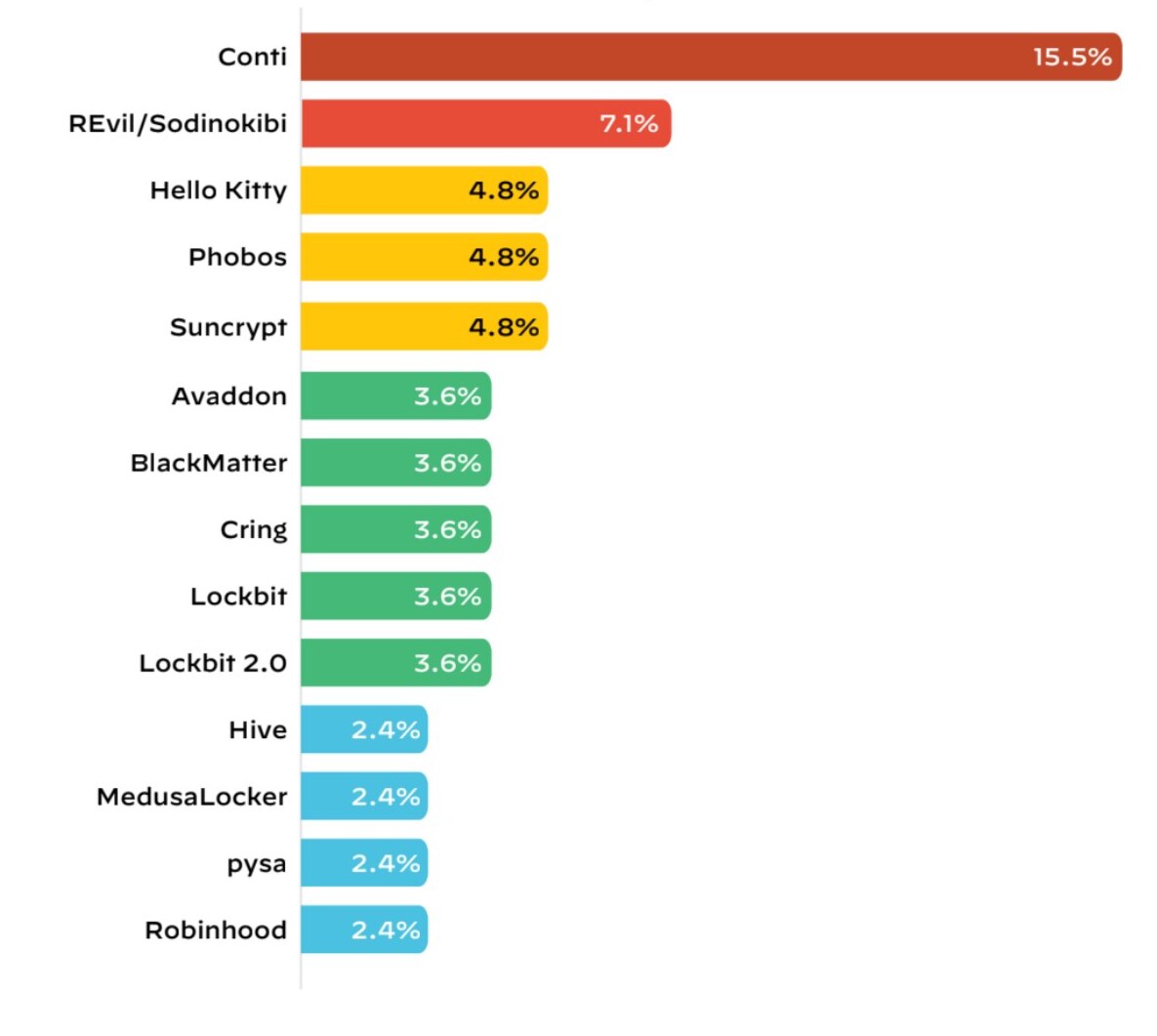

さらに、グローバルで最も活発に活動していた攻撃グループは、「Conti」で、Unit 42が関与した事例のおよそ5分の1となる15.5%の事件を引き起こしていました。「Sodinokibi」としても知られる「Revil」は7.1%の2位、「Hello Kitty」や「Phobos」、「Suncrypt」が、それぞれ4.8%で続きます。

グラフ⑤:2021年にグローバルで最も活発に活動していた攻撃グループトップ14

パロアルトネットワークスの日本担当最高セキュリティ責任者(Field CSO)である林 薫は次のように述べています。

「2021年、ランサムウェア脅威は、食料品の購入から、車のガソリンの購入、警察や消防などへの緊急通報や医療機関の受診に至るまで、世界中の人々が当たり前と思っているあらゆる日常活動を妨害しました。」

地域別、業界別、ランサムウェアグループ別の脅威に関する解説や分析、内訳などの詳細をまとめた「2022 Unit 42ランサムウェア脅威レポート(英語)」については、以下のパロアルトネットワークスのウェブサイトからダウンロードできます。

https://start.paloaltonetworks.com/unit-42-ransomware-threat-report.html

また、レポートの要約については、以下のブログをご覧ください。

- 2022 Unit 42 ランサムウェア脅威レポートからの注目ポイント: 依然として主要な脅威

https://unit42.paloaltonetworks.jp/2022-ransomware-threat-report-highlights/ - ランサムウェアのトレンド: 身代金の高騰と脅迫手口の進化

https://www.paloaltonetworks.com/blog/ransomware-trends-demands-dark-web-leak-sites/?lang=ja

●パロアルトネットワークス株式会社について

米国に本社を持つパロアルトネットワークス株式会社は、サイバーセキュリティの時代をリードする次世代セキュリティ企業で、世界中の数万もの組織をサイバー攻撃から保護し、アプリケーションの安全な稼働を支援しています。先進的なセキュリティプラットフォームは革新的なアプローチで構築されており、これまでの製品や個別製品より優れています。高度かつ独自のサイバー脅威防御機能で、日々の業務や企業の最も価値のある財産を保護します。詳しくは http://www.paloaltonetworks.jp をご覧ください。

※Palo Alto Networks、PrismaおよびPalo Alto Networksロゴは米国におけるPalo Alto Networksの登録商標または商標です。本書に記述されているその他すべての商標、商号、サービスマークは、各所有者に帰属します。

本プレスリリースやその他のプレスリリース、または公式声明で言及されている未発表のサービスや機能は、現時点では提供されておらず、予定通りまたは提供されない可能性があります。パロアルトネットワークスのアプリケーションを購入するお客様は、現在利用可能なサービス・機能に基づき購入を決定いただく必要があります。

●Unit 42について

Unit42は、世界的に有名な脅威の研究者とインシデントレスポンス担当者 (サイバー攻撃やインシデントの調査・分析担当者) やセキュリティコンサルタントからなる精鋭チームを結集し、お客様がサイバーリスクをより積極的に管理できるよう支援する、インテリジェンス主導型で迅速なレスポンス可能 (インシデント対応の準備が万全)な組織を構築します。Unit 42は業界をリードする脅威インテリジェンスの提供で定評があり、最先端のインシデント対応およびサイバーリスク管理サービスの提供対象範囲を拡大してきました。弊社のコンサルタントは、お客様の信頼できるアドバイザーとして、脅威に対するセキュリティ管理の評価やテスト、脅威情報に基づく手法によるセキュリティ戦略の変革、非常に短時間でのインシデント対応を行います。

Unit 42の詳細については https://unit42.paloaltonetworks.jp/ をご覧ください。

●お客様向けのお問い合わせ先

パロアルトネットワークス株式会社

Tel: 03-6205-8061 Email: infojapan@paloaltonetworks.com

●本件の報道関係者お問い合わせ先

パロアルトネットワークスPR事務局 株式会社アクティオ

E-mail: paloalto-pr@actioinc.jp

*新型コロナウイルス感染症対策でリモートワークを実施しているため、お問い合わせはメールのみで承っています