ケース スタディ

次世代システム基盤のコンテナCI/CD環境に組み込んで脆弱性を早期に発見、 セキュリティ運用負荷軽減を実現

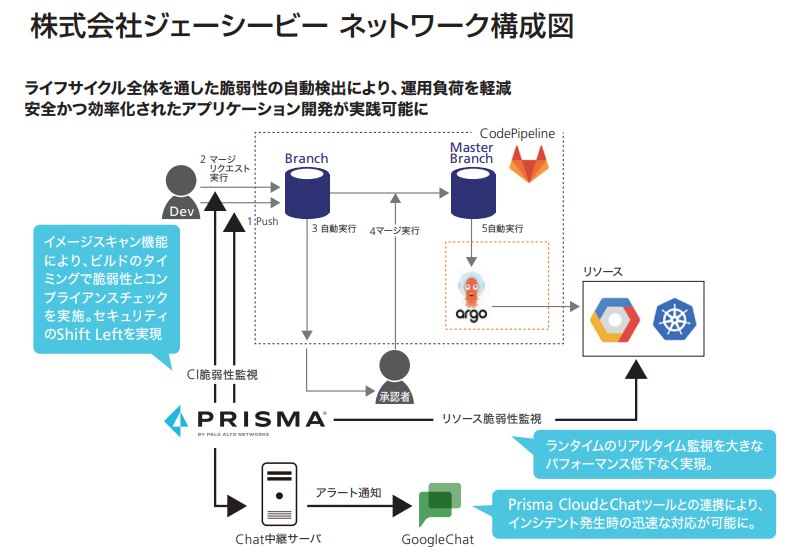

株式会社ジェーシービー(以下JCB)は、新しいビジネスに対応するアプリケーションが稼働する次世代システム基盤「JCB Digital Enablement Platform(JDEP)」の構築に合わせ、パロアルトネットワークスのクラウドネイティブセキュリティプラットフォーム「Prisma Cloud」を導入した。コンテナワークロードを監視・保護する「CWPP(Cloud Workload Protection Platform)」、およびクラウド上のインシ デントリスクとなる設定・入力ミスを防ぐ「CSPM(Cloud Security Posture Management)」領域の両方の機能を備えたPrisma Cloudを 導入したことにより、脆弱性検出の自動化と運用負荷の軽減を実現し、スピーディな対応が可能になるという効果が得られているという。

概要情報

導入背景

- 次世代基盤上で稼働するコンテナ環境の脆弱性対策が求められていた

- PCIDSS等の規約に即したセキュアな開発環境の実現が急務だった

- 脆弱性検出を自動化、運用負荷を軽減する仕組みが必要だった

ソリューション

- コンテナ環境の脆弱性を監視・保護する「PRISMA CLOUD」を導入

- 脆弱性検出の自動化によりアジャイル開発時のセキュリティサイクルを効率化

クラウドベースの次世代システム基盤を構築

JCBは、日本発の国際カードブランド「JCBカード」をはじめ、デビットカード、プリペイドカードなどさまざまな決算手段を提供するペイメントブランドホルダー。キャッシュレス化の流れが加速する決済サービス市場に対応すべく、さまざまな領域でデジタルトランスフォーメーション(DX)推進の取り組みを進める同社では、アジリティ(機敏)なビジネス構築を目指す「ビジネス構築高速化プロジェクト」を2020年度に発足させた。

「JCBではこれまで、新しいビジネスに対応するアプリケーションが稼働するまでに時間がかかるという課題を抱えていました。この課題を解決するために、アプリケーション構築の意思決定プロセスから開発環境のアーキテクチャに至るまで、すべてを一新するプロジェクトを立ち上げました」(平松氏)

そのプロジェクトでまず取り組んだのが「JCB Digital EnablementPlatform(JDEP)」の構築だった。

「JDEPは、Google Cloud Platform(GCP)をクラウドプラットフォームに採用したJCBの次世代システム基盤です。クラウドネイティブの考え方の下、マイクロサービスアーキテクチャを取り入れてアプリケーションのリリースサイクルを短縮し、お客様にとって価値のあるサービスを迅速に提供することを目指しました。すでにJCBブランド事業を中心に複数のアプリケーションを構築・ローンチしており、イシュア(クレジットカード発行会社)・アクワイアラ(加盟店管理会社)向けのアプリケーションについても順次開発を進めているところです」(平松氏)

CWPP・CSPMの機能を提供するPrisma Cloudを選定

JDEPを構築・運用するにあたり、JCBが最も重視したのがクラウドネイティブ環境のセキュリティ対策だった。

「JDEPでは、Kubernetesを利用してアプリケーションを格納したコンテナを管理していますが、コンテナのワークロードを監視・保護するためにも、CWPP(Cloud Workload Protection Platform)製品が必須だと考えました。また、クラウド上のインシデントリスクとなる設定・入力ミスを防ぐためには、CSPM(Cloud Security Posture Management)領域の製品も欠かせません。そこでCWPPとCSPMの両方の機能を備えたセキュリティソリューションの導入に向けた検討を行いました」(笹野氏)

これを受け、セキュリティソリューションの比較検討を行ったのが、JDEPプロジェクトチームに開発パートナーとして参加していたNTTデータのメンバーだ。

「検討を開始したのは、2019年末のことでした。まずはCWPPとCSPMの両方をサポートする複数のセキュリティソリューションを候補に挙げ、2020年1月からおよそ2カ月をかけてPoC(概念実証)を実施しました。PoCでは、コンテナイメージに対して怪しい振る舞いをする脅威や異常なアプリケーションの動作をどの程度検知できるかというスキャン能力、デプロイされたコンテナランタイムに対する脆弱性診断能力、エージェントを組み込んだ際にワークロードのパフォーマンスに与える影響度などを中心に評価しました。また、クレジットカード情報セキュリティ基準のPCIDSS(Payment Card Industry Data SecurityStandard)などコンプライアンスに対応しているかどうかといった点も調査しました」(迫田氏)

PoCの結果、最終的に選定することにしたのが、パロアルトネットワークスの「Prisma Cloud」だった。

「Prisma CloudはCWPP・CSPMの機能を1つのサービスとして提供しているのはもちろん、実行中のコンテナを適宜スキャンできる点が運用において大きなメリットになると考えました。他のソリューションよりも直感的に操作・設定できるユーザーインターフェイスを備えていたことも決め手となり、PrismaCloudを導入することに決めました」(武田氏)

ChatOpsとの連携の仕組みを独自に構築

PoCを実施したのちにPrisma Cloudの導入を決めたJCBでは、PrismaCloudを適用するJDEP側の端末の設定、および契約に向けた手続きを進める一方、PoCで使用したトライアル版から正式版による本番運用への切り替えを想定しながら導入作業を進めた。

「最初にコンテナのCI/CD(継続的インテグレーション/継続的デリバリ)環境に組み込むなどCWPPを中心に設定を進めました。具体的には、コンテナイメージをリポジトリにプッシュし、イメージビルドを実施したタイミングで脆弱性診断を行い、ランタイムの脆弱性を検知するという仕組みを構築しました。CSPMについては、JDEPシステム基盤のセキュリティ設計・実装を担当するチームが導入を進めました」(迫田氏)

JDEPではPrisma Cloudを含む複数の監視ツールから発せられたアラートの中から必要なアラートだけを抽出・通知するインシデント管理ツールを利用しているが、そうした外部ツールとの連携部分も構築した。

「インシデント管理ツールとの連携については、管理コンソールの画面上でクリックしていくだけの作業で簡単に設定することができました。一部、メールでしか連携できない部分については、GAS(Google Apps Script)を使ってGmail経由でチャットへ転送するというコーディングも行いました。こうしたChatOpsとの連携により、脆弱性を検知したあとの迅速な対応も可能にしました」(川上氏)

脆弱性検出の自動化により運用負荷を軽減

こうしてPrisma Cloudの本番運用を開始したのは、2021年2月のこと。利用開始から間もないものの、すでに効果を実感しているという。

「Prisma Cloudによって脆弱性検出を自動化したことで、導入前は脆弱性の専任部隊が人手で対応していたことによる運用負荷が軽減され、対応のスピードは格段に上がりました。他のコンテナセキュリティソリューションが成熟していない状況の中、Prisma Cloudを導入したからこそ実現できたと考えています」(笹野氏)

Prisma Cloudの導入支援や本番運用後のサポートを担当するマクニカソリューションズとパロアルトネットワークスとの密接なパートナーシップについても高く評価する。

「疑問点や問題点を問い合わせると、迅速に回答してもらえました。マクニカソリューションズとパロアルトネットワークスの両社には、今後も引き続きセキュリティ運用に関するベストプラクティスなど定常業務の改善につながる情報を提供してくれることを期待しています」(武田氏)