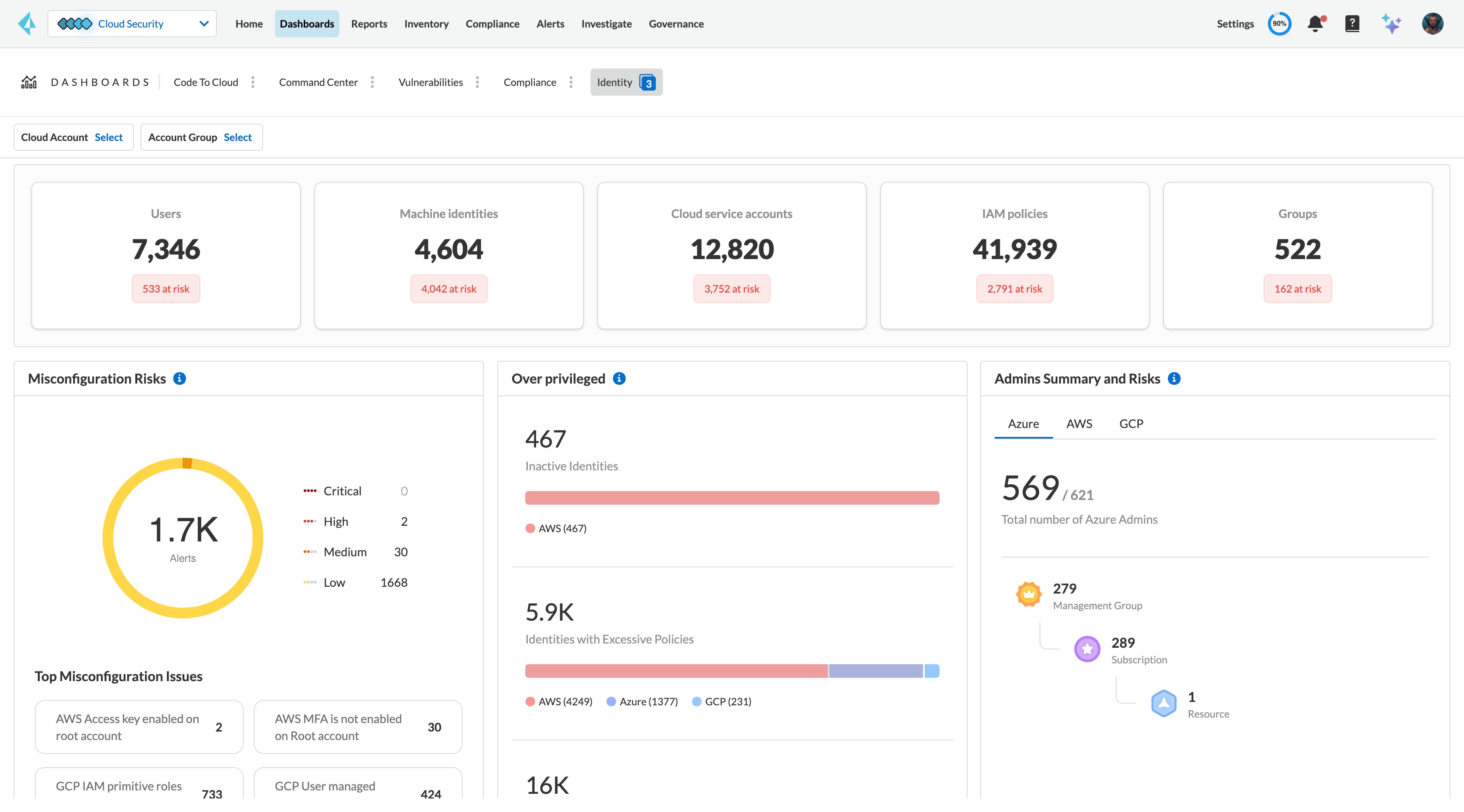

総合的な権限

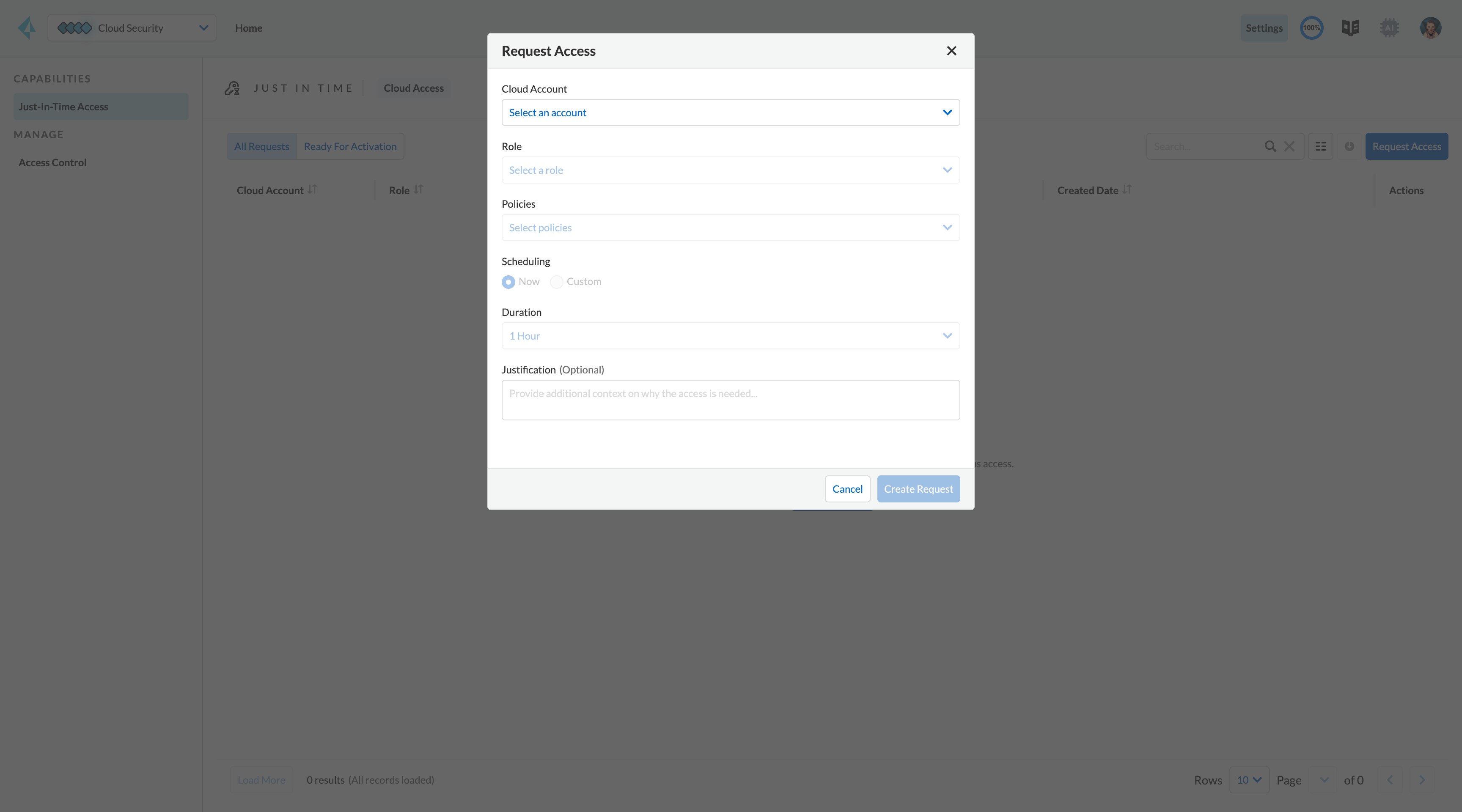

誰が、どのリソースに、どのような操作を行う権限を持つかを包括的に把握。CIEMはAWS、Azure、GCPにまたがる権限管理の課題の端的な解決に特化して設計されており、Prisma Cloudが各種クラウド サービス プロバイダのユーザー権限を総合した権限を自動算出して過剰なアクセス権を検出し、最小権限の原則に沿った修正内容を提案します。

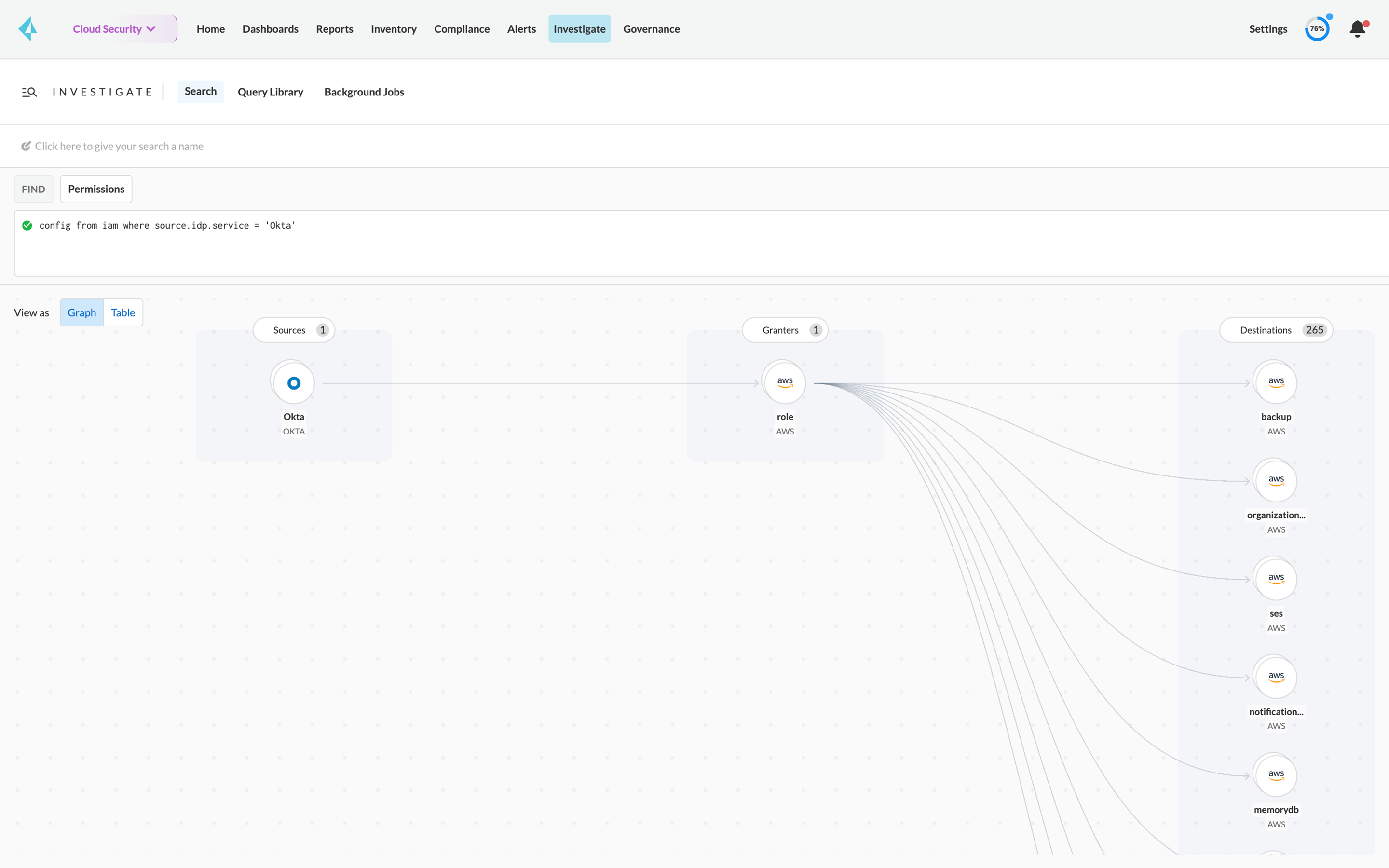

マルチクラウド環境の権限を単一のソリューションで管理

Prisma Cloudが提供する統合マルチクラウド機能を利用して、クラウド セキュリティ体制管理(CSPM)の全機能をクラウドIDに拡張します。

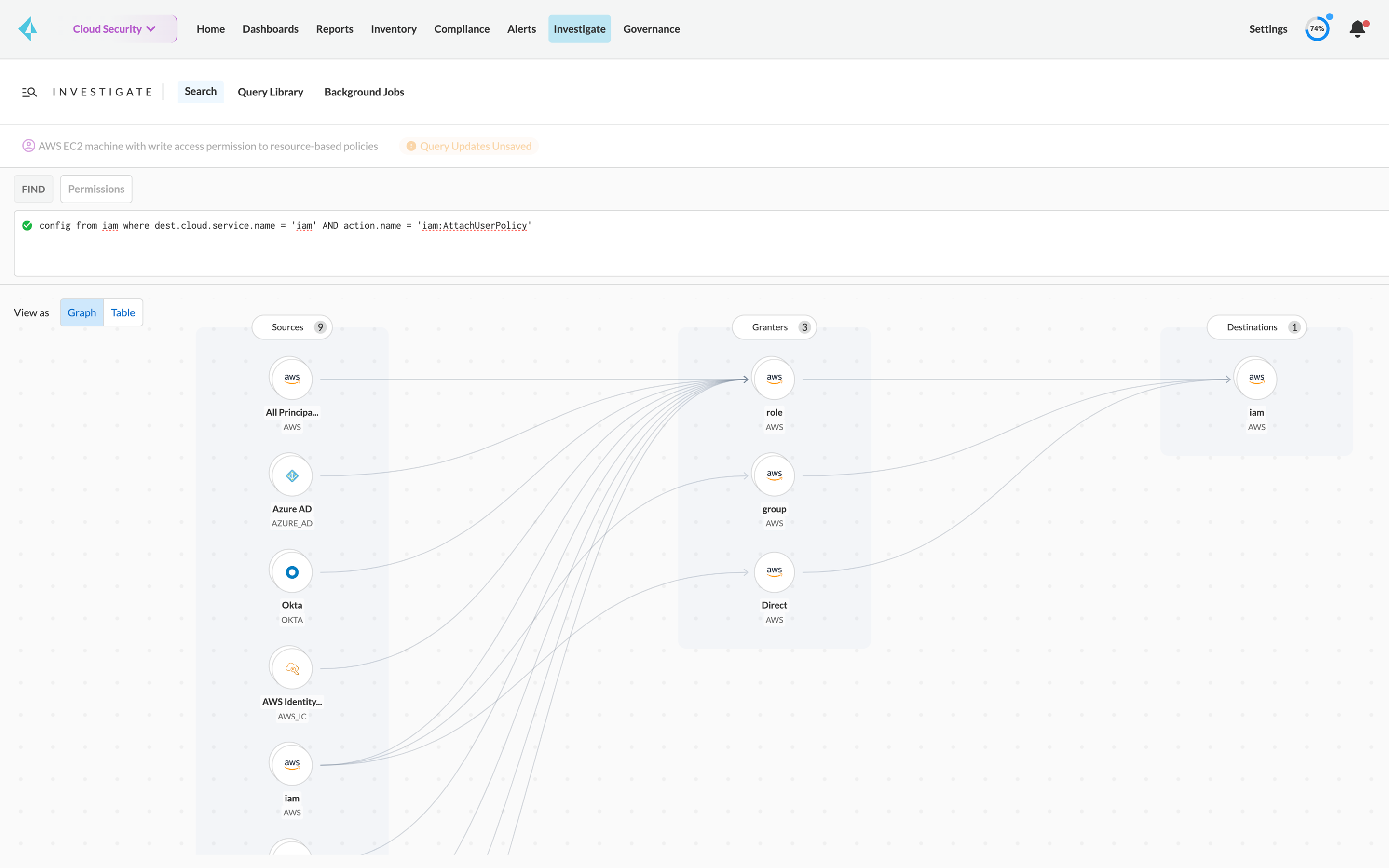

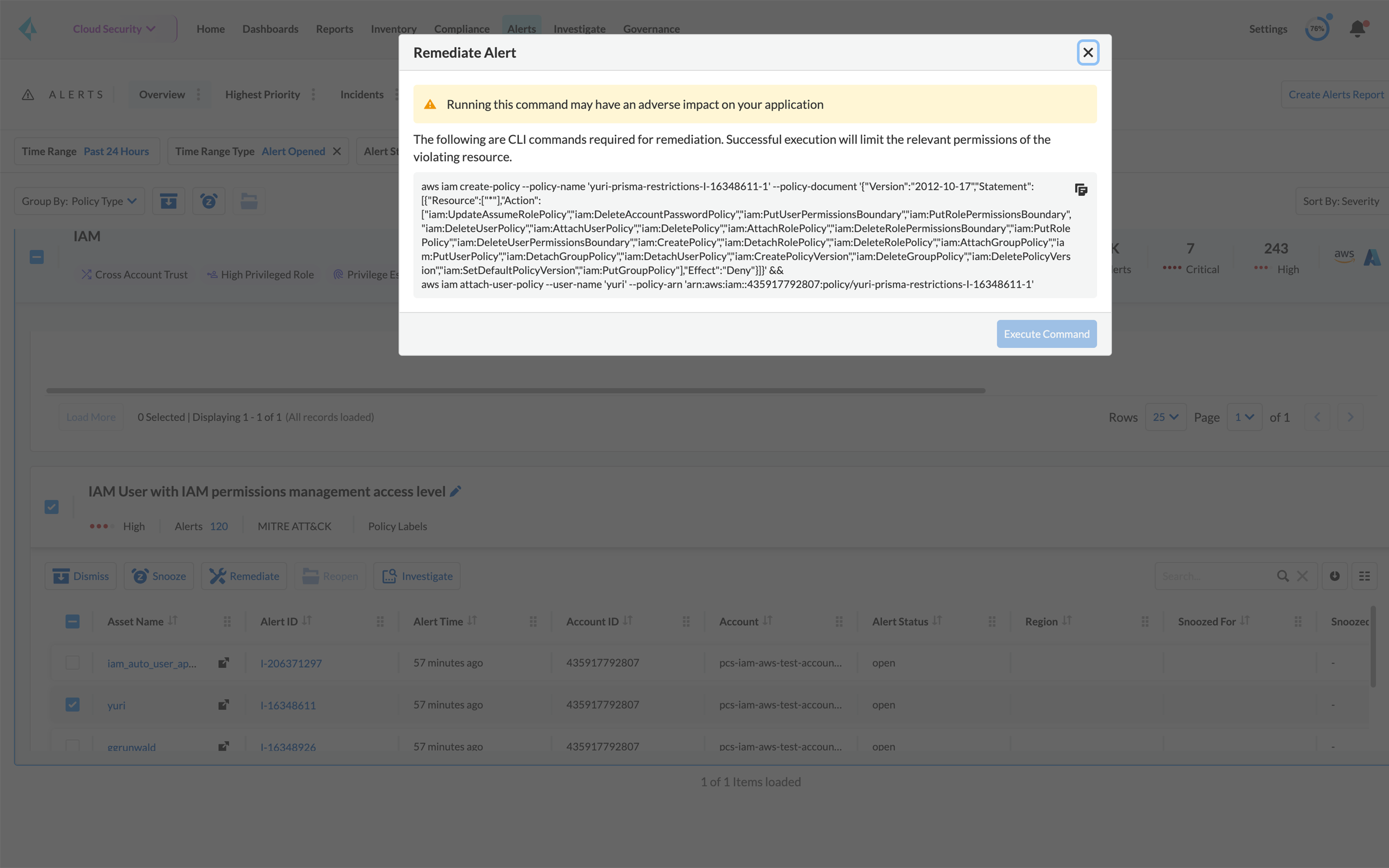

事前構築済みポリシーの実装

専門化された標準装備のポリシーを活用して、リスクの高い権限を検出し、クラウド リソースへの不必要なアクセスを排除します。

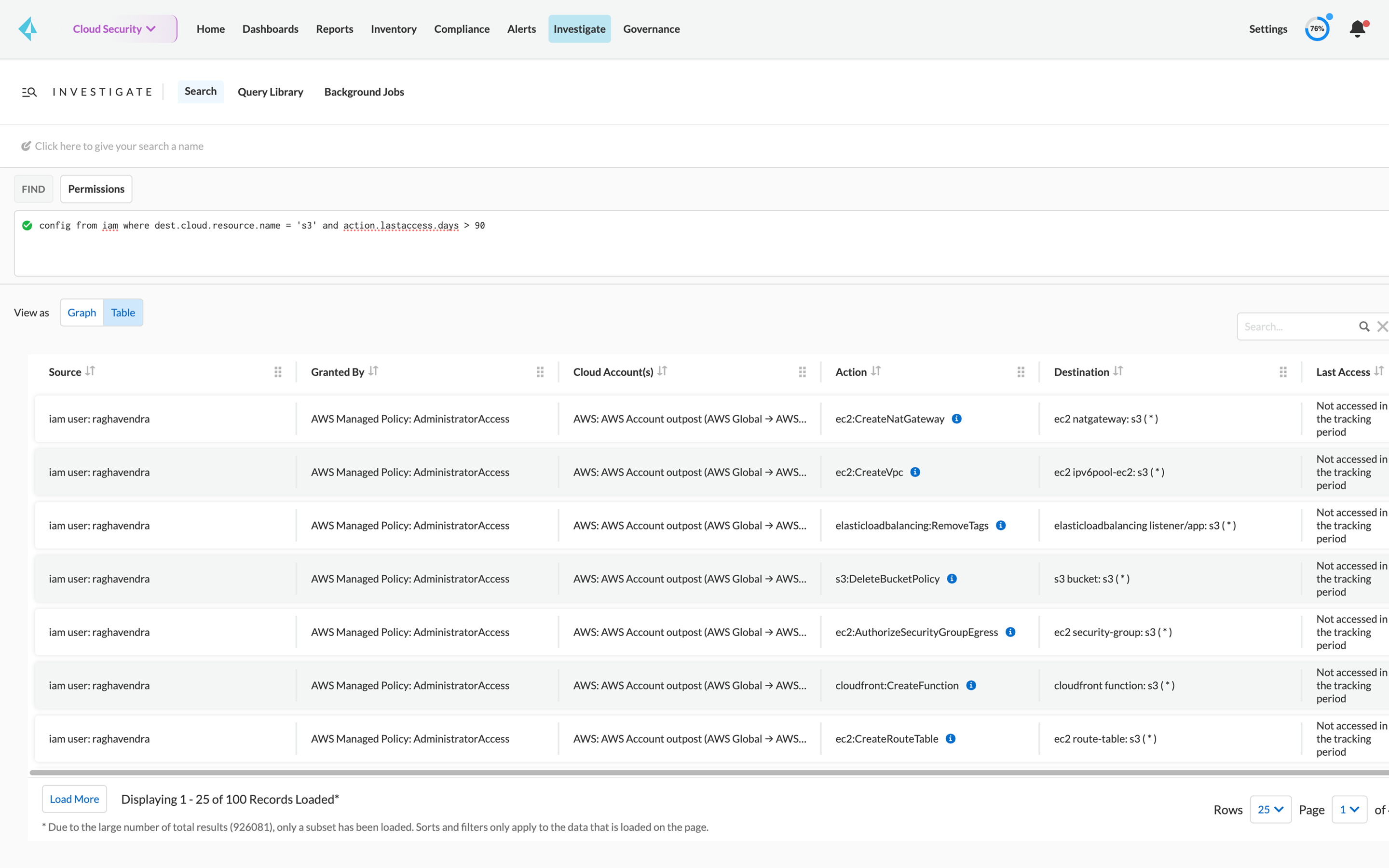

内部コンプライアンスに対する監査権限

関連するユーザー データ、サービス データおよびクラウド アカウントを使用して、クラウド権限を迅速に監査します。