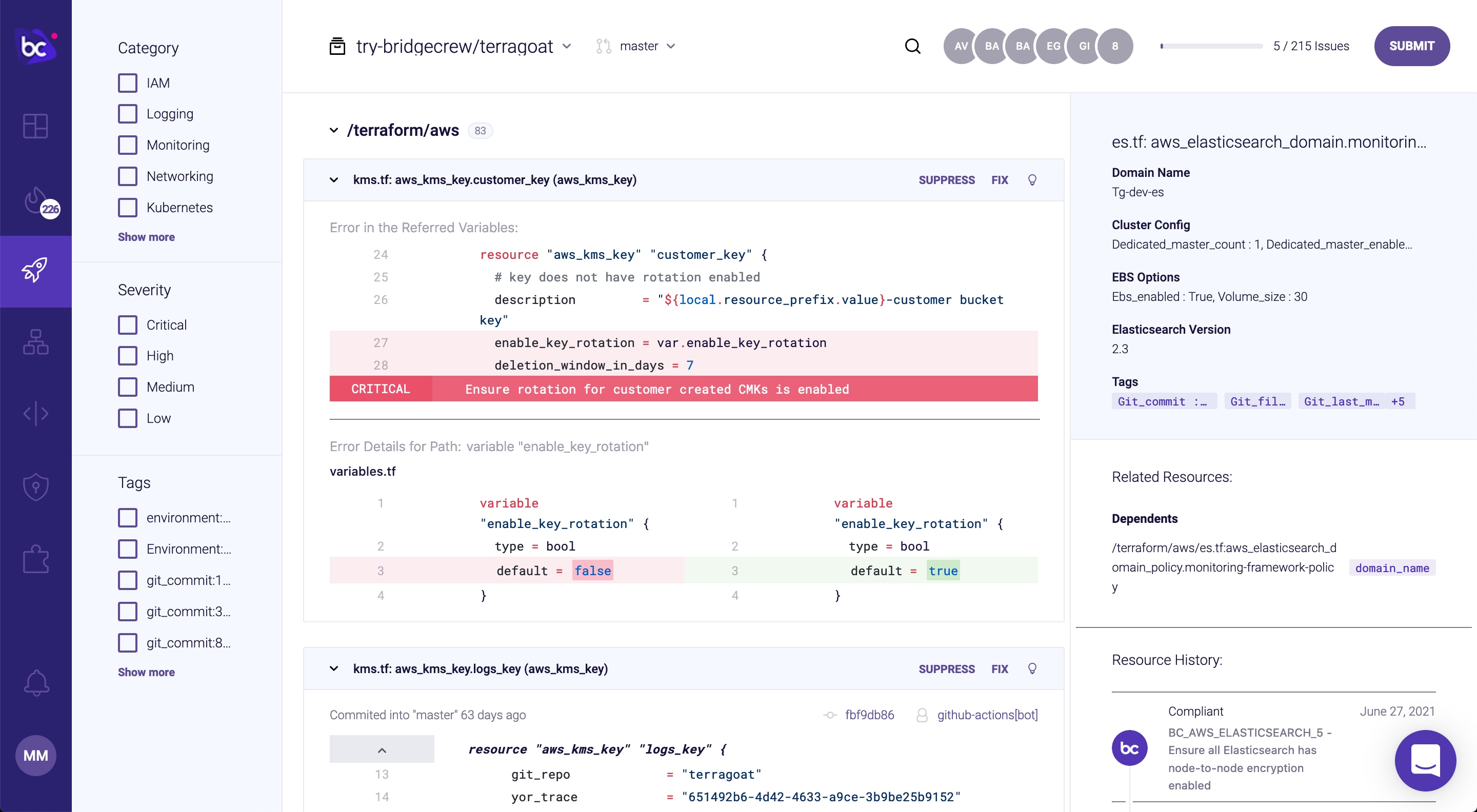

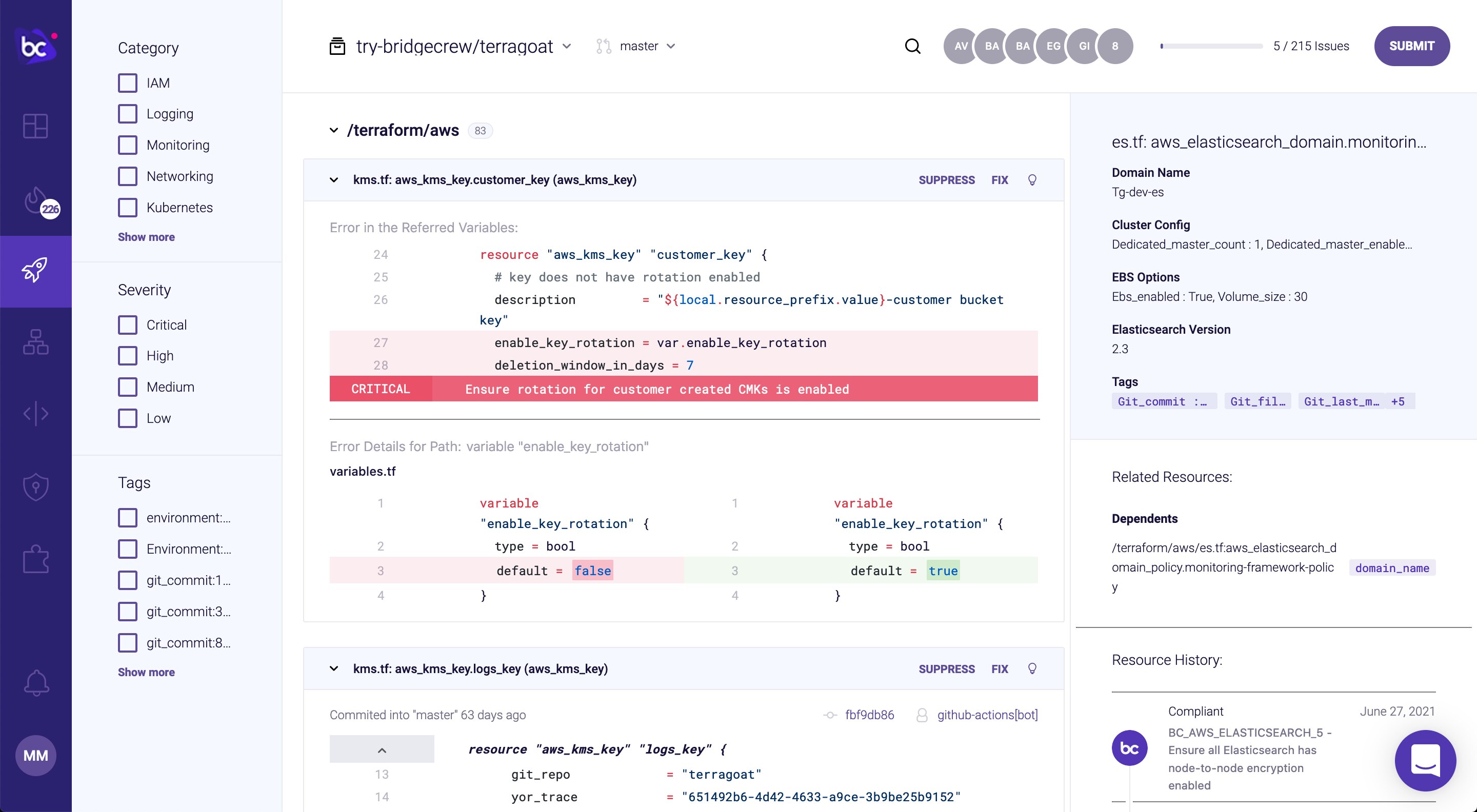

Infrastructure as Codeのスキャン

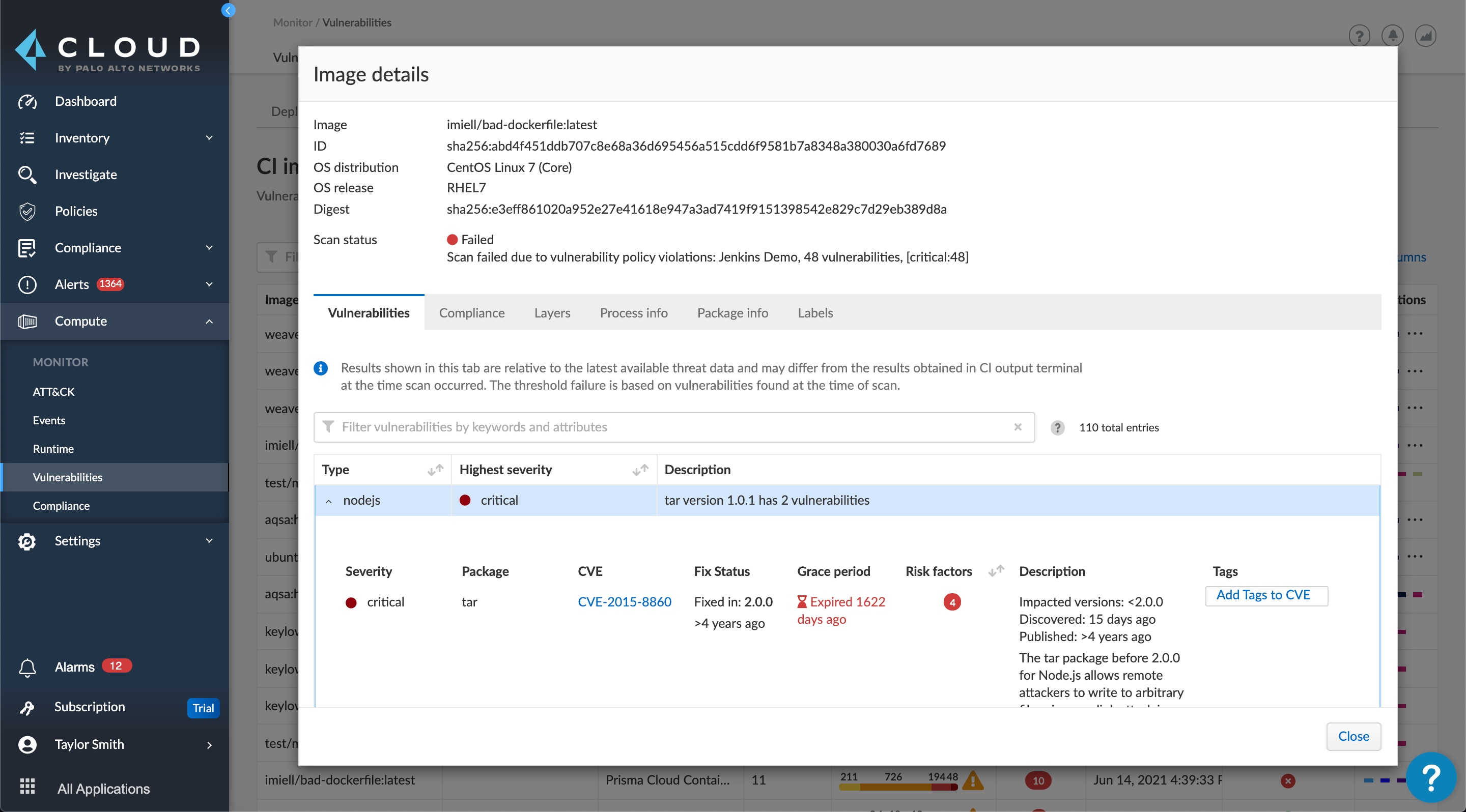

Infrastructure as Codeでは、本番環境に導入する前に、クラウド インフラストラクチャをコードの状態で保護できます。Prisma Cloudは、自動化を使用し、Terraform、CloudFormation、Kubernetes、Dockerfile、Serverless、およびARMテンプレート用にDevOpsツールのワークフローにセキュリティを組み込むことで、ソフトウェア開発ライフサイクル全体のセキュリティを簡素化します。

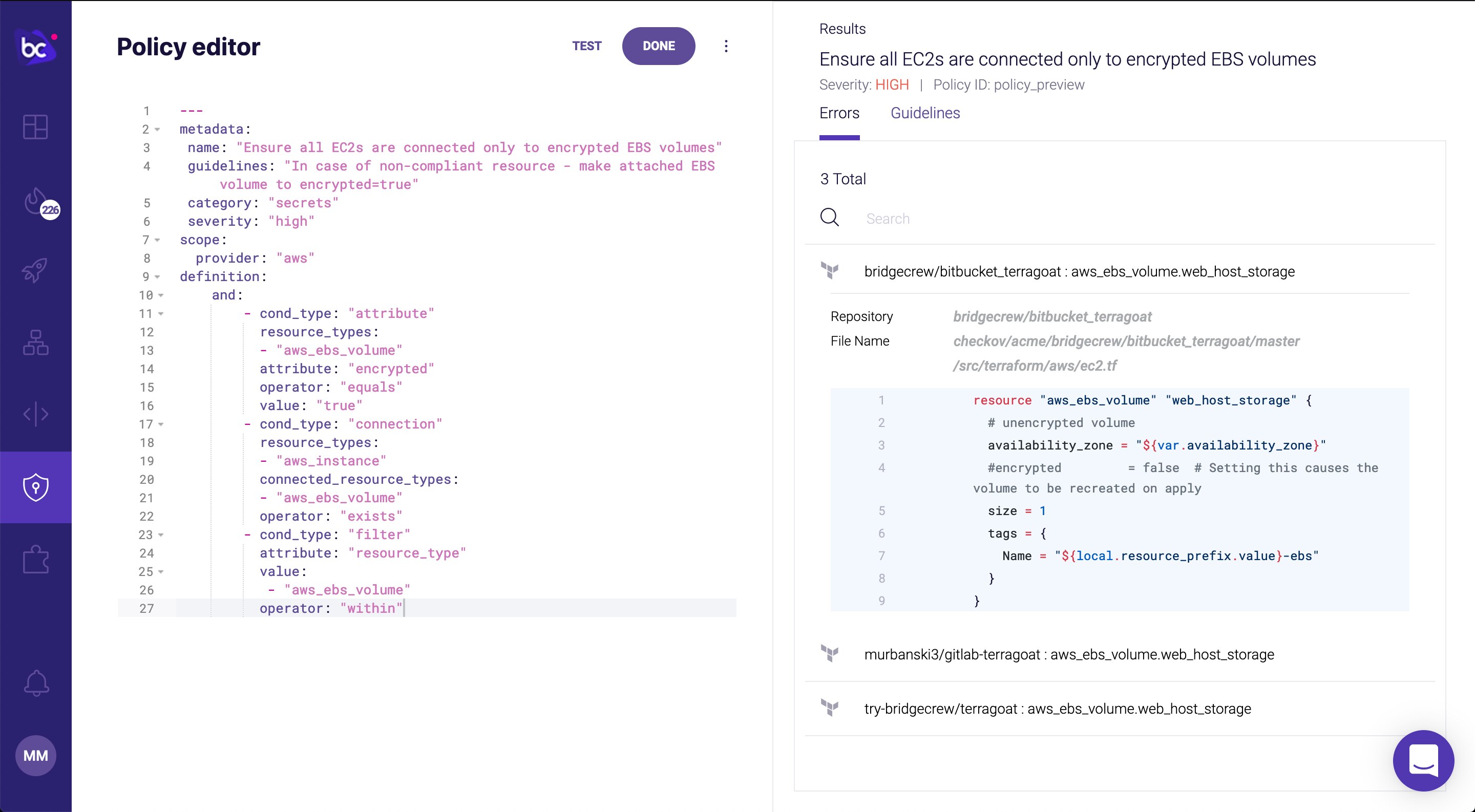

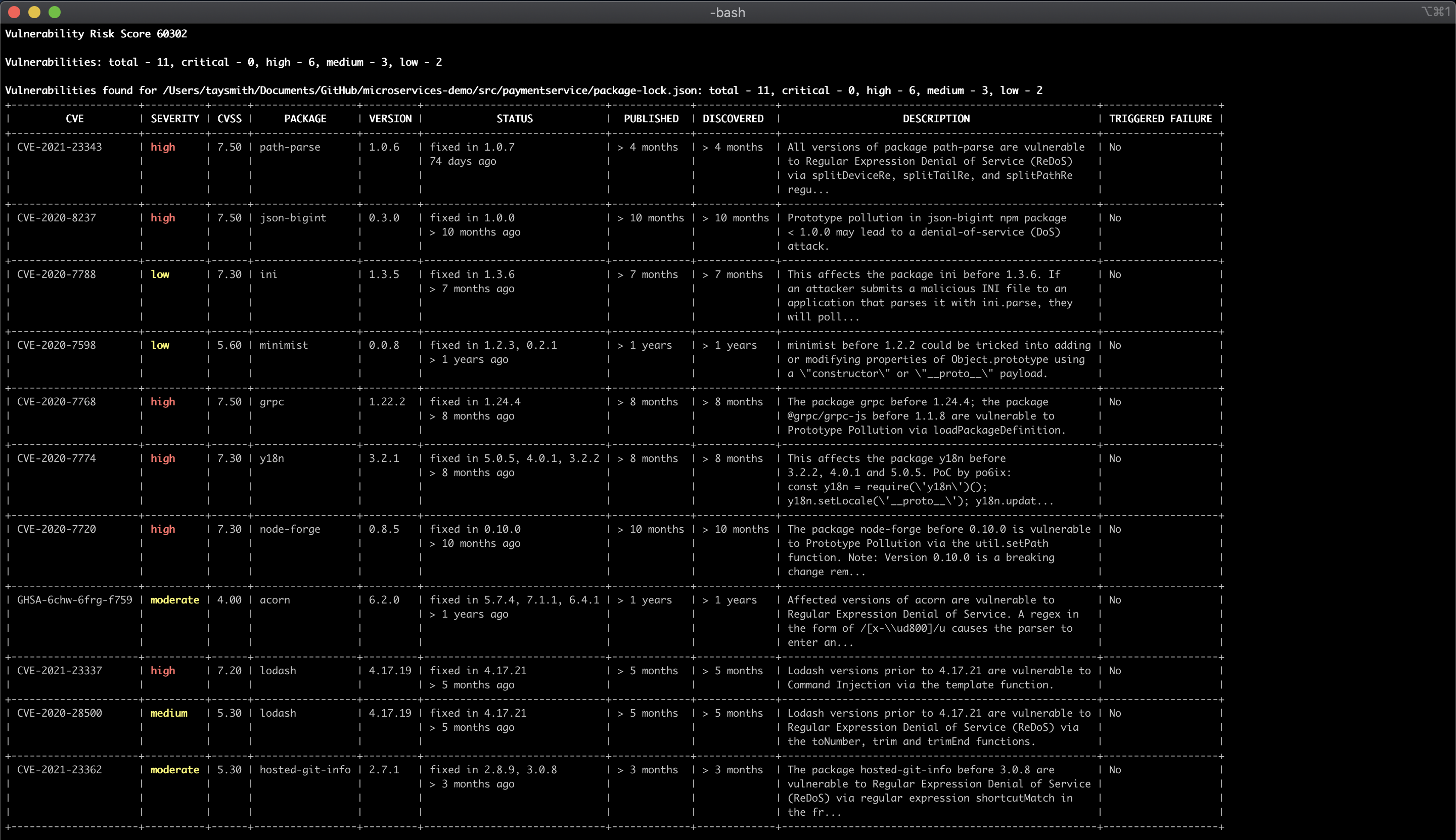

コード内のクラウド設定ミスのチェックを自動化

ソフトウェア開発ライフサイクルの各ステップに、設定ミスに関する自動化されたチェックを組み込みます。

オープン ソースとコミュニティの力を活用

Checkovは、構築時のスキャンを強化するためにBridgecrewが作成したオープン ソース ツールであり、活発なコミュニティに支えられ、何百万回もダウンロードされています。

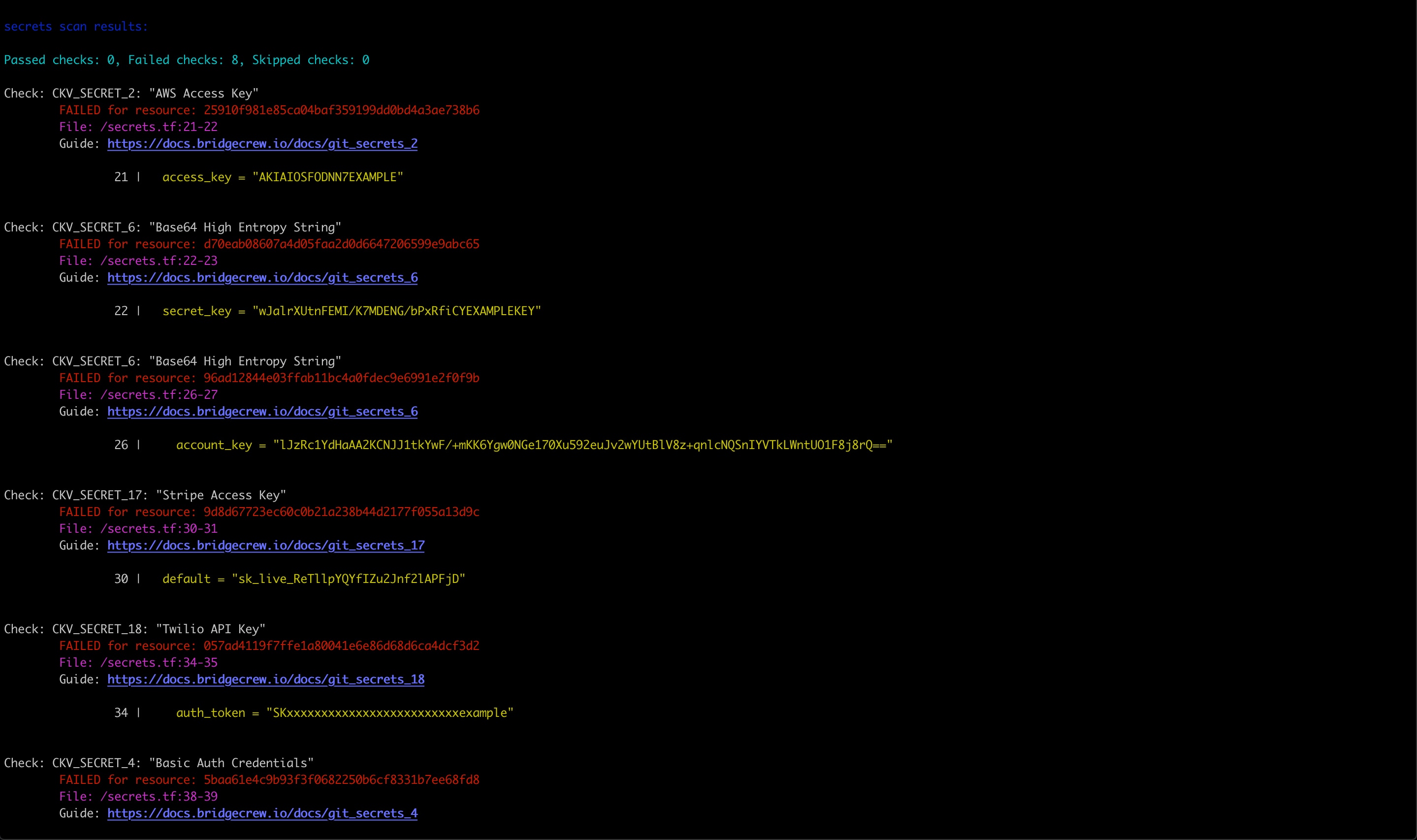

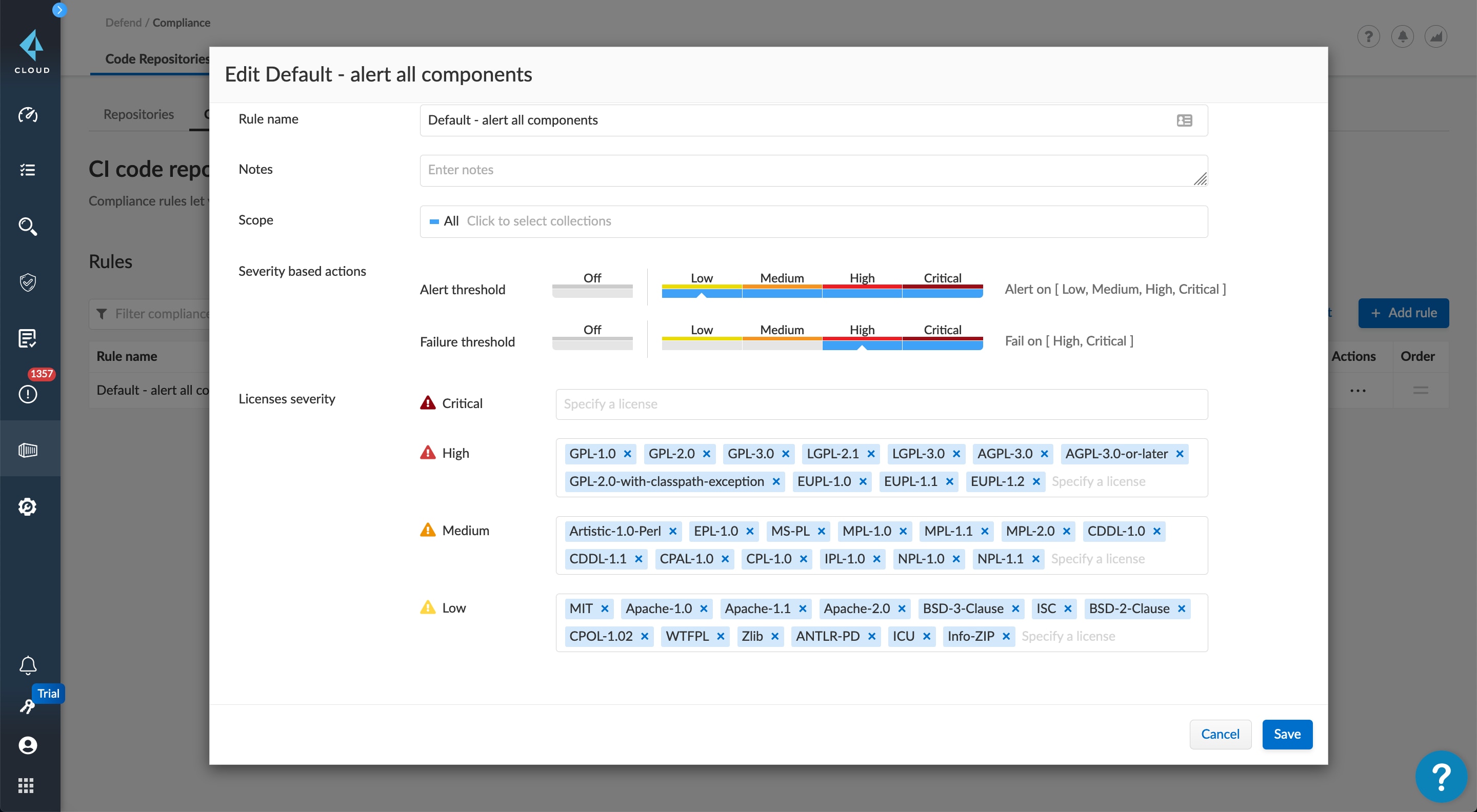

設定ミスのチェックを開発者ツールに組み込む

Bridgecrewは、IDE、VCS、CI/CDツールとネイティブに連携し、開発者が既存のワークフローの中でコードを保護できるようにしています。

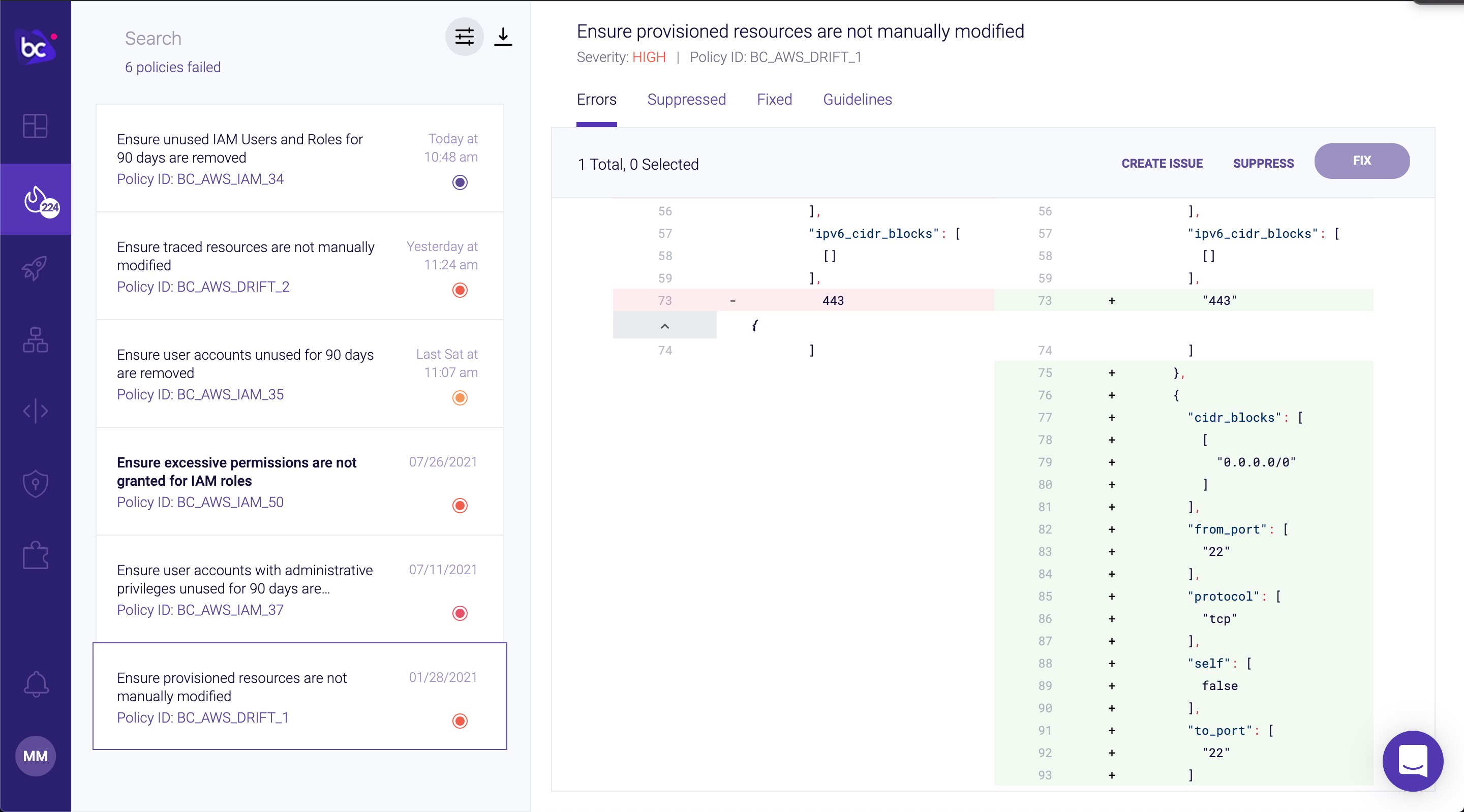

設定ミスの詳細なコンテキストを組み込む

Bridgecrewは、IaCリソースの依存関係と開発者の最新の修正を自動的に追跡し、大規模チームでのコラボレーションを向上させます。

自動化されたフィードバックとコード内の修正を提供する

設定ミスに対するプル リクエスト コメントとプル リクエストを自動化し、特定された設定ミスの修正をコミットします。