アクセス・コントロールとは?

アクセス制御は、データ、アプリケーション、システムなど、特定のデジタルリソースへのアクセスを許可する人を決定する包括的な データセキュリティの 仕組みです。これは、認証情報によってユーザーの身元を確認する認証や、事前に定義された基準やポリシーに基づいてユーザーのアクセスを許可または拒否する認可などの手続きに依存しています。

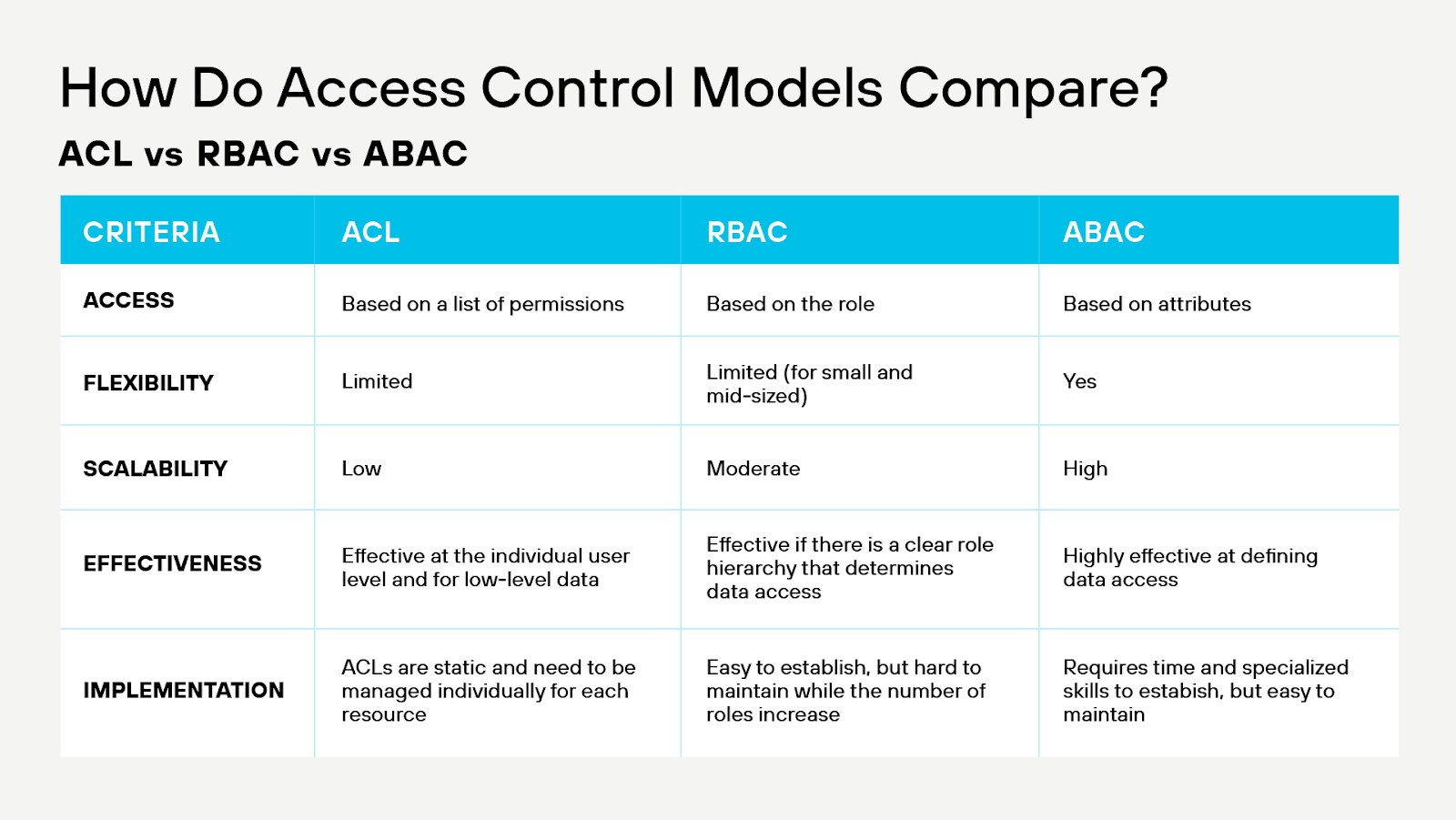

これらのポリシーは、裁量的(DAC)、強制的(MAC)、役割ベース(RBAC)、属性ベース(ABAC)など、さまざまな方法でモデル化できます。アクセス制御の主な目的は、機密データを不正アクセスから保護し、適切な個人またはエンティティのみが適切な状況下で特定のリソースにアクセスできるようにすることです。

図1: 主要なアクセス・コントロール・モデルの一覧表

アクセス制御の説明

アクセス・コントロールはゲートキーパーです。高級イベントの高度に組織化された用心棒のようなものだと考えてください。イベントは組織のデータとリソースを表し、参加者はイベントの様々な部分にアクセスする必要のあるユーザーを表します。

人(ユーザー)が会場(あなたのデータやリソース)の入り口に近づくと、まず用心棒(アクセスコントロール)が招待状(認証)をチェックし、参加する権利があることを確認します。招待状には、固有のコード、名前、または指紋のような生体情報が含まれるかもしれません。

用心棒は、本人確認が終わると、ゲストリスト(オーソライズ)を参照して、その人がイベントのどのエリアにアクセスできるかを決定します。このゲストリストは、その人の役割や職能を考慮したものです。例えば、スタッフは通常の参加者よりも多くのエリアにアクセスすることができます。

イベントが進行するにつれ、用心棒(アクセスコントロール)は継続的に参加者を監視し、許可されたエリアのみを訪問し、制限されたエリアに入ろうとしないことを確認します。用心棒はまた、各エリアに出入りする人の詳細なログを記録し、出勤状況を追跡し、潜在的なセキュリティ上の問題を特定するのに役立ちます。

用心棒が招待状を確認し、招待客リストを参照し、出席者を監視することは、不正アクセスから組織のデータやリソースを保護するためのアクセス制御のさまざまな側面を表しています。

アクセス・コントロールにはどのような種類がありますか?

アクセス制御モデルは、パーミッションがどのように決定され、誰が特定のリソースにアクセスできるかを定義します。システム内のアクセス制御ポリシーの開発と実装を導くフレームワークを提供します。

裁量アクセス制御(DAC)

- DACモデルでは、オブジェクトの所有者がそのオブジェクトにアクセスできる人を決定します。

- アクセス権の付与はオーナーの裁量に委ねられます。

- 例ファイルシステム内のユーザーによって設定されたファイルパーミッション、データベースレコードの所有権。

強制アクセス制御(MAC)

- アクセス権は中央当局によって規制されています。

- エンティティ(ユーザーのような)にはクリアランスが与えられ、オブジェクト(ファイルのような)にはクラス分類があります。

- クリアランスとクラス分けに基づいて、アクセスに関する決定が行われます。

- このモデルは、政府や軍隊のような高度なセキュリティが要求される環境で普及しています。

役割ベースのアクセス制御(RBAC)

- アクセスの決定は、組織内の役割に基づいて行われます。

- ユーザーにはロールが割り当てられ、ロールにはパーミッションが関連付けられます。

- 例えば、病院における「看護師」の役割は、患者の記録にはアクセスできても、財務システムにはアクセスできないかもしれません。

効果的な入退室管理システムの利点

アクセス・コントロールは組織に多くのメリットをもたらし、セキュリティと業務効率を向上させます。

セキュリティ強化

クラウド環境におけるアクセス制御の実装は、機密リソースへのアクセスを制限することでセキュリティを強化し、データ漏洩や不正アクセスのリスクを低減します。認証と承認のメカニズムにより、正当なユーザーだけが特定のリソースにアクセスできるようになり、潜在的な脅威から効果的に保護され、より安全なクラウドインフラストラクチャが構築されます。

規制コンプライアンス

アクセス制御のベストプラクティスを遵守することで、組織はGDPR、HIPAA、PCI DSS、SOC 2、ISO 27001などの業界の規制や基準を満たすことができます。機密情報へのアクセスを制御し、事前に定義されたポリシーに従うことで、組織は監査時にコンプライアンスを証明し、潜在的な罰金や罰則を回避し、顧客やパートナーからの信頼を維持することができます。

選択的制限

クラウド環境におけるアクセス制御は、役割、責任、または属性に基づいて差別化されたアクセスを許可することにより、正確なリソースアクセス管理を可能にします。選択的制限により、ユーザは各自の職務に必要なリソースのみにアクセスできるようになり、データ漏洩や不正行為のリスクを最小化し、最小限のアクセス権の原則を促進します。

監査とモニタリング

クラウド環境におけるアクセス制御システムは、ユーザーのリソースへのアクセスを追跡し、アクティビティを記録するロギング機能を提供します。監査証跡は、セキュリティ・レビュー、調査、ユーザー行動の監視にとって非常に貴重です。これらを組み合わせることで、組織は異常を検出し、安全なクラウドインフラストラクチャを維持し、潜在的なセキュリティインシデントに迅速に対応することができます。

業務効率

アクセスコントロールは、クラウド環境におけるユーザー権限の管理を合理化し、管理タスクを簡素化し、ヒューマンエラーを削減します。役割と権限の割り当てを自動化することで、組織は手作業を最小限に抑え、生産性を向上させ、適切なユーザーが必要なリソースにアクセスできるようにすることができます。

データの完全性と機密性

アクセス制御を実装することで、機密情報への不正アクセスを防止し、データの完全性と機密性を維持することができます。事前に定義されたポリシーに基づいてアクセスを制限することで、組織は重要データを改ざんや不正な開示から守り、知的財産を保護し、競争上の優位性を保つことができます。

インサイダー脅威のリスク低減

アクセス制御は、最小限のアクセス権という原則を実施し、ユーザーが職務に必要なリソースにのみアクセスできるようにすることで、インサイダー脅威のリスクを軽減します。ユーザーの行動を注意深く監視し、権限を定期的に見直すことで、組織は潜在的な脆弱性を特定して対処することができ、不正行為やデータ漏えいのリスクを最小限に抑えることができます。

MFAによる多層セキュリティ

アクセス制御と多要素認証(MFA)を組み合わせることで、クラウド環境にさらなるセキュリティ層が加わります。MFAは、ユーザーがリソースにアクセスする前に、複数の身分証明書を提供することを要件とし、攻撃者がアカウントを侵害することをより困難にします。この多層的なセキュリティアプローチにより、全体的な保護が強化され、不正アクセスの可能性が低くなります。

物理的セキュリティ

アクセス制御の仕組みは、データセンターやサーバールームへのアクセスを制限することで、クラウドインフラの物理的なセキュリティに貢献します。許可された担当者のみに入室を許可することで、組織は重要なハードウェアやネットワーク機器を不正アクセス、改ざん、盗難から保護し、クラウドインフラストラクチャの完全性を確保することができます。

柔軟性と拡張性

クラウド環境のアクセス制御システムは、柔軟性と拡張性を備えているため、組織はニーズの変化に応じてユーザーアクセスを効率的に管理できます。新しいユーザーの加入や役割の変更に応じて、アクセス制御ポリシーを簡単に更新できるため、成長や生産性を妨げることなく、継続的なセキュリティを確保できます。

コスト削減

クラウド環境に効果的なアクセス制御を実装することで、データ漏洩、不正アクセス、コンプライアンス違反に関連するリスクを低減し、コスト削減につなげることができます。これらのリスクを最小限に抑えることで、組織は経済的損失を回避し、評判を守り、顧客の信頼を維持することができます。

ユーザーの利便性

シングルサインオン(SSO)のような機能により、ユーザーは単一の認証情報で複数のアプリケーションやプラットフォームにアクセスできるようになり、セキュリティを損なうことなくユーザーエクスペリエンスを向上させることができます。

アクセス制御の使用例

さまざまなユースケースに見られるように、ドメインをまたがるアクセス制御は、情報、リソース、システムを不正アクセスから保護するのに役立ちます。

データ保護

- 説明顧客情報、財務データ、知的財産、専有ビジネス情報などの機密データの保護。

- 例銀行は顧客の金融情報を保護し、病院は患者の医療記録を保護し、企業は企業秘密を保護します。

クラウドセキュリティ

- 説明クラウド環境におけるデータとアプリケーションの保護。

- 例クラウドストレージの特定のデータにアクセスできるユーザーを制限したり、クラウドベースのアプリケーションのユーザーにアクセス許可を設定したりします。

電子商取引とオンライン取引

- 説明オンライン取引の安全性を確保し、許可されたユーザーのみが取引を開始および完了できるようにします。

- 例オンラインショッピングプラットフォームや安全な決済ゲートウェイ用のパスワードで保護されたアカウント。

物理的セキュリティ

- 説明特定のエリアや建物への物理的なアクセスを制限または管理すること。

- 例バッジを使用してオフィスビルに出入りする従業員、入館にPINコードやカードを必要とするゲーテッド・コミュニティ、研究所内の制限区域。

ネットワーク セキュリティ

- 説明権限のないユーザーによるネットワークへのアクセスや危害の防止。

- 例不正なトラフィックの送受信をブロックするファイアウォール、安全なリモートアクセスを可能にする仮想プライベートネットワーク(VPN)。

アプリケーションとシステムのセキュリティ

- 説明許可されたユーザーだけが特定のソフトウェアアプリケーションやシステムにアクセスできるようにします。

- 例許可された編集者だけが記事を公開できるコンテンツ管理システム(CMS)と、財務部門だけがアクセスできる会計ソフト。

ワークフローとタスク管理

- 説明ワークフロー内のタスクやステージに基づいたアクセス権の付与。

- 例異なる層のレビュアーが異なるアクセスレベルを持つ文書レビュープロセス、作業者が特定のタスク領域のみにアクセスできる製造プロセス。

規制コンプライアンス

- 説明データアクセスと保護に関する政府または業界標準によって設定された要件を満たすこと。

- 例医療業界における患者データに関するHIPAA規制、およびEUにおけるデータ保護とプライバシーに関するGDPR規制。

デバイスとリソースの管理

- 説明誰が特定のデバイスやリソースを使用または変更できるかを制御します。

- 例企業ノートPCの管理者コントロール、特定のマシンを操作するために特別なアクセスを必要とするマシンオペレータ。

これらのユースケースは、セキュリティの維持、効率的な運用の確保、さまざまな業界や状況における規制への対応におけるアクセス制御の重要性を浮き彫りにしています。

DSPMとアクセス・コントロール

データセキュリティ体制管理(DSPM)とデータ検知・対応(DDR)により、組織はクラウド上の構造化・非構造化データをスキャン、分析、分類することができます。機密情報を特定し、適切に分類することで、チームはアクセス制御を改善し、データ保護を向上させることができます。

DDR付きDSPMは、組織のデータ・セキュリティ・インフラストラクチャの可視性を高め、アクセス・コントロールの潜在的な脆弱性を特定できるようにします。データを発見し、分類し、分類するプロセスを通じて、組織は情報の機密性を理解することができます。きめ細かなアクセス制御ポリシーの実装に加え、DDRのデータアクセスと使用パターンのリアルタイム監視により、不正アクセスを示す異常や不審なアクティビティを検出します。DDRにより、組織はアクセス制御違反の可能性に迅速に対応し、データ漏洩のリスクを最小限に抑えることができます。

アクセス制御に関するFAQ

アクセス制御管理とは、データ、アプリケーション、システムなどのデジタルリソースを保護するためのアクセス制御ポリシーを作成、実装、維持するプロセスを指します。これには、ユーザーの役割の定義、権限の割り当て、認証メカニズムの設定、リソースへのアクセスの監視が含まれます。

効果的なアクセス制御管理により、適切な状況下で許可された個人のみが特定のリソースにアクセスできるようになり、機密情報を不正アクセスから守り、全体的なセキュリティを強化します。さらに、アクセス・コントロール管理は、組織が管理業務を合理化するのに役立ち、データ漏洩やセキュリティ・インシデントのリスクを大幅に軽減します。

データインベントリとは、組織が保有するすべてのデータ資産とその所在地の包括的なリストです。組織の理解と追跡に役立ちます:

- 収集、保存、処理するデータの種類;

- そのデータの情報源、目的、受信者。

データインベントリは手動または自動で管理できます。データインベントリを維持する理由はさまざまで、データガバナンス、データ管理、データ保護、データセキュリティ、データコンプライアンスなどが考えられます。

例えば、データインベントリを作成することで、組織は機密データを特定・分類し、さまざまな種類のデータに関連するリスクを評価し、そのデータを保護するための適切なコントロールを実装することができます。また、組織がビジネス目標をサポートするために利用可能なデータを把握したり、特定の種類の分析レポートを作成したりするのにも役立ちます。

データライフサイクルは、データプロジェクトに関わる段階を表し、多くの場合、データの生成、収集、処理、保存、管理、分析、視覚化、解釈を含みます。

データがどのように処理され、保存され、アクセスされるかを理解することは、データセキュリティとディザスタリカバリの基礎となります。同様に、データガバナンス、分類、保持ポリシーの管理は、データライフサイクル管理の取り組みにおいて極めて重要な役割を果たします。

使用中のデータとは、RAM、CPUキャッシュ、CPUレジスタなどのコンピュータ・メモリにアクティブに保存されているデータのことです。データは安定した保存先に受動的に保存されるのではなく、さまざまなシステムを経由して移動するため、使用中のデータはPCIやPIIデータなどの機密情報が含まれている可能性があり、流出の標的となりやすいのです。

使用中のデータを保護するために、組織はエンドツーエンド暗号化(E2EE)などの暗号化技術や、機密コンピューティングなどのハードウェアベースのアプローチを使用することができます。ポリシー・レベルでは、組織はユーザ認証と権限管理を実装し、ユーザ権限を見直し、ファイル・イベントを監視する必要があります。

データ漏えい防止(DLP)ソフトウェアは、使用中のデータが攻撃されていることを特定し、セキュリティチームに警告することができます。パブリッククラウドのデプロイメントでは、DLPはデータ検出とレスポンスソリューションの使用によって実現するのが最適です。