IPS 対 IDS 対 ファイアウォール:その違いとは?

ファイアウォール、IPS、IDS は、ファイアウォールがセキュリティ・ルールに基づくトラフィックのフィルタとして機能し、IPS が脅威を積極的にブロックし、IDS が潜在的なセキュリティ侵害を監視して警告するという点で異なります。

ファイアウォールは、ネットワークトラフィックの境界を設定し、所定のプロトコルに基づいてデータをブロックまたは許可します。IDSは、データの流れに直接影響を与えることなく、ネットワークアクティビティを監視し、異常があれば警告を発します。IPSは、単に脅威を検知するだけでなく、特定された脅威がネットワークに侵入するのを防ぐという、積極的な役割を果たします。

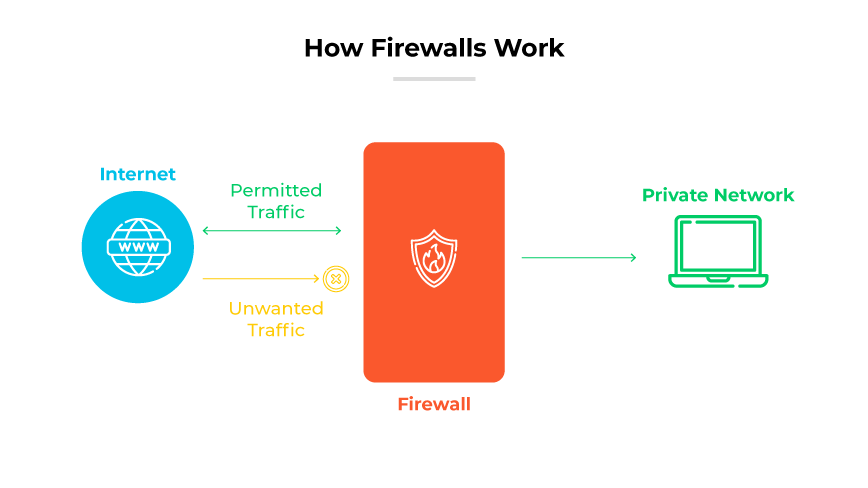

ファイアウォールとは?

ファイアウォールは、事前に設定されたセキュリティルールに基づいてトラフィックを検査、規制し、それに応じてトラフィックを許可、拒否、拒絶するネットワークセキュリティソリューションです。

ファイアウォールは、内部ネットワークと潜在的な外部脅威との間のチェックポイントとして機能します。定義されたセキュリティ・プロトコルに照らしてデータ・パケットを分析します。これらのプロトコルによって、ファイアウォールはデータが許可されるべきか拒否されるべきかを決定します。

インターネット上のデータはすべてネットワークパケットで転送されます。ファイアウォールはこれらのパケットを一連のルールに照らして評価し、適合しない場合はブロックします。これらのデータパケットは、インターネットを通過するために構造化されており、送信元、宛先、およびネットワークを横断する旅を定義するその他の重要なデータを含む、重要な情報を運びます。

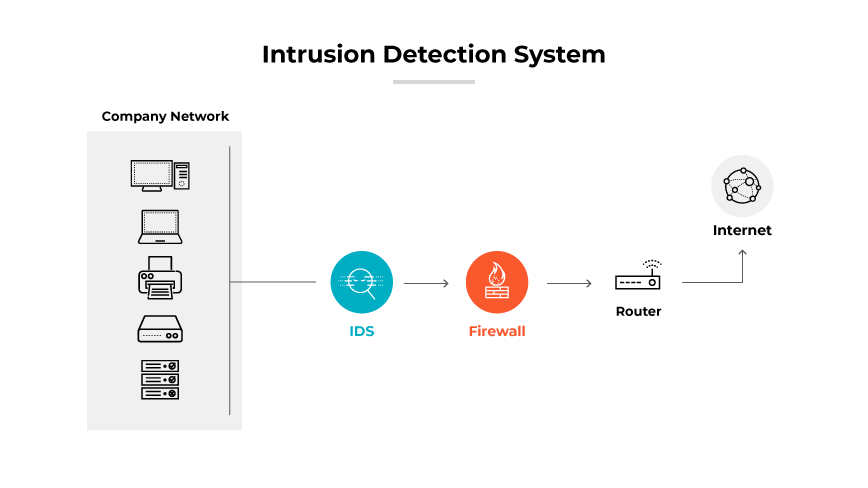

侵入検知システム(IDS)とは?

侵入検知システム (IDS)は、ネットワーク化されたシステムの潜在的な脅威や弱点を特定します。IDSは、ネットワーク・トラフィックを検査し、データ伝送に介入することなく、疑わしい活動を管理者に警告します。

IDSは主要なトラフィックの流れから外れて配置されます。通常、トラフィックをミラーリングして脅威を評価し、データの重複したストリームを分析することでネットワークのパフォーマンスを維持します。この設定により、IDSは破壊的でない監視者であり続けることができます。

IDSシステムには、ネットワーク侵入検知システム(NIDS)、ホストベース侵入検知システム(HIDS)、プロトコルベース(PIDS)、アプリケーションプロトコルベース(APIDS)、ハイブリッドなど、さまざまな形態があります。また、IDS検出方法のサブグループもあります。最も一般的な2つのバリエーションは、シグネチャベースのIDSと異常ベースのIDSです。

IDSは、通常のネットワーク操作と、異常で潜在的に有害な活動を区別します。これは、ネットワークプロトコルやアプリケーションの動作の不整合に注目し、不正使用や異常な動作の既知のパターンに照らしてトラフィックを評価することで実現します。

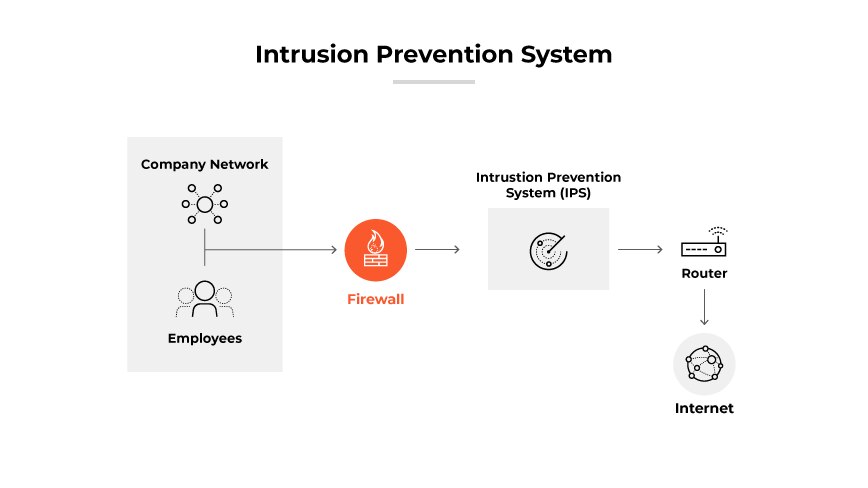

侵入防御システム(IPS)とは?

侵入防御システム (IPS)は、悪意のあるトラフィックを遮断して分析する動的なセキュリティソリューションです。ネットワーク防御に侵入される前に脅威を軽減するため、先制的に動作します。これにより、セキュリティチームの作業負荷が軽減されます。

IPSツールは、脆弱性を悪用しようとする試みを特定し、阻止するのに特に効果的です。これらの脅威をブロックするために迅速に行動し、多くの場合、脆弱性の出現からパッチのデプロイまでのギャップを埋めることができます。ネットワーク セキュリティの進化に伴い、IPS 機能は統合脅威管理デバイスや次世代ファイアウォールのような広範なシステムに統合されています。最新のIPSツールは、クラウド接続サービスにも対応しています。

IPSはネットワークトラフィックの直接経路に配置されます。これにより、IPSはリアルタイムで脅威を精査し、対処することができます。これは、前身であるIDSの受動的な監視アプローチとは対照的です。通常、ファイアウォールのすぐ外側に配置されるIPSは、受信データを検査し、必要に応じて自動化されたアクションを実行します。IPSシステムは、アラートを通知し、有害なデータを破棄し、ソース・アドレスをブロックし、さらなる攻撃を防ぐために接続をリセットすることができます。

誤検知を最小限に抑えるため、IPSシステムは本物の脅威と良性のデータを区別します。侵入防御システムは、既知の悪用パターンに依存するシグネチャベースの検出、確立されたベースラインとネットワークアクティビティを比較する異常ベースの検出、管理者によって設定された特定のセキュリティルールを強制するポリシーベースの検出など、さまざまなテクニックを使用してこれを実現します。これらの方法は、許可されたアクセスのみが許可されることを保証します。

ファイアウォール、IDS、IPSの違いは?

| 侵入防御システム vs. 侵入検知システム vs. ファイアウォール | |||

|---|---|---|---|

| パラメータ | ファイアウォール | IPS | アイディーエス |

| 目的 | あらかじめ設定されたセキュリティ・ルールに基づいて送受信トラフィックをフィルタリングするネットワーク・セキュリティ・デバイス。 | トラフィックを分析し、特定された脅威をリアルタイムで検査・防御する装置。 | 悪意のある行為やポリシー違反がないか、ネットワークやシステムの活動を監視するシステム。 |

| オペレーション | アドレスとポート番号に適用されるルールに基づいてトラフィックをフィルタリングします。 | リアルタイムでトラフィックを検査し、攻撃を検知すると阻止するために介入します。 | トラフィックを観測し、攻撃パターンや異常を探し、アラートを生成します。 |

| 設定モード | ネットワークの境界でインラインまたは透過モードで動作します。 | 通常はインラインで、ネットワーク層内のファイアウォールの後に配置されます。 | 通常、監視モードで動作し、トラフィックの流れに沿ったものではありません。 |

| 交通経路 | ネットワークトラフィックの主要ルートであるべきです。 | フィルタリングされたトラフィックを検査するためにファイアウォールの後に置かれます。 | ファイアウォールを通過した後のトラフィックを分析します。 |

| プレースメント | 初期防御ラインとしてネットワーク境界に配置。 | ファイアウォールの直後、内部ネットワークの前に配置。 | ネットワーク内に常駐し、通常は IPS の後でより深いトラフィック解析を行います。 |

| 不正トラフィックへの対応 | ルール評価に基づいてトラフィックをブロックまたは許可します。 | 検知した脅威の進行を積極的に防御します。 | 不審な行動を検出すると、アラートやアラームを発行します。 |

交通規制と監視の比較

ファイアウォールは、内部ネットワークの整合性を維持するために、事前に定義されたセキュリティプロトコルに基づいてデータパケットを許可またはブロックするゲートキーパーの役割を果たし、トラフィックを制御することによって機能します。対照的に、侵入防御システム(IPS)は、トラフィックフローの中で直接動作し、脅威をブロックするための自動化されたアクションを実行することによって、トラフィックを積極的に制御します。一方、侵入検知システム(IDS)は、トラフィックの流れに直接影響を与えることなく、ネットワークを監視し、悪意のある活動の兆候を評価し、管理者に警告するだけです。

ネットワーク セキュリティ アーキテクチャにおけるポジション

ファイアウォールは、外部からの脅威に対する防御の第一線として機能します。すべての送受信データを検査し、確立されたセキュリティ・ポリシーに準拠したデータのみを許可します。IPSはパッシブIDSとは異なり、ネットワーク・トラフィックの流れに積極的に関与します。ファイアウォールの背後に配置されたIPSは、データを分析してアクションを起こすことができ、内部リソースに到達する前に脅威を阻止できる可能性があります。

ディフェンスの実装方法

ファイアウォールは、主にIPアドレス、ポート、プロトコルに基づいてネットワークトラフィックの流れを制御する一連の定義されたルールによって動作します。一方、IDSはパターン認識を使用して、既知の脅威のデータベースとネットワークトラフィックを比較することにより、疑わしい活動を識別します。監視役として機能し、行動を起こすことなく、異常な行動に対して警告を発します。一方、IPSはより積極的なアプローチをとります。IPSは、有害なデータをブロックしたり、進行中の攻撃を阻止するために接続をリセットしたりするなど、潜在的な脅威を積極的に分析し、脅威防御策を講じます。

ネットワークパフォーマンスへの影響

ファイアウォールは、ネットワーク・パフォーマンスへの影響を最小限に抑えながら、その役割を効率的に果たします。IDSシステムはトラフィックを二重のストリームで監視するため、ネットワークの運用フローを妨げません。対照的に、IPSシステムはネットワーク・パフォーマンスにより大きな影響を与える可能性があります。これは、インライン・ポジショニングと積極的な脅威防御メカニズムによるものです。しかし、最新のISP設計はこの影響を最小限に抑えていることに注意することが重要です。

ファイアウォール、IDS、IPSの類似点とは?

| ファイアウォール、IDS、IPSはどのように似ていますか? |

|---|

|

セキュリティ目標

ファイアウォール、IDS、IPS はすべてネットワーク セキュリティの重要なコンポーネントであり、脅威や不正アクセスから情報システムを保護するように設計されています。各技術は、データパケットの流れを識別・管理し、安全かつ正当なトラフィックのみが許可されるようにする役割を果たし、組織のデジタル資産の全体的な防御戦略に貢献します。

ポリシーベースの管理

これらのセキュリティメカニズムはすべて、ネットワーク管理者が定義したポリシーによって管理されます。ファイアウォールはアクセス制御を実施し、IDS と IPS システムはポリシーを使用してネットワーク動作の通常のベースラインと脅威への適切な対応を決定します。これらのシステムのポリシーは、ネットワークのセキュリティ態勢を定義する上で極めて重要です。

多様な環境へのデプロイメント

ファイアウォール、IDS、IPSのデプロイは、さまざまなコンピューティング環境において汎用性があります。オンプレミスのハードウェア、ソフトウェアベースのソリューション、クラウド環境など、それぞれが保護するネットワーク固有のセキュリティニーズに合わせて構成できるため、さまざまなITインフラストラクチャに柔軟に対応できます。

脅威検知と防御のサポート

ファイアウォール、IDS、IPSはすべて脅威の検知と防御をサポートします。ファイアウォールがトラフィックをフィルタリングし、IDS/IPSシステムが潜在的な脅威を分析することで、ネットワーク内のセキュリティ対策を強化し、不審な活動の検知に貢献するセキュリティのレイヤーを提供します。

ファイアウォールとIDSまたはIPSは併用できますか?

ファイアウォール、侵入検知システム、侵入防御システムは、基本的なネットワーク・セキュリティ・コンポーネントです。今日の最新のソリューションでは、これらを連携させて包括的なセキュリティフレームワークを提供することができます。

ファイアウォールは、ネットワークのエッジで主要なバリアとして機能し、事前に定義されたルールに基づいて送受信トラフィックを監視および制御します。ファイアウォールと連携して、IDSはトラフィックパターンを分析して異常を検知し、IPSは特定された脅威に対して防御措置を講じます。

これらのシステムが連携することで、セキュリティが強化されます。ファイアウォールは最初のトラフィックをフィルタリングし、IDSとIPSはフィルタリングされたトラフィックを潜在的な脅威について分析します。このレイヤーアプローチにより、たとえ脅威がファイアウォールを迂回したとしても、IDSが不審な活動を管理者に警告し、IPSが脅威による被害を防ぐことができます。このような統合により、さまざまなセキュリティ・インシデントに対応できる、より強固なセキュリティ体制が実現します。

最近のネットワークセキュリティの発展により、これらのツールは統合ソリューションに収束しつつあります。次世代ファイアウォールは、従来のファイアウォールの機能にIDSとIPSの機能を組み込み、より効果的な単一のポリシー実施ポイントを作成します。これらの統合システムは、セキュリティ・インフラストラクチャを簡素化し、ユーザー・アイデンティティを含む包括的なデータに基づいてポリシーを適用できるため、より微妙なセキュリティ管理が可能になります。