VPNの仕組み

仮想プライベートネットワーク(VPN)は、ユーザーのデバイスとリモートサーバーの間に暗号化されたトンネルを作成することにより、インターネットを介したデータ転送をセキュリティで保護します。

セキュアネットワークの構成、ユーザーアクセスの認証、保護されたトンネルの確立、接続の維持と終了が含まれます。VPNは、データを暗号化し、権限のないユーザーがアクセスできないようにすることで、会社のリソースへの安全なリモートアクセスを可能にします。

1.接続前の設定

インフラとコンポーネントの概要

コーポレート 仮想プライベート・ネットワーク(VPN) は、VPN サーバーまたはゲートウェイ、クライアント・ソフトウェア、および基盤となるネットワーク・インフラストラクチャの連携機能に依存しています。

VPNゲートウェイはネットワークのエッジに位置します。企業内ネットワークと外部機器の橋渡し役として機能し、データトラフィックのセキュリティ対策を実装します。従業員のデバイスにインストールされたクライアント・ソフトウェアがVPN接続を開始し、VPNゲートウェイとの継続的な通信を処理します。ネットワーク・インフラには、ルーター、スイッチ、ファイアウォールが含まれ、ネットワークの整合性を維持し、データの流れを円滑にします。

コンフィギュレーションとポリシー設定

VPNを使ってインターネットに接続する前に、一連の手順を踏む必要があります。VPNの初期設定には注意が必要です。

管理者は、セキュリティ・ポリシーとアクセス・ルールを定義して、トラフィックの流れを管理し、ユーザー権限を指示します。これには、セキュアな通信プロトコルの確立、強力な暗号化規格の選択、暗号化されたVPNトラフィックがたどるネットワーク経路の設定などが含まれます。

アクセスルールは、VPN接続時にどのユーザーがどのネットワークリソースにアクセスできるかを指定するために設定します。これにより、従業員は適切なレベルのネットワークにアクセスできるようになり、会社のデータや個人情報の安全性が保たれます。

2.イニシエーション・フェーズ

ユーザー認証

ユーザー認証はVPN開始フェーズの始まりです。このプロセスは、ネットワークにアクセスしようとするユーザーの身元を確認します。信頼できる認証局によって発行された証明書は、ユーザーのデバイスの正当性を確認します。

多要素認証は、ユーザーに2つ以上の認証要素の提供を要件とすることで、追加のセキュリティレイヤーを追加します。これにはパスワード、物理的トークン、または生体認証が含まれます。Active Directoryなどのディレクトリサービスは、認証情報を一元管理し、アクセスポリシーを適用することで、認証されたユーザーのみがネットワークにアクセスできるようにします。

認証プロセスは、ローカルネットワークとより広いインターネットの両方からの不正アクセスから保護します。

クライアント・サーバー・ハンドシェイク

認証に成功すると、クライアントとサーバーはハンドシェイクプロトコルを開始します。このステップでは、クライアントとサーバーが使用するVPNセキュリティプロトコルのバージョンについて合意するバージョンネゴシエーションが行われます。また、暗号化アルゴリズムと鍵交換方法を指示する暗号スイートも選択します。

ハンドシェイクは、クライアントとサーバーの両方が、安全な通信チャネルを確立するために必要な認証情報と暗号化機能を持つことを保証します。これは、ユーザーからインターネットサービスプロバイダ(ISP)、そしてVPNサーバーまで、暗号化された接続を介したその後のすべてのデータ交換の基盤となります。

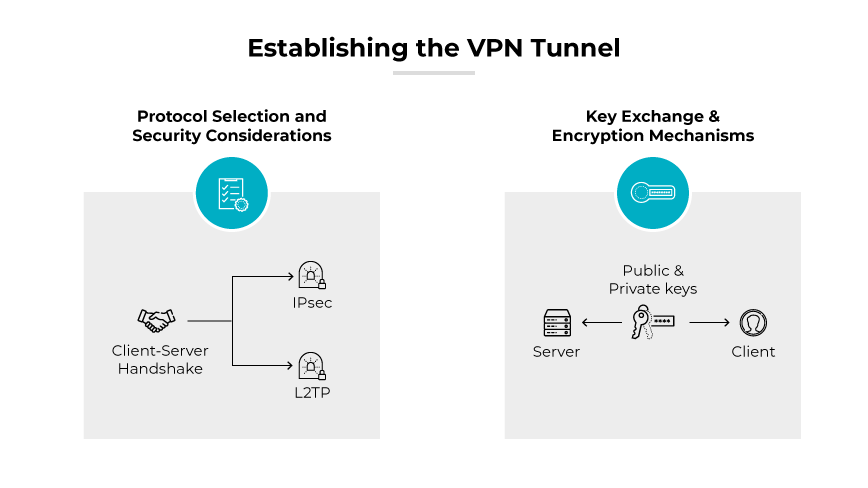

3.トンネルの設置

プロトコルの選択とセキュリティに関する考察

クライアントとサーバーのハンドシェイクが完了すると、焦点はVPNトンネルの確立に移ります。トンネリングプロトコルは、安全なデータ通過をサポートする中核です。クライアントとサーバーの両方が、それぞれのセキュリティ要件とネットワーク機能に適したトンネリングプロトコル(IPsecやL2TPなど)に合意します。トンネリングプロトコルの選択は、セキュリティレベル、既存のインフラとの互換性、ファイアウォールやネットワークアドレストランスレータ(NAT)を通過する能力を決定します。

鍵交換と暗号化のメカニズム

プロトコルの選択に続いて、安全なチャネルの作成は鍵の交換から始まります。ディフィー・ヘルマン(DH)アルゴリズムは、しばしばこのような交換に選択されます。これにより、鍵そのものをインターネットで送信することなく、2者間で安全に鍵を生成・共有することができます。この仕組みでは、クライアントとサーバーの双方が一時的な鍵ペア(秘密鍵と公開鍵)を生成し、両者の間で公開鍵を交換します。その後、各サイドは受信した公開鍵と自身の秘密鍵を組み合わせて共有秘密を生成します。

より大きなキーサイズを持つ高度なDHグループを採用することで、さらなるセキュリティが提供されます。さらに、AESのような暗号アルゴリズムが共有秘密の暗号化に使用され、セキュリティの別のレイヤーを提供します。実装によっては完全な前方秘匿(PFS: Perfect Forward Secrecy)を使用し、ある鍵の漏洩がそれ以降のすべての鍵の漏洩につながらないようにしています。

セキュアチャネルは、クライアントと企業ネットワーク間のすべての通信において、データの機密性と完全性を維持するために極めて重要です。一度確立されたセキュアチャネルは、データトラフィックの保護トンネルとして機能します。これにより、トンネルを経由して送信される機密情報は暗号化されたままとなり、復号化キーがなければ誰にもアクセスできなくなります。

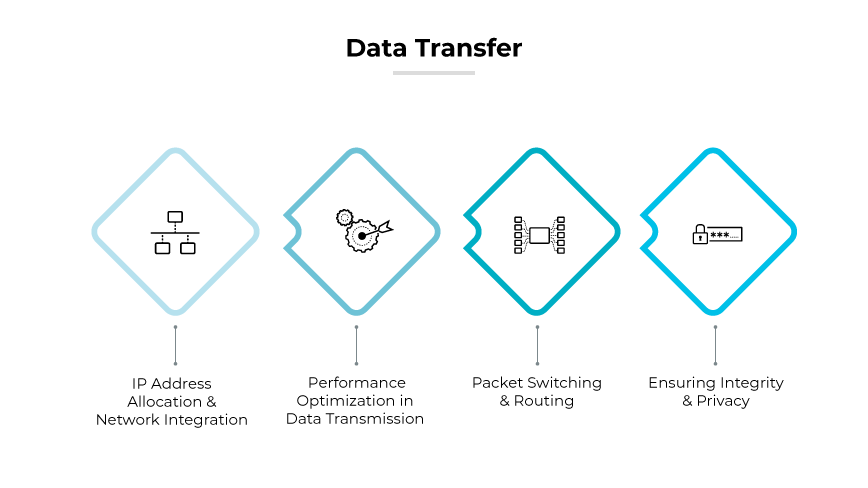

4.データ転送

IPアドレスの割り当てとネットワークの統合

セキュアなチャネルが確立された後、IPアドレスの割り当ては、クライアントをネットワークに統合するための中心的な役割を果たします。各VPNクライアントには、指定されたプールからIPアドレスが割り当てられます。このIPアドレスは、パケットを適切な宛先に送るために重要です。IPアドレスの割り当てにより、クライアントデバイスは効率的に企業ネットワークに参加することができます。これにより、クライアントは確立された権限とポリシーに従ってリソースにアクセスすることができます。

データ伝送の最適化

この段階では、データ転送の効率が最重要視されます。VPNプロトコルは、スループットを向上させ、待ち時間を短縮し、ネットワーク性能を最適化するために、圧縮のようなメカニズムを組み込むことができます。トンネリングプロトコルの選択は、接続速度と信頼性に影響します。ポイントツーポイントトンネリング(PPTP)のようなプロトコルは、高速ですがセキュリティは低く、OpenVPNのようなプロトコルは、速度とセキュリティのバランスが取れています。

パケット交換とルーティング

データ・パケットがVPNを通過する方法は、高性能な接続を維持するために極めて重要です。パケット交換技術は、動的なパケットルーティングを可能にします。これは、ネットワークの混雑やリアルタイムで変化する状況などの要因を考慮したものです。動的なアプローチにより、ネットワークの要求が変化しても、VPNは安定した効率的な接続を維持することができます。

完全性とプライバシーの確保

データパケットは転送の準備が整うと、外部の干渉から効果的に隔離された安全なトンネルを通過します。このプライバシーは、潜在的な盗聴者からデータを隠すことだけではありません。また、パケットの完全性を維持し、通信の一部が転送中に変更されないようにします。

トンネル側では、VPNサーバーが受信パケットを処理します。データを復号化し、カプセル化を取り除いて、元のデータを企業ネットワーク内の目的の宛先に転送します。

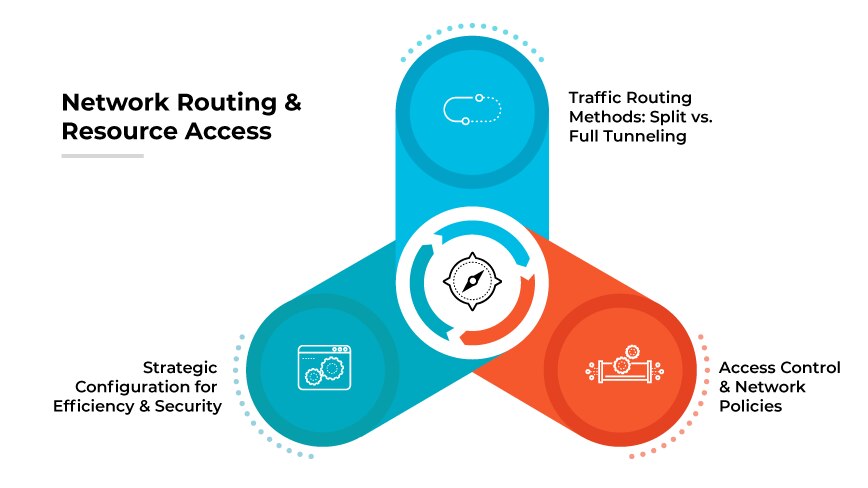

5.ネットワークルーティングとリソースアクセス

トラフィックのルーティング方法:スプリットとフルトンネル

VPN技術では、クライアントのトラフィックを企業ネットワークにルーティングする方法として、主にスプリット・トンネリングとフル・トンネリングの2種類があります。

スプリット・トンネリングは、企業以外のトラフィックについて、ユーザーのデバイスによるインターネットへの直接アクセスを可能にします。これにより、企業ネットワークの帯域幅を節約できます。しかし、トラフィックには企業のファイアウォールやその他のセキュリティ対策が適用されないため、セキュリティ上のリスクが生じる可能性があります。

フルトネリングは、すべてのクライアントのトラフィックを、その宛先に関係なく、VPNを介して企業ネットワークにルーティングします。これにより、すべてのデータが企業のセキュリティポリシーの対象となりますが、帯域幅の使用量が増加し、ネットワークが混雑する可能性があります。

アクセス制御とネットワークポリシー

VPNを介したネットワーク・リソースへのアクセスは、アクセス制御リスト(ACL)とネットワーク・ポリシーによって制御されます。ACL は、どのユーザーまたはシステム・プロセスがオブジェクトへのアクセスを許可され、どの操作が与えられたオブジェクトに対して許可されるかを定義するルールのセットです。ACL の各エントリーは、サブジェクトと操作を指定します。例えば、ACL はユーザーにファイルの読み取りを許可しますが、ファイルの変更は許可しません。

ネットワーク・ポリシーは、ユーザーの役割、デバイスのコンプライアンス・ステータス、およびその他の要因に基づいて、さらに条件を指示することができます。権限を付与されたユーザーのみが機密性の高い企業リソースにアクセスできるようにし、それらのリソースにアクセスできる条件を定義します。これらの対策は、企業ネットワークを保護し、機密データへの不正アクセスを防止する上で中心的な役割を果たします。

ネットワーク・ルーティングとリソース・アクセスの戦略的な設定は、企業VPN設定における運用効率とセキュリティのバランスを取る上で非常に重要です。適切なトンネリング方法と厳格なアクセス制御により、企業はデジタル資産の生産性と保護の両方を確保することができます。

6.継続的な接続管理

完全性チェックとデータ保護メカニズム

VPNにおける継続的な接続管理は、ネットワークリンクの継続的な保護と安定性を保証します。データの完全性のために、VPNプロトコルはチェックサムやシーケンス番号のようなメカニズムを組み込んでいます。

チェックサムとは、データパケット内のバイト数の合計から導き出される値で、送信後にエラーを検出するために使用されます。受信者が計算したチェックサムが送信者のものと一致すれば、データが転送中に改ざんされていないことが確認されます。

シーケンス番号は、パケットの正しい順序を維持するのに役立ちます。これにより、古いメッセージが再送され、通信が中断されたり、不正アクセスが容易になる可能性のあるリプレイ攻撃を防ぐことができます。

接続の安定性と制御メッセージ

VPN接続は、ハートビートとキープアライブメッセージを使用して維持され、安定しています。

ハートビートは、接続がアクティブであることを確認するために、あるデバイスから別のデバイスに送信される定期的な信号です。ハートビートが返されない場合は、接続に問題がある可能性があることを示し、是正措置を促します。

キープアライブ・メッセージも同様の目的を果たします。実際のデータが送信されていないときでも接続を開いておくために、あらかじめ定義された間隔で送信されます。アイドルタイムアウトが発生すると接続が切断され、企業ネットワークへのアクセスが中断される可能性があるため、これはVPNにとって極めて重要です。

これらのチェックとメッセージにより、データの完全性と機密性を保護しながら、変化するネットワーク状況にダイナミックに対応することができます。安全でない可能性のある公衆Wi-Fiネットワーク上で、信頼性の高いセキュアな企業間通信チャネルの構築に貢献します。

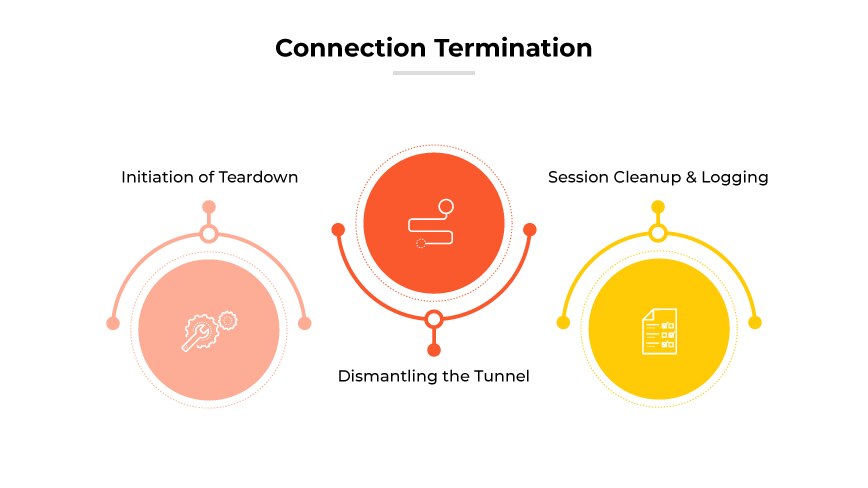

7.接続終了

解体プロセスと安全な閉鎖

接続の終了は、通信セッションの安全な終了を保証する重要なフェーズです。

ティアダウンプロセスは、ユーザーのVPNクライアントがサーバーにセッションの終了を通知するか、サーバー自身が非アクティブまたはユーザーのログオフによって終了を開始したときに開始されます。この信号は、トンネルの閉鎖を確認する一連のメッセージを開始します。VPNソフトウェアは、多くの場合、制御された一連のステップを使用して、トンネルの解体に進みます。このパケットは、VPNトンネルの両端がセッションの終了を確認するためのものです。

セッションのクリーンアップは終了後の重要なステップです。VPNサーバーは、IPアドレスなどの割り当てられたリソースが解放され、セッションに関連する一時的なデータが削除されるようにします。これにより、将来接続されるVPNサービスの整合性とセキュリティが維持されます。

セッションロギングは、監査とコンプライアンス目的の記録を維持する上で極めて重要な役割を果たします。ログは、接続時間、データ転送量、ユーザーのアクティビティに関する詳細を提供します。これらの記録は、企業のポリシーが遵守されているかどうかを確認するために、セキュリティ監査で見直されることがよくあります。ログは、侵害を示す可能性のある異常なアクティビティについても監視されます。

接続終了プロセスは、不正アクセスや潜在的なデータ漏洩を防止します。セッションのクリーンアップとロギングにより、企業VPN環境における継続的なセキュリティ評価が可能になります。

VPNの仕組みよくあるご質問

- 接続前のセットアップ

- イニシエーション

- トンネルの確立

- データ転送

- ネットワークルーティングとリソースアクセス

- 継続的な接続管理

- 接続終了

VPNを利用するには

- プロバイダーからVPNクライアントソフトウェアをインストールします。

- ログイン情報を入力してください。

- 希望するバーチャルアドレスのサーバーロケーションを選択します。

- コネクト。お客様のインターネットトラフィックは暗号化され、プライベートネットワーク内でのオンライン活動を保護します。

これは簡単な概要です。正確な使用手順はVPNによって異なります。