サービスとしてのSOC (SOCaaS)とは?

サービスとしてのセキュリティ オペレーション センター(SOCaaS)は、マネージド脅威ディテクション&レスポンスのためクラウドベースのサブスクリプション モデルです。これには既存のセキュリティ チームのギャップを埋めるのに役立つ、クラス最高のSOCソリューションと機能が含まれます。

SOCaaSが監視するサイバー脅威は?

従来のオンプレミスSOCと同様に、SOCaaSにもインターネット トラフィック、企業ネットワーク、デスクトップ、サーバー、エンドポイント デバイス、データベース、アプリケーション、クラウド インフラ、ファイアウォール、脅威インテリジェンス、侵入防御、セキュリティ情報イベント管理(SIEM)システムなどのアタック サーフェスの24時間365日の監視、脅威検出、防御と分析が含まれます。

サイバー脅威には、ランサムウェア、サービス拒否(DoS)、分散型サービス拒否(DDoS)、マルウェア、フィッシング, スミッシング、内部関係者による脅威、認証情報の窃盗、ゼロ デイなどがあります。

企業にセキュリティ運用向けのマネージド サービスが必要な理由は?

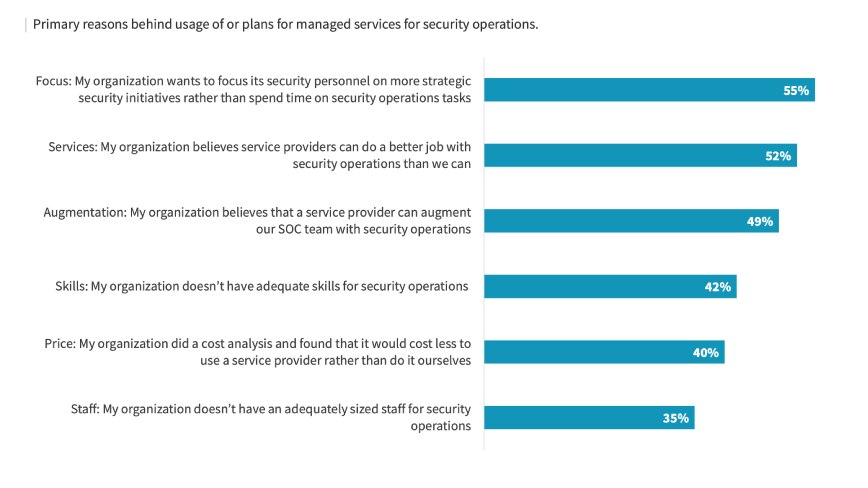

Enterprise Strategy Groupが作成した調査レポート、SOC Modernization and the Role of XDR,によると、半数以上(55%)がセキュリティ担当者を戦略的なセキュリティ活動に専念させるために、セキュリティ サービスを必要としていることがわかりました。その他の企業は、マネージド サービス プロバイダは自社ができないことを達成できると考えています。52%がサービス プロバイダは自社よりも優れたセキュリティ運用を提供できると考えており、49%がマネージド サービス プロバイダはSOCチームを強化できると回答、42%が自社にはセキュリティ運用のための適切なスキルがないと認めています。

出典: -SOC Modernization and the Role of XDR, Enterprise Security Group (ESG)

サービスとしてのSOC (SOCaaS)のメリットとは?

セキュリティ運用と情報セキュリティ管理を外部委託すると、以下に示すような、いくつかのメリットが得られます。

- コスト削減

- セキュリティ イベントの合理化に役立つ、迅速な検出とより効率的な復旧

- 業界をリードするセキュリティ ソリューションへのアクセス

- 社内のSecOpsチームの負担の軽減

- 継続的監視

- 検出/レスポンスをスピードアップして、確度の高いアラートを配信し、アラート疲れを軽減

- 離職率を最小限に抑え、セキュリティ アナリストの燃え尽きを減らし、退屈な作業を排除

- 複雑さの緩和

- サイバー リスクの低減

- ビジネスの拡張性と俊敏性の向上

逆に、従来のSOC環境が抱える問題には、以下のようなものがあります。

- 可視性とコンテキストの欠如

- 複雑化する検証

- システムの相互運用性の欠如

- 自動化とオーケストレーションの欠如

- 脅威インテリジェンス データの収集、処理、コンテキスト化能力の欠如

- セキュリティ制御の精度の低い大量のアラートが原因のアラート疲れとノイズ

SOCaaSのその他の主要なメリットについて、以下に概説します。

継続的な保護

セキュリティ アナリストは、アラート、イベントおよびセキュリティ侵害インジケータ(IoC)を監視できます。精度の高い脅威インテリジェンスと実用的な脅威・影響レポートを統合します。全データ ソースに対する分析と脅威検出を通じて、精度の高い脅威ハンティングの手掛かりを入手します。

レスポンス時間の短縮

レスポンス時間の短縮は、潜伏期間を短縮し、平均調査時間(MTTI)と修復までの平均時間(MTTR)の両方を改善するのに役立ちます。

脅威防御と脅威ハンティング

SOCaaSにより、チームは環境で攻撃者の手法、戦術、手順(TTP)をプロアクティブに調査し、インフラに存在する可能性のある新たな脆弱性を特定できます。

セキュリティに関する専門知識とカバー範囲

SOCはさまざまな形をとることができますが、SOCリーダー、インシデント レスポンダー、第1~3層のアナリストなどの役割と責任で構成できます。その他の専門的な役割には、セキュリティ エンジニア、脆弱性管理者、脅威ハンター、フォレンジック調査担当者、コンプライアンス監査担当者などがあります。

コンプライアンスおよび規制義務の遵守

企業のコンプライアンスには(特にGDPRやCCPAなど、セキュリティ監視機能やメカニズムが必要な規制に従うには)、主要なSOC監視機能が不可欠です。

医療、金融、小売などの業種には、リスクをプロアクティブに管理し、規制の変化に対処するための、独自のコンプライアンスがあります。これには、データと個人情報の完全性を侵害から守るHIPAA、FINRA、PCIなどがあります。

セキュリティ チームの最適化

成功するSOCにとって最も重要なのは、セキュリティ ソリューションやツールへの投資より人的要素です。

特に低レベルの反復作業については、機械学習や自動化を導入することで、対応時間、精度、対処などの成果全体が必ず改善されますが、エンジニアやセキュリティ アナリスト、アーキテクトを含むセキュリティ人材の募集やトレーニング、確保は一貫したSOC変革戦略に組み込まれる必要があります。

SOCの設計時に考慮すべき要素

SOCの設計および運用には、多くの方法があります。ホワイトペーパー、Security Operations Center: A Systematic Study and Open Challenges(Manfred Vielberth, Fabian Böh, Ines Fichtinger and Günther Pernul)では、SOC運用モデルに影響を与えるいくつかの要素、およびSOCの実装時に影響を及ぼす多様な要素について概説します。

- 会社の戦略: 全体的なビジネス戦略とIT戦略で、どの運用モデルが最適かを見極める必要があります。各運用モードを選択する前に、SOC戦略を定義する必要があります。

- 業種: 企業が主に事業を展開する業種は、必要とされるSOCの範囲に大きく影響します。

- 規模: 企業の規模も決定に影響します。小規模企業は自力でSOCを新設して運営することができない、または厳格に定義されたSOCを必要とさえしない可能性があるためです。

- コスト: SOCを社内に導入して維持するコストと、セキュリティ運用を外部委託するコストを比較する必要があります。初期的には、社内にSOCを導入する方が費用がかかりますが、長期的には、こちらの方が費用対効果が高くなる可能性があります。SOCスタッフを見つけ、雇用し、トレーニングするコストは、重要な要素になります。スキル不足が悪化し、市場の需要が増すことで、これらのコストは増加する可能性があるためです。

- 時間: SOCの新設には、かなりの時間がかかります。そのため、組織の計画やスケジュールとの調整が不可欠です。また、SOCを新設するための時間と、外部委託するのにかかる時間を比較する必要があります。

- 規制: 業種によっては、多様な規制を考慮する必要があります。規制によって、運用可能なSOCの導入が強制されることもあれば、SOC運用の外部委託がすべて禁止されることもあります。また、規制を遵守しないプロバイダへの外部委託のみが禁止されることもあります。

- プライバシー: プライバシーも規制の対象であり、個人データを扱う場合は必ず考慮する必要があります。

- 可用性: 可用性の要件も考慮する必要があります。ほとんどの場合、目標はSOCを週7日24時間体制で運用することです。

- 経営陣のサポート: 専用のSOCを新設する際、経営陣のサポートは非常に重要です。経営陣がコミットしておらず、SOCのメリットが上級管理職に伝わっていない場合、チームは必要なリソースを手に入れることができない可能性があります。

- 統合: 内部SOCの機能は他のIT部門と統合する必要がありますが、外部SOCの場合は、必要なすべてのデータを取得するためにプロバイダを統合する必要があります。

- データ損失に関する問題: SOCは多くの場合、大量の機密データを一元的に処理する場所です。内部SOCはセキュリティを強化する必要がありますが、外部SOCの場合は、知的財産の盗難や不慮の損失からデータを確実に保護できる、信頼性の高いプロバイダが必要です。

- 専門知識: 専門知識を増強するには、時間とお金がかかります。SOCの運営に必要なスキルを見つけるのは、容易なことではありません。内部SOCにとって、人材の採用と維持は非常に重要な要素です。しかし、外部SOCプロバイダには必要なスキルがすでに存在します。特にSOCのコンテキストでは、SOCプロバイダは多くの企業に関する見識を持っているため、知識の面で優位に立っているかもしれません。しかし、企業は、外部委託によって社内の知識が減ることを認識する必要があります。

マネージドSOCが重要な理由

オンプレミスSOCやハイブリッドSOCと同様に、マネージドSOCにも多様なタイプがあります。マネージドSOCも、組織の脅威環境を監視して、既知および新たな脆弱性、脅威、リスクがないかどうかを確認できます。脅威環境には、ITネットワーク、デバイス、アプリケーション、エンドポイント(アタック サーフェス)、データが含まれます。

マネージドSOCサービスには通常、次の2つのモデルがあります。

- クラウドでSOCを運用し、自動化されたプロセスを使用するマネージド セキュリティ サービス プロバイダ(MSSP)

- 基本的な防御を超えた、脅威ハンティングなどプロアクティブで高度なアクティビティを可能にする、直接的な人間の介入がより多いマネージド ディテクション&レスポンス(MDR)。

特に中小規模企業の場合、マネージドSOCオプションを選択すると、内部SOCを管理および維持する複雑さを低減できます。

同じことが、プロのセキュリティ スタッフを見つけて、増え続けるITセキュリティの要件と義務に対応するSOCを構築し、運営する場合にも当てはまります。外部のセキュリティ専門家を雇用することで、組織は直ちにカバー範囲を拡大し、脅威モニタリングや調査データベースにアクセスして、セキュリティ体制を強化できます。これにより、自社で新設したSOCよりも高い投資利益率(ROI)を達成することができます。

脅威アクターが独自のデジタル変革を導入し、自動化を利用する中、組織にはそれについて行くためのセキュリティ運用が必要です。マネージド セキュリティ プロバイダは、サービスレベル契約(SLA)を介して中断のないカバレッジと保証されたサービスを提供できます。SLAは、必要なソフトウェア更新やパッチが利用可能になる場合や、新たな脅威への対策を導入できる場合など、サービスの範囲と提供を定義します。

マネージドSOCの課題

セキュリティ運用を外部委託することには多くのメリットがありますが、課題や制限も存在します。そのため、サービス、ソリューション、SLAを比較する際は、デュー デリジェンスを実施することが重要です。

オンボーディング

マネージドSOCプロバイダは通常、独自のセキュリティ スタックを使用します。そのため、プロバイダがサービスの提供を開始する前に、これらのソリューションを顧客の環境内で設定し、導入する必要があります。オンボーディング プロセス中の移行は時間がかかり、この脆弱なフェーズで潜在的なリスクにさらされる可能性があります。

重要なデータの共有

組織のサービスとしてのSOCプロバイダは、潜在的なリスクを特定して対応するために、組織のネットワークに関する見識を収集するためのアクセスを必要とします。そのために、組織は大量の機密データとインテリジェンスをサービス プロバイダに送信する必要があります。しかし、機密情報の制御を手放すと、企業のデータ セキュリティとリスク管理がより困難になり、このフェーズで脆弱性が露呈する可能性があります。

データを組織外に保存

機密性の高い脅威データや分析結果を外部に保存すると、SOCのサイバー防御が侵害された場合やサービス プロバイダと離別した場合に、データ漏洩とデータ損失の両方の潜在的リスクが生じます。通常、脅威アラートは社内で追跡できますが、ほとんどのデータは境界の外部で処理されるため、検出された脅威や潜在的なデータ侵害に関する履歴データを保存および分析する機能は制限されます。

ログ配信のコスト

サービスとしてのSOCプロバイダは一般に、顧客のネットワークからのデータ フィードやネットワーク タップを使用して、オンサイトでサイバーセキュリティ ソリューションを運用します。つまり、ログ ファイルやその他のアラート データが、プロバイダのネットワークやシステムで生成され、保存されます。マネージドSOCプロバイダから完全なログ データにアクセスすることは、組織にとって高くつく可能性があります。

専用のITセキュリティ チームがない

役割、責任、職務範囲は組織によって異なるため、各クライアントの微妙な違いのある独自の環境やインフラに精通したチームを編成する場合に比べて、画一的なアプローチを適用すると分断が生じる恐れがあります。一部のサービスが複数の顧客間で共有されているために、外部SOCチームがサービスのカスタマイズを提供しない可能性があります。これは効率に悪影響を及ぼします。

組織固有のビジネスに関する知識の不足

複数の顧客にサービスを提供し、SOCリソースを共有する際、マネージドSOCプロバイダが環境内の潜在的なギャップを見落とすことがあります。それらを適切に防ぐための組織のビジネス プロセスや手順を十分に把握していないためです。

規制とコンプライアンスに関する考慮事項

法規制の状況は急速に複雑化しており、組織はコンプライアンスを達成し、実証するためのセキュリティ コントロールやポリシーを導入する必要があります。マネージドSOCプロバイダは法規制遵守をサポートするかもしれませんが、サードパーティ プロバイダの利用はコンプライアンス要件を複雑にする可能性があります。また、コンプライアンス関連の職務を実施するサービス プロバイダを信頼する必要があります。

限定されたサービス カスタマイズ オプション

提供するサービスは複数の顧客間で共有されるため、外部SOCが完全なカスタマイズを提供することはめったにありません。カスタマイズ オプションが限定されていることで、組織の部門全体の効率が低下し、特定のエンドポイント、ネットワーク、およびセキュリティ インフラのその他の部分を適切に保護できない可能性があります。

総合的に考えると、継続的なネットワーク監視、一元的な可視性、サイバーセキュリティ コストの削減、コラボレーションの改善など、組織に複数のメリットをもたらす専用SOCを選べば間違いはありません。サイバー犯罪者が休むことはありませんが、セキュリティ担当者も歩みを止めることは許されていないのです。

セキュリティ オペレーション センター(SOC)については、What is a SOC? (セキュリティ オペレーション センター(SOC)とは?)をご覧ください。