VPNプロトコルの種類とは?

VPNプロトコルの種類には次のようなものがあります:

- インターネットプロトコルセキュリティ(IPsec)

- セキュアソケットトンネリングプロトコル(SSTP)

- ワイヤーガード

- オープンVPN

- ソフトイーサ

- ポイントツーポイントトンネリングプロトコル(PPTP)

- レイヤー2トンネリングプロトコル(L2TP)

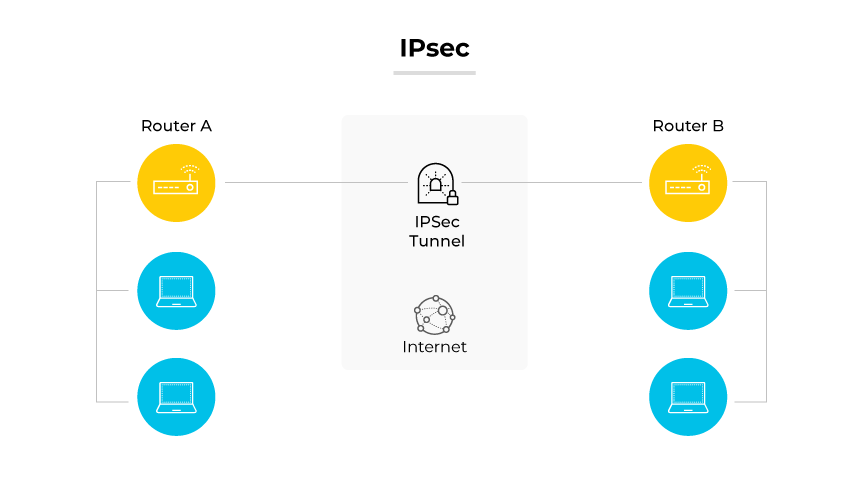

インターネットプロトコルセキュリティ(IPsec)

インターネットプロトコルセキュリティ(IPsec)は、認証と暗号化を通じてインターネットプロトコル(IP)ネットワーク上での安全な通信をサポートするプロトコルのセットです。その主な目的は、2つの通信当事者間でデータの整合性、データの機密性、およびデータの起源の認証を確保することです。

IPsecは、すべてのIPパケット転送を暗号化し、認証することで動作します。主に2つのモードで機能します:輸送とトンネルトランスポート・モードはデータ・パケット内のメッセージのみを暗号化し、トンネル・モードはデータ・パケット全体を暗号化します。IPsec 内の 2 つの主要なプロトコル、AH (Authentication Header) と ESP (Encapsulating Security Payload) は、データ発信元認証、コネクションレス整合性、およびリプレイ防止サービスを提供します。

IPsecは安全なトンネルの形成、特にVPNに広く実装されています。企業は、企業ネットワークへのリモートユーザーアクセス、サイト間接続、ネットワーク層の暗号化のためにIPsecを使用します。

IPsecの利点は、その高いセキュリティと異なるネットワーク層のプロトコルにまたがる汎用性です。設定の複雑さは、適切なセットアップとメンテナンスのための専門知識を必要とする欠点となり得ます。IPsecはプロトコルに依存せず、幅広い暗号化アルゴリズムをサポートしていますが、その鍵と認証の管理には課題があります。

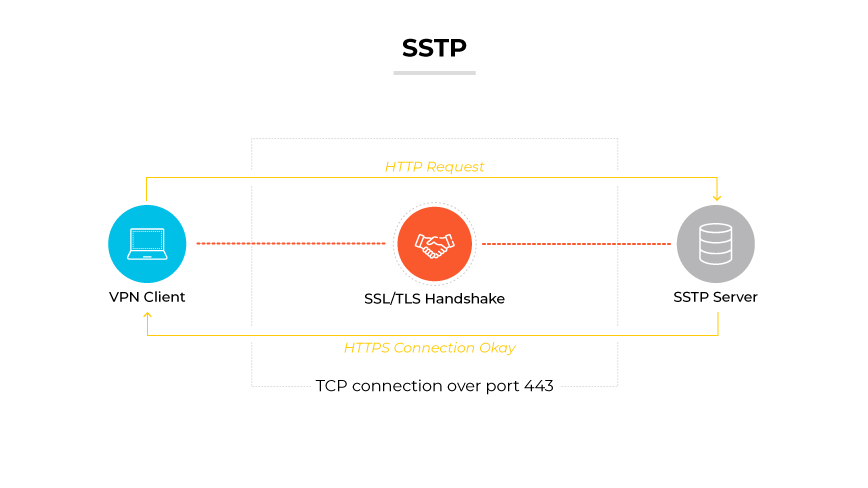

セキュアソケットトンネリングプロトコル(SSTP)

Secure Socket Tunneling Protocol (SSTP)は、ネットワーク上で暗号化されたセキュアな接続を提供するために開発されたVPN通信プロトコルです。SSTPはSSL/TLS暗号化を使用しており、これは安全なインターネット接続を支えるのと同じ技術です。SSL/TLS暗号化は、インターネットを通過するデータのプライバシーとセキュリティを保証します。

SSTPはVPNトラフィックをSSL 3.0チャネルに流すことで機能します。これは、SSLの統合された接続の整合性と暗号化機能のような機能の恩恵を受けることができることを意味します。SSTPは通常、標準的なHTTPSポート(TCP 443)を使用するため、ほとんどのファイアウォールやネットワークの制限をバイパスすることができます。SSTPは、VPN接続がローカルネットワーク管理ツールによってブロックされたり、スロットルされたりしないようにする必要があるユーザーにとって、信頼できる選択肢です。

SSTPは、他のVPNプロトコルがブロックされる可能性のあるシナリオでよく使用されます。HTTPSポートで動作するため、検出されたりフィルタリングされたりする可能性は低くなります。これは、インターネットポリシーが制限されている環境や、公衆Wi-Fiネットワーク経由で潜在的に機密性の高い情報にアクセスする必要がある場合に役立ちます。

SSTPの利点は、高レベルのセキュリティ、強力な暗号化方法、ファイアウォールを通過するプロトコルの能力などです。SSTPはマイクロソフトが独自に開発したプロトコルであるため、ユーザーによってはその信頼性が制限される場合があります。SSTPは主にWindows用に設計されているため、他のオペレーティングシステムでは使い勝手が制限される可能性があります。

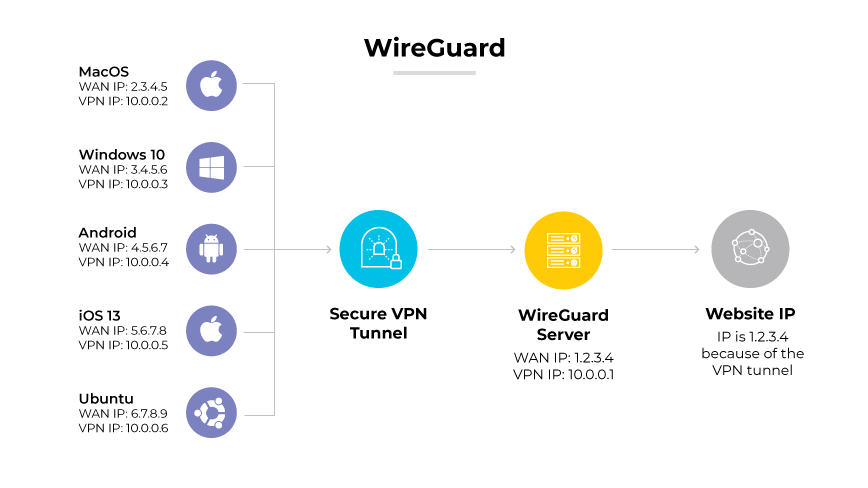

ワイヤーガード

WireGuardは、そのシンプルさと高速性能で知られる最先端のVPNプロトコルです。WireGuard は、最先端の暗号化技術を使用して、従来のプロトコルよりもはるかにシンプルかつ高速に設計されています。オープンソースプロジェクトであるWireGuardの合理的なアプローチにより、効率性と使いやすさが向上しています。

暗号化ルーティングと呼ばれる独自のメカニズムにより機能する WireGuard は、セキュアな VPN 接続を卓越した速度と俊敏性で確立します。VPNクライアントに静的IPアドレスを割り当て、暗号キーでトラフィックを管理します。このアプローチは、セットアッププロセスを簡素化し、待ち時間を短縮し、従来のVPNプロトコルよりもプロトコルのパフォーマンスを向上させます。

WireGuardは、モバイルワーカーを抱える企業や、クラウドサービスのための高速で信頼性の高い接続要件に有益です。WireGuardは軽量であるため、さまざまなデバイス(組み込みシステム、本格的なサーバーなど)で実行でき、さまざまな企業ネットワークのシナリオに対応します。

ワイヤーガードには欠点もあります。静的IPアドレスの割り当ては、ユーザーの行動を記録する可能性があるため、プライバシーに関する懸念を引き起こす可能性があります。WireGuardはまだ開発中であるため、旧来のプロトコルで確立された広範なテストや大規模な信頼性に欠ける可能性があります。

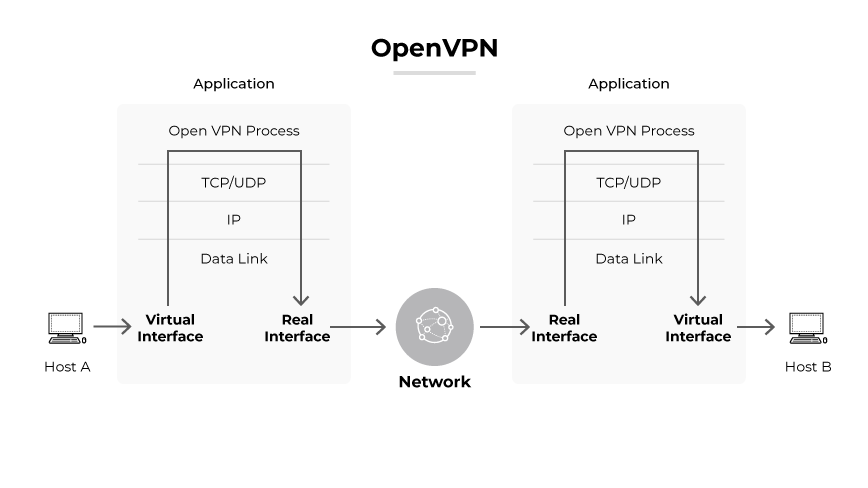

オープンVPN

OpenVPNは、強力な暗号化とコンフィギュレーションが可能なため、企業環境で支持されている堅牢でセキュアなVPNプロトコルです。このプロトコルは、ルーティングまたはブリッジ構成のセキュアなポイント・ツー・ポイントまたはサイト・ツーサイト接続を作成することによって機能します。OpenVPNは、鍵交換にSSL/TLSを利用するカスタムセキュリティプロトコルを使用しています。

OpenVPNは、データをSSL/TLS暗号化パケットにカプセル化し、ネットワーク経由で送信することで動作します。このプロトコルは、TCP(伝送制御プロトコル)またはUDP(ユーザーデータグラムプロトコル)のいずれかのインターネットプロトコル上で実行できます。TCPはデータパケットの確実な配信を保証し、UDPは速度を優先するため、OpenVPNはさまざまなネットワークパフォーマンスのニーズに対応できます。

OpenVPNは、様々なネットワークタイプに適応し、イントラネットやインターネット上でセキュアで信頼性の高い接続を確立できるため、企業で利用されています。OpenVPNは、リモートワーカーや高度なセキュリティ要件がある組織に便利です。

OpenVPN の利点には、強力なセキュリティ・プロファイル、オープンソースであること(ピアレビューや監査が可能)、ファイアウォールをバイパスできることなどがあります。OpenVPN は、特にネットワークの知識がない人にとっては、セットアップや設定が簡単でないことが知られています。このプロトコルは、ほとんどのオペレーティング・システムをネイティブにサポートしていません。

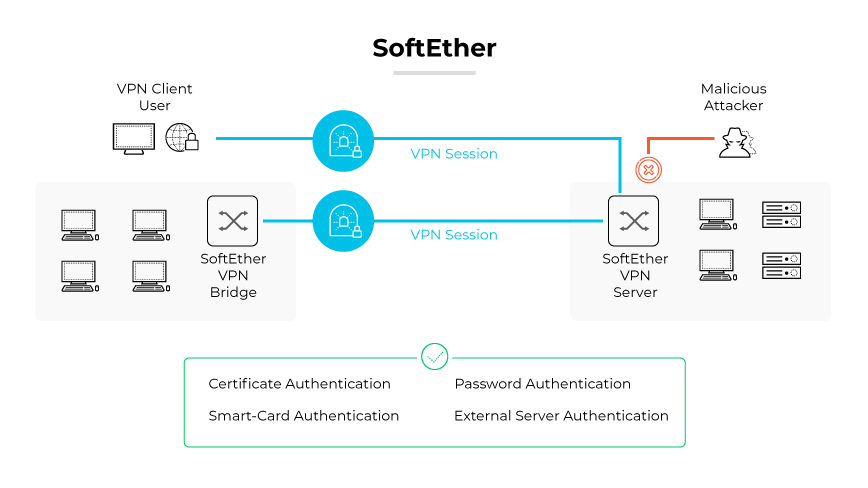

ソフトイーサ

SoftEther(ソフトウェアイーサネット)は、パフォーマンスと相互運用性で知られる汎用性の高いVPNプロトコルです。SoftEther は、SSL VPN、L2TP/IPsec、OpenVPN、および SSTP を単一の VPN サーバー内でサポートするオープンソースのマルチプロトコル VPN ソフトウェアです。

このプロトコルは、HTTPS上のSSL-VPNトンネリングを通じてセキュアなクライアント・サーバー通信を確立することで動作します。SoftEther はファイアウォールや NAT をバイパスするため、制限されたネットワーク環境内のユーザーにとって非常に効果的です。SoftEther は、リモートアクセスおよびサイト間 VPN を容易にする包括的な VPN ソリューションでもあります。

SoftEther は、個人のリモートアクセス、企業ネットワーク、複数のオンプレミスサイトのセキュアな接続など、さまざまなシナリオで活躍します。異なるVPNプロトコルをサポートする能力により、VPNトンネルを作成するための汎用ツールとなっています。

SoftEther は、強力な暗号化機能、ネットワーク制限への耐性、さまざまなオペレーティング システムのサポートで際立っています。SoftEther は、OpenVPN のような確立されたプロトコルに比べて知名度が低いため、導入が制限される可能性があります。ネットワーク管理者にとっては、学習曲線がより険しくなるかもしれません。

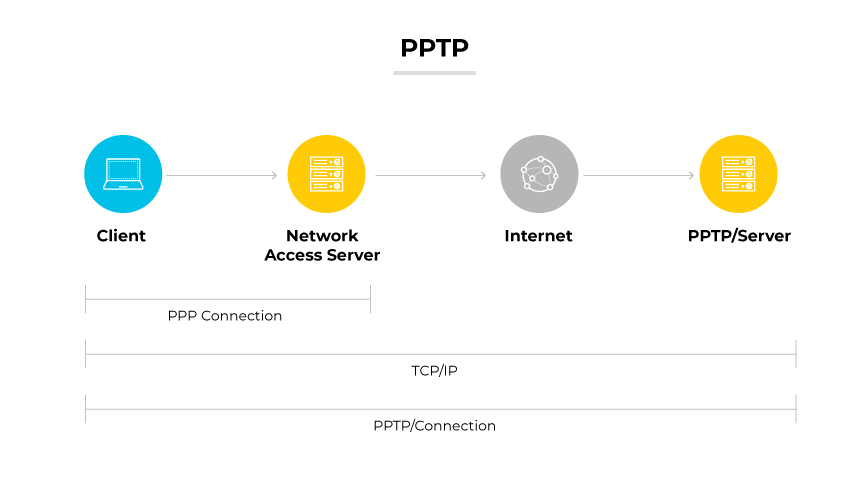

ポイントツーポイントトンネリングプロトコル(PPTP)

マイクロソフトによって開発されたPoint-to-Point Tunneling Protocol (PPTP) は、最も古いVPNプロトコルの1つです。PPTPは、ポイントツーポイント通信用のトンネルを作成することで、安全なデータ伝送を容易にします。このプロトコルは、データパケットをIPエンベロープにカプセル化し、ネットワークを介して送信できるようにします。

PPTP は、TCP 上の制御チャネルと、PPP パケットをカプセル化するための GRE トンネルを使用します。セットアップが簡単なため、比較的高速で、さまざまなデバイスやネットワーク構成に幅広く対応しています。PPTPはより弱い暗号化標準を使用しているため、機密性の高い通信にはお勧めできません。

PPTPの主なユースケースは、レガシーサポートが必要な場合や、セキュリティよりもスピードが重要な場合です。PPTPは、セキュリティの脆弱性が知られているため、企業の機密データの送信にはお勧めできません。

PPTPの長所は、速度とセットアップの容易さです。このプロトコルはほとんどのオペレーティング・システムに組み込まれています。PPTPは安全ではないため、デメリットがメリットを上回ります。高度な暗号化規格がPPTPを凌駕し、機密データの保護を重視するエンタープライズにとって、PPTPは時代遅れのものとなっています。

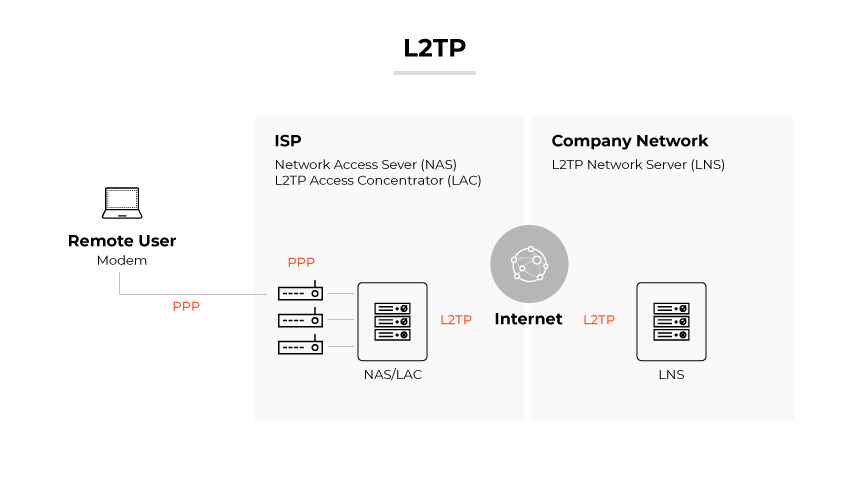

レイヤー2トンネリングプロトコル(L2TP)

L2TP(Layer 2 Tunneling Protocol)はトンネリングプロトコルです。それ自体で暗号化や機密性を提供するものではありません。L2TPは、プライバシーを提供するために、トンネル内で通過する暗号化プロトコルに依存しています。L2TPは多くの場合、エンドポイント間のデータの暗号化と安全な伝送を担うIPsecと組み合わせて使用されます。

L2TPは、インターネット上で送信されるL2TPフレーム内にデータパケットをカプセル化することで機能します。IPsecと組み合わせることで、データパケットは暗号化され、認証されるため、機密情報を安全に送信することができます。このペアは一般的にL2TP/IPsecと呼ばれています。このプロトコルは、VPN接続の作成に広く使用されています。

L2TPの典型的な使用例としては、支店と中央の企業ネットワークとの接続、アクセス、インターネット経由のデータ伝送のセキュリティ強化などがあります。L2TPは、新しいプロトコルほど複雑ではなく、さまざまなデバイスやプラットフォームに対応しているため、企業にとって好ましい選択肢であり続けています。

L2TPの利点は、互換性と複数のデバイスで動作する能力です。L2TPには、ステルス技術を使用するプロトコルと比較して、潜在的な速度ボトルネック(二重カプセル化のため)やファイアウォールを通過することの重大度など、いくつかの欠点があります。

ビジネスに最適なVPNプロトコルは?

お客様のビジネスに最適なVPNプロトコルを選択するには、セキュリティ、速度、ネットワーク互換性の要件を評価します。L2TP/IPsecのようなプロトコルは広くサポートされており、速度とセキュリティのバランスを提供します。より強固な暗号化と厳格な認証プロセスを備えたプロトコルは、より高度なセキュリティ要件を必要とする組織に適しているかもしれません。

各プロトコルにはそれぞれ利点があります。暗号化強度を優先したもの、帯域幅を多く使用するタスクをサポートするために速度を最適化したもの、モバイルデバイスやリモートユーザー向けに優れた安定性を提供するものなどがあります。

適切な選択は、お客様のビジネス固有のユースケース、ネットワーク・アーキテクチャ、VPNサービス、および期待されるパフォーマンスに合わせて行われます。要件を慎重に評価することで、安全で効率的なVPN体験に最適なプロトコルが導かれます。VPNプロバイダーと協力して、可能な限り最善の決断を下しましょう。

| VPNプロトコルの比較 | ||

|---|---|---|

| プロトコル | メリット | デメリット |

| アイピーセック | - 高セキュリティ - ネットワークプロトコルを問わない汎用性 |

- 複雑なコンフィギュレーション - 鍵と証明書管理の課題 |

| エスエスティーピー | - 強力な暗号化 - HTTPSポートを使用してファイアウォールをバイパスします。 |

- マイクロソフト独自仕様 - Windows OSに限定 |

| ワイヤーガード | - シンプルで高速 - 最先端の暗号技術 - 効率的で使いやすい |

- 静的 IP 割り当てがプライバシー問題を引き起こす可能性 - まだ開発中です。 |

| オープンVPN | - 強力な暗号化とセキュリティ - オープンソースで監査可能 - 異なるネットワークに柔軟に対応可能 |

- 設定と構成が難しい - ネットワークの要件 |

| ソフトイーサ | - 強力な暗号化と相互運用性 - さまざまなプロトコルに対応 - 制限されたネットワークで有効 |

- 知名度が低いため、採用が制限される可能性あり - 学習曲線がより深い |

| PPTP | - 迅速で簡単なセットアップ - デバイスとの幅広い互換性 |

- 既知のセキュリティ脆弱性 - 時代遅れの暗号化基準 |

| L2TP/IPsec | - 幅広い互換性と使いやすさ - さまざまなデバイスやプラットフォームで動作します。 |

- - ファイアウォール越えが困難。 |