パケット フィルタリング ファイアウォールとは

パケット フィルタリング ファイアウォールとは、事前に定義されたルール セットに基づいて送受信ネットワーク パケットをフィルタリングするネットワーク セキュリティ デバイスです。

ルールは通常、IPアドレス、ポート番号、プロトコルに基づきます。ファイアウォールでパケット ヘッダーを調べ、許可されたルールに一致するかどうかを判断します。一致しない場合は、パケットをブロックします。このプロセスは、ネットワークの保護とトラフィックの管理に役立ちますが、パケットのコンテンツの潜在的な脅威を調べることはありません。

パケット フィルタリング ファイアウォールの仕組み

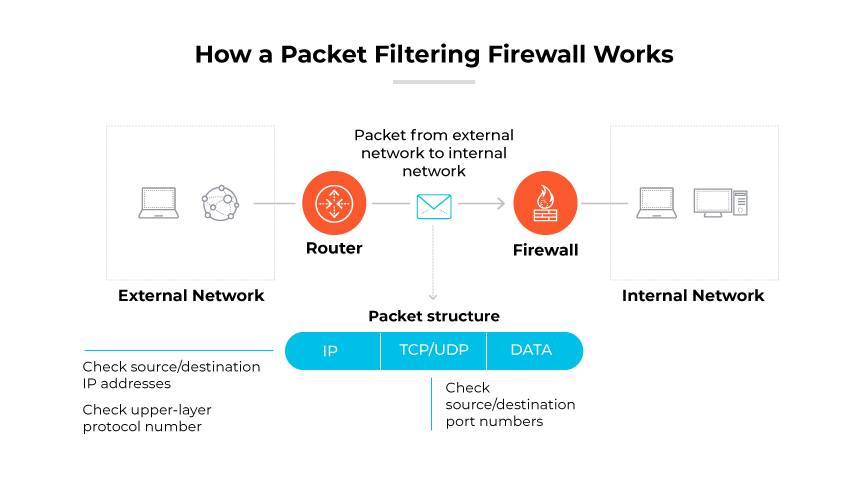

この種類のファイアウォールは、基本的な動作を行い、ネットワークへの出入りを試みる各ネットワーク パケットに対し、あらかじめ定められたルール セットを適用します。これらのルールは、ネットワーク管理者によって定義され、ネットワークの完全性とセキュリティの維持に欠かせません。

パケット フィルタリング ファイアウォールは、各データ パケットの2つの主要コンポーネントであるヘッダーとペイロードを使用して、正当性を判断します。

パケット ヘッダーには、送信元と宛先のIPアドレスが含まれ、パケットの送信元と目的のエンドポイントを示します。TCP、UDP、ICMPなどのプロトコルは、パケットの移動について取り決めるルールを定義します。さらに、このファイアウォールは送信元と宛先のポート番号を調べます。ポート番号とは、データが通るドアのようなものです。また、接続要求シグナルなど、TCPヘッダー内の特定のフラグも調べます。ファイアウォールの意思決定プロセスでは、トラフィックの方向(送信または受信)や、データが行き来する特定のネットワーク インターフェイス(NIC)が考慮されます。

パケット フィルタリング ファイアウォールは双方向セキュリティ メカニズムを提供しており、インバウンド/アウトバウンド トラフィックをいずれも管理するように構成できます。これにより、内部ネットワークへのアクセスを試みる外部ソースや、外部と通信しようとする社内の脅威からの不正アクセスを確実に防止します。

パケット フィルタリング ファイアウォールの用途

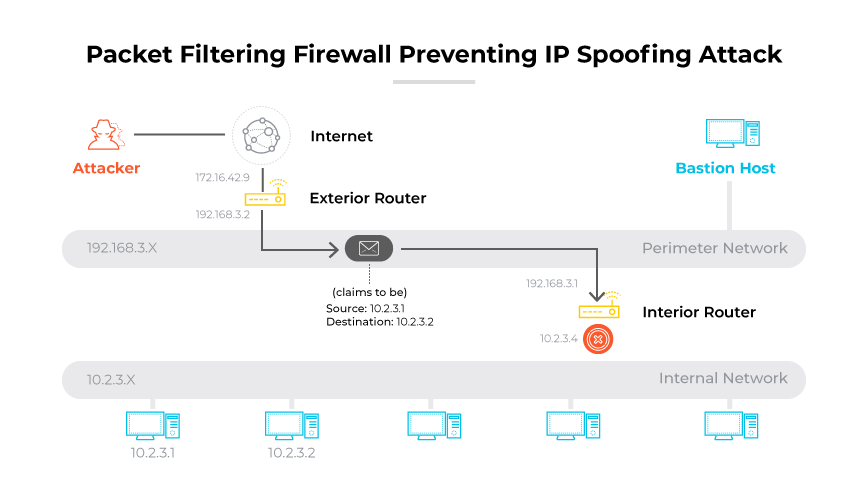

プライマリ パケット フィルタリング ファイアウォールの用途には、IPスプーフィング攻撃からの防御があります。この場合、ファイアウォールで受信パケットの送信元IPアドレスを調べます。パケットが予測または信頼される送信元から来ていると確認することで、ファイアウォールでは、ネットワーク内の正当なエンティティを装う攻撃者を阻止できます。これは特に、境界防御において重要です。

セキュリティに加えて、パケット フィルタリング ファイアウォールを使用して、ネットワーク トラフィックの流れの管理と合理化を行います。ネットワーク ポリシーを反映するルールを設定することで、これらのファイアウォールでは、企業内の異なるサブネット間のトラフィックを制限できます。異なるサブネット間のトラフィックの制限は、侵害の可能性の封じ込めや、部門のニーズや機密レベルに応じたネットワーク リソースのセグメント化に役立ちます。

パケット フィルタリング ファイアウォールの用途には他にも、スピードやリソース効率が重視されるシナリオがあります。コンピューティング能力をそれほど必要としない性質から、パケット フィルタリング ファイアウォールは、オーバーヘッドをそれほど発生させずに、トラフィックを迅速に処理できます。

パケット フィルタリング ファイアウォールの利点

高速・高効率

パケット フィルタリング ファイアウォールの主な利点の1つは、素早い判別ができることです。ネットワーク層で動作することで、パケットを詳しく調査せずに、設定済みのルールに基づいてパケットを迅速に承認または拒否できます。その結果、非常に素早く処理が行われ、ネットワーク トラフィックの流れの効率化とボトルネックの可能性の削減が可能になります。

透過的な操作

パケット フィルタリング ファイアウォールは、エンド ユーザーに対して透過的に設計されています。自律的に動作し、パケットが破棄されない限り、ユーザーの操作や通知を必要とせずに、ネットワーク トラフィックにルールを適用します。この透過性により、ネットワーク セキュリティ対策でユーザー エクスペリエンスが妨げられず、エンド ユーザーが広範囲にわたるトレーニングを受ける必要がなくなります。

高コスト効率

パケット フィルタリング ファイアウォールはコスト効率が高くなっています。ネットワーク ルーターに統合されることが多く、ファイアウォール デバイスを別に用意する必要がありません。

最初からシンプルで使いやすい

使いやすさは、パケット フィルタリング ファイアウォールの長所だと考えられており、通常は複雑なセットアップは不要です。

パケット フィルタリング ファイアウォールの課題

限られたロギング機能

パケット フィルタリング ファイアウォールの大きな不都合の1つは、ロギング機能が限られていることです。これらのシステムでは多くの場合、ネットワーク トラフィックについて最小限の情報をログに記録するので、厳格なデータ保護基準の対象となるビジネスではコンプライアンスが問題になることがあります。包括的なロギングが行われないため、疑わしい活動のパターンの特定が難しくなり、セキュリティの脆弱性が対処されずに残る可能性があります。

柔軟性なし

パケット フィルタリング ファイアウォールは、柔軟性で知られてはいません。IPアドレスやポート番号など、特定の詳細情報の監視を目的として設計されていますが、最新のネットワーク アクセス管理の幅広いコンテキストでは、範囲が限られていると言えます。高度なファイアウォールは、より高い可視性と制御を提供し、進化していくセキュリティ問題に合わせて動的に適応します。パケットのフィルタリングには、手作業によるセットアップとメンテナンスが必要です。

セキュリティが低い

より高度なファイアウォールに比べて、パケット フィルタリング ファイアウォールのセキュリティは低くなっています。フィルタリングの判定は、IPアドレスやポート番号などの表面的な情報に基づき、ユーザー デバイスやアプリケーションの使用状況などのコンテキストは考慮されません。パケットの外側しか調査できないということは、悪意のあるコードを含むペイロードの特定やブロックができず、なりすましやその他の高度な攻撃に対処することになりやすいということです。

ステートレスな操作

パケット フィルタリング ファイアウォールには根本的にステートレスな性質があるため、複雑な脅威からの防御力が限られます。各パケットを分離して扱うため、過去のアクションを記憶せず、継続的セキュリティの確保においては短所となります。この状態認識の欠如により、ファイアウォール ルールを慎重に作成し、更新していない場合には、脅威の侵入を許してしまう可能性があります。

管理が難しい

パケット フィルタリング ファイアウォールは、最初は使いやすくても、ネットワークの規模や複雑さが増すにつれ、すぐに管理が難しくなる可能性があります。ルール セットは手作業で設定して更新する必要があり、セキュリティ チームのワークロードと人為的なミスの可能性が増大します。脅威管理とパケット検査が自動化されないことで、安全なネットワーク環境を維持するタスクがさらに複雑化します。

プロトコルの非互換

もう1つの課題は、パケット フィルタリング ファイアウォールでの特定のプロトコルの非互換性です。動的なポート割当てや、状態情報の維持が必要なプロトコルにより、困難が生じる可能性があります。この制限により、正当なサービスの利用が妨げられ、セキュリティ ポリシーの適用が複雑化することがあります。

パケット フィルタリング ファイアウォールの種類

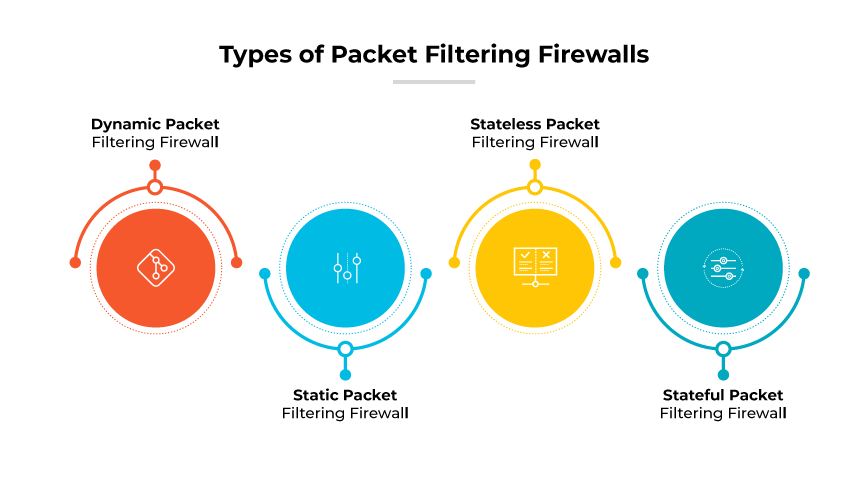

ダイナミック パケット フィルタリング ファイアウォール

ダイナミック パケット フィルタリング ファイアウォールは順応性があり、ネットワーク トラフィックの条件に基づいてルールを変更できます。ネットワーク セキュリティのより柔軟なアプローチが可能です。ダイナミック パケット フィルタリング ファイアウォールは、ポートを動的に割り当てる転送プロトコルの処理に役立つ可能性があります。ダイナミック パケット フィルタリング ファイアウォールは、必要に応じてポートを開閉できるため有益であり、FTPのようにアプリケーションの機能を犠牲にせずにセキュリティを強化します。

スタティック パケット フィルタリング ファイアウォール

スタティック パケット フィルタリング ファイアウォールは、固定された設定が特徴です。管理者は手作業でルールを設定し、その設定は人間が操作して更新しない限り、変更されずに残ります。この種類のファイアウォールは、頻繁なルール変更で管理上の負担が生じない、トラフィック パターンが一定の比較的小規模なネットワークでは実用的です。静的なファイアウォールは明快で安心感があり、基本レベルのセキュリティを提供するので、あまり複雑ではないネットワーク環境であればこと足ります。

ステートレス パケット フィルタリング ファイアウォール

ステートレス パケット フィルタリング ファイアウォールは、以前または以後のパケットを考慮せずに、各パケットを別個に評価します。既定のルールに従って、ネットワーク アクセスを管理し、高速で軽量なソリューションを提供します。ただし、コンテキストに基づく理解がなく、高度な攻撃を示す可能性がある悪意のあるトラフィックのパターンを検出できないため、ステートレス ファイアウォールの安全性は低くなる可能性があります。

ステートフル パケット フィルタリング ファイアウォール

ステートフル パケット フィルタリング ファイアウォールは、アクティブな接続の記録を保持し、ネットワーク トラフィックの状態に基づいて判別を行います。つまり、確立された接続の一部であるパケットを特定して許可できるので、ステートレス システムでは検出できない可能性がある不正アクセスを防止することで、セキュリティを高めます。ステートフル ファイアウォールは高度なセキュリティを提供します。

パケット フィルタリング ファイアウォールとその他のセキュリティ テクノロジの比較

パケット フィルタリング ファイアウォールとプロキシ サーバ

プロキシ サーバはユーザーとインターネットの仲介役として機能し、パケット フィルタリング ファイアウォールとは異なるレイヤーのセキュリティを提供します。ネットワーク レベルで動作するパケット フィルタリングとは異なり、プロキシはアプリケーション層で動作し、特定のアプリケーションのトラフィックの調査と処理を行います。プロキシは、内部ネットワーク トラフィックの匿名化と、よりきめ細かな方法での接続の管理を行うことができます。パケット フィルタリング ファイアウォールには本質的にサポートできない、より高いレベルでコンテンツ フィルタリングとユーザー認証を提供します。パケット フィルタリングをプロキシと組み合わせることで、より包括的なセキュリティ フレームワークが生まれ、パケット フィルタリング ファイアウォールの制限に対処することで、より多様な脅威から防御できます。

パケット フィルタリングとステートフル インスペクション ファイアウォール

ステートフル インスペクション ファイアウォールは、ネットワーク トラフィックのコンテキスト認識を維持することで、従来のパケット フィルタリング ファイアウォールよりも進歩しています。アクティブな接続の状態を監視し、パケットの順序と状態に基づいて判別を行います。これにより、確立された接続を悪用するものなど、単純なパケット フィルタリング ファイアウォールでは見逃された可能性がある、多様な種類の攻撃を検出し、阻止できます。パケット フィルタリングでは、ヘッダー情報のみに基づいてパケットを素早く許可または拒否するのに対し、ステートフル インスペクションでは、動的な制御フローを構築して、データ パケットの評価の精度とセキュリティを高めています。

パケット フィルタリング ファイアウォールと回線レベル ゲートウェイ

回線レベル ゲートウェイは、セッション層でのセキュリティのメカニズムを提供し、各パケットの内容を検査せずに、セッションの正当性をうまく検証できるようにします。パケット フィルタリング ファイアウォールとは異なり、すべてのセッションが正当であり、パケットが既知の接続の一部であることを確認します。この方式では、接続のセッション状態を追跡することでセキュリティを一層強化します。これにより、セッション管理プロトコルで、パケット スプーフィングを行うのではなく脆弱性を悪用する、特定の種類のネットワーク攻撃を阻止できます。回線レベル ゲートウェイは、パケット コンテンツのきめ細かい検査よりも、セッションの完全性のほうが重要な環境で、特に効果的です。