VPNトンネルとは?

VPNトンネルは、ネットワークデバイスとVPNサーバー間の安全で暗号化された接続であり、インターネット上のデータ転送を保護します。

VPNトンネルはプライベートな経路を作り、送信情報を傍受や不正アクセスから保護します。暗号化アルゴリズムは、輸送中にデータを読み取り不可能なコードに変換し、データが傍受された場合でも、アクセス不能で安全な状態を維持することを保証します。

VPNトンネリングの仕組み

VPNトンネリングは、ネットワーク(通常はインターネット)上で安全で暗号化された接続を作成します。この接続は、デバイスとVPNサーバー間のデータ転送に安全な通路を提供することから、「トンネル」と呼ばれています。

VPNトンネリングは、ユーザーのIPアドレスを隠し、データを暗号化します。これは、特にセキュリティで保護されていない公共のWi-Fiを使用する際の保護になります。暗号化プロセスは、封をした封筒を郵便で送ることに例えることができます。郵便局員が封筒を見たり扱ったりしても、誰かが開封しない限り、中身は非公開のままです。

VPNトンネリングには、VPN接続が切断された場合にインターネットトラフィックを停止させるキルスイッチなどのセーフガードが含まれています。これにより、ユーザーのパブリックIPアドレスが見えなくなり、安全なトンネルの完全性が維持されます。

トンネリングプロセスには、セキュリティとプライバシーを確保するためのいくつかのステップがあります:

1. VPN接続の開始

ユーザーはVPNサービスを選択し、選択したVPNサーバーにデバイスを接続する必要があります。

2. 暗号化トンネルの確立

ユーザーのデバイス上のVPNアプリケーションは、暗号化されたチャネルを生成します。この暗号化により、インターネットトラフィックがユーザーのインターネット接続を経由してVPNサーバーに移動する際に、不正アクセスから保護されます。

3. データの暗号化

トンネルを通じて送信されるデータは、特定のプロトコルを使って暗号化され、情報を「暗号文」として知られるコード化された形式に変換します。この暗号化されたデータは、適切な復号化キーがなければ誰にも解読できません。

4. VPNサーバーでの復号化

VPNサーバーは暗号化されたデータを受信し、鍵を使って復号化します。いったん暗号が解除されれば、データはインターネット上の目的地まで継続することができます。

5. ユーザー端末へのデータ返却

インターネットからユーザーに送り返されるデータも暗号化されたトンネルを通過するため、双方向のプライバシーとセキュリティが確保されます。

VPNトンネリングプロトコルの種類

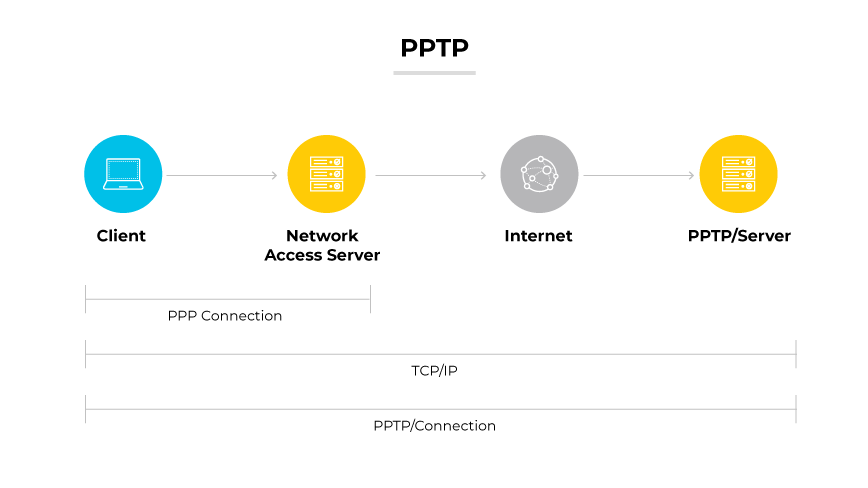

ポイントツーポイントトンネリングプロトコル(PPTP)

PPTP は、インターネットを介したプライベートネットワークの構築を容易にし、安全なデータ転送を可能にします。このプロトコルはデータパケットをカプセル化します。セットアップが簡単なことも大きな利点で、最小限の設定しか必要としません。PPTPが提供する暗号化は、新しいプロトコルほど強力ではないため、セキュリティ侵害の影響を受けやすくなっています。

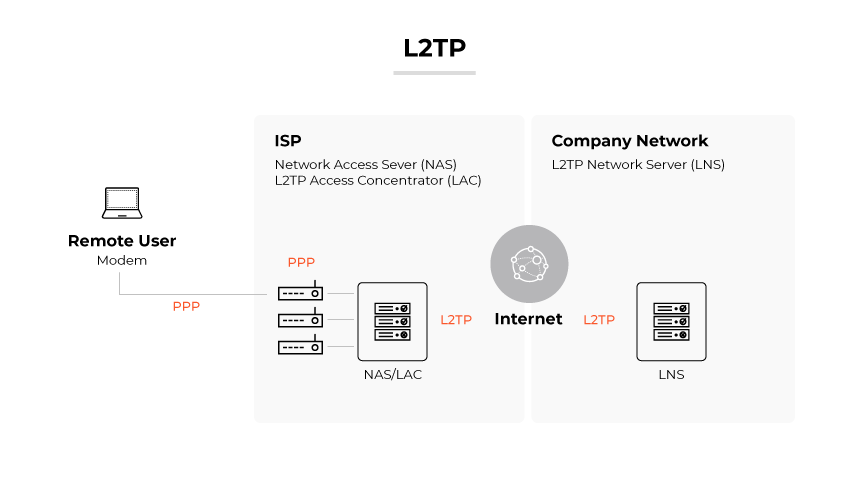

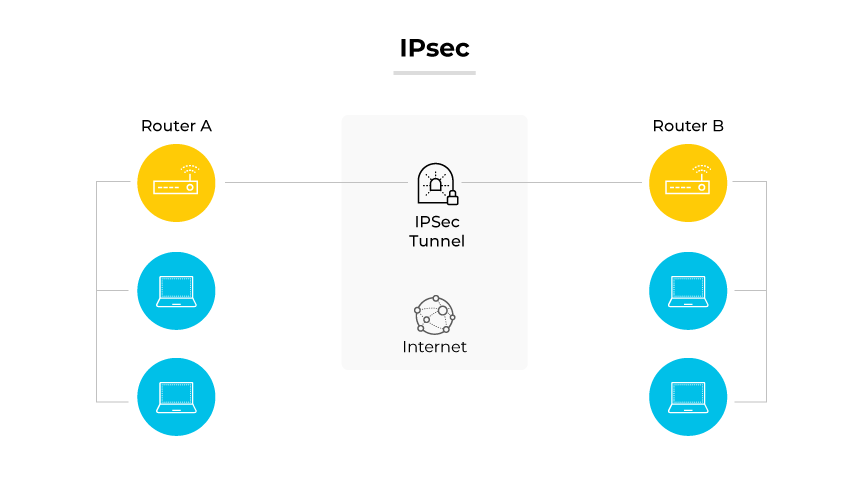

レイヤー2トンネリングプロトコル(L2TP)/IPSec

このプロトコルは、さまざまなデバイスやオペレーティングシステムとの互換性が認められています。しかし、二重のセキュリティーは通信速度を低下させる可能性があります。また、固定ポートを使用するため、ファイアウォールによっては複雑な動作をすることがあります。

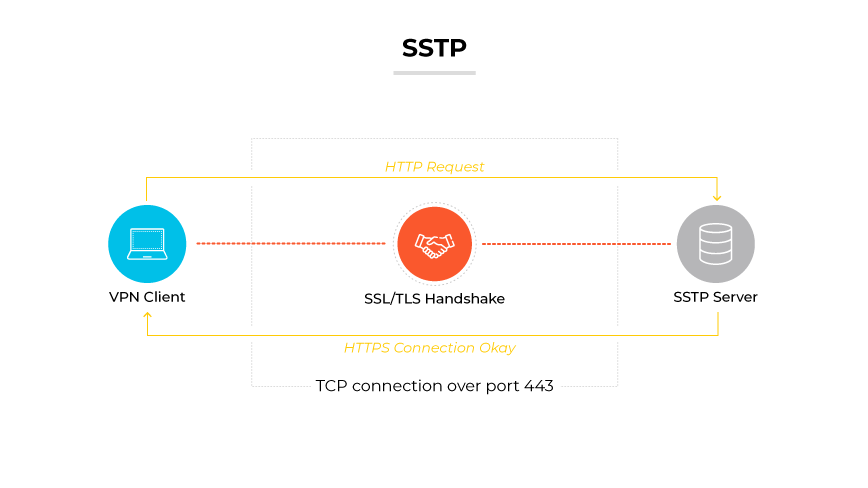

セキュアソケットトンネリングプロトコル(SSTP)

SSTP はSSL 3.0を使用し、トンネルを通過するデータの安全性を確保します。強固な暗号化機能で知られています。SSTPは固定ポートに依存しません。その結果、ファイアウォールをバイパスすることができるのが特徴です。このプロトコルの限界は、Windows以外のシステムをサポートしていないため、プラットフォームが排他的であることにあります。

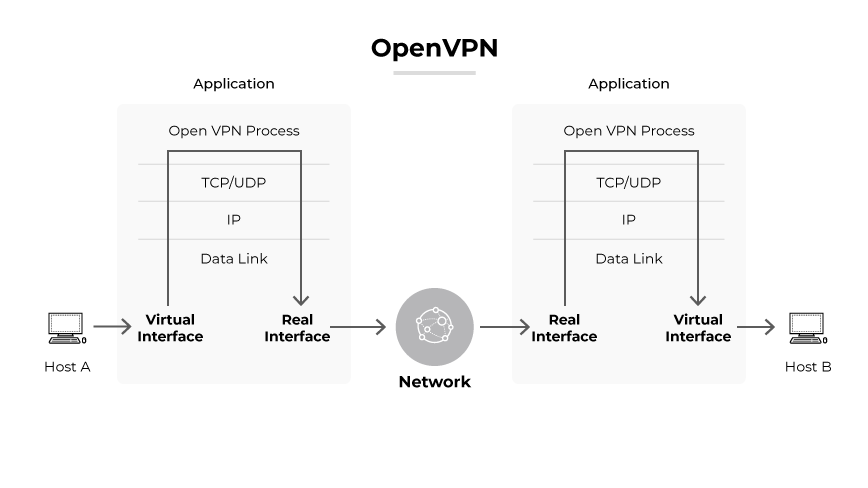

オープンVPN

OpenVPNオープンソースのプロトコルで、強力な暗号化と複数のオペレーティングシステムで動作する機能を提供します。AES256ビットの暗号化を採用し、柔軟性とセキュリティの強さで高く評価されています。OpenVPNは大幅なカスタマイズが可能な反面、より複雑な設定手順が必要となりますが、これは設定ソフトウェアを使用することで軽減できます。

インターネット鍵交換バージョン2(IKEv2)/IPSec

IKEv2IPSecとの組み合わせにより、安全で効率的なVPNを実現します。ネットワークを切り替えてもVPN接続を迅速に再確立できるため、モバイルデバイスに適しています。iOSのような特定のプラットフォームでのネイティブサポートは、その魅力に拍車をかけていますが、非ネイティブプラットフォームではセットアップが複雑になる可能性があります。

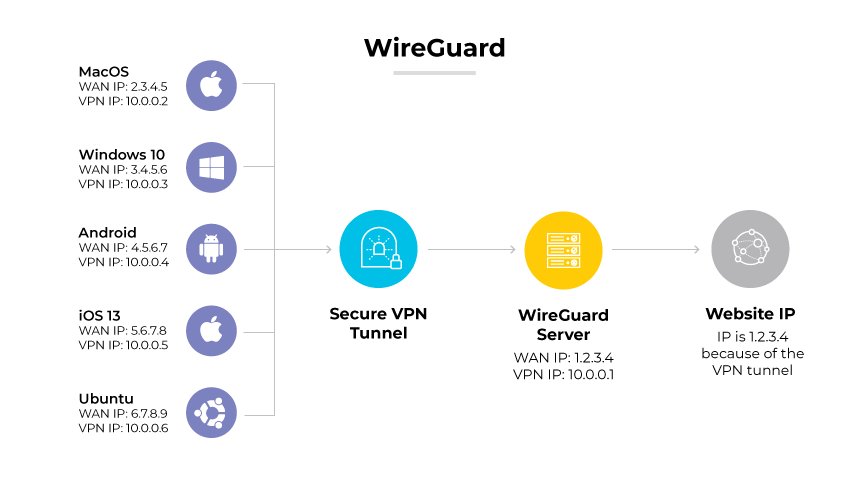

ワイヤーガード

ワイヤーガードは、ミニマルなデザインと高いパフォーマンスで高く評価されている最新の VPN プロトコルです。最先端の暗号化技術により、安全かつ高速です。WireGuardは軽量であるため実装や監査が容易であり、特にモバイルアプリケーションで人気が高まっています。

VPNスプリット・トンネリングとは?

VPNスプリット・トンネリングとは、一部のインターネット・トラフィックを安全なVPN経由でルーティングし、他のトラフィックはVPNをバイパスして直接インターネットにアクセスする機能です。この方法では、ネットワークトラフィックを2つのストリームに分割することができます。一方のストリームは暗号化されてVPNトンネルを経由し、もう一方はインターネットに接続されます。これは、プライベートネットワークとパブリックネットワークの両方のリソースへの同時アクセスが必要な場合に特に便利です。

スプリット・トンネリングの利点は、その効率性です。必要なトラフィックだけをVPNに通すことで、帯域幅を節約し、暗号化を必要としないアクティビティの速度を向上させることができます。例えば、従業員がVPNを通じて社内文書にアクセスしながら、VPNのセキュリティを必要としないローカルのインターネット接続を通じて直接音楽をストリーミングすることができます。

しかし、潜在的なリスクもあります。VPNを使用しないトラフィックは暗号化されていないため、データ傍受などの脅威にさらされる可能性があります。スプリット・トンネリングはネットワーク・パフォーマンスを最適化することができますが、最も必要とされる部分のセキュリティを維持するためには、慎重に実装する必要があります。この機能は、VPNサービスプロバイダーのサポートに依存し、異なるデバイスやオペレーティングシステムによって異なる場合があります。