- 1. MITRE ATT&CKフレームワークの3つの主なマトリックス

- 2. MITRE ATT&CKフレームワークの主要コンポーネント

- 3. MITRE ATT&CKフレームワークの使用

- 4. MITRE ATT&CKフレームワークの導入

- 5. MITRE ATT&CKのツールとリソース

- 6. MITRE ATT&CKと他のモデルの比較

- 7. MITRE ATT&CKフレームワークのメリット

- 8. 多様なテクノロジに対応する MITRE ATT&CK

- 9. MITRE Engenuityとは?

- 10. MITRE Engenuity ATT&CK Evaluations (ATT&CK評価)とは?

- 11. CISOにとってのMITRE ATT&CK

- 12. MITRE ATT&CKフレームワークの歴史と進化

- 13. MITRE ATT&CKに関する追加情報

- 14. MITRE ATT&CKフレームワークとCortex XDR

- 15. MITRE ATT&CKに関するFAQ

- MITRE ATT&CKフレームワークの3つの主なマトリックス

- MITRE ATT&CKフレームワークの主要コンポーネント

- MITRE ATT&CKフレームワークの使用

- MITRE ATT&CKフレームワークの導入

- MITRE ATT&CKのツールとリソース

- MITRE ATT&CKと他のモデルの比較

- MITRE ATT&CKフレームワークのメリット

- 多様なテクノロジに対応する MITRE ATT&CK

- MITRE Engenuityとは?

- MITRE Engenuity ATT&CK Evaluations (ATT&CK評価)とは?

- CISOにとってのMITRE ATT&CK

- MITRE ATT&CKフレームワークの歴史と進化

- MITRE ATT&CKに関する追加情報

- MITRE ATT&CKフレームワークとCortex XDR

- MITRE ATT&CKに関するFAQ

MITRE ATT&CKとは?

- MITRE ATT&CKフレームワークの3つの主なマトリックス

- MITRE ATT&CKフレームワークの主要コンポーネント

- MITRE ATT&CKフレームワークの使用

- MITRE ATT&CKフレームワークの導入

- MITRE ATT&CKのツールとリソース

- MITRE ATT&CKと他のモデルの比較

- MITRE ATT&CKフレームワークのメリット

- 多様なテクノロジに対応する MITRE ATT&CK

- MITRE Engenuityとは?

- MITRE Engenuity ATT&CK Evaluations (ATT&CK評価)とは?

- CISOにとってのMITRE ATT&CK

- MITRE ATT&CKフレームワークの歴史と進化

- MITRE ATT&CKに関する追加情報

- MITRE ATT&CKフレームワークとCortex XDR

- MITRE ATT&CKに関するFAQ

MITRE ATT&CKは、サイバー攻撃者の戦術とテクニックを包括的に理解するための基盤となるフレームワークです。MITRE発祥のこの世界的に認められたナレッジ ベースは、サイバーセキュリティ専門家が巧妙なサイバー脅威に対する防御を強化するための有益なツールです。

その中核をなすMITRE ATT&CKは、サイバー攻撃者が採用する広範な戦術、テクニック、および手順(TTP)をカタログ化して、サイバー脅威のモデル化と防御戦略の策定に対する構造化されたアプローチを提供します。

このフレームワークのアーキテクチャは、攻撃者が標的のネットワーク内で目標を達成する方法を示す多様な戦術を中心にして独創的に設計されています。この階層構造は、重大な環境リスクをもたらすテクニックを防御側が緩和するのに役立ちます。

MITRE ATT&CKの動的な性質は、ナレッジ ベースが常に適切で最新の状態であることを保証し、組織のセキュリティ体制を強化するための実用的なインテリジェンスを提供します。MITRE ATT&CKを統合することで、専門家は、絶えず変化し続けるサイバー戦争の状況に対して効果的で回復力のある防御策を開発できます。

留意点として、MITRE ATT&CKフレームワークは常に進化しており、新しいアップデートや変更が導入される可能性があります。最新情報については、MITRE ATT&CKの公式Webサイト (https://attack.mitre.org/)を常に確認することをお勧めします。

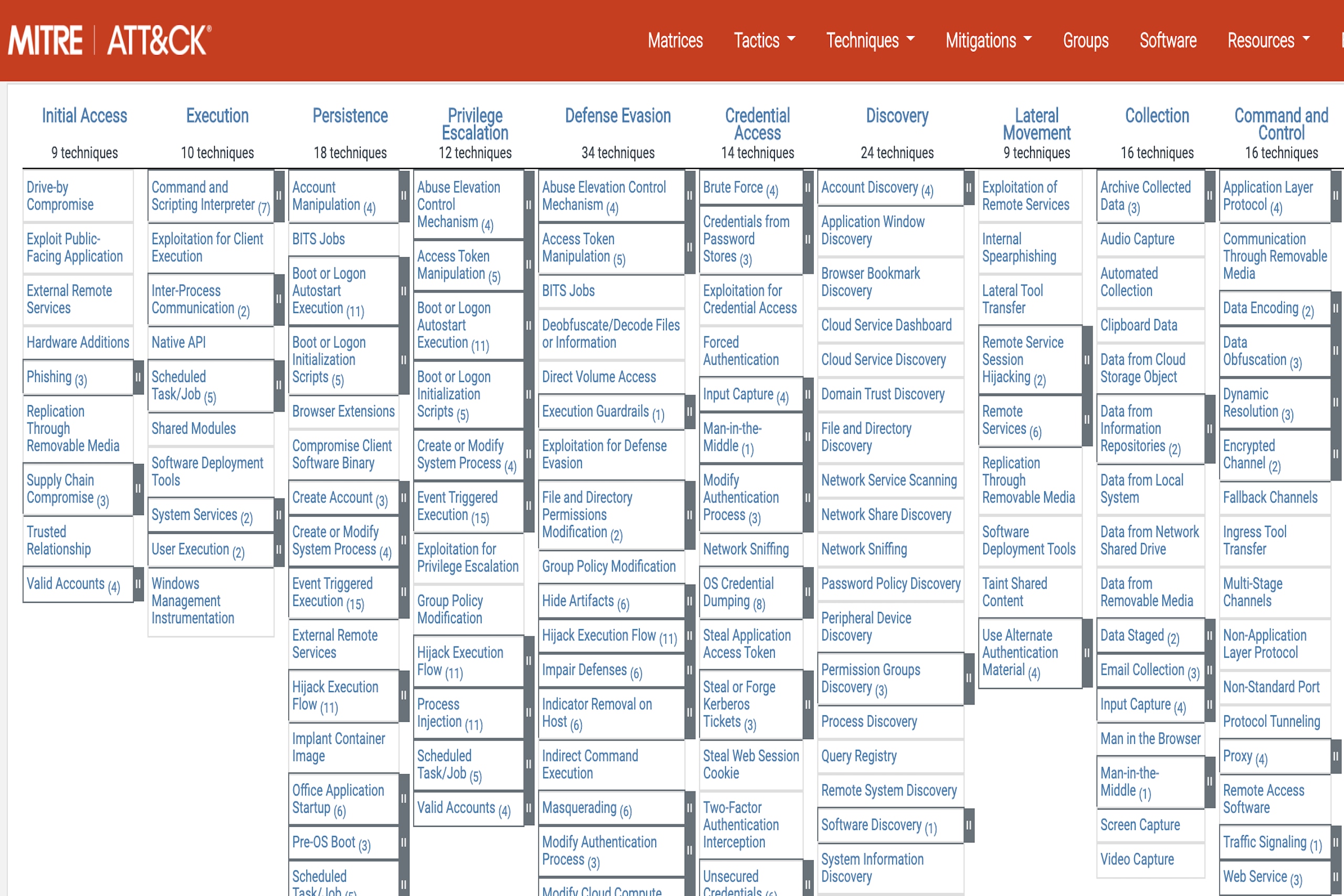

MITRE ATT&CKフレームワークの3つの主なマトリックス

MITRE ATT&CKフレームワークの3つの主なマトリックスとして、Enterprise Matrix、Mobile Matrix、およびICS (Industrial Control Systems) Matrixがあります。各マトリックスはロードマップとして機能し、各環境に固有の攻撃者の振る舞いや攻撃パターンが存在する複雑な状況で、サイバーセキュリティ専門家に指針を示します。

Enterprise Matrix

Enterprise Matrixは、3つのうち最も包括的なマトリックスです。攻撃者がWindows、macOS、およびLinuxの各システムに対して使用する戦術とテクニックに重点を置いています。初期アクセスおよび実行からコマンド アンド コントロールおよびデータ引き出しまで、多様な戦術の概要を説明しており、企業ネットワーク内の潜在的な攻撃ベクトルの詳細を示します。このマトリックスは、組織が脆弱性を特定し、検出機能を強化し、巧妙なサイバー脅威に対する防御を強化するのに役立ちます。

Mobile Matrix

Mobile Matrixに移行すると、iOSとAndroidの各プラットフォームを標的とする脅威に重点が移ります。このマトリックスは、オペレーティング システムの機能またはアプリを悪用して不正アクセスや情報を取得するなど、モバイル固有の懸念事項に対処します。モバイル環境で使用される進化する戦術を理解するために不可欠なツールであり、セキュリティ チームがモバイル デバイス上の機密データを保護する堅牢な戦略を開発するのに役立ちます。

ICS Matrix

ICS Matrixは、オペレーショナル テクノロジ(OT)が広まっている産業環境内のサイバー脅威に重点を置いています。産業プロセスを混乱させ、制御し、損害を与える攻撃者の戦術とテクニックを明らかにします。サイバー セキュリティと物理セキュリティが交わる部分に関する洞察を提供し、産業活動への脅威に対する効果的な対抗策の導入を可能にするため、重要なインフラストラクチャに対策を施すために極めて重要です。

MITRE ATT&CKのマトリックスが、攻撃者が使用する戦術、テクニック、および手順を分類する方法については、「MITRE ATT&CKマトリックスとは?」をご覧ください。

MITRE ATT&CKフレームワークの主要コンポーネント

MITRE ATT&CKフレームワークは、サイバーセキュリティにおける極めて重要なリソースです。脅威アクターの戦術、テクニック、および手順に関する包括的なマトリックスを示します。セキュリティ コミュニティで共有されている知識に基づいて構築されているため、組織が急速に進化するサイバー脅威について理解し、セキュリティ体制を強化するのに役立ちます。

MITRE戦術

| 戦術 | 攻撃者(または攻撃グループ)の目的 |

| 1.偵察 | 将来的な活動の立案に利用できる情報収集 |

| 2.リソースの開発 | 活動の土台として利用できるリソースの確立 |

| 3.初期アクセス | ネットワークへの侵入 |

| 4.実行 | 悪意あるコードの実行 |

| 5.永続化 | 足場の維持 |

| 6.権限昇格 | 高レベル権限の取得 |

| 7.防御回避 | 検出の回避 |

| 8.認証情報アクセス | アカウント名やパスワードの窃取 |

| 9.検出 | 環境の把握 |

| 10.横方向の移動 | 環境上を移動 |

| 11.収集 | 目標に関連したデータの収集 |

| 12.コマンド アンド コントロール | 侵害したシステムと通信し、コントロールの掌握 |

| 13.データ引き出し | データの窃盗 |

| 14.インパクト | システムやデータの操作、遮断、破壊 |

戦術は、ATT&CKのテクニックやサブテクニックの「理由」を表します。各戦術は、システムへの初期アクセスの取得、悪意のあるコードの実行、データ引き出しなど、攻撃者が達成しようとする特定の目標を表します。

これらの戦術は、単独で実行されるのではありません。攻撃者がその目標および標的の環境に基づいて適応および結合できる潜在的な攻撃方法が相互接続された、クモの巣状のネットワークを形成します。

フレームワークは、それらの戦術を、攻撃者が潜在的標的に関する情報を収集する偵察フェーズから、実際に損害を与えるインパクト フェーズまで、サイバー攻撃のライフサイクルを反映させる方法で分類します。このライフサイクル アプローチは、攻撃の流れを包括的に理解するのに役立つだけでなく、各段階で脆弱性に対処する多層防御戦略の開発にも役立ちます。

サイバーセキュリティ専門家は、各戦術を分析することで、それらを支えるテクニックやサブテクニックを掘り下げることができ、攻撃者がその目標を達成するのに使用する特定の方法に関する洞察を得られます。正確な検出メカニズムを開発し、各脅威の固有の特性に合わせて防御策を調整するためには、このレベルのきめ細かさが極めて重要です。

ケース スタディやインシデント レポートで裏付けられているように、このフレームワークがそれらの戦術の実際の応用に重点を置いていることが、その実用的な価値を高めます。セキュリティ チームは、この情報を利用して、攻撃シナリオのシミュレーション、防御策のテスト、およびインシデント レスポンス戦略の改良を行い、サイバー攻撃者が採用する進化する戦術に対抗する準備を整えます。

Enterprise Matrixの戦術(14)

Enterprise Matrixの攻撃者の戦術には、以下を試すことが含まれます。

- 偵察: 将来的な活動の立案に利用できる情報を収集します。

- リソースの開発: 活動の土台として利用できるリソースを確立します。

- 初期アクセス: ネットワークに侵入します。

- 実行: 悪意あるコードを実行します。

- 永続化: 足場を維持します。

- 特権昇格: 高レベル権限を取得します。

- 防御回避: 検出を回避します。

- 認証情報アクセス: アカウント名やパスワードを盗み出します。

- 検出: 標的の環境を把握します。

- 横方向の移動: 標的の環境で移動します。

- 収集: 目標に関連したデータを収集します。

- コマンド アンド コントロール: 侵害したシステムと通信し、制御します。

- 流出: データを盗み出します。

- インパクト: システムやデータを操作、遮断、または破壊します。

Mobile Matrixの戦術(14)

Mobile Matrixの攻撃者の戦術には、以下を試すことが含まれます。

- 初期アクセス: デバイスに侵入します。

- 実行: 悪意あるコードを実行します。

- 永続化: 足場を維持します。

- 特権昇格: 高レベル権限を取得します。

- 防御回避: 検出を回避します。

- 認証情報アクセス: アカウント名、パスワード、または他のリソースへのアクセスを可能にするシークレットを盗み出します。

- 検出: 標的の環境を把握します。

- 横方向の移動: 標的の環境で移動します。

- 収集: 目標に関連したデータを収集します。

- コマンド&コントロール: 侵害したデバイスと通信し、制御します。

- 流出: データ窃取を試みます。

- インパクト: デバイスやデータを操作、遮断、または破壊します。

- ネットワーク効果: デバイスが送受信するネットワーク トラフィックを傍受または操作します。

- リモート サービス効果: リモート サービスを使用してデバイスを制御または監視します。

ICS (Industrial Control Systems) Matrixの戦術(12)

ICS Matrixの攻撃者の戦術には、以下を試すことが含まれます。

- 初期アクセス: 産業用制御システム環境に侵入します。

- 実行: コードを実行するか、またはシステム関数、パラメータ、およびデータを不正に操作します。

- 永続化: ICS環境で足場を維持します。

- 特権昇格: 高レベル権限を取得します。

- 回避: セキュリティ防御策を回避します。

- 検出: 環境内で標的を評価および特定するための情報を検出します。

- 横方向の移動: ICS環境で移動します。

- 収集: 目標を明確にするために、ICS環境に関する関心があるデータおよびドメイン知識を収集します。

- コマンド アンド コントロール: ICS環境にアクセス可能な侵害したシステム、コントローラ、およびプラットフォームと通信し、制御します。

- レスポンス機能の抑制: 故障、危険、または安全でない状態に対処するための安全性、保護、品質保証にかかる機能、およびオペレーターによる介入を阻止します。

- プロセス制御の弱体化: 物理的な制御プロセスを操作、無効化、または損傷します。

- インパクト: ICSのシステム、データ、および周囲環境を操作、遮断、または破壊します。

MITRE ATT&CKのテクニック

MITRE ATT&CKフレームワークを詳しく見ていくと、前のセクションで概説した戦術の構成要素として機能するテクニックとサブテクニックが詳細に記述されたマトリックスであることがわかります。テクニックごとに、サイバー攻撃者が戦術的目標を達成するために使用する方法を詳細に記述しています。

これらのテクニックを細かく分割したサブテクニックは、攻撃者の武器についてさらにきめ細かく記述し、全体的な戦略を実行するために行う個々のアクションについて説明します。

たとえば、戦術「初期アクセス」の下には、スピアフィッシング メール、一般公開されたアプリケーションの悪用などのテクニックが記述されています。サブテクニックでは、スピア フィッシング シナリオで使用される悪意のある添付ファイルまたはリンク、一般公開されたアプリケーションで悪用される特定のタイプの脆弱性など、これらのテクニックの微妙な違いについての詳しい記述を確認することができます。この多層アプローチにより、防御側は攻撃の一般的手法を特定し、その実行方法の複雑さを理解できます。

このフレームワークのテクニックとサブテクニックに関する包括的なカタログは、サイバー脅威の進化する性質を反映するために、常に更新されます。各項目には、実例、侵害インジケータ、および緩和戦略が付記され、セキュリティ専門家に実用的なインテリジェンスを提供します。このように詳細な情報を提供することで、予防的な防御体制を速やかに構築でき、チームは潜在的な攻撃ベクトルを予測し、それに応じて防御を強化できます。

セキュリティ担当者は、この詳細な知識を利用して、セキュリティ対策の精度を向上し、脅威を検出、対応、および軽減する機能を強化できます。MITRE ATT&CKフレームワークは、攻撃者のプレイブックを詳細にマッピングすることで、組織が高い回復力と対応力を備えたサイバーセキュリティ体制を構築するのを支援します。

MITRE ATT&CKのテクニックがサイバー攻撃で攻撃者が使用する手法と戦術を分類して説明する方法については、「MITRE ATT&CKのテクニックとは?」をご覧ください。

サブテクニックとは?

サブテクニックは、攻撃者が目標を達成するために使用する手口をより具体的に説明したものです。テクニックよりも詳細に振る舞いを説明することで、セキュリティ チームが特定のリスクを軽減するための正確なサイバーセキュリティ戦術を作成するのに役立ちます。たとえば、攻撃者は、認証情報アクセスを取得するためにキーロギングを使用します。

MITRE ATT&CKの手順

手順は、攻撃者がテクニックまたはサブテクニックを実行するために使用する具体的な実装です。具体例を挙げると、攻撃者が被害者のマシンでPowerShellを使用してlsass.exeへのインジェクションを行い、LSASSメモリをスクレイピングして認証情報アクセスを取得することが手順です。ATT&CKフレームワークでは、手順は、テクニック ページの「手順例」セクションにおいて、現実に観測されたテクニックとして分類されています。

サブテクニックと手順の違いは?

ATT&CKにおいて、サブテクニックと手順は異なるものを説明する概念です。サブテクニックがサイバー攻撃の実行方法をきめ細かく説明するのに対して、手順は現実に観測されたテクニックを説明するために使用されます。加えて、手順は方法やサブテクニックの具体的な実装内容を表すため、説明の一部として追加のサブテクニックが複数含まれる場合があります。

例として、ターゲット上でPowerShellを用いてlsass.exeへのインジェクションを行い、LSASSメモリをスクレイピングして認証情報をダンプする手順の実装には、PowerShell、認証情報アクセス、プロセス インジェクションといったLSASSに対して用いられる複数のサブテクニックが含まれます。

MITRE ATT&ACKのサブテクニックと手順の違いを詳しく調べるには、「MITRE ATT&CKのサブテクニックと手順の違い」をご覧ください。

MITRE ATT&CKフレームワークの使用

攻撃エミュレーションとレッド チーム演習は、フレームワークを使用して実際のサイバー攻撃をシミュレーションします。これらのシミュレーションは、現在のセキュリティ対策の有効性を理解し、組織のネットワーク内の潜在的な弱点を特定するのに役立ちます。組織は、実際の攻撃者の振る舞いと戦術をエミュレーションすることで、より堅牢な防御とレスポンス戦略を開発できます。

振る舞い分析の開発は、MITRE ATT&CKのもう1つの重要な応用方法です。セキュリティ チームは、フレームワークで概説されているパターンとテクニックを分析することで検出システムを強化し、早い段階で通常の振る舞いから逸脱した疑わしい活動を特定して脅威を軽減できます。

MITRE ATT&CKフレームワークは、セキュリティ オペレーション センター(SOC)の防御欠陥と成熟度を、より構造的に評価します。SOCがサイバー脅威に対する検出、レスポンス、および軽減の機能を測定するための明確なベンチマークを提供し、セキュリティ運用の的を絞った改善を促進します。

最後に、このフレームワークは、サイバー攻撃者の振る舞いを詳細な整理された方法で分類して伝達する方法を提供することで、サイバー脅威インテリジェンスを補強します。この補強により、組織はより包括的に脅威状況を理解できるため、潜在的なサイバー攻撃に対してより効果的に準備できます。

MITRE ATT&CKフレームワークの導入

| MITRE評価 | 評価対象製品 | リソース |

|---|---|---|

| MITRE APT 3 | Cortex XDR | ウェビナー: Forresterと紐解くMITRE ATT&CK評価結果 |

| MITRE APT 29 | Cortex XDR | ホワイトペーパー: ホワイトペーパー: MITRE ATT&CK第2ラウンド EDR評価決定版ガイド |

| MITRE Carbanak FIN 7 | Cortex XDR | 動画: MITRE ATT&CK第3ラウンド Eブック: MITRE ATT&CK第3ラウンド基本ガイド Web配信: Carbanak + FIN7: MITRE ATT&CK第3ラウンドの解説 |

| MITRE Wizard Spider & Sandworm | Cortex XDR | Web配信: 2022年版MITRE ATT&CK®評価徹底解明 動画: 2022年版MITRE Engenuity ATT&CK評価: Wizard Spider & Sandworm eブック: MITRE ATT&CK第4ラウンド基本ガイド MITRE ATT&CK第4ラウンド基本ガイド 2022年MITRE-4 ATT&CKガイド |

MITRE ATT&CKフレームワークを初めて利用する際は、スタートガイド ページをご覧ください。また、関連プロジェクト、使用例、その他の資料についてはWebサイトのリソース セクションとブログをご覧ください。ATT&CKフレームワークは、攻撃者のすべての戦術とテクニックを分かりやすく提示します。各列の上部には個々のテクニックが記載され、下部には戦術が列挙されています。

ATT&CKはマトリックス形式を採用しています。マトリックスに含まれる各攻撃シーケンスは、戦術ごとに少なくとも1つのテクニックで構成されます。左から右(初期アクセスからコマンド アンド コントロール)に結合すると、1つの完全な攻撃シーケンスになります。1つの戦術に複数のテクニックが使用される場合もあります。たとえば、スピア フィッシング攻撃に添付ファイルとリンクの両方が含まれる場合、攻撃者は2つのテクニックを同時に試みる可能性があります。

ATT&CKは、セキュリティ運用、脅威インテリジェンス、セキュリティ アーキテクチャの支援に多くの方法で利用できます。主な用途は以下の通りです。

- 攻撃エミュレーション

- レッド チーム プログラム

- 振る舞い分析の開発

- 防御欠陥の評価

- SOC成熟度評価

- サイバー脅威インテリジェンス

MITRE Engenuity ATT&CK Evaluations (ATT&CK評価)に参加したベンダーには、改善可能な領域(サイバーセキュリティ ポリシーの基となる防御・検出・レスポンス ルールの更新など)を示した評価結果が提供されます。この評価には総合的な点数や順位の比較は含まれません。その代わり、ベンダーに関係なく利用できる様々なセキュリティ手法の概要が提供されます。セキュリティに関わる人材が巧妙な攻撃キャンペーンを識別・阻止する上で役に立つ内容です。

自社の機密データに最も関連するMITRE ATT&CKのテクニックを導入および特定する方法については、「MITRE ATT&CK テクニックの導入方法」をご覧ください。

MITRE ATT&CKフレームワークの導入に関する課題

MITRE ATT&CKフレームワークはサイバーセキュリティ強化に役立つ強力なツールですが、導入には課題もあります。主要な課題の1つが、フレームワークを利用する上で適切なトレーニングと専門知識が必要となる点です。また、効果的な導入には大量の時間とリソースも求められます。

フレームワーク利用に関するトレーニングとガイダンスを提供できるサイバーセキュリティのエキスパートと協力すれば、これらの課題は解決可能です。これにより、フレームワークを効果的に利用し最大限のメリットを享受できます。

MITRE ATT&CKのツールとリソース

MITRE ATT&CKフレームワークの詳細を確認すると、サイバーセキュリティ防御策を強化するツールとリソースの宝庫であることがわかります。これらのツールは、フレームワークに対する深い理解を促し、セキュリティ専門家がその戦略を効果的に導入するのを支援します。

中でも、最も注目すべきリソースは、ATT&CK Navigator、MITRE Cyber Analytics Repository (CAR)、Caldera、およびAtomic Red Teamです。それぞれがサイバーセキュリティ エコシステムで固有の役割を果たしており、脅威の検出、分析、およびシミュレーションの多様な側面に合わせた洞察と機能を提供します。

Attack Navigator

ATT&CK Navigatorは、可視化ツールとして注目されています。ユーザーは、このツールを使用して、ATT&CKフレームワーク内で記載されている膨大な戦術、テクニック、および手順(TTP)を調査し、カスタマイズできます。その対話形式のインターフェイスでは、潜在的な脅威に対して組織の防御策をマッピングして、強みと脆弱性の領域を浮き彫りにすることができます。

Cyber Analytics Repository (CAR)

MITREのCyber Analytics Repository (CAR)は、サイバーセキュリティの分析面に重点を置いた、他と異なるアプローチを採用しています。ネットワークやイベント データに直接適用できるATT&CKのテクニックに基づく一連の分析を包括的に提供します。検出機能を強化し、多様な攻撃手法の技術的詳細について理解したい場合、このリポジトリは非常に有用です。

CalderaおよびAtomic Red Team

CalderaおよびAtomic Red Teamは、攻撃テクニックのシミュレーションとネットワーク防御のテストを行う実用的なツールを提供します。Calderaは、ATT&CKフレームワークを使用して現実的な攻撃シナリオを作成する、自動化された攻撃エミュレーション システムです。一方、Atomic Red Teamは、特定のテクニックを実行するスクリプトのライブラリを提供し、チームが既知の脅威に対する回復力をテストできます。

MITRE ATT&CKと他のモデルの比較

脅威アクターが使用する戦術、テクニック、および手順(TTP)のカタログ化に対するMITRE ATT&CKの包括的で微妙に異なるアプローチは傑出しています。その継続的な更新サイクルは、進化する脅威に直面した際の妥当性を保証し、改訂頻度がそれほど多くない可能性があるモデルとは一線を画しています。

サイバー キル チェーンなどの他のモデルは、攻撃者がシステムを侵害する連続的なステップに重点を置いています。このモデルは攻撃の進行を理解するのに役立ち、防御側がさまざまな段階で脅威を予測し、阻止できます。サイバー キル チェーンは直線的な攻撃の視点を提供しますが、MITRE ATT&CKは侵害されたネットワーク内のエクスプロイト後のテクニックや横方向の移動について詳しく述べることで広い範囲をカバーします。

サイバー キル チェーン

サイバー キル チェーン モデルは、サイバー攻撃の構造を理解し、管理しやすく分割するためのフレームワークを提供します。このモデルは、防御側が、偵察時の予防的な対策から武器化時の電子メール フィルタリングやマルウェア対策ソリューションまで、各段階の防御戦略を調整することで、攻撃を効果的に特定し、阻止するのに役立ちます。

ただし、このモデルの直線的な進行では、高度な攻撃者が採用している多面的な戦術を完全に捕捉できない可能性があります。これを補完するために、MITRE ATT&CKフレームワークは、攻撃者のプレイブックの詳細なビューを提供し、サイバー脅威から防御するための包括的なツールキットを提供します。

MITRE ATT&CKと他のモデルのどちらを選択するかは、サイバーセキュリティ チームの固有のニーズと能力に応じて決まります。サイバー キル チェーンの構造化されたアプローチがシンプルで防御に重点を置いていることを好む人もいれば、MITRE ATT&CKがカバーするシナリオの幅と深さを重視する人もいます。判断は、攻撃の構造を理解することを優先するのか、攻撃者の広範囲にわたる戦術に対抗する汎用性の高い防御を開発することを優先するのかにかかっています。

MITRE D3FENDフレームワーク

MITRE D3FENDフレームワークは、サイバー攻撃を予防的に検出、軽減、および阻止するための防御的なサイバーセキュリティ対策によって、攻撃に重点を置いているMITRE ATT&CKフレームワークを補完します。D3FENDは、Detection, Denial, and Disruption Framework Empowering Network Defenseの略です。

D3FENDが提供する防御手法は、セキュリティ チームが特定の攻撃者の手口に対処する際にどの対抗策が最も有効なのかを理解するのに役立ち、サイバーセキュリティ戦略の有効性が向上します。MITRE D3FENDフレームワークが提供する洞察を使用して、防御回避のためのマルウェア暗号化など、攻撃者がサイバー攻撃で使用する可能性がある武器化手法を理解できます。

MITRE ATT&CKフレームワークのメリット

MITRE ATT&CKを統合する主なメリットの1つは、脅威インテリジェンスとセキュリティ運用の強化です。チームは、このフレームワークを利用して実際の攻撃をシミュレーションし、システム内の脆弱性を悪用される前に特定できます。この予防的アプローチは、セキュリティ体制を強化し、セキュリティ チームに進化するサイバー脅威の状況に関する情報を提供します。

さらに、このフレームワークは、サイバーセキュリティ専門家に共通の言語を提供します。標準化された方法で脅威を分類して説明することで、チーム間および外部の利害関係者とのコミュニケーションを単純化して、インシデント発生時の連携を向上し、応答時間を短縮します。

組織は、MITRE ATT&CKデータベースに対する継続的な更新とコミュニティの貢献からもメリットを得られます。新しいテクニックや戦術が観測され、文書化されると、フレームワークが進化し、現在の脅威環境を反映した最新のリソースを提供します。

多様なテクノロジに対応する MITRE ATT&CK

MITRE ATT&CKフレームワークは、オペレーティング システム、アプリケーション、ネットワーク デバイス、クラウド サービスなど、脅威アクターの標的になりうるあらゆるテクノロジやソフトウェア アプリケーションに適用できます。組織は、攻撃者のテクニックと戦術を理解することで、効果的な対抗策を開発し、そのセキュリティ体制を強化することができます。

ATT&CKテクノロジには以下の要素が含まれます。

- 企業ITシステム(以下を含む):

- Windows

- macOS

- Linux

- ネットワーク インフラ デバイス(ネットワーク)

- コンテナ テクノロジ(コンテナ)

- クラウド システム(Infrastructure as a Service (IaaS)を含む)

- サービスとしてのソフトウェア(SaaS)

- Office 365

- Azure Active Directory (Azure AD)

- Google Workspace

- モバイル デバイス(以下を含む):

- Android

- iOS

- ICS(産業制御システムを含む)

MITRE ATT&CKが実際の攻撃者の手口に対処する方法については、「MITRE ATT&CKは異なるテクノロジにどのように適用されるか?」をご覧ください。

MITRE Engenuityとは?

MITRE Engenuityは、民間企業と連携して、サイバーセキュリティ、インフラ強靭性、ヘルスケア有効性、次世代通信に関する公益の課題に取り組む組織です。主導的地位の組織からセキュリティ エキスパートを集め、サイバー攻撃への理解を深めサイバー防御を強化することを最優先の活動としています。

MITRE Engenuityは既知の攻撃活動に対する組織の強靭性を高めるべく、ATT&CK®ナレッジベースを用いたサイバーセキュリティ製品の評価を実施しています。この評価は次の3つの基準を土台とします。

- 評価対象セキュリティ製品の機能に関する客観的な洞察をエンドユーザーに提供する

- 参加企業が自らのセキュリティ製品の真の実力を把握できるようにする

- 参加企業の能力を高める

評価に競合分析は含まれません。「勝者」を決めるのではなく、ATT&CKの枠組みの中で各ベンダーの脅威防御アプローチを明らかにすることが目的だからです。ソリューションの分析、配点、ランク付けを行う普遍的な手段は存在しません。また、評価方法と評価結果は一般公開されます。さらに、評価プロセスを公平かつ透明で有益なものとするため、評価方法とコンテンツの改良と拡充が続けられています。

MITRE Engenuity ATT&CK Evaluations (ATT&CK評価)とは?

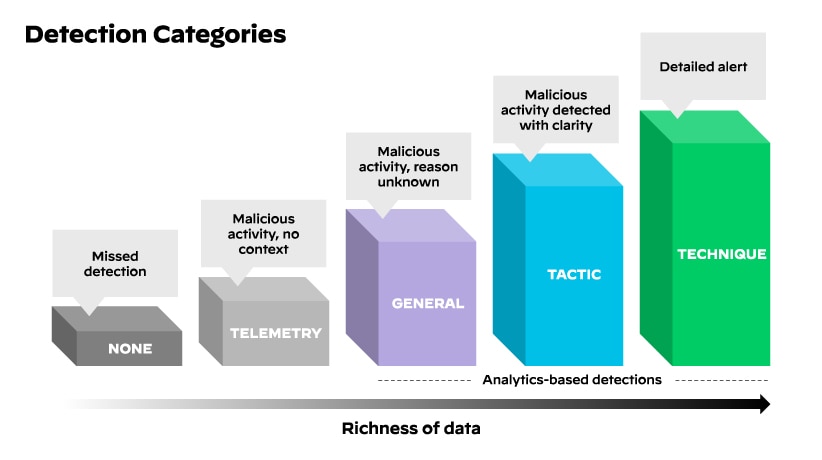

どのような手段を用いて攻撃の可能性がある活動を検出・阻止するかはベンダーに委ねられます。MITRE Engenuityはベンダーに対して検出の証拠の提示を求めますが、検出結果の詳細をすべて一般公開するとは限りません。ベンダーが検出結果の詳細の一部を一般公開しない場合もあります。弊社には、カテゴリを用いてデータを抽象化し、ベンダーが提供する情報を用いて製品を検討する義務があります。

ふさわしい検出カテゴリを判定するため、MITRE Engenuityは評価中のスクリーンショットとメモの形で裏付けとなる証拠を収集します。検出と保護のカテゴリは「Main (主カテゴリ)」と「Modifier (修飾子)」の2種類に分類できます。各検出結果に割り当てられる主カテゴリは、ユーザーに提供されるコンテキスト量に応じて決まります。また、修飾子カテゴリは結果をより詳しく説明するために使用されます。

MITRE Engenuityが検出評価に用いるカテゴリ:

2022年3月に第4ラウンドの攻撃評価が公開されました。この評価では、攻撃グループ「Wizard Spider」と「Sandworm」に焦点を当てています。Wizard Spiderは、2018年8月から病院を含む大企業を攻撃している金銭目的の犯罪グループです。また、Sandwormは破壊活動を行うロシアの攻撃グループであり、2015年と2016年に発生した英国の電力会社への攻撃や、2017年のNotPetya攻撃で知られています。

Turlaは遅くとも2000年代初頭から活動している国際的に有名な攻撃グループです。世界45ヶ国超で影響が確認されており、政府機関、外交使節団、軍事組織、研究組織、メディアを狙うことで知られています。作戦の保全のため、Turlaはオープン ソース ツールと内製ツールを利用します。これには、コマンド&コントロール ネットワークに加えて、オープンソースの巧妙なテクニックが多数含まれます。

MITRE Engenuityによると、最新ラウンドの評価では弊社を含めベンダーの著しい成長が見られました。また、脅威情報に基づく防御機能と、ATT&CKフレームワークのさらなる優先順位付けの重要性を強調しています。評価結果の詳細はこちらをご覧ください。

CISOにとってのMITRE ATT&CK

セキュリティ分野では、MITRE ATT&CKフレームワークは基盤です。実際のデータと使用例を収集して、攻撃者の戦術および対抗策の指針について詳細に示します。MITRE ATT&CKフレームワークは、以下に示すような組織のセキュリティ体制を強化するための実用的な脅威インテリジェンスとツールを提供することで、脅威アクターに対する戦略的なサイバーセキュリティ上の優位性をCISOにもたらします。

- サイバーセキュリティの脅威を実際に観測した結果に基づく攻撃者の戦術とテクニックの包括的なナレッジ ベース。セキュリティ チームがサイバー攻撃に対して準備、検出、およびレスポンスするのに役立ちます。

- セキュリティ チームおよび内外の利害関係者の間でサイバーセキュリティに関するコミュニケーションを促進する共通言語。

- セキュリティ オペレーション センター(SOC)チームが自社のセキュリティ体制を比較し、潜在的な脅威および脆弱性を特定するためのベースラインとして使用するリファレンス アーキテクチャ。

- 攻撃者が使用する最新のマルウェアや他の戦術に関する洞察。CISOが複雑な攻撃パターンを理解し、実際の使用例に対処するのに役立ちます。

MITRE ATT&CKフレームワークの歴史と進化

MITREはマサチューセッツ州ベッドフォードとバージニア州マクリーンを拠点とする中立的な非営利組織です。連邦政府に対する工学的・技術的助言の提供を目的に設立されました。

MITRE ATT&CKフレームワークは、2013年にMITREの研究プロジェクトの中で、持続的標的型攻撃(APT)グループが企業への攻撃に用いるTTPを文書化するために開発されました。MITREの研究プロジェクト「FMX」で用いる敵対的なTTPを文書化する必要性が生じたことが、本フレームワーク作成の動機です。

FMXの目的は、企業ネットワーク上での攻撃者の活動を侵入後に検出する能力を改善する上で、エンドポイント テレメトリ データと分析がどの程度有効かを調査することでした。本プロジェクトでATT&CKフレームワークはセンサーと分析の有効性をテストするために使用され、攻撃側と防御側の双方が長期的改善に利用できる共通言語の役割を果たしました。

MITRE ATT&CKは2015年に一般公開されており、世界中からアクセスして誰でも自由にダウンロードできます。現在では、発生中の脅威を詳細に把握してシステムを保護することを目的に、あらゆる分野のセキュリティ チームによって利用されています。

MITRE ATT&CKフレームワークは進化し続けており、サイバーセキュリティの新しい使用例の脅威インテリジェンスのニーズに合わせて変化しています。当初は1つの環境(すなわちWindows版企業システム)を標的とする脅威への対処を目的に開発されましたが、Linux、macOS、モバイル、クラウド、ネットワーク、コンテナ、産業制御システム(ICS)などに対するサイバー攻撃にも対処するように拡張されています。

MITRE ATT&CKの適応の進化およびサイバーセキュリティ戦略への影響については、「MITRE ATT&CKはどのように改善、適応、進化してきましたか?」をご覧ください。

MITRE ATT&CKに関する追加情報

MITRE ATT&CKフレームワークと弊社のCortex XDRの評価結果の詳細は以下のリソースをご参照ください。

ATT&CKフレームワークの詳細は、MITRE.org. をご参照ください。また、ATT&CKのテクニックの調査、注釈付け、視覚化に利用できるATT&CK Navigatorツールご確認ください。

MITRE ATT&CKフレームワークとCortex XDR

Cortex XDRは、エンドポイント、ネットワーク、クラウド、サードパーティ データにAIと振る舞い分析を適用することで、最新の攻撃の阻止に貢献する製品です。防御、検出、調査、および対応を1つのプラットフォームに統合して、比類ないセキュリティと運用効率を実現します。

MITRE ATT&CKのテクニックに対するカバー率は業界でもトップクラスであり、MITRE Engenuity ATT&CK Evaluations(ATT&CK評価)などの業界の第三者評価で優れたパフォーマンスを絶えず実証しています。