- 1. MITRE ATT&CKフレームワークの歴史

- 2. MITRE Engenuityとは?

- 3. MITRE Engenuity ATT&CK Evaluations (ATT&CK評価)とは?

- 4. MITRE ATT&CKフレームワークにおける戦術とは?

- 5. MITREにおけるテクニックとその数は?

- 6. MITRE ATT&CKフレームワークにおける手順とは?

- 7. サブテクニックと手順の違いは?

- 8. MITRE ATT&CKフレームワークのメリット

- 9. MITRE ATT&CKフレームワークの実装に関する課題

- 10. ATT&CKテクノロジ

- 11. ATT&CKの活用方法

- 12. MITREに関する追加情報

- 13. MITRE ATT&CKフレームワークとCortex XDR

- 14. MITRE ATT&CKフレームワークに関するFAQ

- MITRE ATT&CKフレームワークの歴史

- MITRE Engenuityとは?

- MITRE Engenuity ATT&CK Evaluations (ATT&CK評価)とは?

- MITRE ATT&CKフレームワークにおける戦術とは?

- MITREにおけるテクニックとその数は?

- MITRE ATT&CKフレームワークにおける手順とは?

- サブテクニックと手順の違いは?

- MITRE ATT&CKフレームワークのメリット

- MITRE ATT&CKフレームワークの実装に関する課題

- ATT&CKテクノロジ

- ATT&CKの活用方法

- MITREに関する追加情報

- MITRE ATT&CKフレームワークとCortex XDR

- MITRE ATT&CKフレームワークに関するFAQ

MITRE ATT&CKフレームワークとは?

- MITRE ATT&CKフレームワークの歴史

- MITRE Engenuityとは?

- MITRE Engenuity ATT&CK Evaluations (ATT&CK評価)とは?

- MITRE ATT&CKフレームワークにおける戦術とは?

- MITREにおけるテクニックとその数は?

- MITRE ATT&CKフレームワークにおける手順とは?

- サブテクニックと手順の違いは?

- MITRE ATT&CKフレームワークのメリット

- MITRE ATT&CKフレームワークの実装に関する課題

- ATT&CKテクノロジ

- ATT&CKの活用方法

- MITREに関する追加情報

- MITRE ATT&CKフレームワークとCortex XDR

- MITRE ATT&CKフレームワークに関するFAQ

MITRE ATT&CK®フレームワークは戦術とテクニックを集めたナレッジ ベースです。脅威ハンター、セキュリティ担当者、レッド チームによる攻撃の分類、攻撃の実行者と目的の特定、組織が被るリスクの評価を支援できるようにデザインされています。セキュリティ ギャップの特定と、リスクに基づく是正措置の優先順位付けに利用できます。

MITRE ATT&CKフレームワークの歴史

MITREはマサチューセッツ州ベッドフォードとバージニア州マクリーンを拠点とする中立的な非営利組織です。連邦政府に対する工学的・技術的助言の提供を目的に設立されました。ATT&CKはAdversarial Tactics, Techniques, and Common Knowledge (敵対的な戦術、テクニック、共通知識)の略語であり、2013年に始まったMITREの研究プロジェクトの中で開発されたフレームワークを指します。

MITREが2013年にATT&CKフレームワーク プロジェクトを開始した目的は、持続的標的型攻撃(APT)グループが企業への攻撃に用いる戦術、テクニック、手順(TTP)の文書化です。MITREの研究プロジェクト「FMX」で用いる敵対的なTTPを文書化する必要性が生じたことが、本フレームワーク作成の動機となりました。

FMXの目的は、企業ネットワーク上での攻撃者の活動を侵入後に検出する能力を改善する上で、エンドポイント テレメトリ データと分析がどの程度有効かを調査することでした。本プロジェクトでATT&CKフレームワークはセンサーと分析の有効性を評価する土台として使用され、攻撃側と防御側の双方が長期的改善に利用できる共通言語の役割を果たしました。

MITRE ATT&CKは2015年に一般公開されており、誰もが自由にダウンロードできます。現在では、発生中の脅威を詳細に把握してシステムを保護するために、あらゆる分野のセキュリティ チームが利用します。また、当初はWindows版企業システムを狙った攻撃への対処を目的に開発されましたが、現在ではLinux、macOS、モバイル、クラウド、ネットワーク、コンテナ、産業制御システム(ICS)のアプリケーションにも対応しています。

MITRE Engenuityとは?

MITRE Engenuityはサイバーセキュリティ、インフラ強靭性、ヘルスケア有効性、次世代通信に関する公益の課題に民間企業と連携して取り組む組織です。主導的地位の組織からセキュリティ エキスパートを集め、サイバー攻撃への理解を深めサイバー防御を強化することを最優先の活動としています。

MITRE Engenuityは既知の攻撃活動に対する組織の強靭性を高めるべく、ATT&CK®ナレッジベースを用いたサイバーセキュリティ製品の評価を実施しています。この評価は次の3つの基準を土台とします。

- 評価対象セキュリティ製品の機能に関する客観的な洞察をエンドユーザーに提供する

- 参加企業が自らのセキュリティ製品の真の実力を把握できるようにする

- 参加企業の能力を高める

評価に競合分析は含まれません。「勝者」を決めるのではなく、ATT&CKの枠組みの中で各ベンダーの脅威防御アプローチを明らかにすることが目的だからです。ソリューションの分析、配点、ランク付けを行う普遍的な手段は存在しません。また、評価方法と評価結果は一般公開されます。さらに、評価プロセスを公平かつ透明で有益なものとするため、評価方法とコンテンツの改良と拡充が続けられています。

MITRE Engenuity ATT&CK Evaluations (ATT&CK評価)とは?

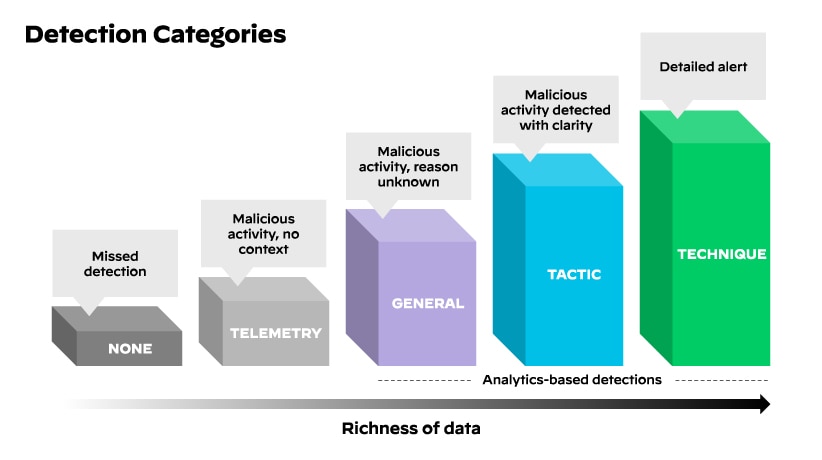

どのような手段を用いて攻撃の可能性がある活動を検出・阻止するかはベンダーに委ねられます。MITRE Engenuityはベンダーに対して検出の証拠の提示を求めますが、検出結果の詳細をすべて一般公開するとは限りません。ベンダーが検出結果の詳細の一部を一般公開しない場合もあります。弊社には、カテゴリを用いてデータを抽象化する義務があります。また、MITRE Engenuityが提供する情報を用いて製品を同じように検討することも求められます。

ふさわしい検出カテゴリを判定するため、MITRE Engenuityは評価中のスクリーンショットとメモの形で裏付けとなる証拠を収集します。検出と保護のカテゴリは「Main (主カテゴリ)」と「Modifier (修飾子)」の2種類に分類できます。各検出結果に割り当てられる主カテゴリは、ユーザーに提供されるコンテキスト量に応じて決まります。また、修飾子カテゴリは結果をより詳しく説明するために使用されます。

MITRE Engenuityが検出評価に用いるカテゴリ:

2022年3月に第4ラウンドの攻撃評価が公開されました。この評価では、攻撃グループ「Wizard Spider」と「Sandworm」に焦点を当てています。Wizard Spiderは、2018年8月から病院を含む大企業を攻撃している金銭目的の犯罪グループです。また、Sandwormは破壊活動を行うロシアの攻撃グループであり、2015年と2016年に発生した英国の電力会社への攻撃や、2017年のNotPetya攻撃で知られています。

Turlaは遅くとも2000年代初頭から活動している国際的に有名な攻撃グループです。世界45ヶ国超で感染が確認されています。政府機関、外交使節団、軍事組織、研究組織、メディアを狙うことで知られています。作戦の保全のため、Turlaはオープン ソース ツールと内製ツールの両方を利用します。これには、コマンド&コントロール ネットワークに加えて、オープンソースの巧妙なテクニックが多数含まれます。

MITRE Engenuityによると、最新ラウンドの評価では弊社を含めベンダーの著しい成長が見られました。また、脅威情報に基づく防御機能と、ATT&CKフレームワークのさらなる優先順位付けの重要性を強調しています。評価結果の詳細はこちらをご覧ください。

MITRE ATT&CKフレームワークにおける戦術とは?

戦術は、ATT&CKのテクニックやサブテクニックの「理由」を表します。すなわち、攻撃者の目標やアクションの実行理由です。例として、認証情報アクセスが挙げられます。

エンタープライズATT&CKマトリクスには、以下の14種類の戦術が含まれます。

| 戦術 | 攻撃者(または攻撃グループ)の目的 |

|---|---|

| 1.偵察 | 将来的な活動の立案に利用できる情報収集 |

| 2.リソースの開発 | 活動の土台として利用できるリソースの確立 |

| 3.初期アクセス | ネットワークへの侵入 |

| 4.実行 | 悪意あるコードの実行 |

| 5.永続化 | 足場の維持 |

| 6.権限昇格 | 高レベル権限の取得 |

| 7.防御回避 | 検出の回避 |

| 8.認証情報アクセス | アカウント名やパスワードの窃取 |

| 9.検出 | 環境の把握 |

| 10.横方向の移動 | 環境上を移動 |

| 11.収集 | 目標に関連したデータの収集 |

| 12.コマンド&コントロール | 侵害したシステムと通信し、コントロールの掌握 |

| 13.データ引き出し | データの窃盗 |

| 14.インパクト | システムやデータの操作、遮断、破壊 |

MITREにおけるテクニックとその数は?

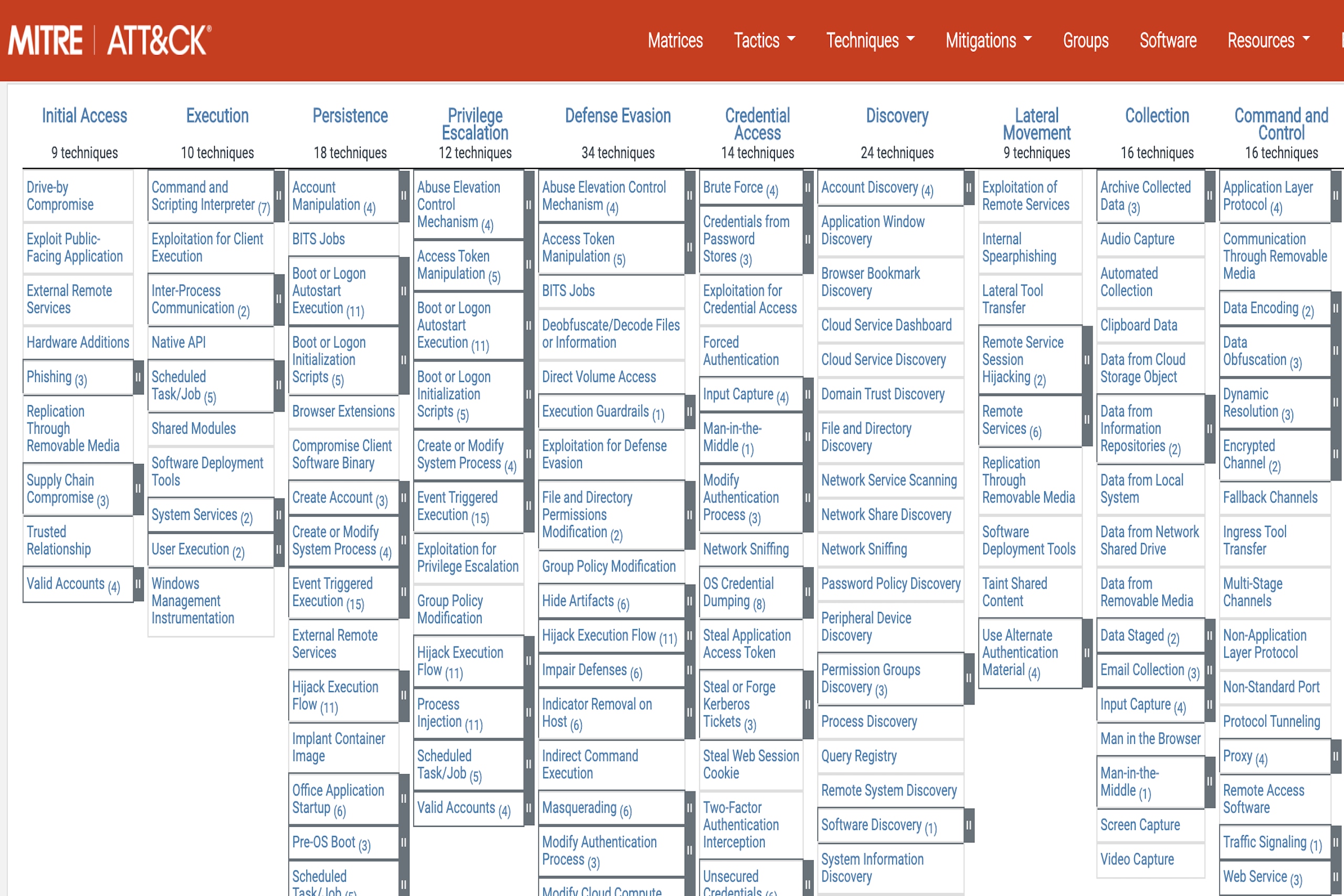

テクニックは、攻撃者が何らかの手段を用いて戦術目標を達成する際の「手段」を表します。例えば、認証情報アクセスを達成するための認証情報のダンプなどです。MITRE ATT&CKマトリクスには、特定の目標の達成に使用される一連のテクニックが含まれます。ここで言う目標は、上述の戦術を指します。

エンタープライズATT&CKマトリクスはWindows、macOS、Linux用のマトリクスを包含します。2022年版は14の戦術、193のテクニック、401のサブテクニック、135のグループ、14のキャンペーン、718のソフトウェア要素から構成されます。MITREは発見されたテクニックを定期的にアップデートするほか、企業を狙った新しいキャンペーンと変更点の一覧も提供しています。

サブテクニックとは?

サブテクニックは、目標達成に使用される敵対的活動をより具体的に説明します。つまり、テクニックよりも詳細に活動を記述します。例えば、LSA (Local Security Authority)シークレットへのアクセスを通じた認証情報のダンプなどです。

MITRE ATT&CKフレームワークにおける手順とは?

手順は、攻撃者がテクニックやサブテクニックに用いる具体的な実装内容を指します。具体例を挙げると、ターゲット上でPowerShellを用いてlsass.exeへのインジェクションを行い、LSASSメモリをスクレイピングして認証情報をダンプするなどの手順があります。ATT&CKフレームワークにおける手順は、テクニック ページの「手順例」セクションにおいて、現実に観測されたテクニックの形で分類されています。

サブテクニックと手順の違いは?

ATT&CKにおいて、サブテクニックと手順は異なるものを説明する概念です。サブテクニックが活動の分類に使用されるのに対して、手順は現実に観測されたテクニックの説明に使用されます。加えて、手順はテクニックやサブテクニックの具体的な実装内容を表すため、実行時の補助的な活動が複数含まれる場合があります。

例として、ターゲット上でPowerShellを用いてlsass.exeへのインジェクションを行いLSASSメモリをスクレイピングして認証情報をダンプする手順の実装には、PowerShell、認証情報ダンピング、プロセス インジェクションといったLSASSに対して用いられる複数の(サブ)テクニックが含まれます。

MITRE ATT&CKフレームワークのメリット

MITRE ATT&CKフレームワークには複数のメリットがあります。最新の脅威と攻撃テクニックに関する情報の常時把握に貢献できる点は、代表的なメリットの1つです。また、新たに出現したテクニックと戦術が定期的にアップデートされるため、利用者が最新の脅威を認識して予防的な対策を行うことが可能です。

MITRE ATT&CKフレームワークは、総合的なセキュリティ体制の強化とリスク軽減にも役立ちます。フレームワークを利用することで、最も重大な脅威を特定して優先付けを行い、効果的な対策を開発することが可能です。最も必要性の高い分野にリソースを集中し、攻撃成功のリスクを軽減できます。

MITRE ATT&CKフレームワークの実装に関する課題

MITRE ATT&CKフレームワークはサイバーセキュリティ強化に役立つ強力なツールですが、実装には課題もあります。主要な課題の1つが、フレームワークを利用する上で適切なトレーニングと専門知識が必要となる点です。また、効果的な実装には大量の時間とリソースの投入も求められます。

フレームワーク利用に関するトレーニングとガイダンスを提供できるサイバーセキュリティのエキスパートと協力すれば、これらの課題は解決可能です。これにより、フレームワークを効果的に利用し最大限のメリットを享受できます。

ATT&CKテクノロジ

MITRE ATT&CKフレームワークはテクノロジやソフトウェア アプリケーションではなく、攻撃に使用される戦術、テクニック、手順(TTP)を記述したナレッジ ベースでありフレームワークです。

本フレームワークはOS、アプリケーション、ネットワーク デバイス、クラウド サービスなど、攻撃の標的になりうるあらゆるテクノロジやソフトウェア アプリケーションに適用できます。攻撃者が用いるテクニックと戦術を理解することで、効果的な対策の開発と総合的なセキュリティ体制の改善が可能になります。

ATT&CKテクノロジには以下の要素が含まれます。

- 企業ITシステム(Windows、macOS、Linuxを含む)

- ネットワーク インフラ デバイス(ネットワーク)

- コンテナ テクノロジ(コンテナ)

- クラウド システム(Infrastructure as a Service (IaaS)を含む)

- サービスとしてのソフトウェア(SaaS)

- Office 365

- Azure Active Directory (Azure AD)

- Google Workspace

- モバイル デバイス(AndroidとiOSを含む)

ATT&CKの活用方法

ATT&CKマトリクスは既知のすべての戦術とテクニックを分かりやすく示した表です。各列の上部には戦術が記載され、下部には個々のテクニックが列挙されています。ATT&CKを初めて利用する際は、スタートガイド ページ の リソースをご参照ください。また、関連プロジェクトやその他の資料についてはWebサイトのリソース セクションとブログをご覧ください。

ATT&CKはマトリクス形式を採用しています。マトリクスに含まれる各攻撃シーケンスは、少なくとも1件のテクニックを含む戦術から構成されます。マトリクスを左から右(初期アクセスからコマンド&コントロール)に進んでいくと、攻撃シーケンス全体を構築できます。1つの戦術に複数のテクニックが使用される場合もあります。例えば、スピア フィッシング攻撃に添付ファイルとリンクの両方が含まれる場合、攻撃者は2つのテクニックを同時に試みる可能性があります。

ATT&CKは、セキュリティ運用、脅威インテリジェンス、セキュリティ アーキテクチャの支援に様々な形で利用できます。

主な用途は以下の通りです。

- 攻撃エミュレーション

- レッド チーム

- 振る舞い分析の開発

- 防御欠陥の評価

- SOC成熟度評価

- サイバー脅威インテリジェンス

MITRE Engenuity ATT&CK Evaluations (ATT&CK評価)に参加したベンダーには、改善可能な領域(サイバーセキュリティ ポリシーの基となる防御・検出・レスポンス ルールの更新など)を示した評価結果が提供されます。この評価には総合的な点数や順位の比較は含まれません。その代わり、ベンダーに関係なく利用できる様々なセキュリティ手法の概要が提供されます。セキュリティに関わる人材が巧妙な攻撃キャンペーンを識別・阻止する上で役に立つ内容です。

MITRE ATT&CKフレームワークと弊社のCortex XDRの評価結果の詳細は以下のリソースをご参照ください。

| MITRE評価 | 評価対象製品 | リソース |

|---|---|---|

| MITRE APT 3 | Cortex XDR | ウェビナー: Forresterと紐解くMITRE ATT&CK評価結果 |

| MITRE APT 29 | Cortex XDR | ホワイト ペーパー: MITRE ATT&CK第2ラウンド EDR評価決定版ガイド |

| MITRE Carbanak FIN 7 | Cortex XDR | 動画: MITRE ATT&CK第3ラウンド Eブック: MITRE ATT&CK第3ラウンド基本ガイド Web配信: Carbanak + FIN7: MITRE ATT&CK第3ラウンドの解説 |

| MITRE Wizard Spider & Sandworm | Cortex XDR | Web配信: 2022年版MITRE ATT&CK®評価徹底解明 動画: 2022年版MITRE Engenuity ATT&CK評価: Wizard Spider & Sandworm eブック: MITRE ATT&CK第4ラウンド基本ガイド MITRE ATT&CK第4ラウンド基本ガイド 2022年MITRE-4 ATT&CKガイド |

MITREに関する追加情報

ATT&CKフレームワークの詳細は、MITRE.orgをご参照ください。また、ATT&CKのテクニックの調査、注釈付け、視覚化に利用できるATT&CK Navigatorツールもご確認ください。

MITRE Engenuityについて

MITRE Engenuity ATT&CK Evaluations (ATT&CK評価)は、ベンダーによる資金提供のもとで運営されています。目的は、誰もが利用可能なMITRE ATT&CKフレームワークとの比較から、製品の能力をベンダーとエンドユーザーがより深く理解できるように支援を行うことです。MITREは、ATT&CKナレッジ ベースを開発・維持しています。このナレッジ ベースは、現実世界で報告された攻撃の戦術とテクニックが基になっています。ATT&CKは自由に使用でき、業界や政府のセキュリティ関連組織に幅広く利用されています。その用途は、ネットワーク防御を改善する目的で製品を評価・選定する上で、可視性、対策ツール、プロセスのギャップを発見することです。

MITRE Engenuityは、評価手法と評価結果のデータを公表しており、他の組織がデータを活用して分析・解釈を行うことが許可されています。評価は、製品の順位や製品への支持を表すものではありません。

MITRE ATT&CKフレームワークとCortex XDR

Cortex XDRは、エンドポイント、ネットワーク、クラウド、サードパーティ データにAIと振る舞い分析を適用することで、最新の攻撃の阻止に貢献する製品です。防御、検出、調査、および対応を1つのプラットフォームに統合し、比類ないセキュリティと運用効率を実現します。MITRE ATT&CKのテクニックに対するカバー率は業界でもトップクラスであり、MITRE Engenuity ATT&CK Evaluations (ATT&CK評価)などの業界の第三者評価で優れたパフォーマンスを絶えず実証しています。

MITRE ATT&CKフレームワークに関するFAQ

- 脅威と敵対的活動への理解を深める

- 効果的なセキュリティ戦略と検出戦略の策定

- セキュリティ投資の優先順位付けと集中

- セキュリティの有効性の測定

- 脅威と防御に関する情報共有