セキュア アクセス サービス エッジ(SASE)とは? | スターター ガイド

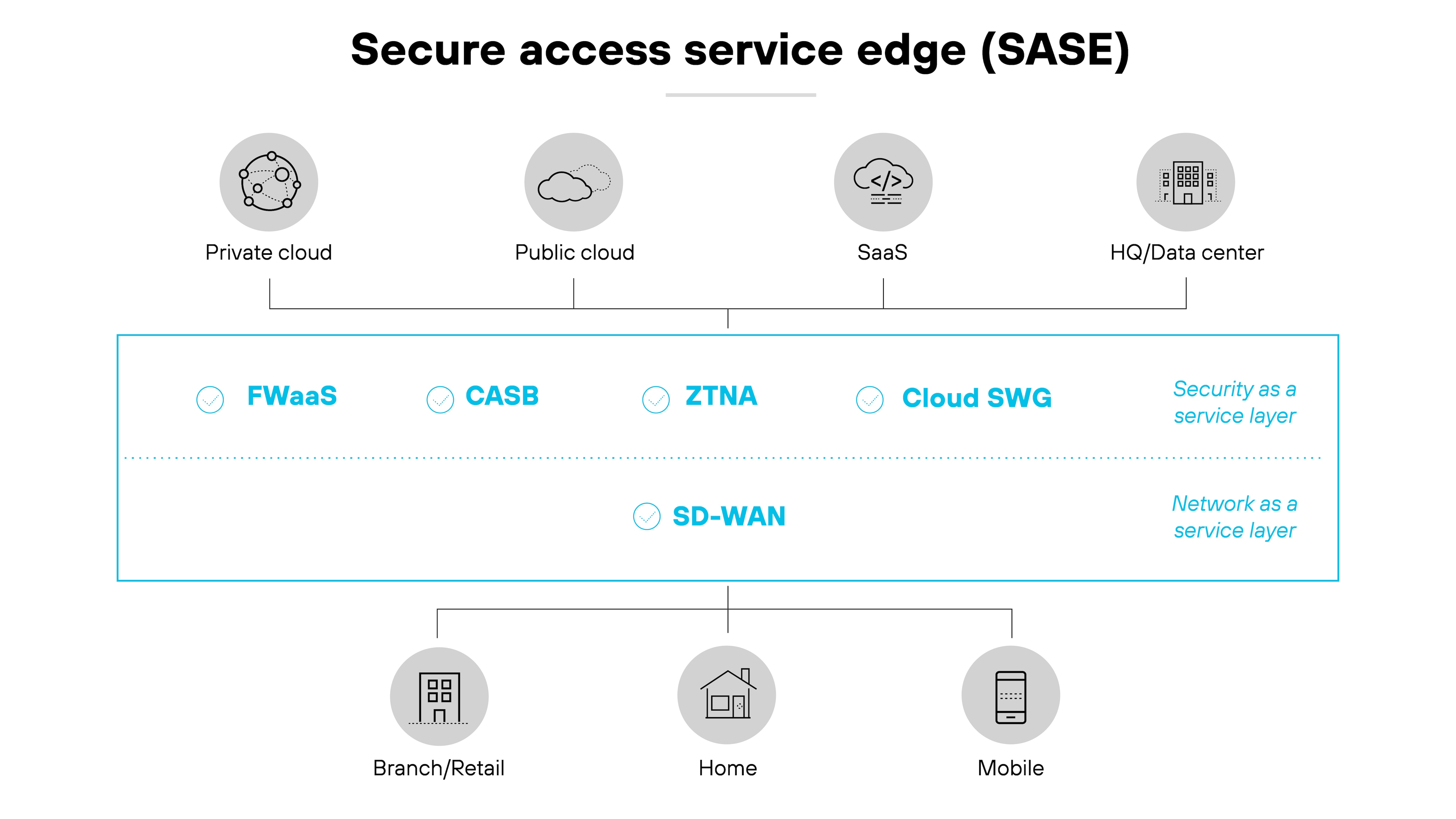

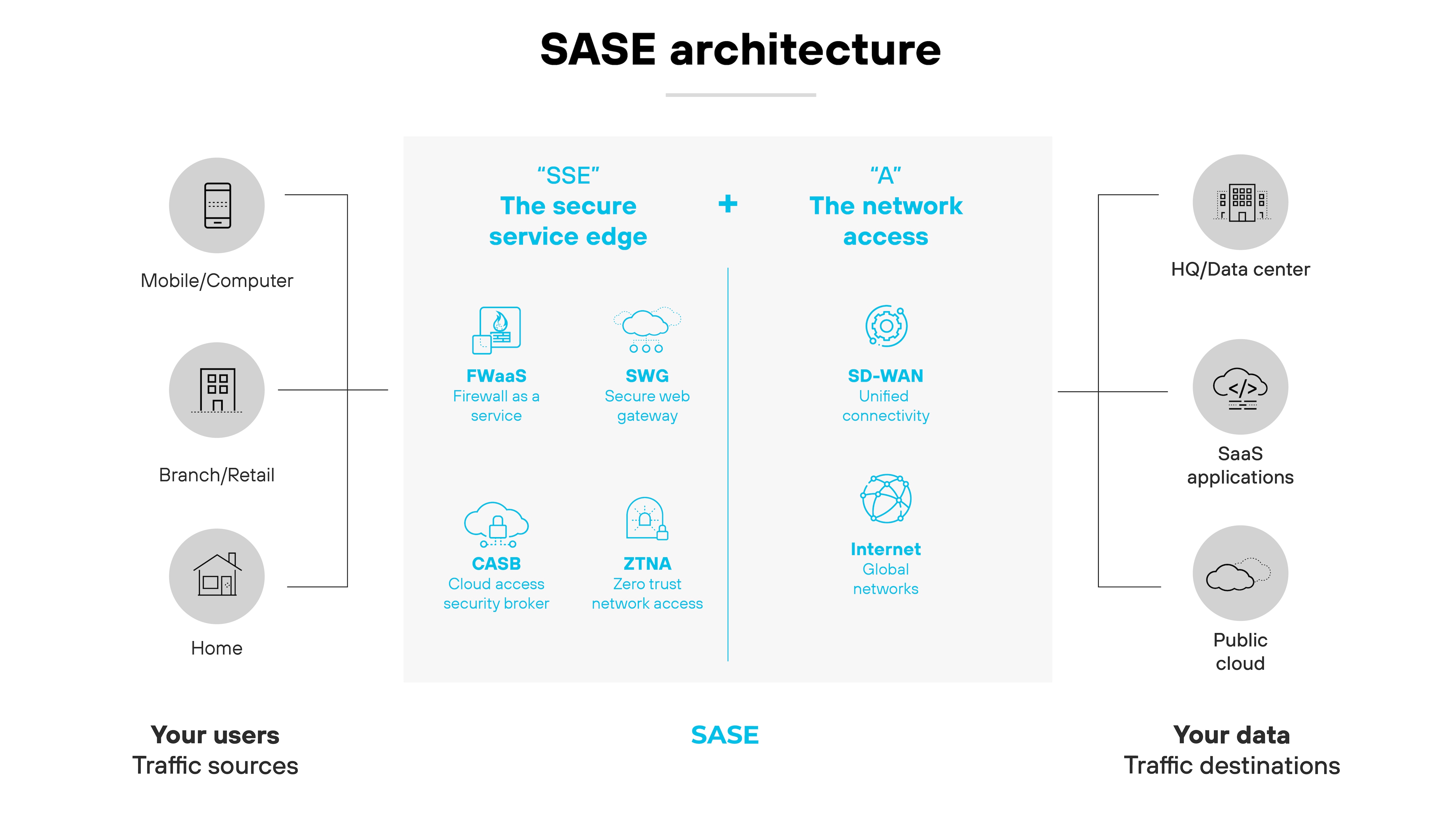

セキュア アクセス サービスエッジ(SASE)は、SD-WANとSWG、CASB、FWaaS、ZTNAなどのセキュリティ機能を1つのサービスに統合したクラウドネイティブなアーキテクチャです。

SASEは、ネットワークとセキュリティ機能を単一のクラウド・サービスに統合することで、ネットワーク管理を簡素化し、セキュリティを強化します。

このアーキテクチャは、分散環境に対してスケーラブルで統一されたアクセスと保護を提供することで、現代の組織のダイナミックなニーズをサポートします。

なぜ今日のビジネスにSASEが必要なのか?

今日の企業は、過去の伝統的な中央集権型のIT環境とはまったく異なる状況を経験している。

だからこそ、セキュア・アクセス・サービス・エッジ(SASE)フレームワークが登場したのだ。

ここでは、企業がこれまで以上にSASEを必要とする理由を説明する:

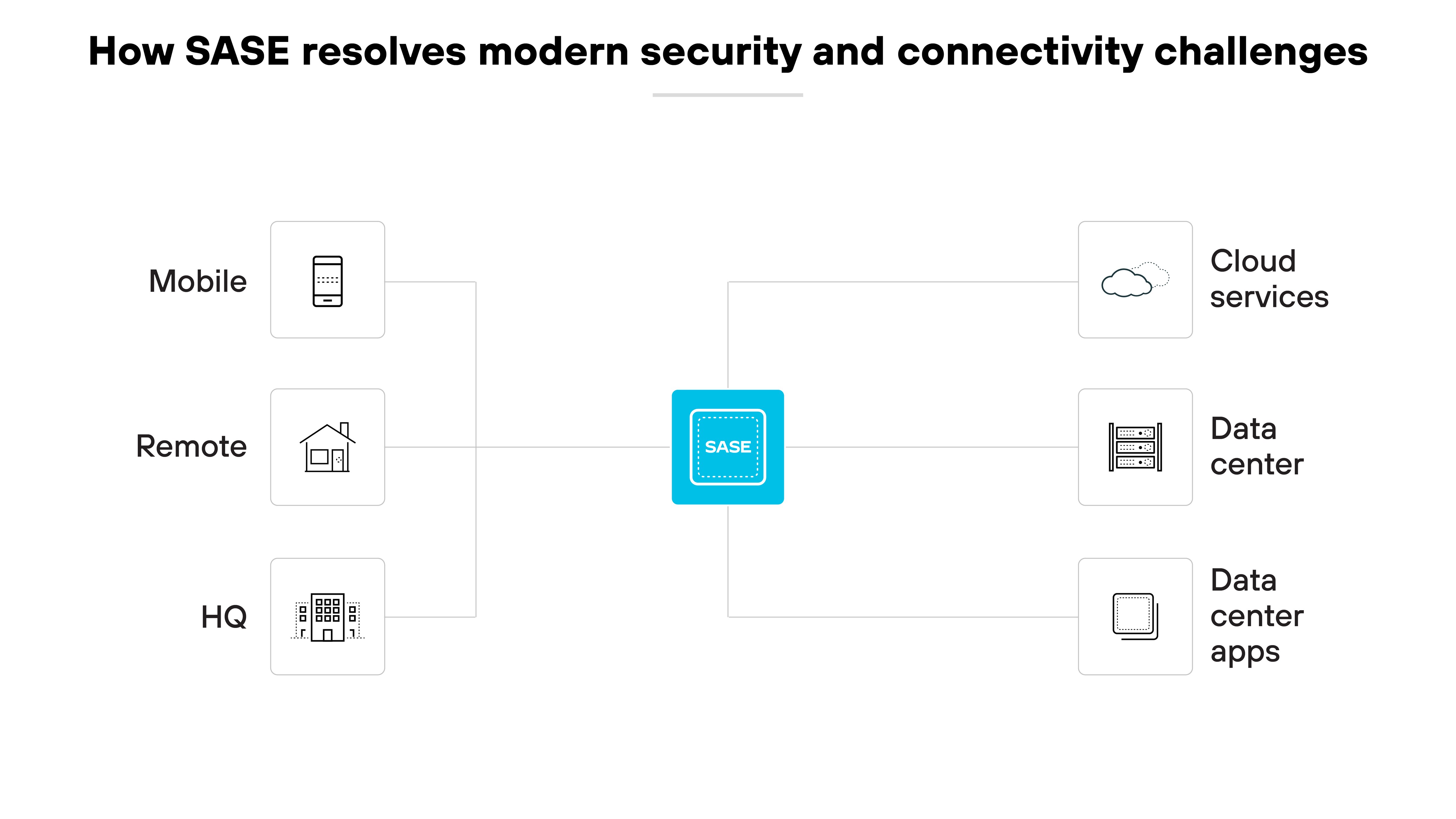

セキュア・アクセス・サービスのエッジは、クラウドの導入、モバイル・アクセス、リモート・ワークの増加によってもたらされる分散化に対応する。

このシフトは、データもユーザーももはやオフィスに限定されないことを意味する。そのため、従来の境界ベースのセキュリティ・モデルはあまり有効ではなくなっている。

SASEは、包括的なセキュリティ・サービスをネットワーク・ファブリックに直接統合します。つまり、セキュリティ・チームは、発信元を問わず、すべてのアクセス・リクエストを安全かつ効率的に管理できる。

それにSASEフレームワーク内のセキュリティ機能の統合により、企業はセキュリティポリシーをより統一的に管理することができる。

統一的なアプローチを取ることで、管理負担が簡素化される。

もちろん、すべての環境において一貫したリアルタイムの脅威対策とデータ保護を提供することで、セキュリティが強化されることは言うまでもない。

組織は今後もデジタル変革を続けていくだろう。また、SASEの柔軟性とスケーラビリティは、分散リソースの保護に不可欠です。

SASEアーキテクチャとは何か?

これまで説明してきたように、SASE(セキュア・アクセス・サービス・エッジ)アーキテクチャは、ネットワーク機能とサービスとしてのセキュリティ機能をネットワーク・エッジで単一のクラウド・サービスに統合したものだ。

機能の様子:

SASEアーキテクチャは、企業のデータセンターにトラフィックをバックホールするのではなく、近くのクラウドゲートウェイに接続することで、分散しているリモートユーザーやハイブリッドユーザーを自動的にサポートすることを可能にする。

また、すべてのアプリケーションに一貫した安全なアクセスを提供する。一方、セキュリティチームは、すべてのポートとプロトコルのトラフィックの完全な可視性と検査を維持する。

このモデルは、セキュア・アクセス・サービス・エッジの主な目標の2つである、管理を根本的に簡素化し、複雑さを軽減する。

境界を、必要なときに必要な場所に配置できる、一貫したクラウドベースの機能へと変える。そしてそれは、バラバラのポイントプロダクトのセキュリティアプライアンスを集めてデータセンターの周囲に境界線を確立するよりも、はるかに合理的な選択肢だ。

さらに、クラウドベースのセキュアなアクセス・サービス・エッジにより、よりダイナミックでパフォーマンスの高いネットワークが実現します。変化するビジネス要件、進化する脅威の状況、新たなイノベーションに適応するネットワーク。

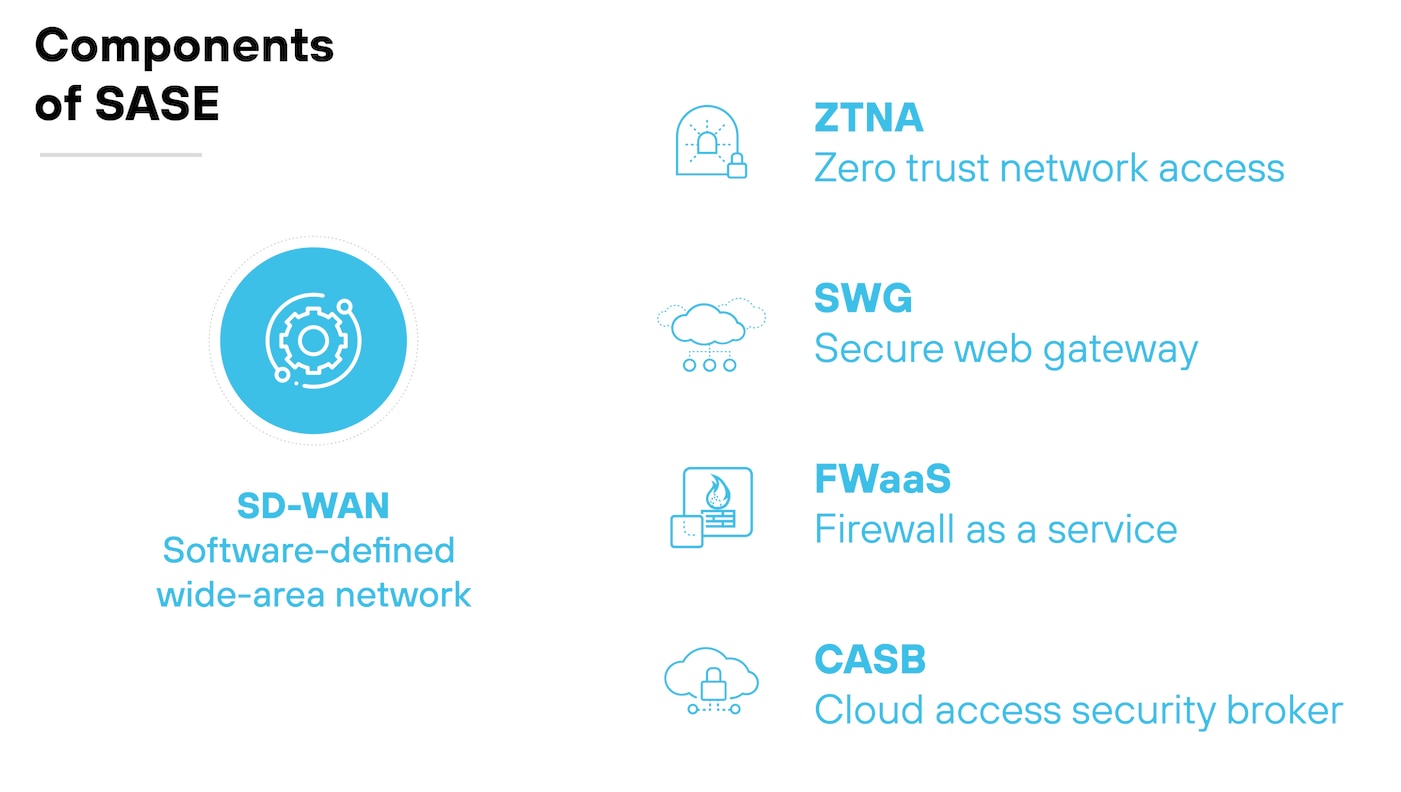

セキュアなアクセス・サービス・エッジの展開には、5つの基本技術が不可欠である:

secure web gateway (SWG、セキュアWebゲートウェイ):

サービスとしてのファイアウォール(FWaaS)

クラウド アクセス セキュリティ ブローカー、CASB

ゼロ トラスト ネットワーク アクセス(ZTNA)

software-defined wide-area network (SD-WAN、ソフトウェア定義型広域ネットワーク):

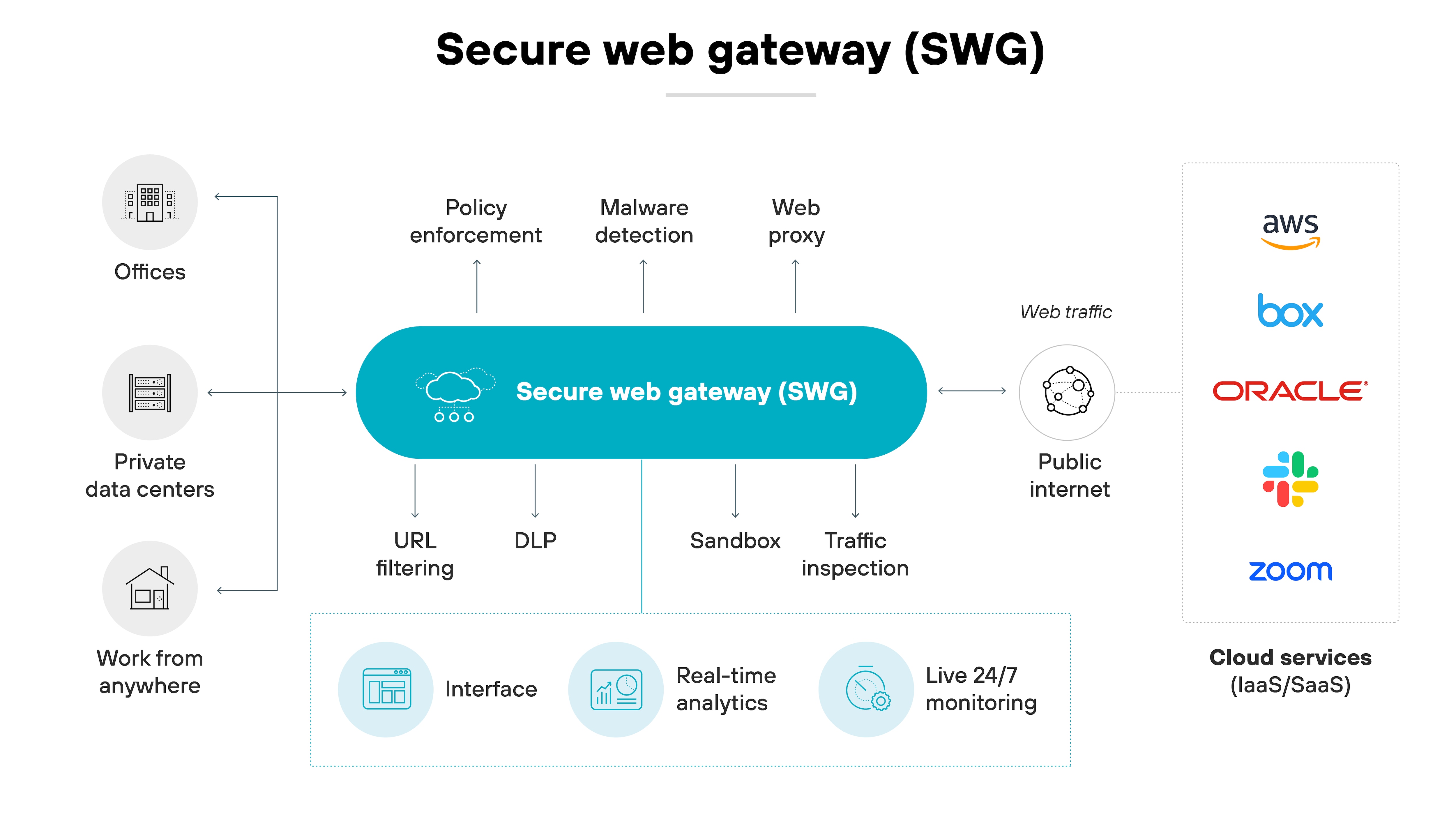

secure web gateway (SWG、セキュアWebゲートウェイ):

セキュア・ウェブ・ゲートウェイ(SWG)は、ユーザーのウェブ・セッションに対して、URLフィルタリング、SSL復号化、アプリケーション制御、脅威の検出と防御を提供します。

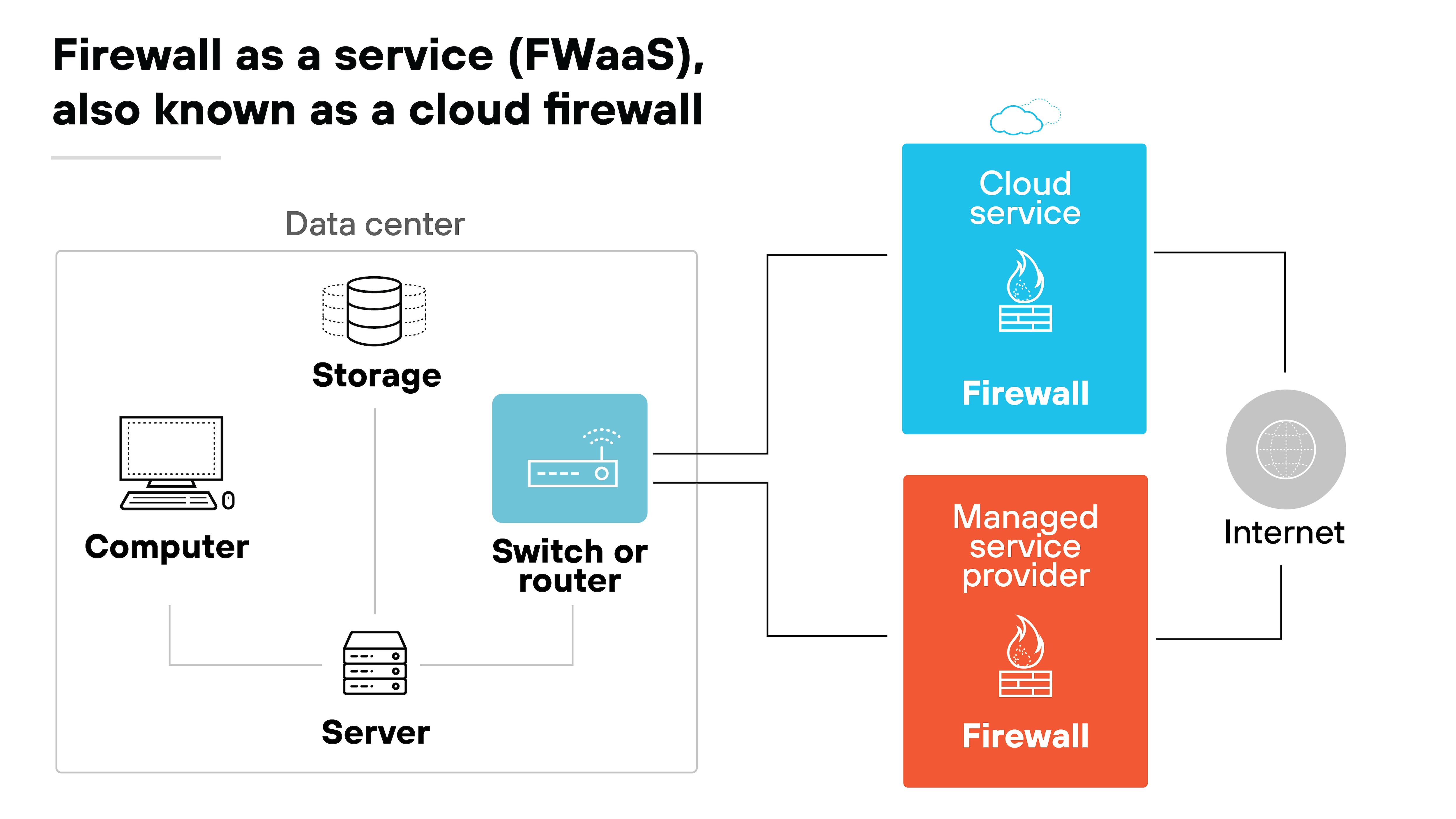

サービスとしてのファイアウォール(FWaaS)

FWaaSは クラウドネイティブな次世代ファイアウォールを提供し、高度なレイヤー7インスペクション、アクセス制御、脅威の検知と防御、その他のセキュリティサービスを提供する。

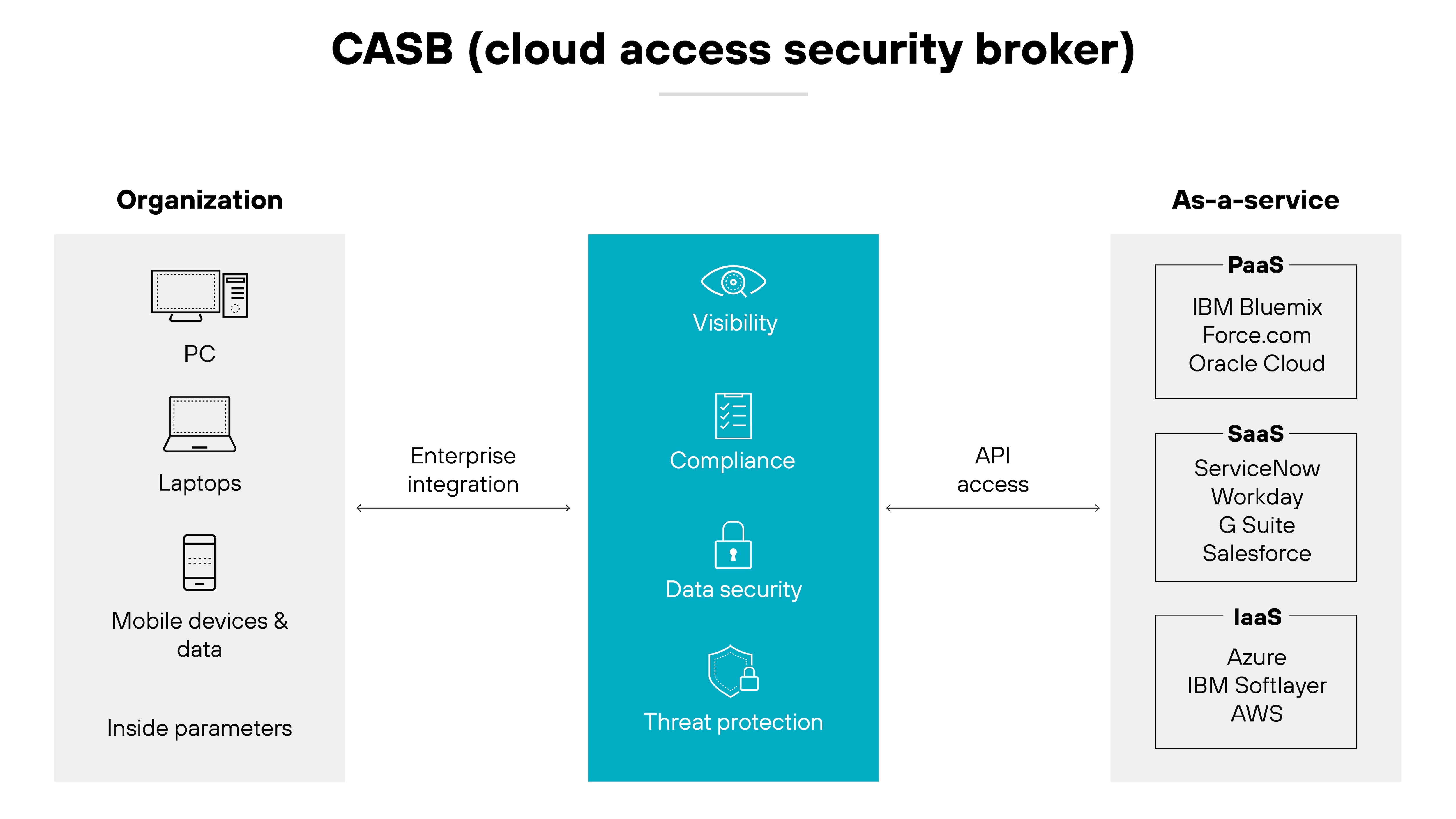

クラウド アクセス セキュリティ ブローカー、CASB

クラウド・アクセス・セキュリティ・ブローカー(CASB)は、許可されたSaaSアプリケーションと許可されていないSaaSアプリケーションを監視し、マルウェアや脅威の検知を行う。

DLPソリューションの一部として、SaaSリポジトリ内の機密データの可視性と制御を保証します。

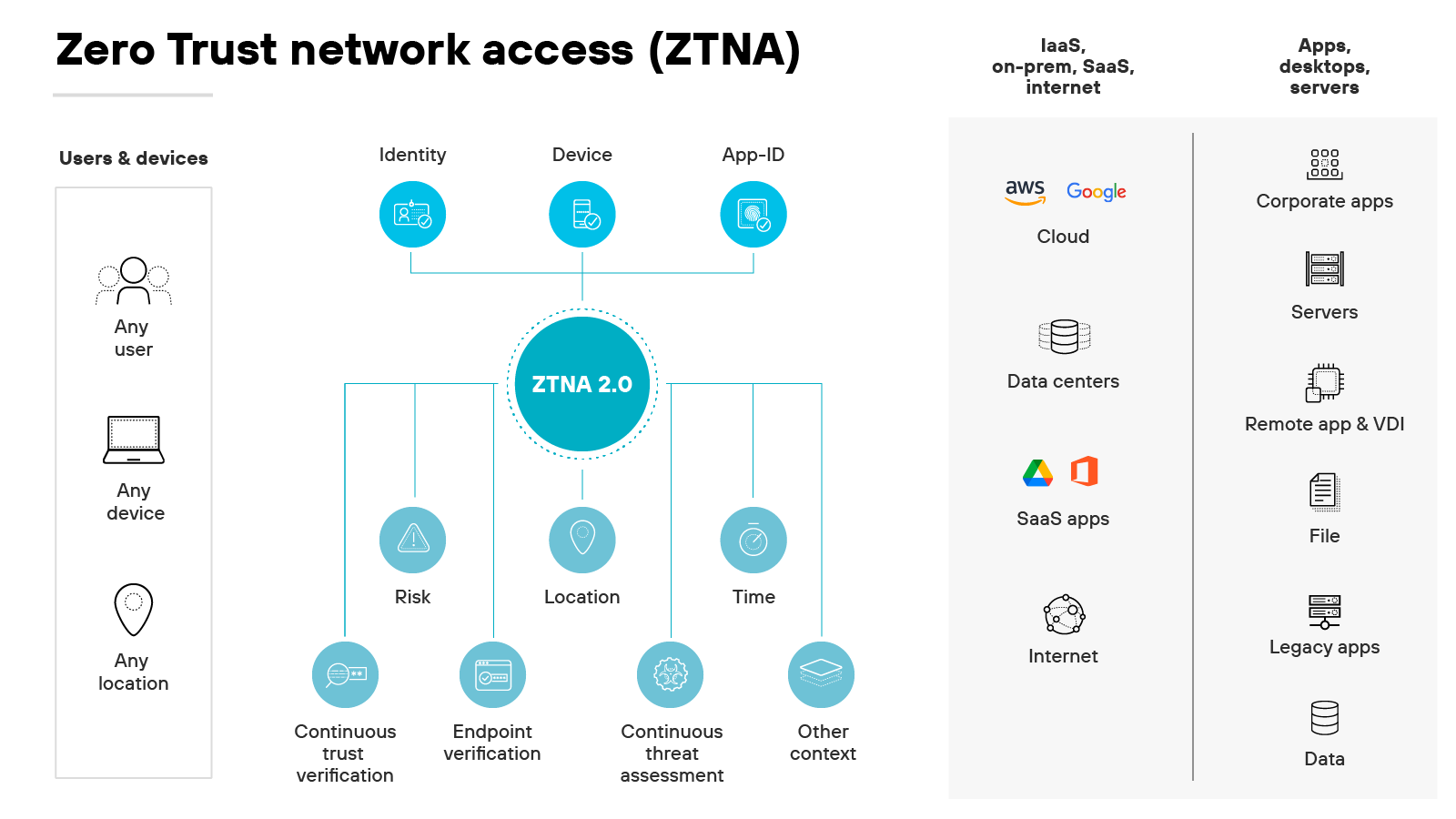

ゼロ トラスト ネットワーク アクセス(ZTNA)

ゼロ・トラスト・ネットワーク・アクセス(ZTNA)は、継続的な検証と検査機能を提供する。

組織の機密データやアプリケーションへのアクセスに対して、IDベースおよびアプリケーションベースのポリシー施行を実現します。

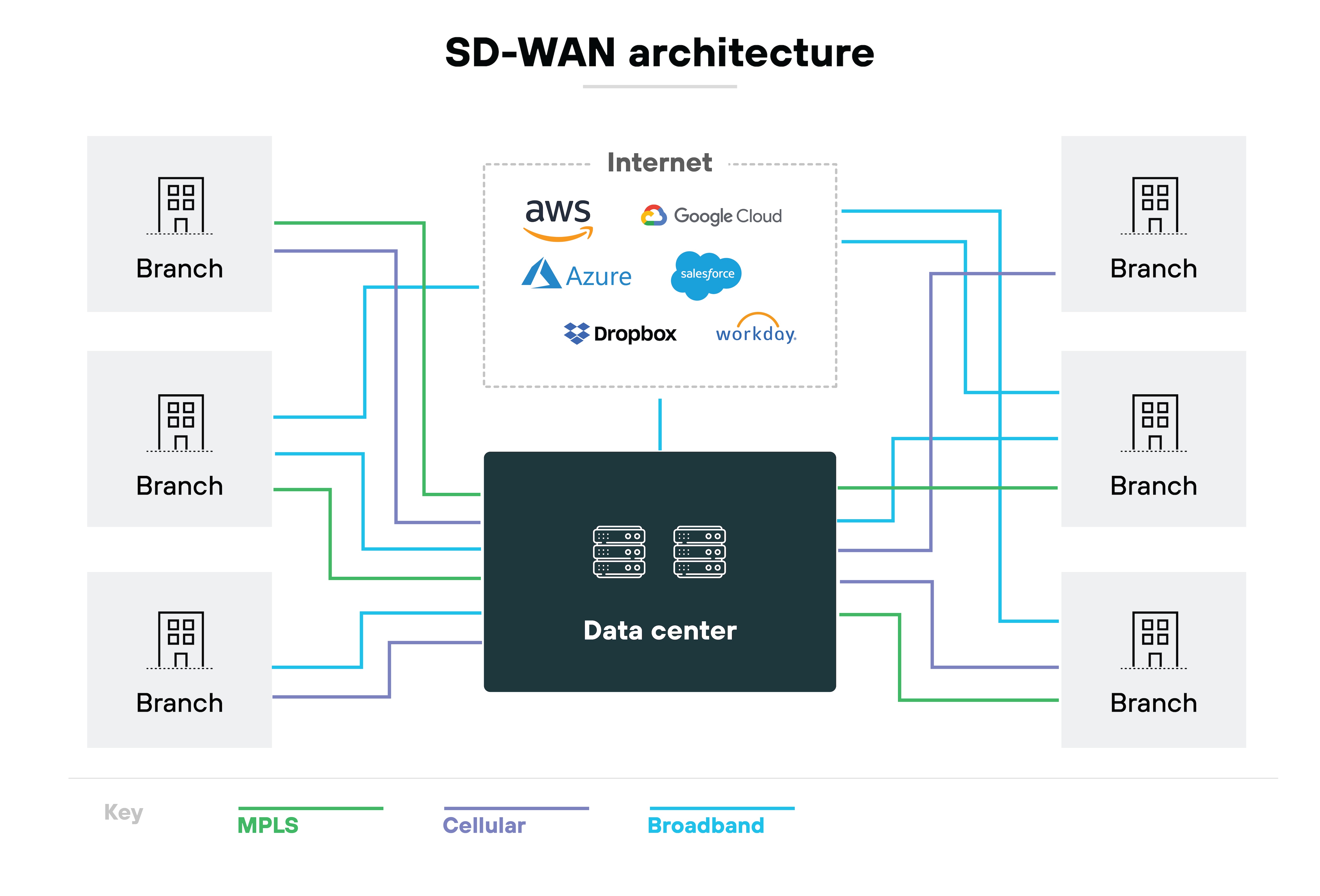

SD-WAN

SD-WANは、基礎となるハードウェアから切り離されたオーバーレイネットワークを提供し、サイト間やインターネットへの直接接続に柔軟で安全なトラフィックを提供する。

SASEのユースケースとは?

SASEの主な使用例は以下の通り:

ハイブリッド・ワークフォース

支店と小売店舗の接続と安全確保

クラウドとデジタルのイニシアチブをサポート

グローバル・コネクティビティ

MPLSからSD-WANへの移行

ハイブリッド・ワークフォース

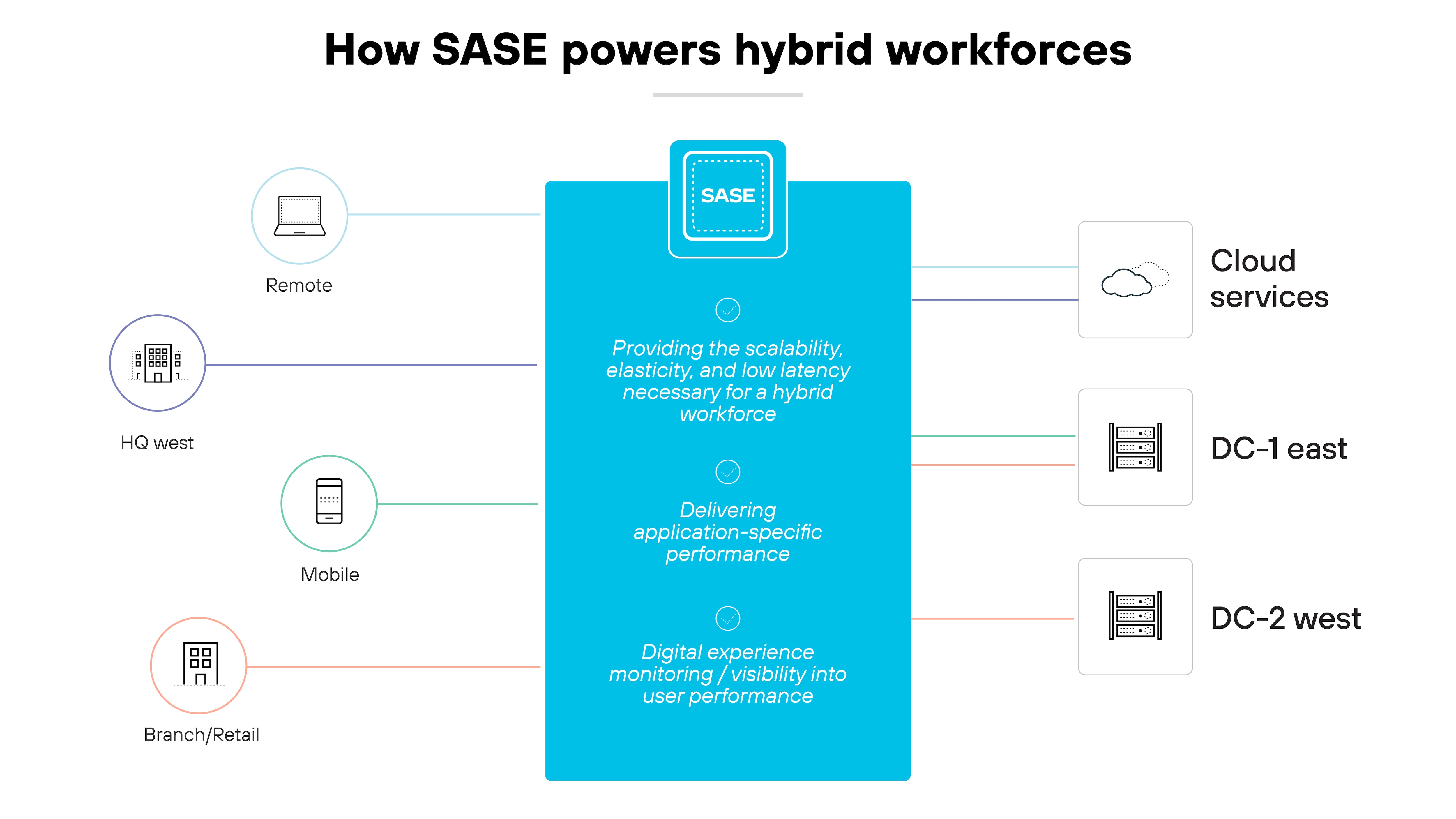

ハイブリッド・ワークフォースにとって、ネットワーク・パフォーマンスとセキュリティに対する結束したアプローチは不可欠である。

セキュアなアクセス・サービス・エッジ・アーキテクチャは、スケーラビリティ、弾力性、低レイテンシーを重視し、このニーズに直接応える。

そのクラウドベースのフレームワークは、アプリケーション固有のパフォーマンスを実現するために最適化されている。また、統合されたデジタル・エクスペリエンス・モニタリング(DEM)は、ユーザー・パフォーマンスに影響を与えるあらゆるものを正確に可視化する。

SASEの主な利点は、ネットワーキングとセキュリティの融合にある。この組み合わせは、セキュリティギャップを埋めながら、脅威の監視と検知を強化する。

その結果、ネットワーク・ガバナンスが合理化され、管理が簡素化される。

セキュアアクセスサービスエッジが、ハイブリッドワーク環境をサポートするための大きな基盤となるツールである理由はここにある。

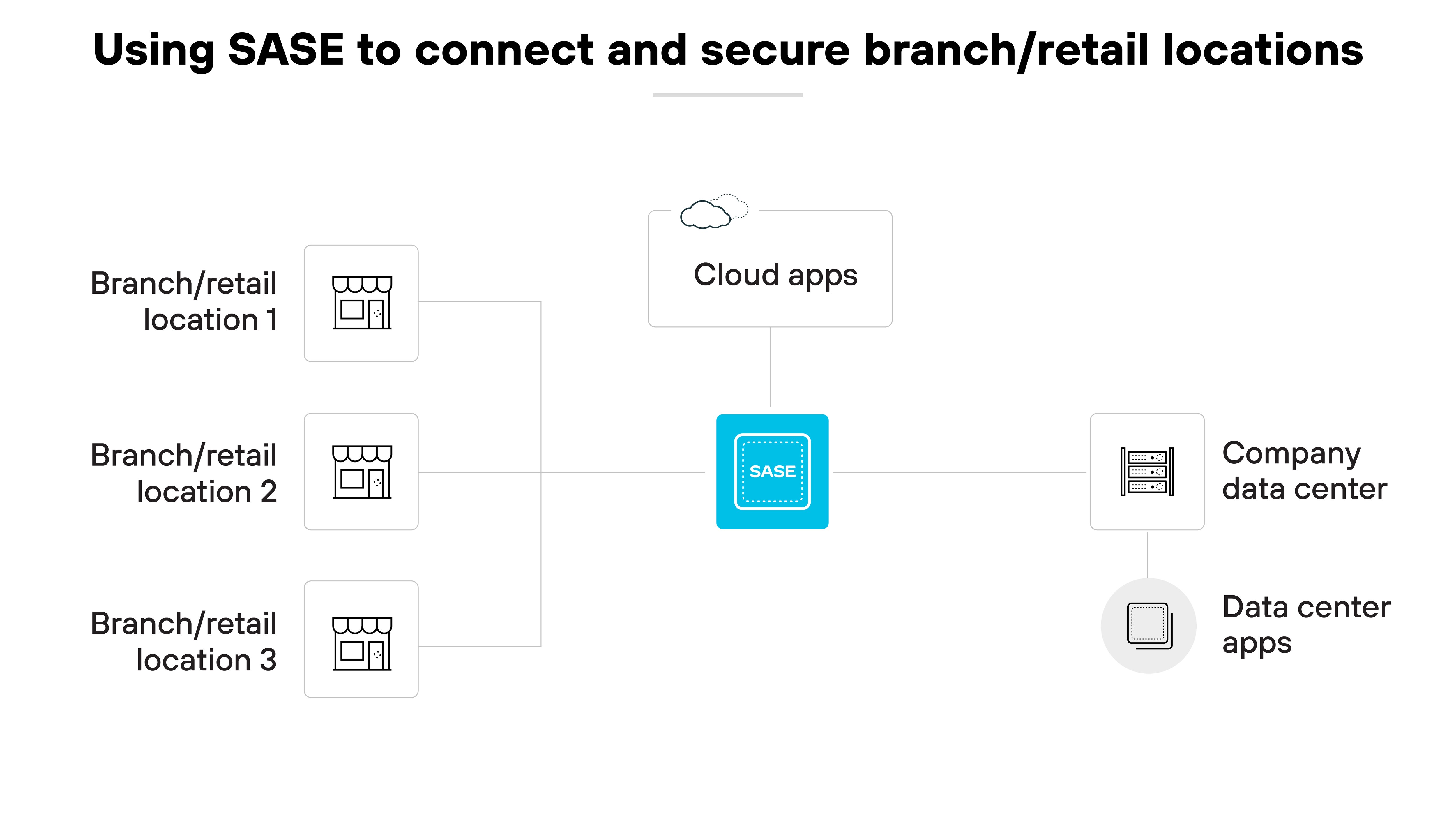

支店と小売店舗の接続と安全確保

SASEモデルは、パフォーマンスとセキュリティの課題に対処するため、SaaSやパブリック・クラウド・サービスを利用する組織にとって不可欠である。

次世代SD-WANを使用することで、セキュアアクセスサービスのエッジは帯域幅を最適化し、動的なセキュリティを確保し、従来のデータセンターのアプローチを凌駕します。

そしてまた、DEMの統合はユーザー体験の向上を保証する。

セキュアアクセスサービスのエッジは、ネットワークとセキュリティのコストも削減する。そして、ベンダー管理を合理化する。

それにセキュアアクセスサービスエッジは、一貫したポリシーの適用、管理の簡素化、ゼロトラストの適用により、支店や遠隔地のデータセキュリティを強化します。

つまり、アプリケーションとデータがどこにあっても安全なのだ。

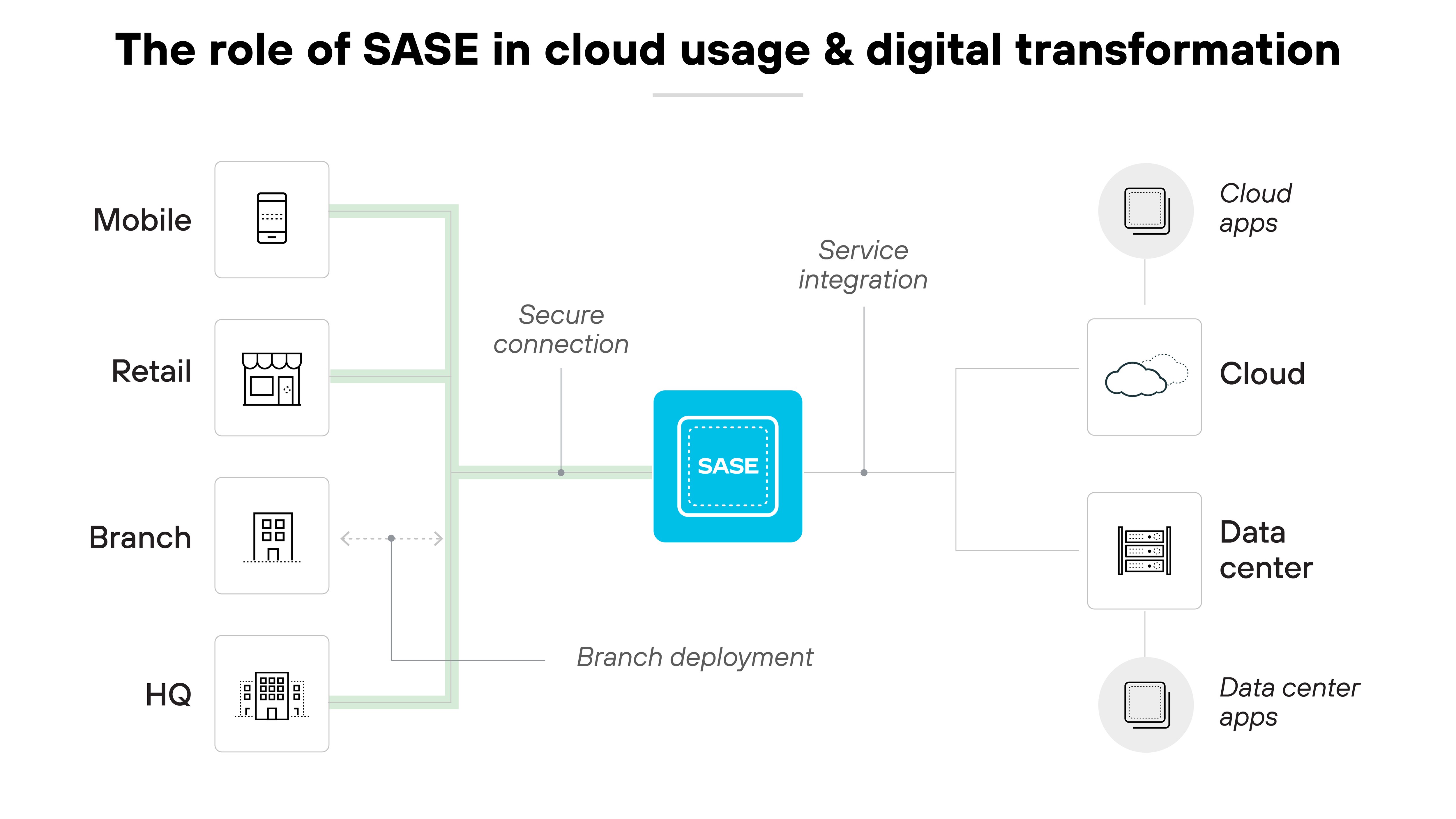

クラウドとデジタルのイニシアチブをサポート

SASEはクラウドとデジタルトランスフォーメーションにとって極めて重要だ。また、組織がSaaSに傾倒するにつれ、シームレスで安全な接続性がますます重要になっている。

セキュリティの統合により、セキュア・アクセス・サービスのエッジは、ハードウェアベースのアプローチの制限をなくす。つまり、統合されたサービスと最適化されたブランチ展開ということだ。

また高度なSD-WAN技術は帯域幅を拡大し、より深いネットワークインサイトを提供します。そしてそれは、オペレーションとアプリケーションのパフォーマンス向上につながる。

また、AIとMLベースのセキュリティ機能は、脅威の検出を大幅に向上させる。

ダイナミック・ファイアウォールは、コンテンツ分析に包括的なアプローチを提供する。

そして、安全なプロトコルがIoTデバイスからのデータストリームを巧みに管理する。

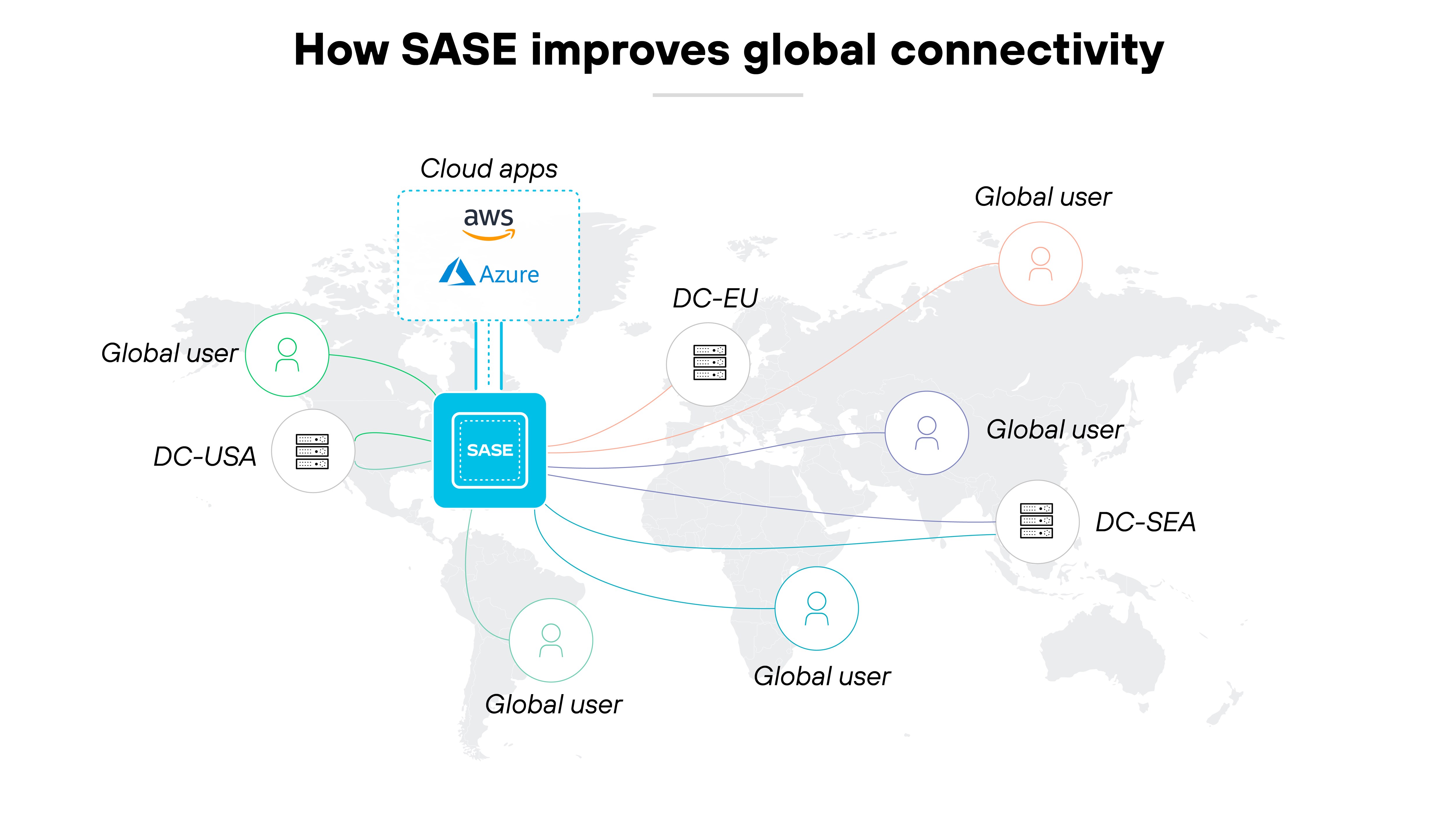

グローバル・コネクティビティ

SASEはグローバルなコネクティビティを強化する。そのアーキテクチャは、集中型データセンターを経由してトラフィックをルーティングする必要性を回避し、ユーザーをグローバルネットワークに直接リンクするように設計されている。

このアプローチにより、待ち時間が短縮され、アクセス速度が向上する。その結果、企業は世界中のユーザーにシームレスな接続体験を提供できる。

基本的に、セキュアアクセスサービスのエッジは、クラウドベースのPoP(Point of Presence)の分散ネットワークに依存している。これらのPoPは世界中に戦略的に配置されている。ユーザーは最も近いPoPに接続し、データの移動距離を最小限に抑える。

このセットアップにより、接続が高速化され、すべての場所で一貫したネットワーク・パフォーマンスと信頼性が実現します。

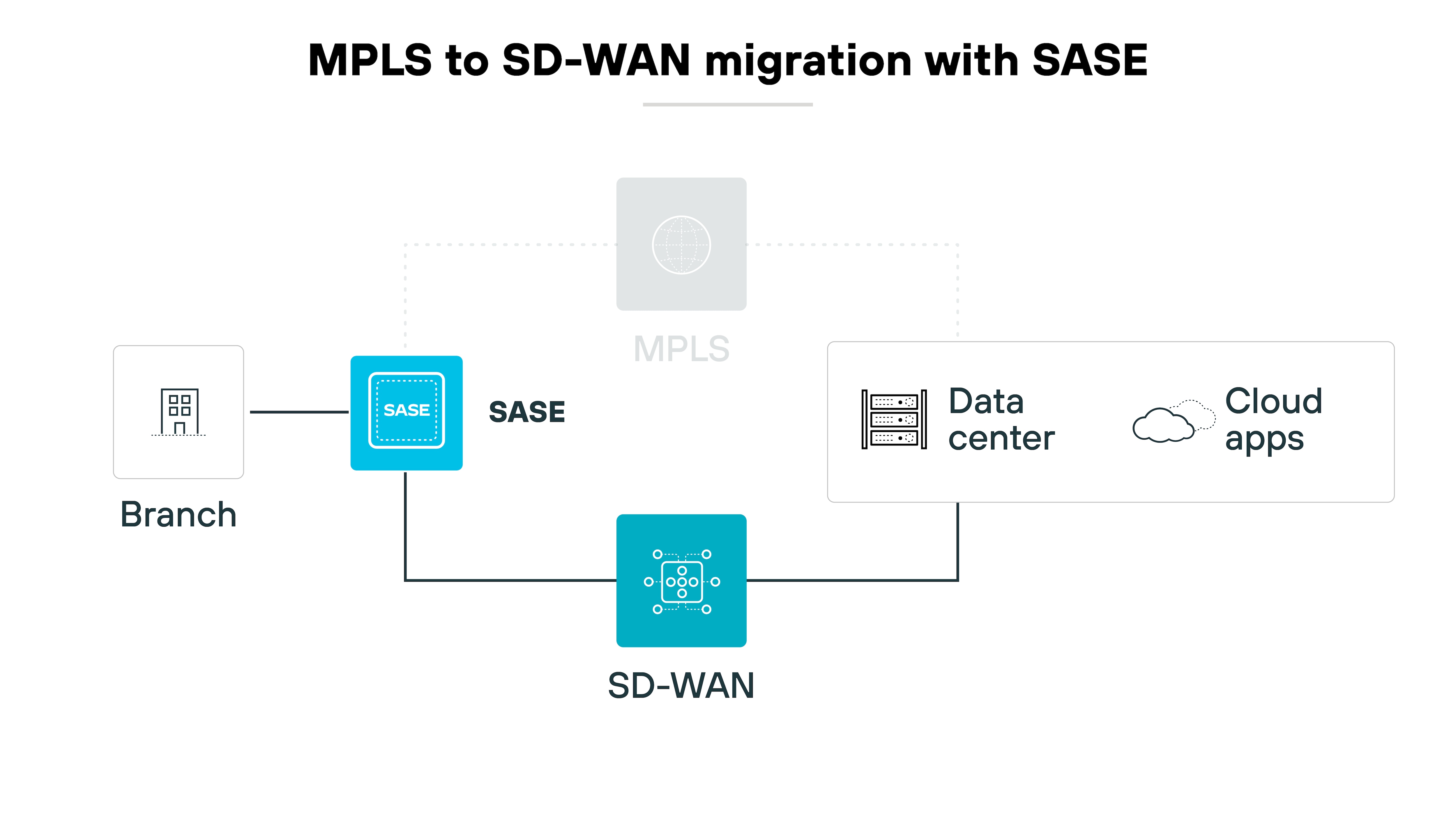

MPLSからSD-WANへの移行

SASEによるMPLSからSD-WANへの移行は、多くの組織にとって戦略的な動きです。

その理由はこうだ:

従来のMPLSネットワークは、高コストで柔軟性に欠けることで知られている。これらは大規模な設備投資と長期の導入期間を必要とし、組織の俊敏性と拡張性を妨げる可能性がある。

幸いなことに、セキュアアクセスサービスエッジはMPLSからよりスケーラブルでコスト効果の高いSD-WANアーキテクチャへの効率的な経路を提供する。

詳細はこちら。

インターネットを利用して、安全で高性能なネットワーク接続を構築する。

この移行により、MPLS回線よりもはるかに安価で柔軟性の高いブロードバンドインターネット接続を利用できるようになった。

そのため、一旦組織がSASEアーキテクチャに接続すれば、ネットワークの俊敏性の向上と回復力の改善から直ちに恩恵を受けることができます。

パフォーマンスを最適化し、オンプレミスのアプリケーションやクラウドサービスへのスループットを最大化するからだ。

導入プロセスも、従来のMPLSに比べて迅速かつ合理的で、通常は数日から数時間しかかからない。

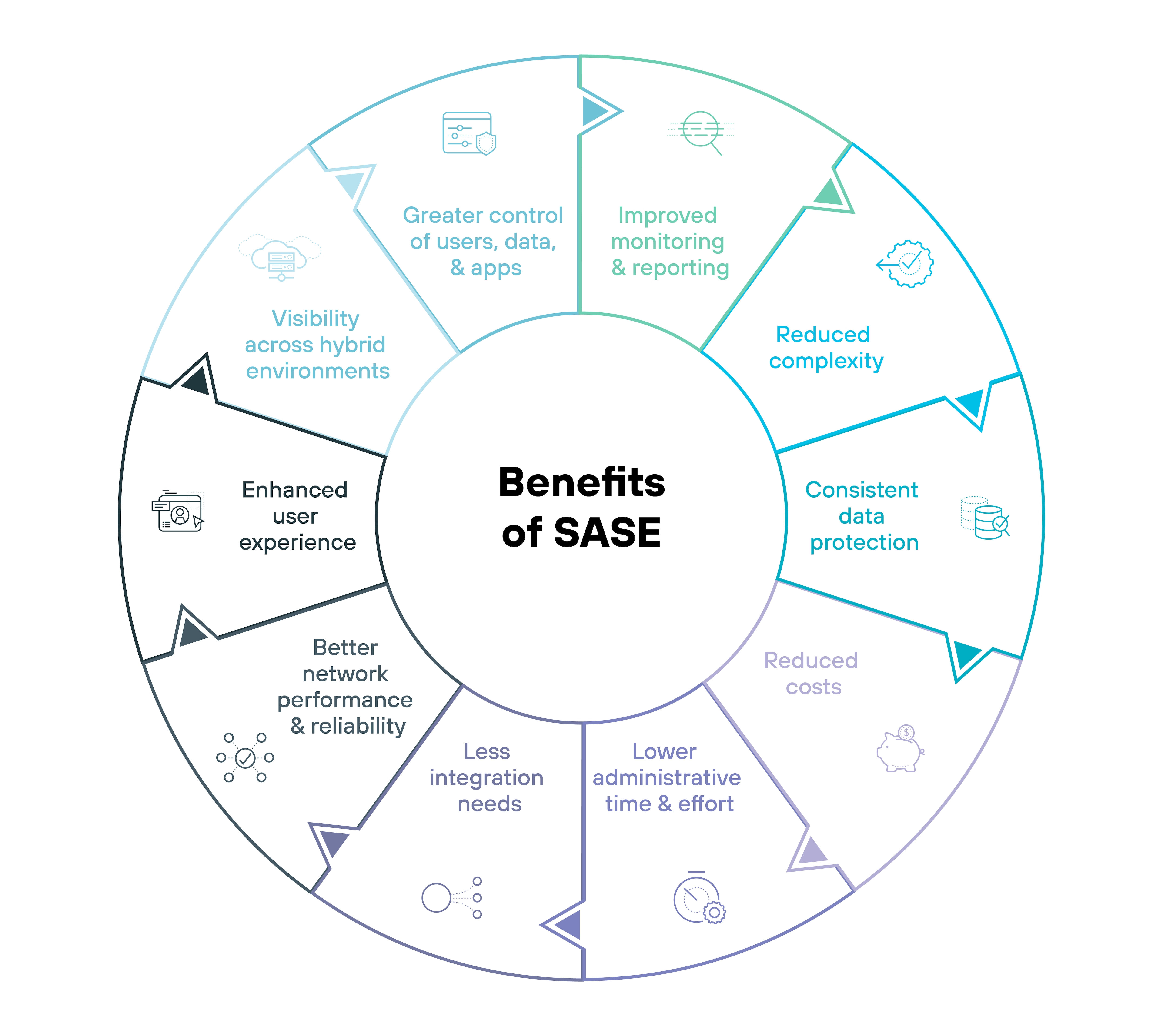

SASEの利点は何ですか?

ハイブリッド環境全体を完全に可視化SASEは、データセンター、本社、支店、遠隔地、パブリック・クラウド、プライベート・クラウドを含むハイブリッド・エンタープライズ・ネットワーク環境の可視性を提供します。この可視性は、すべてのユーザー、データ、アプリケーションに及び、単一のガラスペインからアクセスできる。

ユーザー、データ、アプリを管理アプリケーション層(レイヤー7)でトラフィックを分類することで、セキュア・アクセス・サービス・エッジは複雑なポート-アプリケーションの調査とマッピングを不要にし、アプリケーションの使用状況を明確に可視化し、制御を強化します。

集約されたモニタリングとレポートセキュアアクセスサービスエッジは、モニタリングとレポートを1つのプラットフォームに統合します。この統合により、ネットワークチームとセキュリティチームは、イベントとアラートをより効率的に相関させ、トラブルシューティングを合理化し、インシデント対応を迅速化することができます。

複雑さの軽減:SASEは、運用をクラウドに移行することでネットワーキングとセキュリティを簡素化し、複数のポイントソリューションを維持することに伴う運用の複雑さとコストを削減します。

場所を問わない一貫したデータ保護セキュアアクセスサービスエッジは、データ保護ポリシーを合理化し、セキュリティの盲点やポリシーの不整合といった問題に対処することで、すべてのエッジロケーションで一貫したデータ保護を優先します。

コストを削減する:セキュア・アクセス・サービス・エッジを利用することで、企業は費用対効果の高い方法でネットワークとセキュリティ・スタックを全拠点に拡張でき、長期的な管理・運用コストを削減できる場合が多い。

管理に要する時間と労力の削減SASEのシングル・ペイン・オブ・グラス管理は、管理負担を軽減し、ネットワーキングとセキュリティ・スタッフのトレーニングと維持に必要な時間と労力を削減します。

統合の必要性が少ない:セキュアアクセスサービスエッジは、複数のネットワーキング機能とセキュリティ機能を統合したクラウド型ソリューションであるため、さまざまなベンダーの異なる製品間で複雑な統合を行う必要がない。

ネットワーク パフォーマンスと信頼性の向上SASEは、様々なリンクのロードバランシング、アグリゲーション、フェイルオーバー構成をサポートするSD-WAN機能を統合することで、ネットワークのパフォーマンスと信頼性を向上させます。

- ユーザー エクスペリエンスの向上セキュアなアクセス・サービス・エッジによって促進されるデジタル・エクスペリエンス・モニタリング(DEM)は、追加のソフトウェアやハードウェアをインストールすることなく、オペレーションを最適化し、各拠点でのユーザー・エクスペリエンスを向上させます。

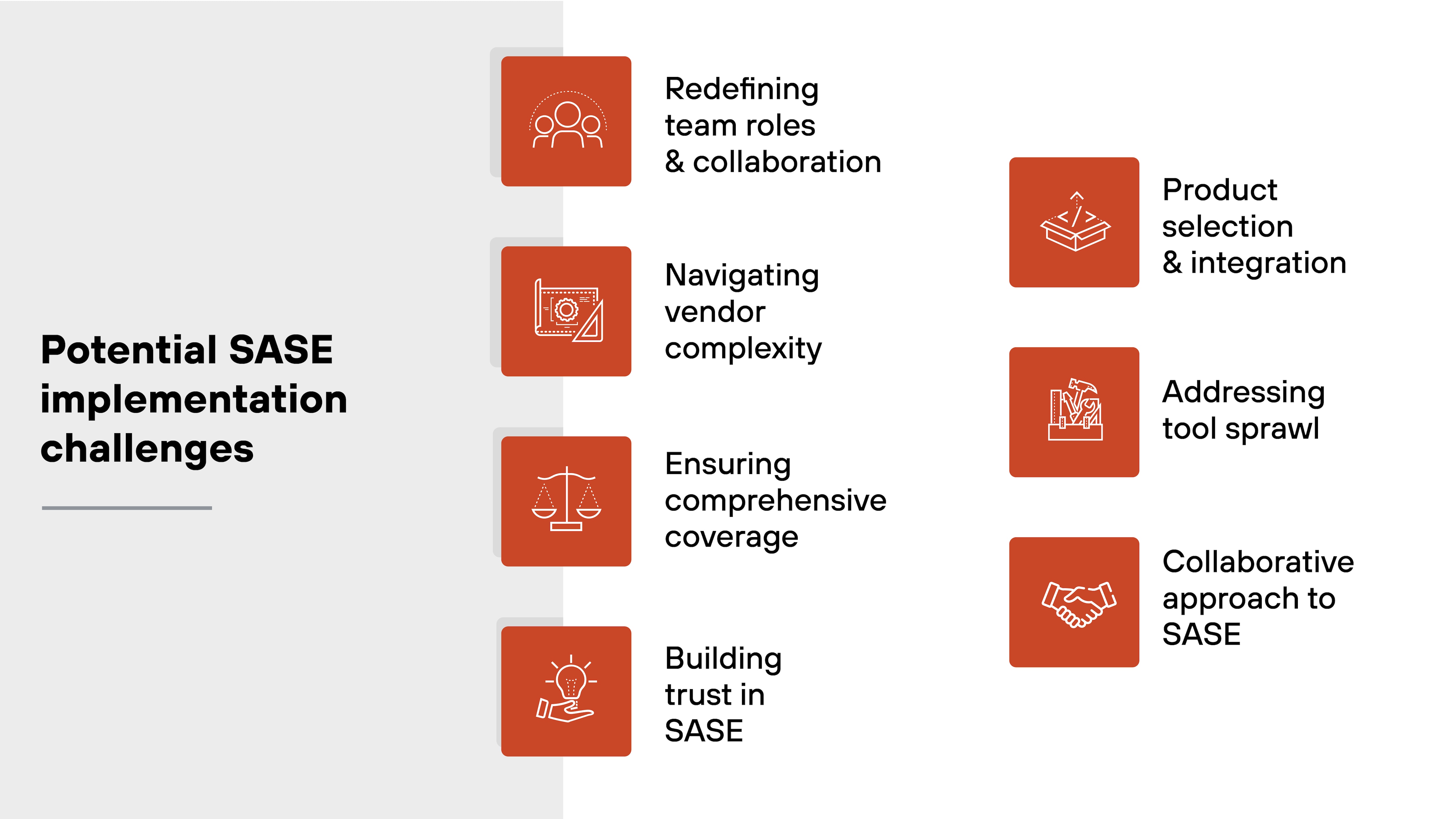

チームの役割とコラボレーションの再定義セキュア・アクセス・サービス・エッジの導入は、特にハイブリッド・クラウドのセットアップにおいて、ITランドスケープにおける役割の再評価を必要とする。ネットワーキング・チームとセキュリティ・チームのコラボレーション強化は不可欠であり、従来の役割分担に挑戦することになる。

ベンダーの複雑さをナビゲートする様々なツールや方法論を組み合わせるSASEの能力により、企業はポイント製品やセキュリティ・ツールの複雑な状況をより効果的にナビゲートし、変革の目標に沿うことができます。

包括的な保護セキュア・アクセス・サービス・エッジは統合的なアプローチを提供するが、特定のシナリオ、特に支店の多いセットアップでは、シームレスなネットワーキングとセキュリティを確保するために、クラウド駆動型とオンプレミス型のソリューションを混在させる必要があるかもしれない。

SASEで信頼を築くその利点にもかかわらず、特にハイブリッド・クラウドのシナリオでは、セキュア・アクセス・サービス・エッジへの移行に慎重な専門家もいる。信用を確立している評判の良いSASEプロバイダーと関わることは非常に重要である。

製品の選択と統合:サイロ化したITチームを抱える企業にとって、SASEを導入するには、ネットワークとセキュリティのニーズに個別に対応するために複数の製品を選択し、統合する必要があるかもしれません。

ツール・スプロールへの対応クラウド中心のセキュア・アクセス・サービスのエッジ・モデルへの移行は、特定の既存ツールを冗長化する可能性がある。このような冗長性を特定し緩和することは、能力の断片化を防ぎ、結束力のある技術インフラを確保するために不可欠である。

SASEへの共同アプローチ:SASEの導入の成功は、セキュリティとネットワーキングの両専門家の共同作業にかかっています。両社の専門知識を組み合わせることで、セキュア・アクセス・サービスのエッジ・コンポーネントが、より広範な組織の目標に合致し、テクノロジーの利点を最適化できるようになります。

SASEプロバイダーの選び方と注意点

SASEのプロバイダーを選択することは、組織のネットワーク・セキュリティとオペレーションの俊敏性に大きな影響を与える戦略的な決定です。

ここでは、十分な情報に基づいて選択する方法を説明する:

統合能力を評価する

SASEは、多数のネットワークとセキュリティ機能を単一の統合クラウド・サービスに統合しているため、真に統合されたソリューションを提供するプロバイダーを選択することが不可欠です。

統合されたソリューションは、よりスムーズな管理と優れたセキュリティ効果を提供します。

プロバイダーのグローバル・ネットワークの評価

SASEのサービスはクラウドを通じて提供されるため、プロバイダーのグローバルなプレゼンスは、待ち時間を短縮し、世界中のユーザーがネットワーク・リソースに確実かつ高速にアクセスできるようにするために不可欠です。

ソリューションの拡張性と柔軟性を検討する

ビジネスの成長とともに、ネットワークのニーズも進化していきます。SASEプロバイダーは、ハードウェアへの大きな追加投資や既存のインフラへの変更を必要とせずに、ビジネスと共に成長できるスケーラブルなソリューションを提供する必要があります。

ゼロ・トラストと継続的なセキュリティ能力を検証する

ゼロ・トラストはSASEの基本原則であり、あらゆるリソースへのアクセスを許可する前に、継続的に信頼の検証を行うことに重点を置いている。ソリューションがリアルタイムでコンテキストベースのポリシー施行を組み込んでいることを確認する。

コンプライアンスとデータ保護機能のチェック

規制産業の企業にとって、関連規格や規制の遵守は譲れない。SASEプロバイダーは、これらの標準に準拠するだけでなく、強固なデータ保護とセキュリティ対策を通じて、お客様の準拠を支援する必要があります。

プロバイダーのパフォーマンスと信頼性の保証を評価する。

SASEプロバイダーが提供するサービス・レベル・アグリーメント(SLA)を調べる。SLAは、アップタイム、信頼性、パフォーマンスに対するプロバイダーのコミットメントの証です。

管理のしやすさと業務の可視性を分析する

すべてのネットワークとセキュリティ・サービスを効果的に管理し、可視化することは極めて重要である。優れたSASEソリューションは、分散ネットワークを監視・管理するための集中ダッシュボードを提供します。

ベンダーの評判とカスタマーサポートを考慮する

市場におけるプロバイダーの評判は、そのサービスの質と顧客満足度の良い指標となる。また、特にSASEのような複雑なソリューションを展開する場合には、迅速で知識豊富なカスタマーサポートが不可欠です。

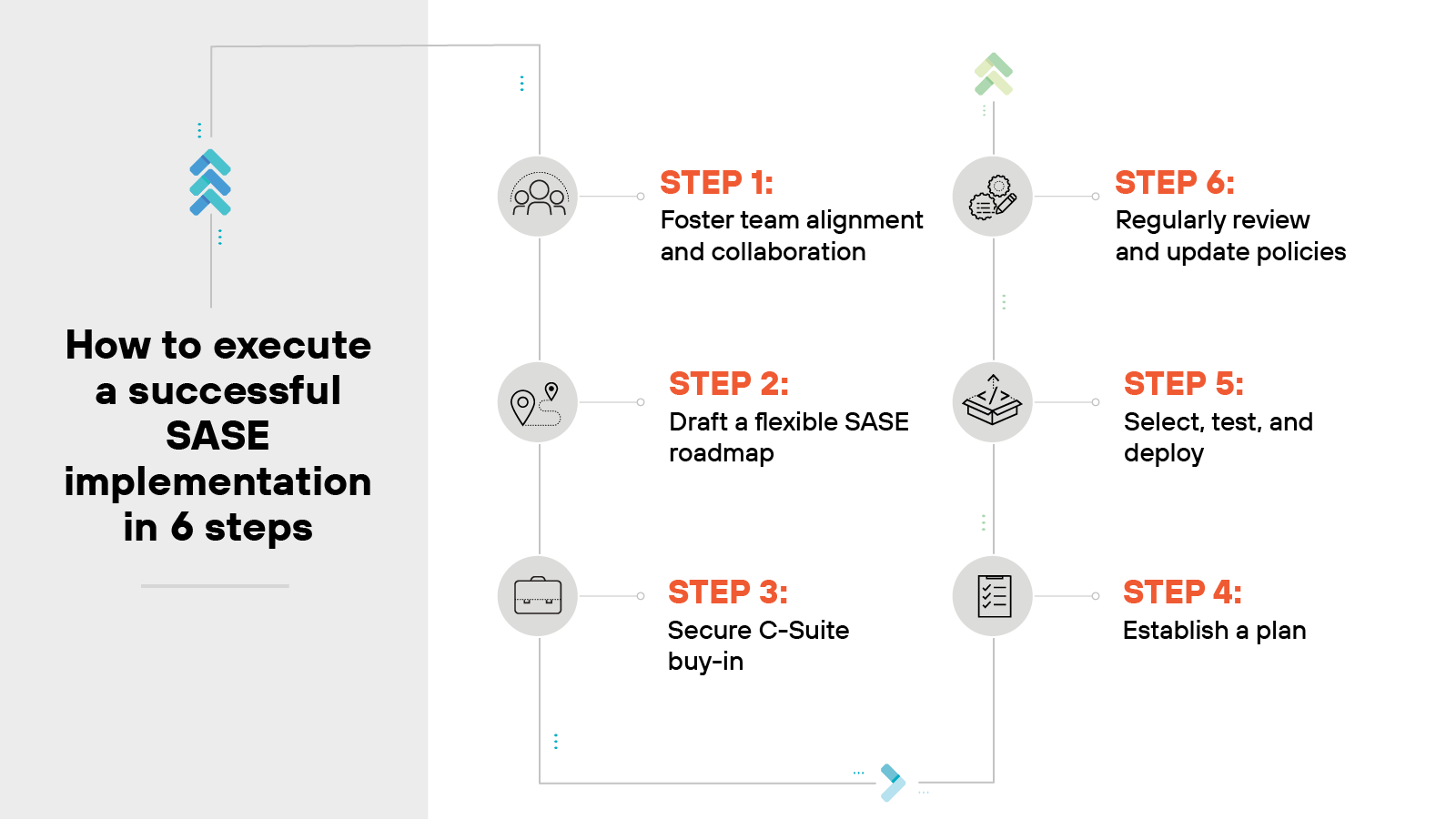

SASEを効果的に実施するには、構造化されたアプローチと、コラボレーションと戦略的プランニングに焦点を当てることが必要です。

あなたの組織を成功に導くための6つのステップを紹介しよう:

ステップ1: チームの連携と協力を促進する

SASEを効果的に導入するためには、ネットワークチームとセキュリティチームは絶対に緊密に協力しなければならない。

ネットワークはスピードを重視し、セキュリティは脅威の防御を重視する。

DevOpsの進化をモデルとして、これらのチームの強みを組み合わせ、統一したゴールを目指す。

専門家のリーダーシップとSASEのベンダーに依存し、専門分野を統合するための教育とトレーニングをサポートする。

ステップ2: 柔軟なSASEのロードマップを作成する

SASEを採用したからといって、すぐに全面的な見直しが必要になるわけではありません。

セキュアアクセスサービスエッジを、ITイニシアチブとビジネス目標に合わせて段階的に統合する。また、ロードマップを作成する際にはベンダーやMSPと協力し、ダイナミックなビジネス・ニーズに対応できるようにしましょう。

SD-WANの近代化であれ、セキュリティの強化であれ、SASEを収束と進歩のための手段として利用してください。

ステップ3: C-Suiteの賛同を得る

SASEに対する経営陣の支持を得ることは極めて重要である。

クラウドベースのアプリケーションのような利点を強調し、ROIを強調し、複数のベンダーの必要性を減らすことを強調する。

重要:このモデルがもたらす包括的な安全性、特に脅威の激化に直面していることを強調する。

プロジェクトの進捗に応じて、さまざまな指標で成功を測定し、報告する。

ステップ4: 計画の策定

まず、組織独自の課題に合わせたSASEの目標を明確に決めることから始めましょう。

次に、既存のネットワーク・セットアップを分析し、改善すべき分野を特定し、スキルとテクノロジーの監査を実施して、チームが移行に備えることができるようにします。

ステップ5: 選択、テスト、配備

既存技術と互換性のあるSASEソリューションを特定し、搭載する。

現在のツールとシームレスに統合できるソリューションを優先する。

そして、忘れてはならないのが、本格的な展開の前に、管理された環境でテストし、効率を保証する。

ステップ5:監視、最適化、進化

配備後は、強力なサポート体制を維持する。SASEのセットアップを継続的に評価し、フィードバックや新たな技術トレンド、組織のニーズの変化に基づいて調整する。

最も一般的なSASE神話とは?

SASEには、そのような利点があるにもかかわらず、まだ多くの誤解や俗説があります。

おそらく、まだ比較的新しいので、コンセプトが進化しているからだろう。また、従来のネットワークとセキュリティのモデルは、通常、より区分化されているため、SASEの包括的で統合されたアプローチは、なじみがなく、時には過度に広範に感じられます。

セキュア・アクセス・サービスのエッジが実際にどのようなものであるかを拡大解釈したり、単純化しすぎたりするような積極的なマーケティングによって、混乱はしばしば複雑化する。

それでは、SASEのよくある俗説をいくつか明らかにし、SASEの本当の特徴をより明確に説明しましょう:

SASEはクラウドベースのVPNです。

SASEはSD-WANを少し改良したに過ぎない。

SASEの恩恵を受けるのは大企業だけである。

SASEのソリューションはリモート環境専用です。

SASEは、クラウドの利点のためにオンプレミスのセキュリティを妥協している。

SASEを採用することは、他のセキュリティ技術を見送ることを意味する。

SASEはクラウドベースのVPNです。

SASEは、従来のVPNの範囲を超えた、包括的なネットワークとセキュリティのサービスを提供します。

SASEは様々な機能を統合しているため、幅広いセキュリティとネットワークのニーズに対応する統一されたプラットフォームを提供します。これは標準的なVPNの能力をはるかに上回るものだ。

SASEはSD-WANを少し改良したに過ぎない。

SASEは、SD-WANにいくつかのセキュリティ機能を追加しただけのアップグレードではありません。

実際、セキュア・アクセス・サービス・エッジは、クラウド・ネットワーキングとセキュリティの統合における根本的な変化を示している。スケーラブルなネットワーキングと役割ベースのセキュリティを1つのサービスに統合することで、複数のシステムやベンダーを管理する必要がなくなる。

このアプローチは本当に大きな変革を意味する。これにより、企業はより統合され、管理しやすいネットワーク・セキュリティ・モデルへと移行する。そしてこの変化は、スケーラブルでアジャイルなフレームワークを導入するという点で革命的だ。

SASEの恩恵を受けるのは大企業だけである。

あらゆる規模の企業がSASEの利点を活用できる。中小規模の組織であっても、SASEはネットワークとセキュリティの管理を確実に簡素化することができます。

それにその拡張性により、組織は独自の要件や成長軌道に適応させることができる。

SASEのソリューションは、リモートワーク環境専用です。

SASEは、その安全なアクセス機能から、リモートワークを容易にするものと思われがちですが、オフィス内のインフラにも同様に有益です。

セキュアアクセスサービスエッジは、リモートユーザーとオフィスワーカーの両方がクラウドリソースに一貫して安全にアクセスできるようにします。物理的な場所に関係なく脅威から身を守る。

SASEは、クラウドの利点のためにオンプレミスのセキュリティを妥協している。

SASEアーキテクチャは、排他的なクラウド中心のアプローチを強制するものではない。

実際、企業はSASEソリューションを次世代ファイアウォール・アプライアンスのようなオンプレミスのシステムと統合し、特定の要件に基づいてパフォーマンスとセキュリティを最適化することができます。

SASEを採用することは、他の不可欠なセキュリティ技術を見送ることを意味する。

セキュア・アクセス・サービス・エッジは広範なセキュリティ・ソリューションを提供するが、エンドポイントの検出と対応やクラウド・ワークロードの保護といった補完的技術の必要性を排除するものではない。

SASEを導入することは、他の重要なセキュリティ・コンポーネントを軽視することを意味しない。総合的なセキュリティ・スタンスのために、それらを統合するのだ。

SASEと補完技術との連携

SASEは柔軟なアーキテクチャを持っているので、様々なアプリケーションや環境に対応できます。

セキュアアクセスサービスエッジは、クラウドベースや分散型ネットワークアーキテクチャをサポートするシステムとの統合が特に優れている。

クラウド・サービス、モバイル・ネットワーク、IoTシステムなどのテクノロジーと容易に連携することができ、多様な環境で一元的なセキュリティ管理を提供するSASEの能力を活用することができます。

SASEが5G、IoT、DLPソリューションとどのように連携するかを見てみよう。

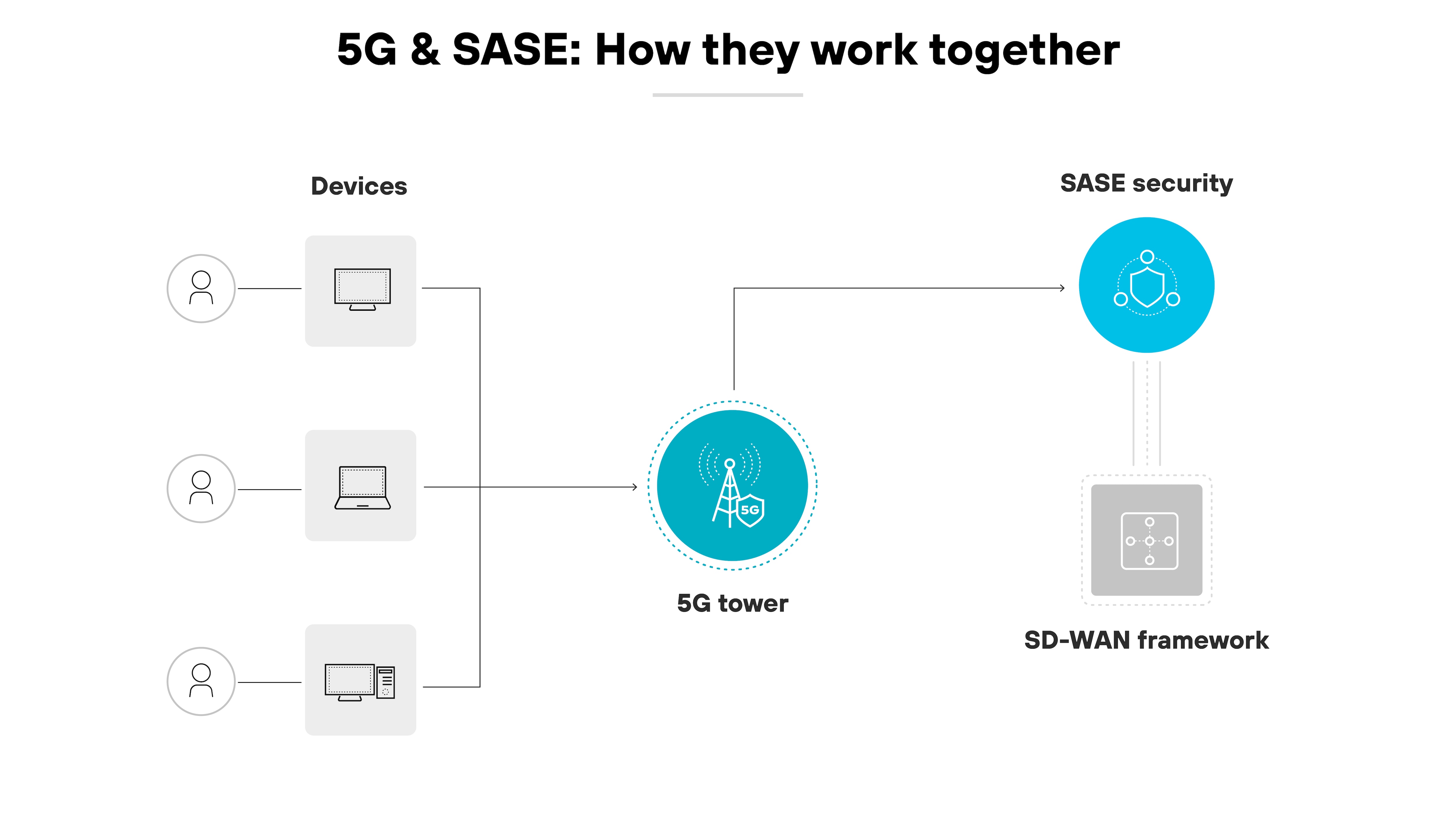

SASEと5Gの連携

5Gは、スピードと待ち時間の短縮によってモバイルネットワークに革命をもたらす。そして、5Gネットワークが従来のアーキテクチャを超えて進化するにつれて、新たなセキュリティ上の課題に対処することが急務となっている。

SASEは、最新のネットワークのダイナミックな性質に合わせた集中型のセキュリティ・フレームワークを提供するため、潜在的なソリューションとなる。

5Gと統合されたSASEは、セキュリティを損なうことなくネットワークの可能性を最適化する。SASEプラットフォームを通じて5Gトラフィックをルーティングすることで、企業は一貫したセキュリティ対策を実施し、運用効率を向上させることができる。

こうすることで、ユーザーはさまざまな場所から企業のリソースにアクセスすることができる。そして、それぞれの接続は厳格な検証を受ける。

SASEのSD-WANコンポーネントは、この効果をさらに増大させる。

5GとSASEを組み合わせることで、拡張されたネットワーク上での迅速で安全な通信を促進する、安全で高性能なフレームワークを提供する。

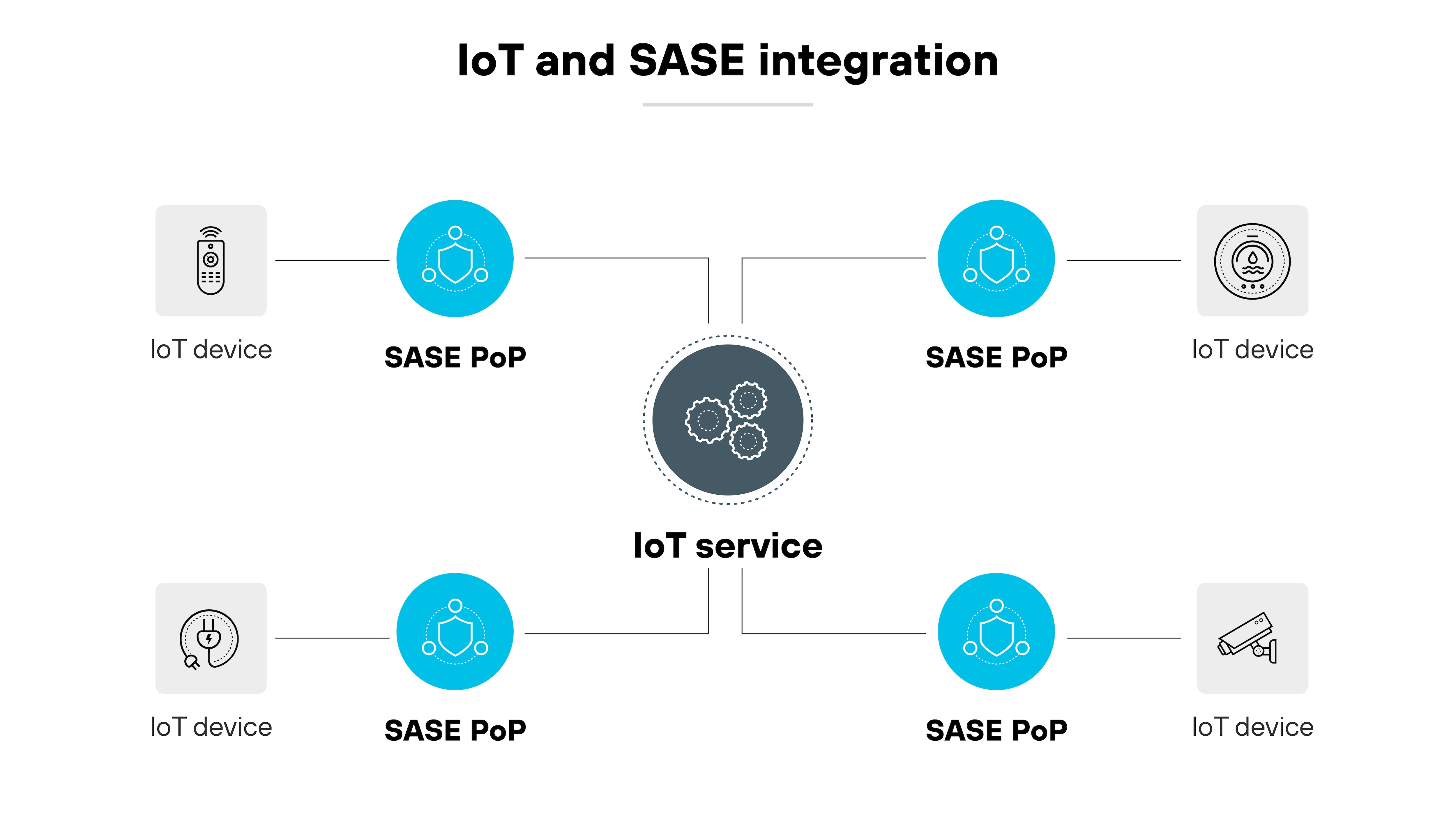

IoTとSASEの統合方法

レガシーIoTシステムは、集中型サービス・プロバイダーのネットワークに大きく依存しているため、ルーティングが複雑になり、遅延が大きくなる可能性がある。

IoTデバイスとデータがマルチリージョンのクラウドに広範囲に広がっていることが、こうした問題を悪化させている。

幸いなことに、セキュア・アクセス・サービスのエッジは、IoTの分散型の性質を扱うことに長けている。

仮想化されたネットワーキングとセキュリティ・サービスを統合することで、SASEは集中型のポリシー・コントロールを提供します。データのルーティングを合理化し、送信元や送信先に関係なくデータを保護する。

セキュリティをデータ・ソースに近づけるため、SASEは分散型PoP(Point of Presence)を使用して、個別のデバイス属性に基づいてアクセスを認証する。また、分散型のスタンスはIoTのセキュリティを強化し、待ち時間を削減し、地域のデータ規制に沿う。

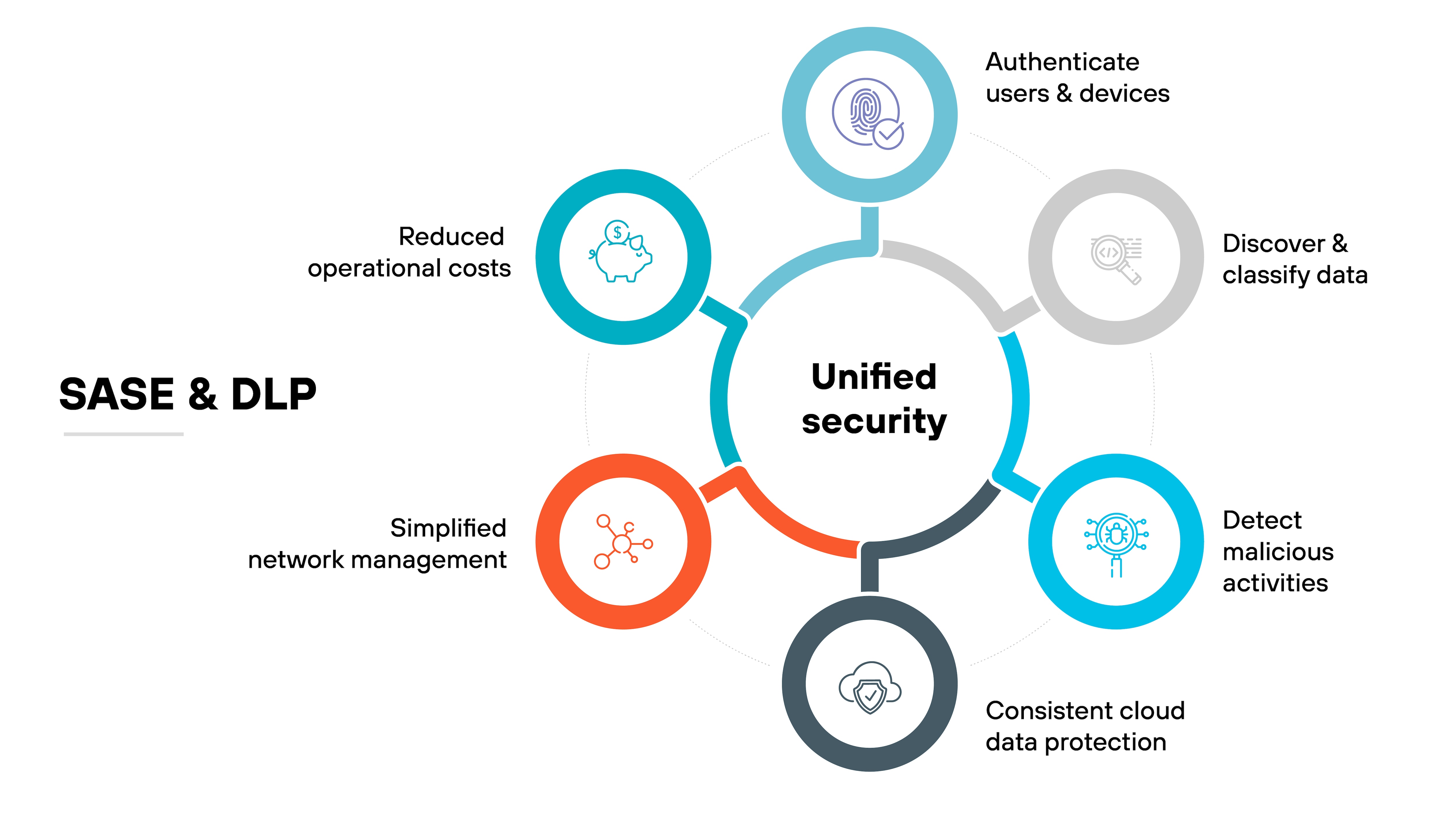

SASEとDLPによるデータ保護

データはクラウドストレージからモバイルデバイスまで、あらゆる場所に存在する。

また、従来のデータ損失防止(DLP)手法では、高度に分散された最新のIT環境を十分に保護することはできない。

データの分散した性質を管理するには、機敏さに欠けることが多い。そのため、機密情報の識別と分類が困難になる可能性がある。

SASEの出番になります

DLPと高度なセキュリティを、統合されたクラウド・ネイティブのフレームワークで実現する。このセットアップにより、ネットワーク上を移動するデータに正確なセキュリティ・ポリシーを直接適用することができる。

言うまでもなく、SASEは機密データの可視性とコントロールを強化する。これにより、複雑なITインフラや進化するサイバー脅威にシームレスに適応する強固な保護が実現します。

| 機能 | SD-WAN | SASE | CASB | 中興通訊 | ZTNA | SSE | 従来のネットワーク・セキュリティ | ファイアウォール | ゼロ トラストです。 | VPN-12 |

|---|---|---|---|---|---|---|---|---|---|---|

| ネットワークとセキュリティの統合 | 限定的、主に接続性に重点を置く | 包括的、幅広いセキュリティ・サービスとネットワークを統合 | クラウドアプリケーションに限定 | ネットワークとクラウド中心のセキュリティを統合 | より広範なSASEの枠組みの一部 | セキュリティ重視、ネットワーク重視ではない | 従来のセットアップでは、両者を統合することはできなかった。 | トラフィックのフィルタリングが中心 | より広範なソリューションの一部となりうるセキュリティ・アプローチ | 主に安全なネットワークアクセスを提供 |

| 展開の焦点 | 支店の接続性 | 様々な環境でのシームレスな接続性 | SaaSアプリケーション用CASB | ネットワーク機能とクラウド中心のセキュリティの融合 | SASEにおけるアクセス制御に焦点を当てた特定のセキュリティモデル | ネットワーク要素のないSWG、CASB、ZTNAなどのセキュリティサービス | 通常、物理的な敷地内の固定された安全な境界をベースとする。 | ネットワークのゲートキーパーとして機能 | すべてのアクセス要求が認証され、許可されていることを保証する。 | 集中型サーバーによるセキュアな接続 |

| 主なメリット | 分散ネットワーク接続の最適化と管理 | モバイルやクラウドを含む多様な環境に対応するセキュアで最適化された接続性 | クラウドベースの導入にもセキュリティを拡張 | 総合サービスとしてのゼロ・トラストに注力 | アクセス要求の厳密な検証の確保 | さまざまなセキュリティ対策を一元管理で効率化 | 物理的ハードウェアと位置情報に基づく防御に頼る | 事前に定義されたルールに基づいてトラフィックを制御 | 暗黙の信頼はなく、厳格な継続的検証 | 接続を暗号化して転送中のデータを保護 |

| 現代の職場環境への適合性 | 伝統的なオフィスのセットアップに最適 | 遠隔地や分散したチームに最適 | SaaSを多用する組織に適している | ゼロ・トラスト・フレームワークを採用する組織に最適 | 最新の職場環境における安全なリモートアクセスに不可欠 | エッジおよびリモート環境のセキュリティに対応 | 固定ペリメーターが冗長になるため、あまり適さない | 基本的なトラフィックフィルタリングは、複雑なデジタルランドスケープには適していない。 | 分散型ネットワークのセキュリティ確保に不可欠 | 最適だが、中央サーバーに依存するためレイテンシーが発生する可能性がある。 |

- SASE vs.CASB: どのような相違点があるか?

- SASE vs.SSEどのような相違点があるか?

- SASE vs.ファイアウォール: どのような相違点があるか?

- SASE vs.VPN-12どのような相違点があるか?

- ゼロ トラストとSASEが連携して機能するしくみ

- SASE vs.ZTE: どのような相違点があるか?

- SD-WAN vs. SD-WANSASE: どのような相違点があるか?

- クラウド セキュアWebゲートウェイ両者の関係は?

- SD-WAN vs. SD-WANSASE vs. SSE何が違うのか?

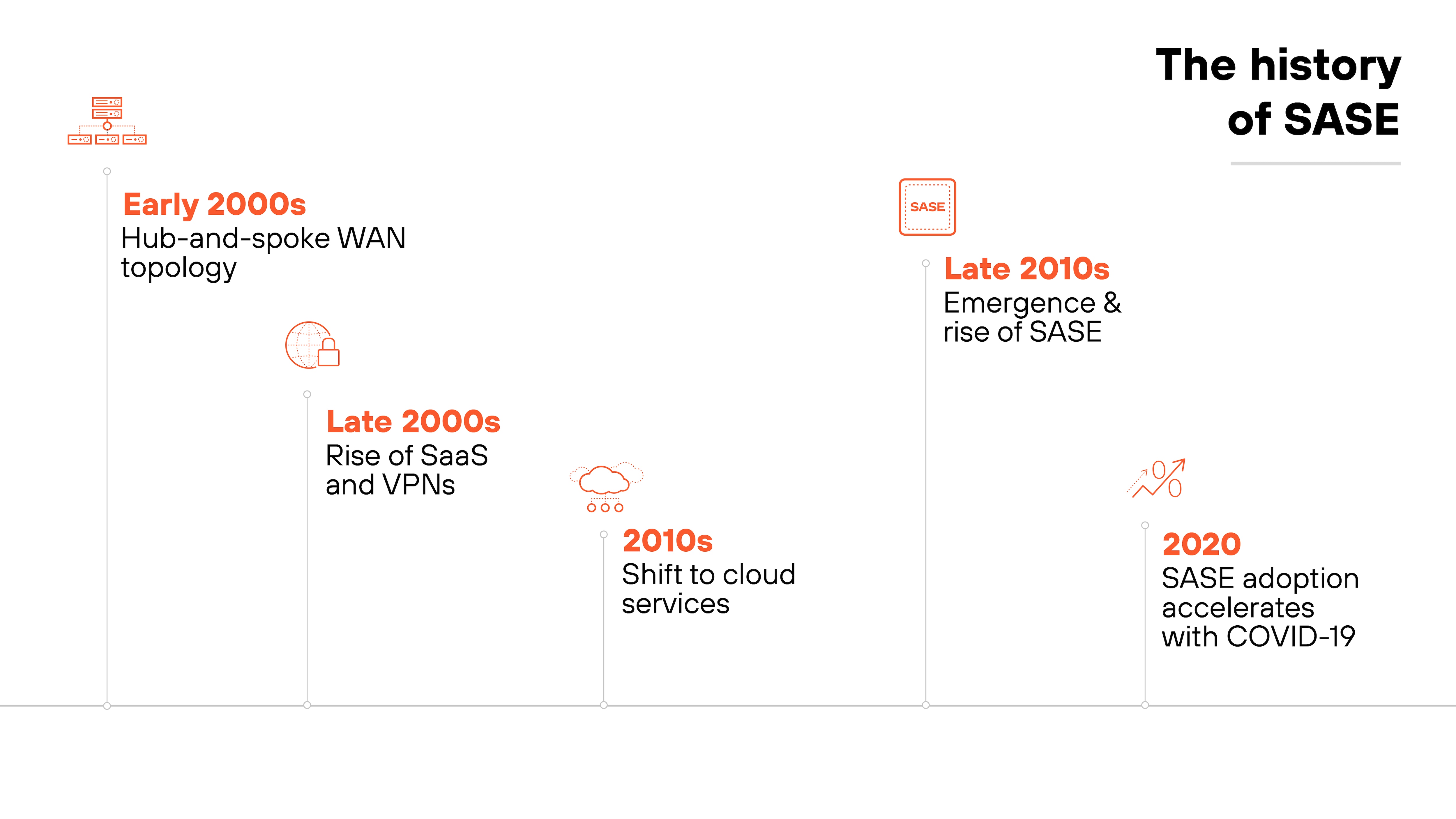

SASEの歴史

歴史的に、企業はハブ・アンド・スポークのワイド・エリア・ネットワーク(WAN)トポロジーに依存しており、集中管理されたサーバーとコストのかかる回線がリモートオフィスを結んでいた。

SaaS(Software-as-a-Service)アプリケーションやVPN(Virtual Private Network)が普及するにつれ、企業はアプリケーションをクラウドに移行していった。

支社のファイアウォールは、トラフィックを最適化しながらセキュリティ・ポリシーを実施するようになった。

クラウドサービスの成長により、オンプレミスのリソースへの依存度は低下した。つまり、従来のネットワーク・アクセスの非効率性が明らかになったのだ。

このような課題に対処するため、複数のネットワーク技術とセキュリティ技術を1つのソリューションに統合したSASE技術が登場した。

ネットワークとセキュリティの統合ソリューションへの移行は、Microsoft Office 365などの主要なSaaSアプリケーションがAzureに移行し、より効果的なトラフィック管理と検査の必要性が高まるにつれて、極めて重要になってきた。

COVID-19の流行は、リモートワークが急増し、安全なネットワーキングが最重要となったため、SASEの採用を加速させた。

- SD-WAN

- SWG

- CASB

- FWaaS

- ZTNA