検索

2022年版インシデント レスポンス: 攻撃の傾向、最も頻繁に見られたインシデントの種類、攻撃者による初期アクセスの確立方法、悪用される脆弱性、標的にされる業界

01

ランサムウェア

高騰する要求額と支払額

2022年にUnit 42のインシデント レスポンス チームが扱った事案における身代金の平均支払額は2021年から71%増加して925,162米ドルに達しました。

3,000万米ドル

最高要求額

850万米ドル

最高支払額

ケース スタディ:

BlackCatランサムウェア

今すぐ見る

複数の恐喝手法を使用して利益の最大化を図る攻撃者

通常、ランサムウェアの攻撃者はファイルを暗号化しますが、さらに恥をかかせる目的で被害者の名を明かすと脅迫することで、身代金支払いへのプレッシャーを高めるケースが増えています。ランサムウェア グループの多くが、こうした二重の恐喝を行うためにダーク ウェブにリーク用のサイトを開設しています。

恐喝による身代金獲得を好む攻撃者が増加しており、他の手法と組み合わせる場合もあれば、恐喝のみを使用する場合もあります。

4%

Unit 42が扱った事案の4%がファイルを暗号化しない恐喝であり、この割合は今後増加するものと予想されます。

技量の低い攻撃者の増加を加速するRaaS

サービスとしてのランサムウェア(RaaS)は、犯罪者による犯罪者のためのビジネスです。通常はランサムウェアに関する契約を締結し、多くの場合、月額の利用料金か支払われた身代金の一部を徴収します。RaaSによって、攻撃の実行がはるかに容易になり、参入障壁が低下し、ランサムウェアの増大を加速しています。

02

クラウド インシデント

クラウド侵害の第一の原因は設定ミス

報告されたクラウド インシデントの65%近くが、設定の不備に起因しています。最もよくある不備とは…? IAM設定です。

200の組織の18,000個のクラウド アカウントで使われる680,000以上のIDを分析したところ、そのほぼすべてで、セキュリティを維持するための適切なIAMポリシー管理が欠如していることが判明しました。

03

BEC

単なる迷惑行為では済まされないビジネス メール詐欺

米連邦捜査局(FBI)は、BECを「430億ドルの詐欺」と呼んでいます。これは、2016~2021年に、インターネット犯罪苦情センターに報告されたインシデントの被害額から付いた名前です。

Unit 42によるBEC攻撃キャンペーンのテレメトリ監視が、Falcon IIおよびDelilahの両作戦におけるBEC攻撃者の逮捕につながりました。

洞察

攻撃者の侵入の手口

初期アクセス経路のトップ3は、フィッシング、既知のソフトウェア脆弱性、ブルートフォース認証情報攻撃(おもにリモート デスクトップ プロトコルが対象)です。

77%

疑われる侵入の根本原因の77%は、フィッシング、脆弱性の悪用、ブルートフォース攻撃のいずれかです。

04

攻撃経路

攻撃者が初期アクセスを確立するときに利用する経路の40%がフィッシング

攻撃者は、簡単に侵入できる経路を探します。フィッシングは大きな成果が得られる割りにコストのかからない方法です。このレポートでは、「フィッシング攻撃を防御するための10箇条」を紹介します。

05

LOG4SHELL

Log4Shell: 継続的な影響を及ぼす重大な脆弱性

2021年12月9日、Apache Log4j 2のリモート コード実行(RCE)ゼロデイ脆弱性が、野放し状態で悪用されていることが明らかになりました。Log4Shellは、共通脆弱性評価システム(CVSS)によって、最高スコアである10に評価されました。

Log4j脆弱性の悪用を防ぐことを目的とした脅威防御シグネチャは、2月2日までに、1億2,600万回近くトリガされました。Log4jは、Unit 42が解析を行った数か月間しか公開されていなかったにもかかわらず、過去1年間で攻撃者がアクセスを確立するために脆弱性を悪用した事案のほぼ14%を占めました。

最近でも、6月23日にCISAは、悪意ある攻撃者が現在も引き続きVMware HorizonシステムのLog4Shellを悪用しているとの注意喚起を発表しました。

06

zoho

検出が困難な高度なキャンペーンに悪用されるZoho脆弱性

2021年9月16日、米国CISAは、高度な持続型脅威(APT)攻撃者が、パスワードのセルフサービス管理およびシングル サインオンのソリューションであるZoho ManageEngine ADSelfService Plusで新たに見つかった脆弱性を盛んに悪用しているとの警報を発しました。 その後、Unit 42は、TiltedTempleとして監視していた脆弱性を使用して、持続的に活発な攻撃を行う、検出が困難なキャンペーンの存在を発表しました。

このTiltedTempleキャンペーンは、テクノロジ、防衛、医療、エネルギー、金融、教育の各業界に属する13を超える標的を攻撃し、その目標は侵害された組織から機密文書を収集、窃取することと思われます。 Unit 42がインシデント対応した事案では、初期アクセスを確立するために攻撃者が悪用した脆弱性の約4%を、Zoho ManageEngine ADSelfService Plusが占めました。

しかし、観測された攻撃の一部の特徴から、脆弱性に関連するリスクを評価する場合に、単に件数を考慮するだけでは不十分であることが浮き彫りになりました。

07

PROXYSHELL

最近のUnit 42の事案で攻撃者によって最も頻繁に悪用されている脆弱性ProxyShell

ProxyShellとは、Microsoft Exchangeの3つの脆弱性、CVE-2021-34473、CVE-2021-34523、CVE-2021-31207を悪用することで動作する攻撃チェーンです。 この攻撃チェーンは、攻撃者によるリモート コード実行を可能とします。つまり物理的にアクセスすることなく、侵害されたシステム上で悪意あるコードを実行できるようになります。

2021年8月21日、米国のCISAはProxyShellに対して緊急勧告を発令しました。 攻撃者は、ProxyShell脆弱性が明らかになるや否や盛んに悪用しはじめました。攻撃者が脆弱性を悪用して初期アクセスを確立したUnit 42の事案の半分以上でProxyShellが使用されていました。

洞察

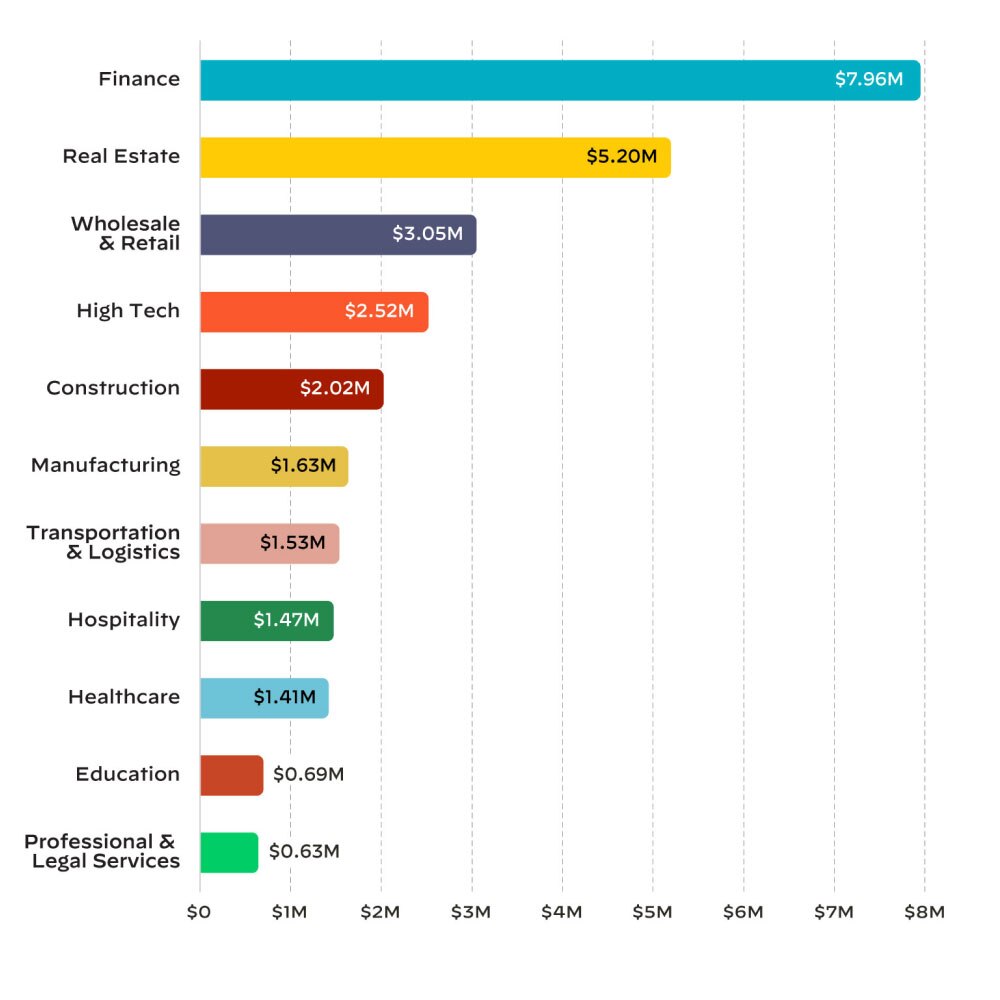

業界

Unit 42が扱った事案において最も影響を受けた業界のトップは、金融、専門サービスおよび法的サービス、製造、医療、ハイテク、卸売、小売でした。

これらの業界だけで、Unit 42の事案の63%を占めます。

こうした業界の組織は、金になる機密情報を大量に保存、伝送、処理しており、これが攻撃者を惹きつけている可能性があります。

攻撃者は多くの場合、好機の到来を待ち、たとえば既知の脆弱性を抱えた特定のソフトウェアが広く使われている業界が見つかると、そこを特に狙うことがあります。

08

2022年、最も影響を受けた業界

金融

金融業界でここ1年間に見られた身代金要求額の平均は800万米ドル近くに達しました。しかし、身代金の平均支払い額は、およそ154,000米ドルに留まりました。組織が身代金の支払いに応じた事案の平均要求額の2%に相当します。

医療

医療業界でここ1年間に見られた身代金要求額の平均は140万米ドル以上でした。平均支払い額は120万米ドル。これは、組織が身代金の支払いに応じた事案の平均要求額の90%に相当します。

09

推奨ベストプラクティスのトップ6

サイバー脅威の情勢に圧倒されていませんか。増大するサイバー攻撃や高度な攻撃に関するニュースが連日のように報じられています。どこから手を付ければいいのか途方に暮れている組織もあるでしょう。Unit 42のセキュリティ コンサルタントがいくつか提案しています。そのうち6つを紹介しましょう。

1

フィッシングに対する防御やセキュリティのベストプラクティスに関して、従業員や請負先に繰り返しトレーニングを行う

2

常に企業向けグレードの多要素認証(MFA)のVPNを使用することで、外部RDPの直接アクセスをすべて無効化する

3

インターネットに露出されているシステムには可及的速やかにパッチを適用して脆弱性の悪用を防ぐ

4

すべてのユーザーに対するセキュリティ ポリシーとしてMFAを実装する

5

支払いの検証はすべてメール以外で行い、検証プロセスを複数のステップで実施することを義務化する

6

脆弱なシステムや侵害の可能性の追跡に役立つ、認証情報侵害検出サービスや、攻撃対象領域の管理ソリューションの導入を検討する

Unit 42専門家による詳細な検討

攻撃者に先んじる

この1年にUnit 42™が対応した事案の大半を占めたのが、ランサムウェアとビジネス メール詐欺(BEC)でした。絶え間なく変化する脅威情勢に対する準備と対応の方法について専門家の洞察をお聞きください。

売り込み文句に磨きをかける

Unit 42は、お客様から幹部、特に取締役会の面々にリスクと脅威について説明するお手伝いを求められます。インシデント レスポンス レポートを活用して説得力のある説明を展開する方法について、弊社のエグゼクティブが語ります。

Unit 42専門家による詳細な検討

攻撃者に先んじる

売り込み文句に磨きをかける