ダークウェブのリークサイトとは?

ダークウェブ(ダークウェブ、ダークネットとも呼ばれる)は、インターネットのサブセットで、コンテンツにアクセスするために特定のブラウザやソフトウェアを必要とする、隠されたものです。ダークウェブ流出サイトとは、ランサムウェアグループやハッカーなどの悪意ある行為者が、盗んだデータを流出させ、被害者と身代金交渉を行うために利用するダークウェブ内のウェブサイトです。

ダークウェブの説明

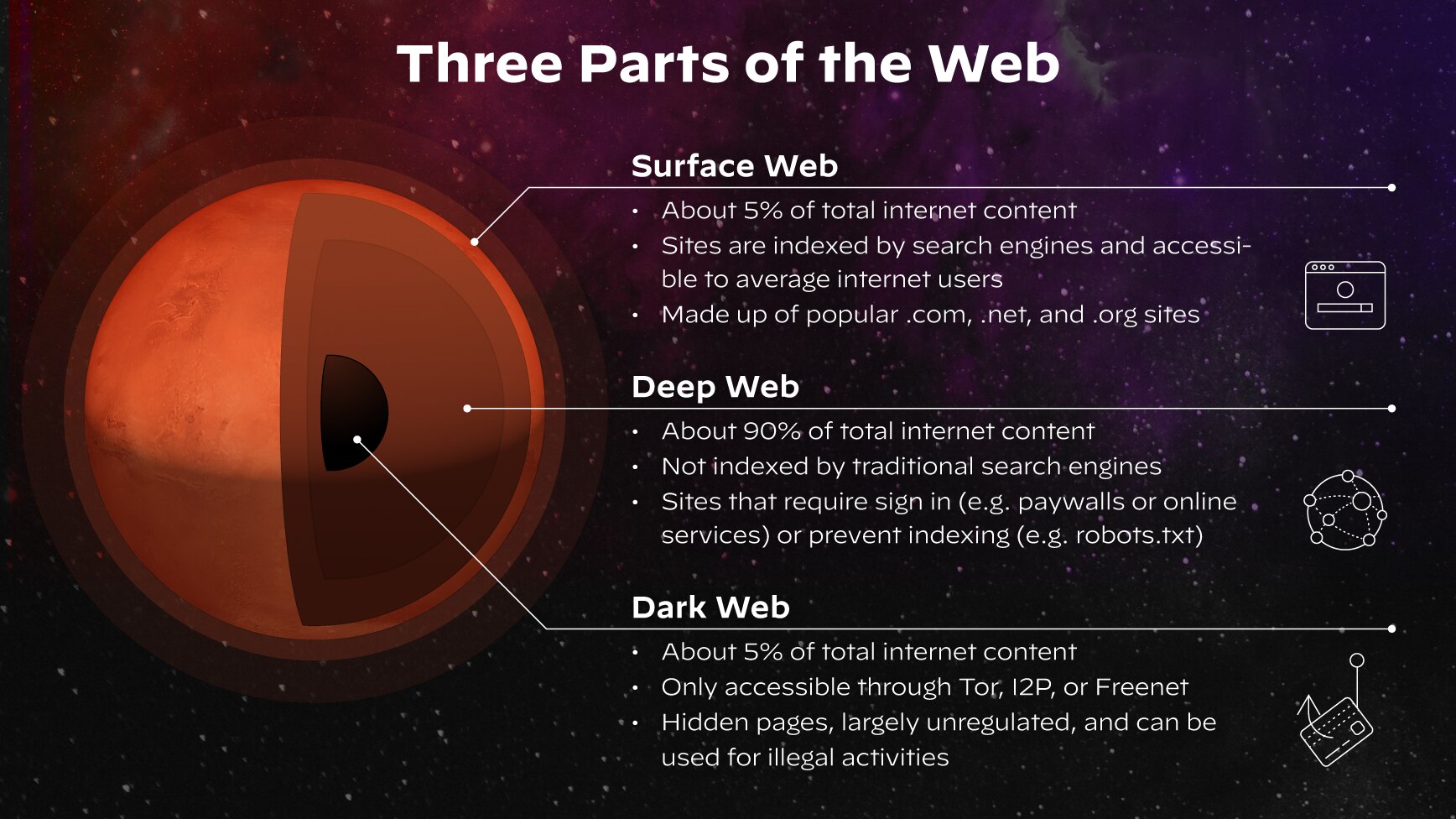

ダークウェブとは、GoogleやBingのような表面的なウェブ検索エンジンではインデックスされないインターネットの領域のことです。単に検索エンジンにインデックスされないディープウェブとは異なり、ダークウェブサイトは意図的に隠されています。ダークウェブには通常、Torネットワーク(別名、オニオン・ルーティング、一般的にはオニオン・ルーター)を経由してアクセスします。

Torネットワークは、.comや.orgではなく.onionで終わることから、オニオンサイトやオニオンリンクと呼ばれるサイトで構成されています。このネットワークでは、ユーザーは匿名でブラウズし、インデックスされていないコンテンツにアクセスすることができます。Torはランダムなサーバーの暗号化された経路を通じて情報を提供することでユーザーを保護し、プライバシーを高め、監視や追跡の対象となることを事実上不可能にしています。脅威アクターは、この固有のプライバシーを利用しています。つまり、ダークウェブは、匿名かつしばしば違法な活動が行われるオンラインの裏社会なのです。たとえば、海賊版コンテンツの共有や、違法薬物や 道具の売買にこのネットワークが使われることがよくあります。

ダークウェブのリークサイトの仕組み

ダークウェブのリークサイトは、ダークウェブ上の脅威アクターが暗号化されたビジネスを実行し、ランサムウェア、マルウェア、その他のオンライン攻撃を収益化するために使用されます。ダークウェブのリークサイトは、脅威アクターが標的組織から盗んだ機密情報や個人情報をアップロードし、共有するためのプラットフォームとして機能します。

例えば、ランサムウェアグループや悪意のあるアクターは、ダークウェブを利用して、侵害された組織に関する情報を公開したり、リークサイトを開設したりすることが増えています。場合によっては、脅威アクターがランサムウェア攻撃で標的とした組織名を列挙することもあります。

また、漏洩サイトを利用して、ランサムウェア攻撃で盗まれたデータのサンプルである漏洩証拠を公開するアクターもいます。悪意のある行為者は、組織が身代金の要求を支払わない場合、漏洩サイトを使用して漏洩した情報一式を掲載し、この情報をメディアと共有すると脅迫します。

その結果、ダークウェブのリークサイトはランサムウェアギャングに被害者に対する影響力を与えることになります。影響を受けた組織を「名指しで辱め」、公に脅しをかけることで、組織への圧力を強め、迅速に支払いを受けられる可能性を高めているのです。組織がデータをバックアップし、身代金攻撃から回復する能力を持っていたとしても、機密情報を暴露する脅威により、組織は脅威行為者に代金を支払うことになりかねません。

ランサムウェア流出サイトの動向

あらゆる業種・業界において、あらゆる規模の組織がこの種の攻撃による壊滅的な被害を受けやすくなっています。残念ながら、一般市民の意識が高まり、サイバー攻撃を封じ込めようとしているにもかかわらず、ランサムウェアの脅威は依然として根強く残っています。

ランサムウェアの世界では、ダークウェブのデータ流出サイトは2020年に流行した比較的新しい手口です。 2023 Unit42® ランサムウェア脅威レポートの中で、Unit 42はこれらのサイトを分析し、最新の傾向を発見しました。

Unit 42の脅威リサーチャーは、毎日約7件の新たなランサムウェア被害がリークサイトに投稿されているのを確認しています。 4時間に1本 ですね。2022年には、ランサムウェア流出サイトに2,679人の被害者の名前と侵害の証拠が公開されましたが、これは2021年に観測された数より約4%多い数字です。

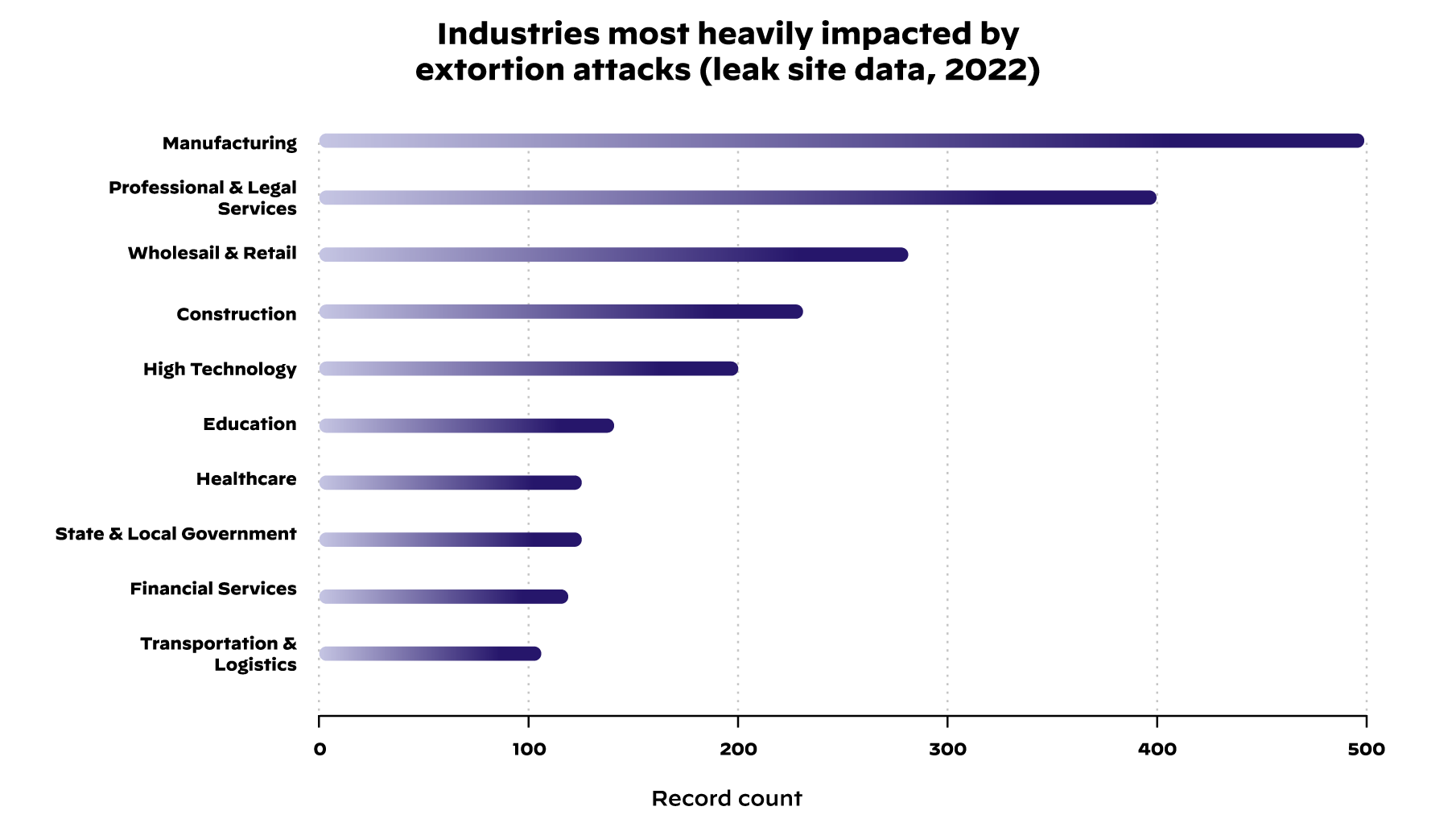

また、Unit 42の脅威リサーチャーは、2022年にランサムウェア侵入の標的となるのは製造業が最も多く、次いで専門家および法律サービス業であることを明らかにしました。

ランサムウェアの攻撃は場当たり的なものであるため、特定の業種がより大きな影響を受けているとチームが見ている理由のひとつは、アップデートやパッチ適用が容易でない、あるいは頻繁に行われない、古いソフトウェアを使用したシステムを頻繁に使用していることです。ランサムウェアの攻撃者は、特定の商品やサービスをタイムリーに提供することが企業運営に不可欠な部門もターゲットにしています。

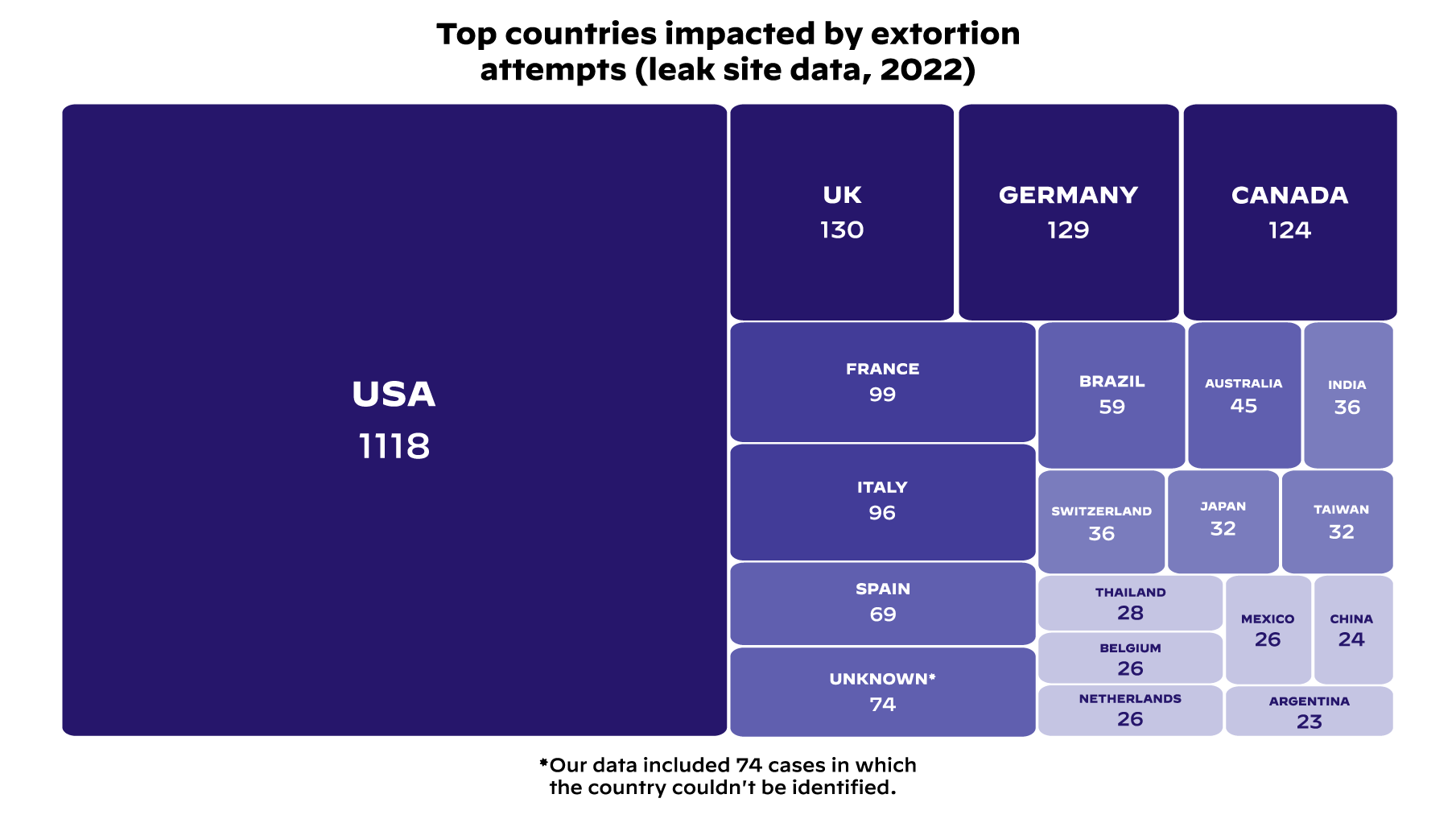

報告書のもう一つの重要な分析は、リークサイトに掲載された組織を国別に調べたものです。同レポートによると、ランサムウェアによる被害が最も深刻なのは米国で、2022年に観測可能な流出件数の42%を占め、次いでドイツと英国がそれぞれ5%未満となっています。しかし、ランサムウェア攻撃が米国に集中しているにもかかわらず、ランサムウェアグループは世界的な存在感を示しており、2022年には107カ国の組織に影響を与えていることが確認されました。

Unit 42が情報流出サイトに掲載された組織を追跡する際、身代金を支払わないことを選択した被害者を通常調査していることも特筆に値します。ダークウェブに情報を流出させないために身代金の支払いを選択する組織もあると思われるため、流出サイトを管理するランサムウェアギャングの実際の世界的な影響力は、チームが観測できるよりも高いことが予想されます。

ランサムウェアグループは、被害者に圧力をかけるためにしばしばリークサイトを使用します。しかし、ダークウェブのリークサイトに見られる大きな傾向は、責任あるギャングの浮き沈みです。特定のハッカーグループの活動は予測不可能な傾向があり、活発な活動の後に小康状態になることがよくあります。法執行機関からの圧力、経営難、激しい競争、リブランディングなど、さまざまな理由が考えられます。

MITRE ATT&CK フレームワークにマッピングされた実行可能な推奨事項を含む、さらなる洞察については、 2023 Unit 42 ランサムウェアと恐喝 レポートをお読みください。

あなたの組織がダークウェブのリークサイトに掲載された場合の対処法

ダークウェブ流出サイトに組織情報が掲載された場合、法的・経済的な影響だけでなく、風評被害や関連するビジネス上の損失が発生する可能性があります。迅速に行動し、被害を軽減するための具体的な措置を講じることが重要です。

ステップ1:漏えいが正当なものであることの確認

ハッキングの発信源や流出した可能性のある情報の種類など、流出に関する情報をできるだけ多く収集します。この情報を組織の内部データと照合し、漏えいが正当なものかどうかを確認します。また、ダークウェブ監視に特化したオンラインツールやサービスも重大度あります。最初にリークの正当性を確認することで、不必要な行動から身を守ることができます。

ステップ2:組織のITセキュリティチームと法務部門への情報提供

ダークウェブサイト流出の正当性を確認した場合、次のステップは、ITセキュリティチームと法務部門に通知することです(外部の弁護士から指導を受けることも含めて)。セキュリティ・チームは、情報 漏えいを調査し、お客様の組織のシステムとネットワークを保護し、データおよび個人情報のさらなる流出を防止します。

同時に、法務部門は違反の影響を評価し、要件があれば法的措置を講じます。侵害を調査し、犯人を特定するために、FBIのような法執行機関と協力する必要があるかもしれません。さらに、組織の法務チームは、法律や規制のコンプライアンス要件に準拠し、影響を受ける個人や規制機関に通知する必要があるかもしれません。

ステップ3:セキュリティ・プロトコルとシステムの強化

ITチームがデータ漏洩の本質を理解し始めたら、組織のセキュリティ・プロトコルとシステムを見直し、強化することが重要です。ITチームのメンバーは、既存のセキュリティ対策を徹底的に見直し、改善や修正が必要な領域を特定する必要があります。

この機会に、 多要素認証、リモートアクセスプロトコルの制限、データおよびトラフィックの暗号化などのセキュリティ対策を実装し、機密情報を保護してください。また、パスワード要件やデータアクセス制御など、従業員に対する明確なセキュリティポリシーとガイドラインを再構築することも不可欠です。従業員が新しいセキュリティ・ポリシーに関するトレーニングを受け、その重要性を理解していることを確認します。

ステップ4:ダークウェブの監視

サイバー脅威が管理され、システムとネットワークが正常に機能するようになったら、ダークウェブでさらなる情報漏えいがないか継続的に監視してください。可能性のある脅威を監視するために、評判の高いサイバーセキュリティ企業と リテーナー契約を 結ぶメリットを検討してください。

ダークウェブの情報漏えい通知に対して迅速かつ効率的に対応できる組織であれば、情報漏えいが組織に与える影響を軽減し、企業の評判と機密情報を保護することができます。