クラウド インフラストラクチャ権限管理(CIEM)とは

クラウド インフラストラクチャ権限管理(CIEM)とは、クラウド環境のIDと権限を管理するプロセスを指します。CIEMの目的はクラウド環境とマルチクラウド環境に存在するアクセス権限を把握し、必要以上に高レベルなアクセスを許す権限がもたらすリスクを特定・軽減することです。

CIEMソリューションにより、セキュリティ チームはクラウドのIDと権限を管理し、クラウドのインフラとリソースに最小権限アクセスの原則を適用できます。CIEMソリューションを活用すれば、企業はクラウドのアタックサーフェスを削減し、必要以上の権限によって生じるアクセス リスクを軽減できます。

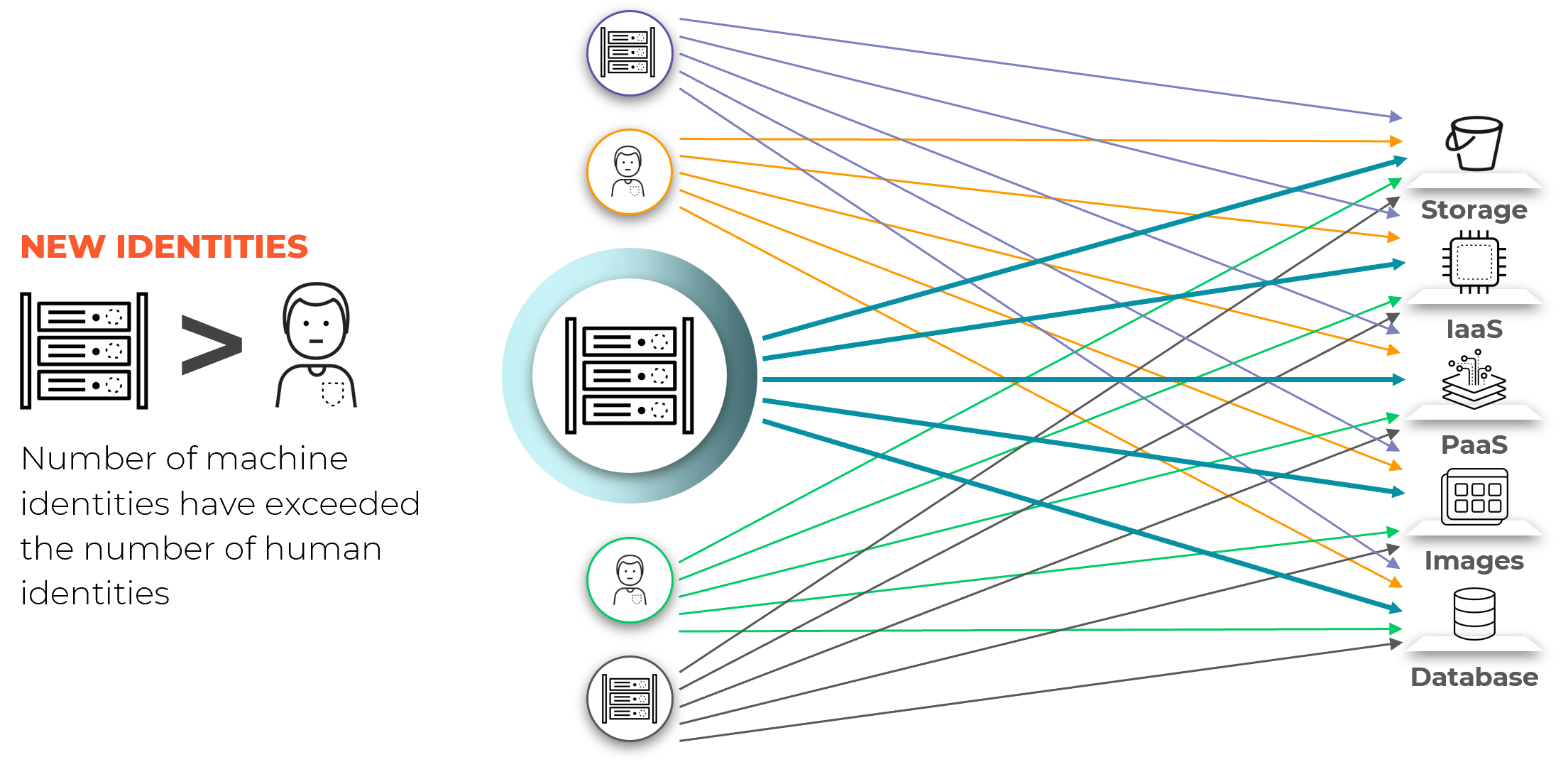

図1: クラウド アカウント内のIDの数に、各IDが持つ権限の数を掛けると、大規模なアタックサーフェスが存在することがわかります。

最小権限モデルの目標は、IDが持つクラウド権限の量を厳密に必要なものだけに減らすことです。

クラウド セキュリティ戦略にCIEMが重要である理由

従来のIDおよびアクセス管理(IAM)ツールは、静的な自己ホスト型またはオンプレミスのインフラストラクチャにアクセス制御を提供します。企業がクラウドに移行すると、利用するクラウド インフラ、サービス、アプリケーションは、オンプレミス環境よりも一時的で動的なものになります。

動画: CIEMを使用したクラウド環境内のIDと権限の管理。

Amazon Web Services (AWS)、Microsoft Azure、Google Cloudなどのクラウド サービス プロバイダは、企業がきめ細かいIAMポリシーを適用できるように、独自のネイティブなクラウドベースの制御を提供しています。

Gartnerの調査によると、組織の81%は、複数のパブリック クラウド プロバイダと連携しています。各クラウド環境はネイティブに統合されていないため、マルチクラウド戦略を採用している企業にとって、クラウドごとに権限を管理する作業が大きな負担になることがあります。CIEMソリューションを利用すれば、クラウド セキュリティチームはアクセス リスクを把握し、マルチクラウド環境の全体にわたってすべての権限を管理できます。

「クラウド インフラストラクチャ内の特権アクセスの管理」ドキュメントは、クラウド インフラの権限の効果的な管理を可能にするツールの導入について、セキュリティとリスク管理の専門家向けのガイダンスを提供しています。上記のドキュメントはともに、CIEMの中心的な目的を定義し、パブリック クラウドやその他のインフラストラクチャ リソースの全体にわたってアクセス制御のリスクを特定し、優先順位を付けるために、セキュリティチームがCIEMをどのように使用すればよいかを説明しています。

CIEMを構成する要素

CIEMを構成する主な要素は、権限の可視化、権限の適切な設定、高度な分析、コンプライアンスです。権限を管理してリスクを軽減する最初の手順は、環境に存在する権限を把握することです。この際、CIEMツールはアクセス制御ポリシー、ルール、設定を自動スキャンし、以下の判断を行います。

- どの権限が存在するか。

- 権限によって各人間/マシン ユーザーは何を許可されるか。

- 権限によって各クラウド リソースへのアクセスを許可される人間/マシン ユーザーは誰か。

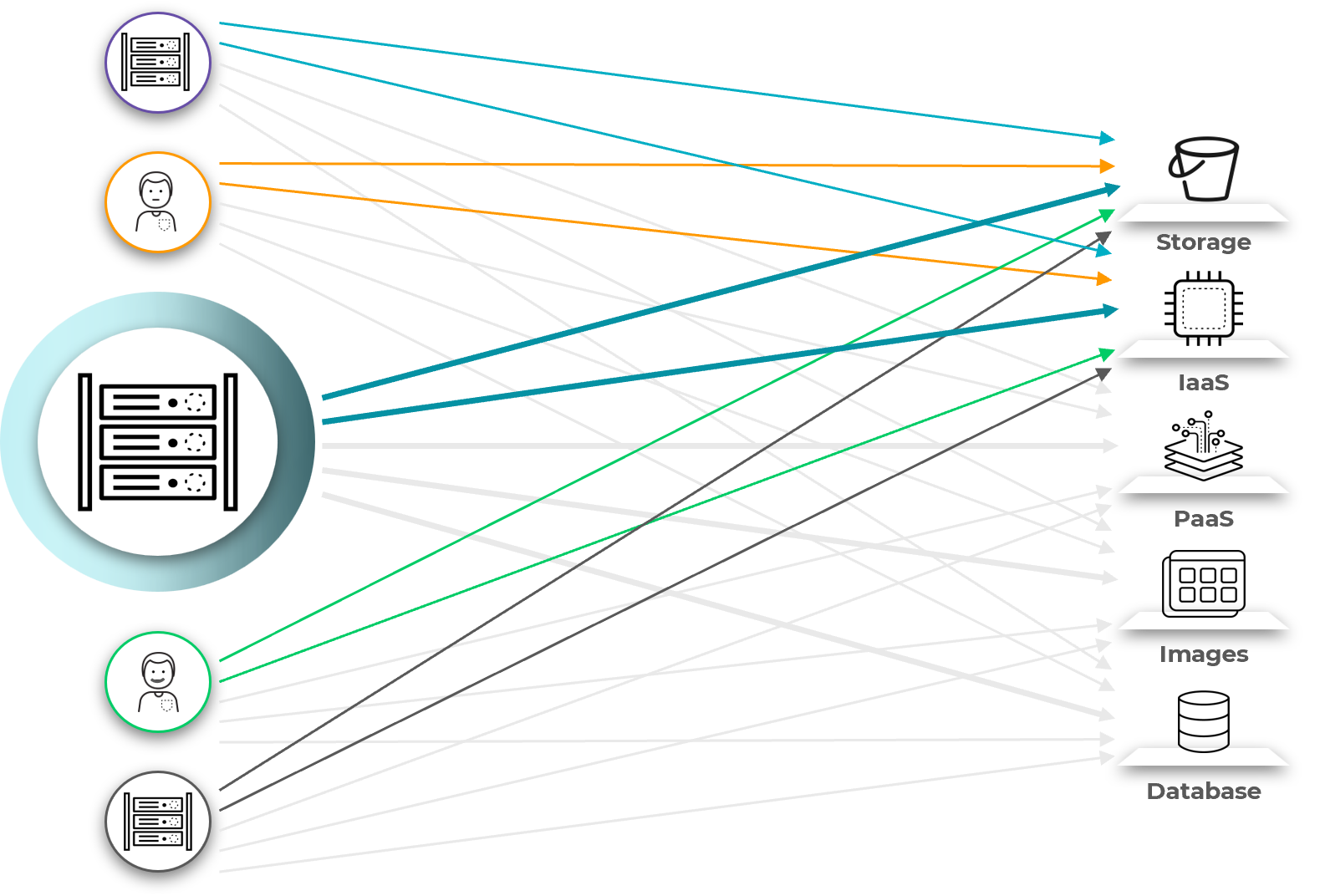

図2: 最小権限モデルを使用するとアタックサーフェスが大幅に縮小されます。

権限の識別後、その権限で認められるアクセス権がワークロードの本来の目的の達成に必要最低限かどうかをCIEMツールで評価します。権限によって過剰なアクセスが許可されている場合、管理者が手動で問題に対処できるようにCIEMツールが警告します。ツールは権限を自動的に調整することもできるため、大規模な環境でチームが効果的に作業できます。

汎用のルールと条件を使用するのではなく、CIEMツールが実行する権限評価は機械学習を活用した高度な分析を利用し、ユーザーとエンティティの振る舞い分析(UEBA)も併用します。CIEMはコンプライアンスだけに焦点を当てたツールではありませんが、コンプライアンスのニーズに権限が合致するか自動評価することで、コンプライアンス要件に権限を適合させることができます。元はコンプライアンスに準拠していた権限が設定変更によって準拠しなくなる「ドリフト」の事例も検出できます。最終的な目標は、クラウド リソースとプロバイダの全体にわたって最小権限アクセスの資格情報を適用するための、より安全なプラットフォームを実現することです。

CIEMの使用シーン

組織がCIEMを活用することで、機械学習などの高度な手法を活用し、特定の種類の作業に合った最小権限を推進することができます。

たとえば、ユーザーが設定値を検証したり、環境変数を確認したりするために、本番環境のマシンへのSSHアクセスを要求するとします。ユーザーはその作業を実行するために、一時的なSSHキー ペアへのアクセスを要求できます。セキュリティ チームはユーザーの要求を受け入れ、SSOプロバイダを使用してキーを取得するようにユーザーに促します。ユーザーが必要な作業を実行した後、リソースへのアクセスは取り消され、ユーザーは再度これらのキーを使用してもマシンにアクセスできません。セキュリティ チームは各ユーザーの有効な権限を常に把握しており、タスクの種類ごとに権限を最小要件と比較できます。

仮に、期間を定めずにキーの無制限の使用を許可するなど、より制限の緩い権限モデルを使用していた場合は、はるかに高いセキュリティ リスクが生じます。必要最小限のレベルを超える権限を付与すると、内部関係者による脅威、アクセス キーの悪用、その他の悪意があると考えられるユーザー アクティビティがシステムに危険をもたらします。

CIEMがクラウド セキュリティを強化する仕組み

権限は、ユーザーに割り当てられた有効な権限、ワークロード、および最小権限の原則に従って必要なタスクを実行するためのクラウド プロバイダ経由のデータ(IAMポリシー)で構成されます。権限のモニタリングとセキュリティの適用が正しく行われなければ、ユーザーやワークロードに過剰な権限が容易に割り当てられる可能性があります。

クラウド セキュリティ体制の強化

クラウド セキュリティ体制を強化するには、CIEMのように以下の機能を備えたソリューションが必要です。

- クラウド アカウント内のリソースに対する総合的な権限の可視化。

- 過剰な権限や未使用権限を監視するためのガバナンス。

- 有効なIAM権限を自動的に調整し、調整ミスに対処する、即応性のあるフレームワーク。

動画: CIEMの機能とメリットの詳しい説明とともに、最小権限を適用する方法を解説

CIEMの主なセキュリティ上のメリット

クラウド インフラストラクチャ権限管理の主なメリットを以下に要約します。

- マルチクラウドの権限の可視性: マルチクラウド環境の全体にわたって、ID、総合的なクラウド権限、ポリシー、アクセス リスクを完全に可視化します。

- IDとアクセスの管理の改善: Gartnerによると、IaaS内のアカウントの95%超は、付与されている権限の3%未満しか使用していません。多くの企業が、元社員や概念実証ラボから残された非アクティブなIDを抱えています。CIEMソリューションは、アクセスのアクティビティを継続的に監視して、古くなったIDを特定し、総合的な権限を適正化します。

- 自動検出と修正: CIEMはベースラインのアクティビティを算出し、アカウント侵害、内部関係者による脅威、アクセス キーの盗難、その他の悪意があると考えられるユーザー アクティビティなどのイベントを検出できます。

- 監査対応: クラウド プラットフォーム全体にわたる権限のモニタリングと保護により、ユーザー権限に関連したコンプライアンス規制と標準を遵守できます。

CIEM | Prisma Cloudの解説

Prisma Cloudでクラウド インフラストラクチャ権限管理を使用して、ワークロードとクラウドの全体にわたって最小権限を適用する方法をこちらで解説しています。