サイバー脅威インテリジェンス(CTI)とは?

事実上すべての産業、組織、個人がデジタルシステムにますます依存するようになっている世界では、サイバー攻撃のリスクを特定し、軽減することは、事前予防的なセキュリティ対策として極めて重要です。

サイバー脅威インテリジェンス(CTI)とは、サイバーセキュリティやインフラに対する潜在的脅威や進行中の脅威について、組織が収集・分析する情報を指します。

脅威インテリジェンスは、最高情報セキュリティ責任者(CISO)とセキュリティチームに、潜在的なサイバー脅威アクターの動機や手法に関する貴重な洞察を提供し、セキュリティチームが脅威を予測し、サイバー防御プログラムを強化し、 インシデントレスポンスを改善し、サイバー脆弱性を低減し、サイバー攻撃による潜在的な損害を軽減するのに役立ちます。

脅威インテリジェンス:なぜ重要なのか

NISTによると、サイバー脅威インテリジェンスは、組織のサイバー回復力(システムに対する脅威、攻撃、侵害を「予期し、耐え、回復し、適応する能力」を含む)に不可欠な要素です。

脅威インテリジェンスは、サイバー攻撃をより的確に特定し、対応するために組織が利用できる強力な戦術的情報を提供することで、 サイバーセキュリティプログラムを 促進します。この情報収集のプロセスは、サイバーセキュリティ・システムの脆弱性を明らかにすることで、リスク管理もサポートします。セキュリティチームは、各業界に最も関連性の高いサイバー脅威に対応し、貴重なデータ、資産、知的財産を保護するために、リソースをより効果的に割り当てることができます。

サイバー脅威インテリジェンスのメリット

経験豊富な脅威インテリジェンス・アナリストによる強固なCTIプログラムは、以下のようないくつかのレベルでサイバーセキュリティと回復力を強化することができます:

- プロアクティブなサイバー防衛の確立従来の消極的なサイバー防御(既知の脅威への対応)とは異なり、CTIは組織が潜在的な脅威アクターを理解し、潜在的な攻撃を予測できるようにします。

- リスク管理計画の改善CTIは、潜在的脅威アクターが使用する動機、手段、手法に関する実用的な情報を提供します。CISOとSOCは、リスクプロファイルを評価し、脅威検知と保護を最大化するためにサイバーセキュリティリソースを割り当てる際に、これらの洞察を活用することができます。

- インシデントレスポンスの改善:CTI は、攻撃の予防をサポートするだけでなく、サイバー攻撃への対応と回復に向けた組織の準備を強化するための洞察も提供します。情報漏えいの状況を十分に理解することで、情報漏えいの影響を劇的に軽減することができます。

- 従業員の意識の向上:組織は、CTIを活用してサイバー脅威について従業員を教育し、セキュリティに焦点を当てた業務手順とトレーニングを確立することができます。

サイバー脅威インテリジェンスの課題

CTIの収集は、現代のデジタル環境でますます重要になっていますが、課題がないわけではありません。一般的な課題のいくつかをご紹介します:

- 情報過多:膨大な量のデータを収集、処理、分析するだけでなく、CTIチームは「正常な」活動と「悪意のある」活動を区別する必要があります。また、脅威を評価し、どの情報が組織の業種、規模、リスクプロファイルなどに最も関連しているかを判断する必要があります。

- 情報の更新CTIプログラムの効果は、分析される情報の適時性に依存します。時代遅れのCTIに基づいて行われた決定は、組織の脅威検知を妨げ、サイバー攻撃に対する脆弱性を増大させる可能性があります。

- コンプライアンス:CTIは多くの場合、個人を特定できる情報(PII)を含みます。組織は、すべての CTI システムが適用されるデータ保護規制にコンプライアンスしていることを確認する必要があります。

サイバー脅威インテリジェンスの種類

CTIは、サイバーセキュリティに関連する幅広い情報と分析を扱っています。しかし、情報の種類と用途によって、3つの一般的なカテゴリーに分けることができます。充実した CTI プログラムには、組織固有のサイバーセキュリティのニーズを満たすために、さまざまなレベルの各タイプが含まれます。

戦略的インテリジェンス

戦略的脅威インテリジェンス(STI)は、広範なサイバーセキュリティの傾向と、それらが組織にどのような影響を及ぼす可能性があるかについてのハイレベルな分析から生まれます。脅威アクターの動機、能力、標的に関する洞察を提供し、IT部門以外の経営幹部や意思決定者が潜在的なサイバー脅威を理解するのに役立ちます。通常、戦略的脅威インテリジェンスは、他のタイプの CTI よりも技術的でインシデントに特化しておらず、将来のサイバー攻撃の影響を軽減するためのリスク管理戦略やプログラムを策定するために使用されることがよくあります。

タクティカル・インテリジェンス

その名の通り、戦術的脅威インテリジェンス(TTI)は脅威アクターの戦術、技術、手順(TTP)に焦点を当て、脅威アクターがどのように組織を攻撃するかを理解しようとするものです。戦術的脅威インテリジェンスはまた、脅威ハンティングを使用して脅威の脆弱性を探索します。脅威ハンティングは、組織のネットワーク内で当初は検出されなかった脅威をプロアクティブに探索します。TTI は STI よりも技術的なもので、通常、IT または SOC チームがサイバーセキュリティ対策の強化やインシデント対応計画の改善に使用します。

オペレーション・インテリジェンス

運用脅威インテリジェンス(OTI)は、STIやTTIよりも詳細で、インシデントに特化し、即時に脅威検知とインシデント対応をタイムリーに行うためのリアルタイムデータです。CISO、CIO、SOCのメンバーは、攻撃の可能性を特定し、阻止するためにOTIを活用することがよくあります。

脅威インテリジェンスの情報源

脅威インテリジェンスの情報源は、サイバーセキュリティの状況そのものと同じくらい多岐にわたります。しかし、CTIにはいくつかの一般的なソースがあります。

- 内部データ:組織が独自のデータ、ネットワークログ、インシデントレスポンスなどから収集した情報。

- オープンソースインテリジェンス(OSINT):パブリックドメインとされるリソースからの情報。

- クローズド・ソース・サービス:一般に公開されていない情報。

- 情報共有・分析センター(ISAC):ビジネス部門に特化した組織で、実用的な脅威情報を収集、分析し、メンバー組織と共有します。

- 政府勧告:FBI(米国)、National Cyber Security Centre(英国)、European Union Agency for Cybersecurity(ENISA)などの機関が発表する情報。

- ディープウェブおよびダークウェブインテリジェンス:サイバー犯罪や活動に関する情報、差し迫った攻撃の早期警告、サイバー犯罪者の動機や手法に関する洞察を提供する暗号化された匿名情報。

外部および内部脅威インテリジェンスの活用

内部および外部ソースからの CTI は、組織の脅威の状況に関して、異なる、しかし同様に重要な洞察を提供します。

内部データの分析により、組織が個々の状況、ビジネスシステム、製品、サービスに基づいて最も関連性の高い脅威を特定し、確認するのに役立つ「コンテキストCTI」を作成します。過去のインシデントからの情報をレビューすることで、侵害のインジケーター(IOC)を明らかにし、侵害の原因と結果を詳述し、インシデント対応計画を改善する機会を提供することができます。内部 CTI はまた、組織の脆弱性をより深く理解することで、CISO や SOC がよりカスタマイズされた標的型のサイバーセキュリティ対策を策定できるようにします。

外部 CTI は、現在および将来の脅威アクターを先取りするために必要な洞察力を提供します。グローバルな TTP から、ISAC や業界同業者グループなどの情報源から得られるセクター固有の脅威インテリジェンスまで、外部 CTI は脅威に対する認識を高め、組織がより強力なサイバーセキュリティプログラムを構築する能力を向上させます。

脅威検知におけるインテリジェンス主導型データの価値

サイバー脅威検知・対応プログラムにおいて重要な要素であるインテリジェンスに基づくデータは、組織の脆弱性をよりよく理解し、サイバー脅威を予測し、最も重要な脅威にリソースを集中させ、サイバー攻撃の影響を最小限に抑えるインシデント対応計画を策定するためのプロアクティブな防御態勢を促進します。

また、インテリジェンス主導のデータにより、リスク管理やコンプライアンスに関する問題をより深く理解することができ、データ侵害による潜在的な金銭的損害や風評被害を軽減することができます。

脅威インテリジェンスのツールとサービス

サイバー脅威インテリジェンスを生成するためのツールの種類は増え続けており、それぞれが組織のサイバーセキュリティのニーズに合った独自の形態や機能を備えています。

複数のツールや脅威インテリジェンス・プラットフォームの機能を組み合わせることで、最も完全で徹底した脅威検知・防御プログラムを構築できます。

脅威インテリジェンスツールの概要とその機能

- 脅威インテリジェンス・プラットフォーム( TIP) :外部の脅威データを自動的に収集、集約、分析します。

- セキュリティ情報・イベント管理(SIEM) システム :システムログ、イベントデータ、その他のコンテキストソースから構成される内部脅威データを収集・分析します。

- 脅威インテリジェンスフィード:現在または進行中のサイバー脅威に関連する情報のリアルタイムストリームを提供し、多くの場合、特定の関心分野(IPアドレス、ドメイン、マルウェアシグネチャなど)に焦点を当てます。

- サンドボックス・ツール:組織の内部システムを危険にさらすことなく、潜在的に危険なファイルやプログラムを分析したり開いたりできる制御された環境を提供します。

- オープンソースインテリジェンス(OSINT)ツール:パブリックソース(ソーシャルメディア、ブログ、オープンディスカッションフォーラムなど)からデータを収集。

脅威インテリジェンスサービス:サイバーセキュリティの強化

脅威インテリジェンスサービスは、サイバー脅威の分析、防御、復旧プログラムを開発し、最適化するためのツールを CISO や SOC に提供することで、組織のサイバーセキュリティへの取り組みを支援します。効果的なCTIサポートは、全体的な脅威認識を高め、プロアクティブな防御対策を可能にし、インシデント対応計画を強化し、意思決定とリスク管理を改善します。

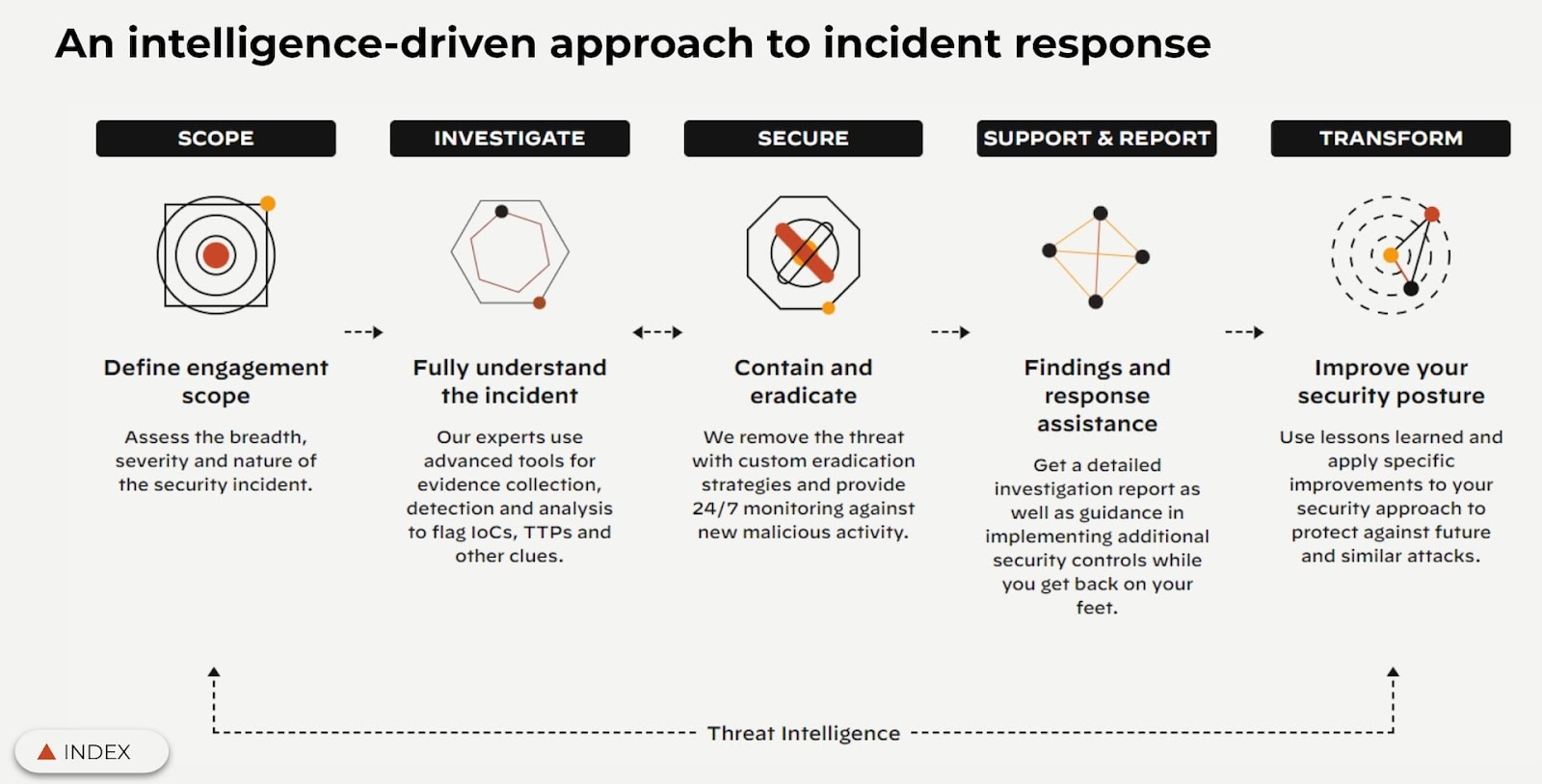

脅威インテリジェンスプログラムにおけるインシデントレスポンスの役割

インシデント対応計画(IRP )は、脅威インテリジェンス・プログラムにおいて重大な役割を果たします。IRPは、組織がサイバーセキュリティインシデントにどのように対応し、そこからどのように回復するかをまとめたものです。サイバー攻撃に対する組織の備えを確保するだけでなく、綿密に計画されたIRPは、今後のサイバーセキュリティ対策の改善に活用できるさまざまな脅威インテリジェンスを提供します。

脅威インテリジェンスの実践実装

サイバー脅威インテリジェンスの実践的な実装は、明確な目的を定め、社内外のさまざまな情報源から関連データを収集することから始まります。一度分析されたデータは、既存のサイバーセキュリティプログラムに統合するために設計された実用的なインテリジェンスを生成するために使用することができます。

脅威インテリジェンスのサイバーセキュリティ戦略への統合

CTI プログラムから得られる洞察をサイバーセキュリティ戦略全体に適用することで、脅威認識、攻撃防御、インシデント対応を強化できます。この統合には、既存のプロセスの適合、管理手段の調整、計画のアップデート、ユーザー・トレーニング・プログラムの修正が必要になる場合があることに留意することが重要です。

脅威ハンティング:サイバーセキュリティへの積極的なアプローチ

洗練されたハッカーは、ネットワークに侵入し、データ、ログイン認証情報、またはその他の機密資料を検索または収集しながら、検出されないままにすることができます。脅威ハンティングとは、内部ネットワーク上でこれまで検出されていなかったサイバー脅威を積極的に探索することです。高度な持続的脅威(APT)を排除するためには、脅威ハンティングが不可欠です。

脅威インテリジェンスのライフサイクル:概要

脅威インテリジェンス・ライフサイクルは、CISOがサイバー脅威インテリジェンス・プログラムを策定・実装するプロセスの概要です。これは、生の脅威データを継続的に実行可能な脅威インテリジェンスに変換し、組織のサイバーセキュリティに対する脅威を特定して回避するために活用できるフレームワークです。

図2.ユニット 42 脅威インテルのライフサイクル

脅威インテリジェンス・ライフサイクルのステージの理解

- 発見:さまざまなソースから脅威インテリジェンスデータ(インジケータ、敵の戦術、ツールなど)を発見します。これには、内部調査やソース、脅威インテリジェンスフィード、パートナーシップ、その他のオープンソース脅威インテリジェンス(OSINT)が含まれます。

- コレクション脅威インテリジェンスデータを発見したら、追加処理と分析のためにそのデータを収集し、保存します。

- 処理:重複、矛盾、無関係な情報を削除するためにデータをクリーンアップします。次に、生データを分析に適した形式に変換し、コンテキストとメタデータを追加して拡張します。

- 分析:処理されたデータを詳細に分析し、パターン、傾向、潜在的な脅威を特定し、さまざまなテクニックを駆使して隠れた洞察を明らかにします。次に、特定された脅威の信頼性と影響を評価します。

- アクション:インシデント対応チーム、SOC、経営陣など、関連する利害関係者に実用的なインテリジェンスを作成し、配布します。情報を簡潔かつ明瞭にするために、さまざまな対象者の特定のニーズに合わせるようにしてください。

- フィードバックループ:提供された脅威インテリジェンスの有効性と妥当性に関する主要な利害関係者からのフィードバックを収集します。そして、フィードバックや学んだ教訓に基づいて、収集、処理、分析、プロセスを継続的に改良し、改善します。

効果的な脅威インテリジェンス・プログラムの構築

効果的な CTI プログラムを構築するには、適切なツールを見つけたりデータを探したりする以上に、戦略主導の計画、専門家チーム、組織化されたプロセス、継続的な学習と改善に対する組織全体のコミットメントが要件となります。

脅威インテリジェンス・プログラム構築の主なステップ

- 目標と目的の定義

- リソースと適切なスキルを持つスタッフの配置

- 関連データ収集プロセスの実装。

- データ分析とインテリジェンス生成のための方法論の開発。

- サイバーセキュリティプログラムにおけるインテリジェンスの統合と活用。

- 情報発信のためのフォーマットの定義

- フィードバックの収集とレビュー

- 業界標準、規制、社内ガバナンスポリシーへのコンプライアンスと遵守の徹底。

図3.ユニット 42 CTI プログラムのフェーズ

脅威インテリジェンスにおける継続的学習と適応の重要性

サイバー脅威の状況は、脅威アクターが知識を深め、巧妙になるにつれて継続的に変化しています。効果的なCTIプログラムは、それが阻止するように設計されている脅威と同じように動的である場合にのみ、効果的であり続けることができます。過去のインシデントや脅威インテリジェンスからのフィードバックから学ぶことで、組織は CTI プログラムの要素を継続的に適応・強化し、可能な限り適切かつ効果的なものに保つことができます。

脅威インテリジェンスFAQ

サイバー脅威インテリジェンスとは、組織に対する潜在的および既存のサイバー脅威に関する情報を収集・分析するプロセスです。

サイバー脅威インテリジェンスの目的は、脅威アクターが使用する戦術、技術、手順を理解するのに役立つ実用的な洞察を組織に提供することです。収集された情報により、組織はサイバー攻撃を防止または影響を軽減する効果的なセキュリティ対策を策定・実装することができます。

サイバー脅威インテリジェンスの動向は、業界、地域、脅威の種類によって異なります。しかし、あらゆる種類の企業や組織に影響を与える、いくつかの一般的な傾向があります。

- サイバー攻撃は増加し、より高額になっています。

- サイバー犯罪者は協力し合い、専門化しています。

- ボットネットやマルウェア自動デプロイメントツールは、より巧妙になっています。

- 国家に支援されたアクターとサイバー犯罪者のコラボレーションは増加の一途をたどっています。

- あらゆる規模の組織、特に中小企業(SMB)が危険にさらされています。

インターネットの出現は、かつてないレベルの情報共有とつながりを生み出しました。デジタル環境が拡大するにつれ、個人と組織をサイバー攻撃の脅威から守る必要性も高まっています。

急速に拡大する脅威は、IPやURLのブラックリスト、アンチウイルスプログラムやファイアウォールのようなサイバー脅威ブロックシステムのような初期のサイバー保護プロトコルを生み出しました。

サイバー犯罪は2000年代に入って増加し、「ILOVEYOU」ワームのようなサイバー攻撃は150億ドル以上の損害をもたらしました。スパム、ボットネット、トロイの木馬が蔓延し、より強力でプロアクティブなサイバーセキュリティ対策の必要性がより明確になりました。しかし、サイバー脅威インテリジェンスの動きに火をつけたのは、高度な持続的脅威(APT)の出現でした。企業も政府もサイバー脅威インテリジェンスチームを設立し、サイバーセキュリティ企業はサイバー脅威の予測と防止を支援するようになりました。

2010年以降、サイバー攻撃はより巧妙になり、被害も拡大しています。複雑なハッキング、マルウェア、ランサムウェア攻撃は、脅威アクターの戦術、技術、手順(現在ではTTPと呼ばれる)に焦点を当てたCTIのシフトにつながりました。このような包括的な分析により、組織は脅威に単に対応するのではなく、脅威を予測するために必要な洞察力と理解力を得ることができます。

最新のサイバー脅威インテリジェンスは、あらゆるサイバーセキュリティプログラムに不可欠であり、リソースの割り当て、脅威分析ポリシー、インシデント対応計画に影響を与えます。