セキュリティイベント管理(SEM)とは?

セキュリティイベント管理(SEM)とは、組織のITインフラストラクチャ内のセキュリティイベントを監視、相関、管理し、潜在的なセキュリティ脅威やインシデントを検知して対応するプロセスです。

SEMは、主にセキュリティイベントの管理と分析に重点を置いています。通常、ログとアクティビティによるイベント監視、相関と分析、アラートと通知、インシデント対応、レポートとコンプライアンスが含まれます。

全体像の把握|Cortex XSIAM - Palo Alto Networks

なぜSEMがITセキュリティに重要なのか?

SEMはサイバー脅威に対する最初の防御であり、極めて重要です。それは、サイバー攻撃が発生したときにそれをキャッチするか、侵害の余波に対処するかの違いです。SEMのリアルタイムモニタリングとアラートシステムは、迅速な対応を可能にし、被害を最小限に抑え、機密データを保護します。

SEMの主な目的は、通常のユーザー行動、ネットワーク操作、システムプロセスを、疑わしい行動や悪意のある行動と区別することです。このプロセスでは、事前に定義されたルール、シグネチャ、アルゴリズムを使用してイベントログとログデータを相関させ、潜在的なセキュリティインシデントを示すパターンを特定します。

リアルタイムの監視と分析により、SEMはセキュリティチームが侵害や差し迫った脅威を示す異常を迅速に認識し、対応することを可能にします。さらに、SEMはコンプライアンスと規制の順守において極めて重要な役割を果たしています。

多くの業界は、強固なセキュリティ対策を義務付ける厳しい規制の枠組みの中で運営されています。SEMは、包括的な監査証跡、インシデント対応機能、コンプライアンス評価のためのレポートを提供することで、組織がこれらの要件を満たすのを支援します。

SEMはどのように機能するのですか?

SEMは、IT環境内のさまざまなソースからログデータを収集し、分析します。それはまるでパズルをつなぎ合わせるようなもので、データの一つひとつがネットワークのセキュリティ・ステータスをより明確に把握し、異常や悪意のある活動を素早く特定するのに役立ちます。

SEMプロセスは、組織のサイバーセキュリティ戦略にとって極めて重要です。これには、セキュリティチームが潜在的なセキュリティ脅威を迅速かつ効果的に検知、調査、対応できるようにするための一連の段階が含まれます。

第1ステージデータ収集

これには、ファイアウォール、侵入検知システム、サーバーなど、ネットワーク全体のさまざまなソースからログやイベントを収集することが含まれます。収集されたデータは、分析のために一元化されたリポジトリに保存されます。

第2ステージノーマライゼーション

ログやイベントは、ソースによって異なるフォーマットや構造を持つ可能性があるため、統一された分析のために標準化されたフォーマットに変換する必要があります。これには、さまざまなログフィールドを共通のスキーマにマッピングし、相関や分析を簡単に行えるようにすることが含まれます。

第3ステージ相関

これは、収集したデータを分析して、セキュリティ上の脅威を示すパターンや異常を特定するものです。これは通常、機械学習や行動分析などの高度な分析技術を使用して行われ、従来のルールベースのシステムでは気付かない可能性のある複雑な攻撃パターンを検出するのに役立ちます。

第4ステージ注意喚起

潜在的なセキュリティ脅威が検知されると、SEMシステムはセキュリティチームが調査し対応するためのアラートや通知を生成します。これらのアラートには通常、脅威の性質、インシデントの重大度、封じ込めと緩和のための推奨アクションの詳細が含まれます。

第5ステージインシデント レスポンス

これには、セキュリティ・インシデントを封じ込め、緩和し、修復するための適切な措置を講じることが含まれます。これには、影響を受けたシステムの隔離、悪意のあるトラフィックのブロック、バックアップの復元、インシデントの根本原因を特定するためのフォレンジック分析などが含まれます。

これらの段階に従うことで、組織はセキュリティ脅威をプロアクティブに検知して対応するための強固なSEMプロセスを確立し、データ侵害やその他のサイバー攻撃のリスクを低減することができます。

シナリオインサイダーの脅威の検知と緩和

コンテクスト

組織プロフィールネットワーク上に機密性の高い患者データを保存している大手医療機関。

ITインフラ:社内サーバーとクラウドベースのサービスを組み合わせ、従業員のクリアランスレベルに応じてアクセス制御を行います。

事故前段階

SEM実装:この組織では、高度なSEMシステムを利用して、ネットワーク全体のリアルタイムイベントを監視・分析しています。

インシデント発生

不審な行動通常、特定の患者記録にアクセスする請求部門の従業員が、通常の業務とは関係のない多くのファイルにアクセスし始めました。これらのファイルには、患者の機密情報が含まれています。

SEM検出

リアルタイムのモニタリング:SEMシステムは、事前に定義されたルールに基づいて、異常なアクセスパターンにフラグを立てるように構成されています。従業員のユーザーアカウントからの異常なデータアクセス動作を検出します。

アラート発生:アラートは自動的にトリガーされ、不正アクセスやインサイダーの脅威の可能性を示すサイバーセキュリティチームに送信されます。

事件の評価サイバーセキュリティ・チームは直ちにアラートを確認します。アクセスログを評価し、従業員の行動が通常のパターンから大きく逸脱していることを確認します。

従業員の確認チームは従業員の上司に連絡し、データアクセスが正当なものか、割り当てられたタスクの一部であるかを確認します。

封じ込めと調査

アカウントの一時停止不正アクセスであることが確認されると、その従業員のアカウントは一時的に停止され、データへのさらなるアクセスが防止されます。

調査サイバーセキュリティ・チームは、従業員へのインタビュー、アクセス・ログの詳細な確認、データ流出のチェックなど、徹底的な調査を開始します。

決議

成果判定:調査の結果、従業員が興味本位で患者データにアクセスし、組織のプライバシーポリシーに違反していたことが判明しました。

行動を起こしました:組織の方針に従い、従業員は懲戒処分の対象となります。インシデントは文書化され、アクセス制御の見直しが行われます。

事故後の分析

SEMシステムのアップデートSEMルールは、通常とは異なるデータアクセスパターンの脅威検知を微調整するために更新され、潜在的なインサイダー脅威に対する感度を向上させます。

従業員トレーニング同様の事故を防止するため、全従業員を対象にデータ・プライバシーとセキュリティ・プロトコルに関する追加的な研修会を組織しています。

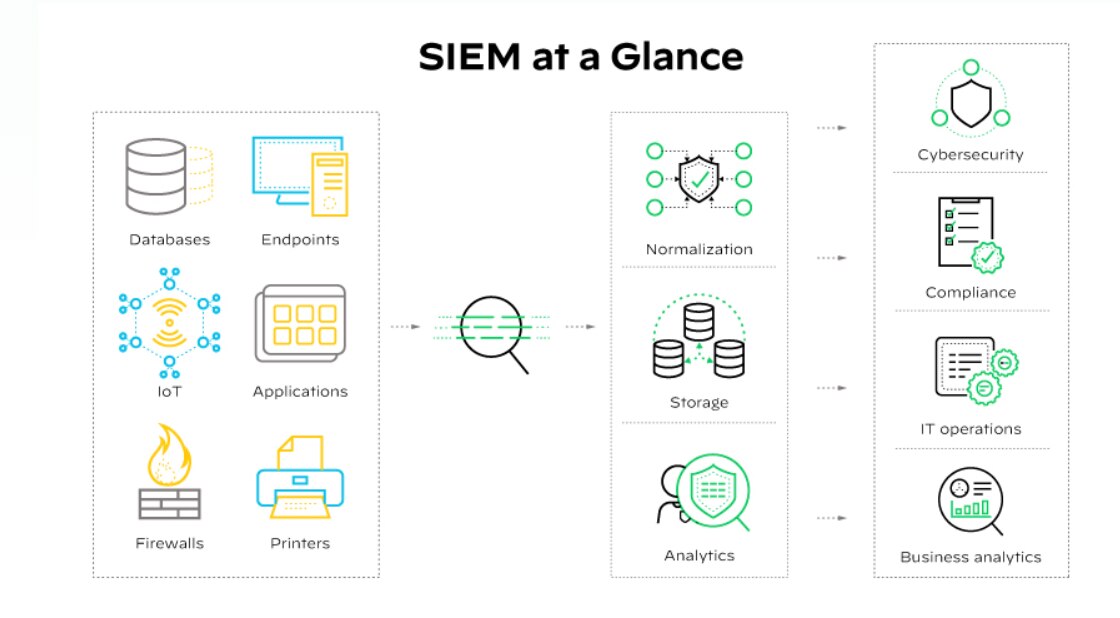

SIEMソフトウェアの仕組み

SIM対SEM対SIEM

SEMをリアルタイムの警報システムとして想像してみてください。これに対して、セキュリティ情報管理(SIM)は、過去のデータを綿密に保存し分析する、詳細な記録係のようなものです。

この2つは強力なコンビを形成し、多くの場合、セキュリティ情報・イベント管理(SIEM)システムに統合され、セキュリティの健全性を包括的に把握することができます。

サイバーセキュリティの領域では、SIM、SEM、SIEMの違いを理解することが重要です。包括的なセキュリティ戦略を策定するには、これらの統合が不可欠です。SEMとSIMは、現在SIEMとして知られているものの2つの柱であり、これらの個別のアプローチは次のように定義できます:

SIMシステムは、ネットワークログやシステムログなどのログデータを収集・分析して長期保存し、コンプライアンス目的のレポートを作成します。

SEMは、イベントデータの記録と評価を可能にし、セキュリティ管理者やシステム管理者が情報セキュリティアーキテクチャ、ポリシー、手順を分析、調整、管理するのに役立ちます。潜在的なセキュリティ・インシデントが検出されると即座にアラートが送信されるため、セキュリティ・チームは迅速に対応することができます。SEMには、さまざまなソースからのさまざまなイベントを相関させる機能もあり、複雑なサイバー脅威の検出に役立ちます。

SIEMシステムは、SIMとSEMの機能を組み合わせて、ログデータの長期保存と分析、リアルタイムの監視と応答機能を提供します。包括的なセキュリティ概要を提供することで、SIEMはリアルタイムイベントと履歴データ分析を必要とする高度な脅威の検知を可能にします。また、UEBA、SOAR、高度な脅威インテリジェンスの統合などの高度な機能も備えています。

これらのスレッドを今日の用語で文脈づけるには、SIEMツールが現代のセキュリティ・オペレーション・センターの標準ソリューションになっていることを理解することが不可欠です。今日の先進的なSIEMプラットフォームは、SEMとSIMの両方の中枢として機能し、ログの収集、正規化、相関、レポーティングなどの機能を、別々の機能としてではなく、連続した全体として提供しています。

SIEMプラットフォームは現在、機械学習や人工知能を活用して検知機能を強化するのが一般的で、膨大なデータの中から脅威をより正確に特定できるようになっています。

セキュリティイベント管理(SEM)に関するFAQ

商用 SEM アプリケーションの草分け的存在となったのが、2000 年代初頭に脚光を浴びた ArcSight 社が開発した ArcSight ESM(Enterprise Security Manager)です。また、ArcSight ESMは、利用可能な最初の包括的なSIEMソリューションの1つでした。

このようなスタンドアロン型の製品は、Palo Alto NetworksのCortex XSIAMのような、より高度な製品によって市場で駆逐されています。また、Cortex XSIAMのような先進的なソリューションは、従来のSEM検知手法をはるかに超え、さまざまなデータソースのイベントを結びつけて大規模な脅威を正確に検知し、阻止します。このようにして、セキュリティ・タスクを自動化して手作業を減らし、アナリストがインシデントに目を向ける前に、インシデント対応と修復を加速することが可能になります。