最小権限の原則とは?

最小権限の原則(PoLP)とは情報セキュリティの考え方の一種であり、ユーザーまたはエンティティに対して、求められるタスクの達成に必要な特定のデータ、リソース、アプリケーションへのアクセス権のみを付与する手法を指します。この原則に従うと、マルウェア拡散リスクとアタックサーフェスを大幅に削減し、セキュリティ体制を強化することが可能です。

本原則は、ゼロ トラスト ネットワーク アクセス(ZTNA) 2.0を支える柱の1つでもあります。ZTNA 2.0フレームワーク内での最小権限原則の役割は、アプリケーションが使用するIPアドレスや完全修飾ドメイン名(FQDN)に関係なく、ポート(動的ポートを含む)とプロトコルにも左右されずに、アプリケーションと特定のアプリケーション機能を正確に識別することです。ネットワーク構成を管理者が考慮する必要がなくなるほか、包括的な最小権限アクセスの実装に向けたきめ細かいアクセス制御が可能になります。

最小権限の原則(PoLP)の仕組み

最小権限の原則では、ユーザーやエンティティがアクセス可能なデータ、リソース、アプリケーション、アプリケーション機能を、特定のタスクやワークフローの実行に必要な最低限度に制限します。この原則を導入しない場合、ユーザーやエンティティに過剰な権限が付与され、重要システムと重要データを侵害・悪用されるリスクが高まります。

ZTNA 2.0における最小権限の原則とは、ユーザーやエンティティがアクセスするユーザー、デバイス、アプリケーション、アプリケーション機能を動的に識別するITシステムの機能を意味します。この識別機能は、アプリケーションが使用するIPアドレス、プロトコル、ポートを問いません。また、動的ポートを利用する現代的なコミュニケーション アプリやコラボレーション アプリもカバーできます。

ZTNA 2.0の枠内で最小権限の原則を達成すると、ネットワーク アーキテクチャや低レベルのネットワーク構成(FQDN、ポート、プロトコルなど)を管理者が考慮せずに済み、包括的な最小権限アクセスに向けたきめ細かいアクセス制御が可能になります。

解説動画: Kumar Ramachandran (Prisma SASEシニア バイス プレジデント)がZTNA 2.0の枠内での最小権限の原則を解説。

最小権限の原則の重要性

昨今のハイブリッド ワーク環境で活動する組織にとって、最小権限の原則は情報セキュリティに関する重要な考え方であり、ハイブリッド ワーカーをサイバー攻撃から守り、ランサムウェアやマルウェアなどの攻撃に伴い生じる金銭的損失、データ漏洩、評判の毀損を防ぐ鍵を握ります。

また、最小権限の原則は、アタックサーフェスの最小化、サイバー攻撃の削減、運用パフォーマンスの強化、人的ミスの影響軽減を通じて、重要データおよびシステムを守るセキュリティと使い勝手を両立します

最小権限の原則のメリット

最小権限の原則には以下のメリットがあります。

- アタックサーフェスの最小化: 特権ユーザーと管理者の権限を保護することで、機密データへの不正アクセスや攻撃の実行に使用されうる攻撃経路を削減します。

- マルウェアの拡散を抑える: 未承認アプリケーションのインストールを禁止し、マルウェアの拡散を抑えます。また、マルウェアを侵入地点で抑え込むことで、ネットワーク接続された他のデバイスへの攻撃に利用可能な横方向の移動も防ぎます。

- 運用パフォーマンスの改善: 侵害、マルウェアの拡散、アプリケーション間の非互換性によって発生しうるシステム ダウンタイムを削減します。

- 人的ミスの防止: 手違い、悪意、怠慢によって生じうる人的ミスを防ぎます。

モダン アプリケーションにおけるPoLPのメリット

つまるところ最小権限の原則とは、業務に必要な最低限の権限をユーザーに提供することです。しかし、旧来のセキュリティ ソリューションの場合、動的なIPやポートを利用するSaaSなどのモダン アプリケーションの利用に際して、広範囲のIPアドレス、ポート範囲、プロトコルへのアクセスを許可する必要があります。このアプローチは最小権限の原則に反しており、攻撃者やマルウェアに悪用されうる大きなセキュリティ ギャップが生じます。

Prisma Accessと特許技術App-ID機能を用いたZTNA 2.0は、ポートとプロトコルを問わずすべてのユーザー、デバイス、アプリケーション、アプリケーション機能を動的に識別することで、最小権限の原則の包括的利用を可能にします。管理者向けの利点として、非常にきめ細かいアクセス制御が可能になり、真の最小権限アクセスを実装できます。

解説動画: Kumar Ramachandran (Prisma SASEシニア バイス プレジデント)が、所在を問わず全アプリケーションのデータを保護するZTNA 2.0の仕組みを解説。

クライアント/サーバ型アプリケーションにおけるPoLPのメリット

Prisma Accessが提供するような最小権限の原則に関する包括的テクノロジを利用すると、クライアント/サーバ間で双方向のアクセス制御が可能です。これにより、アプリケーション アクセス ポリシーを定義し、サーバを始点とした接続を用いるアプリケーションの最小権限アクセスを容易に実現できます。更新&パッチ管理ソリューション、デバイス管理アプリケーション、ヘルプ デスク アプリケーションなどの業務に欠かせないアプリケーションがその一例です。

プライベート アプリケーションにおけるPoLPのメリット

現代のSaaSアプリケーションのほとんどはきめ細かいアクセス制御機能を標準搭載していますが、プライベート アプリケーションの多くは当てはまりません。アプリケーションの識別にはIPアドレスとポート番号だけが用いられます。そのため、データ閲覧を目的としたアプリケーション アクセスは許可するが、アップロードとダウンロードは禁止するといった単純なアクセス制御も不可能です。

ZTNA 2.0とPrisma Accessが実現するPoLP機能を用いると、アプリケーションをApp-IDレベルで識別し、サブアプリ レベルのきめ細かい制御を行うことが可能です。

PoLPの実装方法

最小権限の原則の実装は難しくなく、負担感もなく、妥協も伴いません。ひと言で表現するなら「調整」です。つまり、大規模な構造的シフトやビジネスの中断を発生させずに、主要な懸念や課題をニーズとマッピングします。

PoLPの実装をどこから着手すべきか

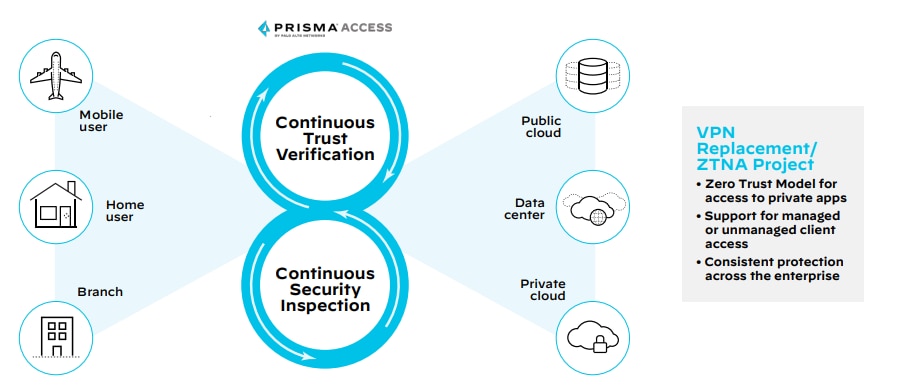

最小権限の原則の実装ではVPNテクノロジのリプレースがよいスタート地点となるでしょう。旧式のリモート アクセスVPNテクノロジをより現代的なZTNA 2.0ソリューションで更新することにより、パフォーマンスのボトルネックを解消し、管理を簡素化できます。

VPNリプレースの取り組みは、以下の多数の要素により推進されます。

- オンプレミス環境、クラウド環境、マルチクラウド環境を活用した真のハイブリッド モデルがアプリケーションの主流に。旧来のVPNテクノロジはオンプレミスのコンセントレータにトラフィックを集約(バックホール)しますが、この手法では新しいハイブリッド モデルによる最善のユーザー エクスペリエンスの提供やスケーリングが不可能です。

- 企業アプリのアクセス要件の変化。従来、従業員は管理対象デバイスを使用して、仕事に関連するタスクを完了していました。しかし現在では、ますます多くの管理対象外のデバイスが、企業ネットワークに接続し、企業アプリケーションにアクセスできるようになりました。

- 一貫性のある普遍的な保護と、Webアプリやレガシー アプリに限定せず全アプリをカバーするセキュリティ モデルが求められています。

こうしたニーズの一部に対処できるソリューションは珍しくありません。しかし、組織全体で一貫したセキュリティ保護を提供しつつ、管理デバイスと未管理デバイスの両方に対応したネットワーキング変革とセキュリティ変革を支援できるのは、ZTNA 2.0と Prisma Access の組み合わせだけです。

Prisma AccessとZTNA 2.0を用いたPoLPの導入を

Prisma Accessは一本化されたシンプルな製品を通じてクラウド提供型のZTNA 2.0と最高のユーザー エクスペリエンスをお届けします。さらに、アタックサーフェスを大幅に削減しつつ、アプリとサブアプリ レベル(ダウンロードやアップロードなど)での的確なアクセス制御を可能にする特許技術App-IDテクノロジを用いたきめ細かいアクセス制御により、すべてのユーザーとアプリを安全に接続します。詳細は以下の資料をご参照ください。