ゼロ トラスト ネットワーク アクセス(ZTNA) 2.0とは

ZTNA 2.0

ゼロ トラスト ネットワーク アクセス(ZTNA) 2.0は、従来のZTNAソリューションの制限を克服し、セキュアな接続を提供することにより、ハイブリッド ワーカーを擁する企業のセキュリティを向上させます。

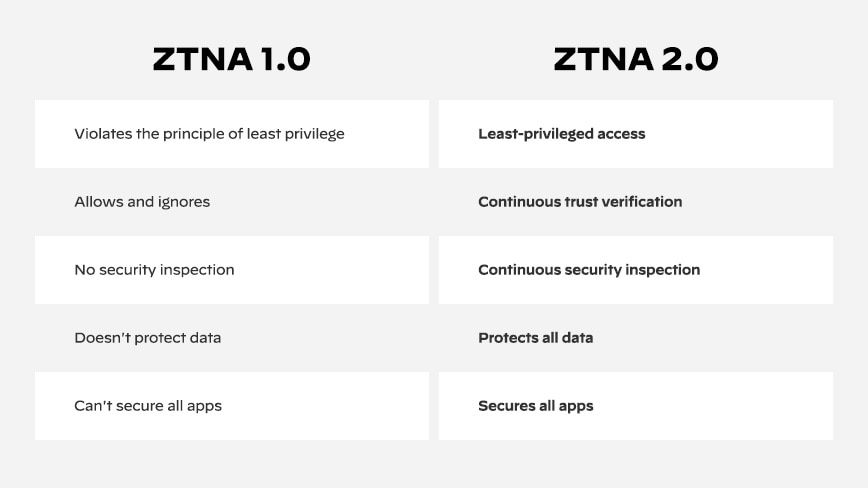

現在のZTNA 1.0 (またはレガシー)のアプローチは、粗いアクセス制御にしか対応せず、ユーザーとアプリケーション トラフィックに対する「許可して放置」アプローチを採用しており、全アプリを一貫して保護する高度なセキュリティ(初歩的なデータ損失防止 (DLP)を含む)をほとんど実現できません。これは、最小権限のアクセスの原則に違反しており、組織を増大する侵害のリスクに露出します。

ZTNA 1.0とZTNA 2.0の比較

これまでの24ヶ月に起こったネットワーキングとセキュリティ上の大きなシフトは、場所にかかわらず仕事ができるようになったことです。ハイブリッド ワークがニュー ノーマルとなり、アプリとユーザーがあらゆる場所に点在する現在では、アタックサーフェスが大幅に増加しています。同時に、急増しているアタックサーフェスを悪用しようとするサイバー攻撃の高度化と増加も確認されています。

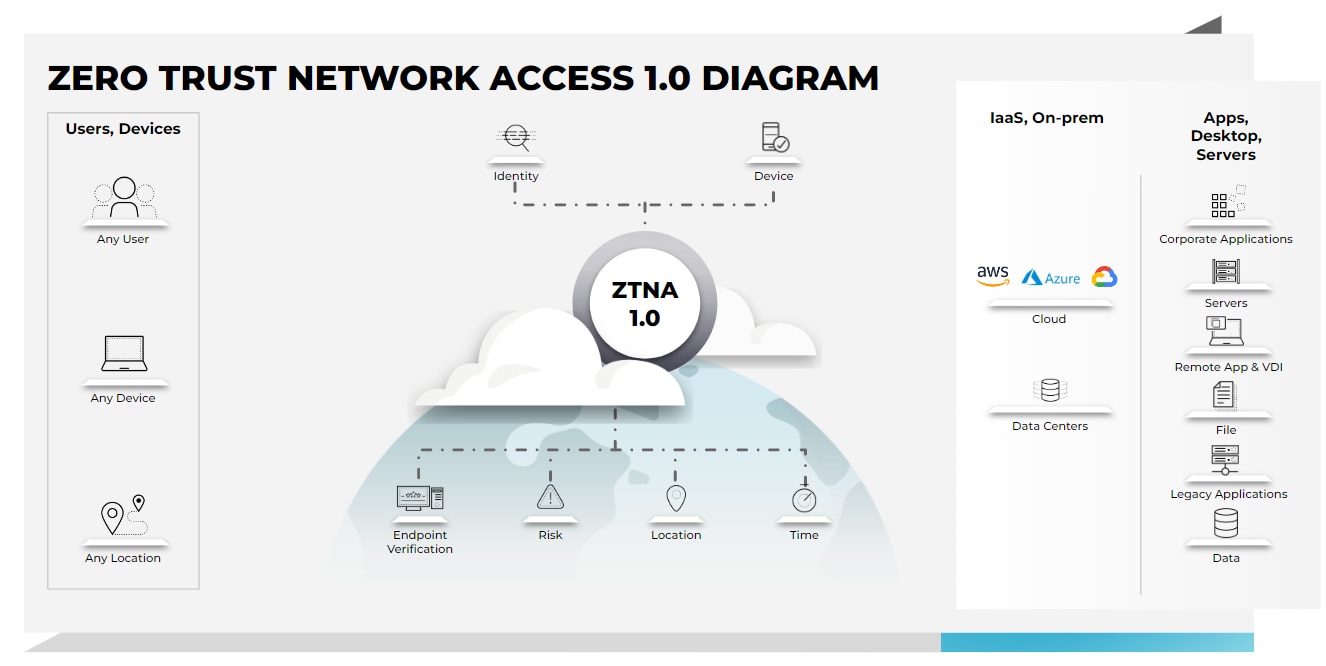

現在のZTNA 1.0ソリューションでは、アプリへの直接アクセスに関連する問題の一部しか解決されません。特に、ZTNA 1.0ソリューションには以下の欠点があります。

- 最小権限の原則に違反している。ZTNA 1.0のアプローチは、IPアドレス(またはFQDN)やポート番号のような粒度の荒いネットワーク構成要素に基づいて、アプリケーションを識別します。これには、最小権限の原則に違反する以下の3つの問題があります。

- アプリが動的なポートやIPアドレスを使用する場合、幅広い範囲のIPとポートにアクセスが付与されるため、アタックサーフェスが必要以上に広くなります。

- アクセスはサブアプリ レベルやアプリ機能レベルで制限できず、アプリ全体にのみ付与できます。

- 同一の許可済みIPアドレスおよびポート番号をリッスンするマルウェアであれば、自由に通信を行い、横方向に拡散することができます。

- 許可して放置モデルを利用する。すべてのZTNA 1.0ソリューションは、この基本原則に従っています。アプリへのアクセスが一度許可されると、その通信は無期限に暗黙に信頼できるものとみなされます。すべてのセキュリティ侵害は許可された活動に関連して発生しますが、「許可して放置」アプローチでは防げません。

- セキュリティ検査機能がない。ZTNA 1.0ソリューションは、マルウェアなどの脅威や脆弱性が許可済みのトラフィックに含まれないものとみなします。これは、マルウェアやネットワーク間の横方向の移動を検出・阻止する機能がないためです。

- データを保護しない。ZTNA 1.0ではデータを可視化・制御しないため、ハッカーや内部犯によるデータ流出のリスクにさらされます。

- 一部のアプリケーションしか保護できない。ZTNA 1.0製品は、マイクロサービスによるクラウド ネイティブ アプリや、動的なポートを用いるアプリを適切に保護できません。動的なポートを用いるアプリの例としては、音声/動画アプリや、ヘルプデスク システムやパッチ システムなどのサーバが起動するアプリが挙げられます。さらに、ZTNA 1.0ソリューションは、SaaSアプリをまったく考慮していません。今やSaaSは企業アプリの大部分を占めています。

ZTNA 1.0ソリューションに欠けている機能に加えて、次世代ZTNAソリューションもユーザー、アプリ、およびデータを完全に保護することができません。

次世代ZTNAとZTNA 2.0の比較

世の中には、次世代ZTNAソリューションであると主張するソリューションがあります。しかし、そうしたソリューションも、許可して放置、最小権限の原則への違反、すべてのアプリに対する一貫したセキュリティとデータ保護の欠如など、ZTNA 1.0と同じ欠点を持っています。明らかに、必要とされているのは、今日のハイブリッド ワークとクラウドファーストの世界でアプリへの直接アクセスを保護する機能のパラダイム シフトです。

ZTNA 2.0のメリット

急速に拡大するアタックサーフェスに対処するために、ZTNAは、今日のハイブリッド ワークで必要とされている最小権限のアプリへの直接アクセスを提供することによって、アタックサーフェスを縮小する好ましい方法として登場しました。トラフィックをバックホールしてネットワーク アクセスまたはLANアクセスを提供する従来の時代遅れのVPN導入環境を置き換える喫緊のニーズによって拍車がかかりましたが、初期のZTNA (または1.0)ソリューションは、現在の1.0ソリューションの重大な制限から明らかなように、ゼロ トラストの展望を果たすことができません。新しいアプローチが必要なことは明らかであり、その新しいアプローチがZTNA 2.0です。

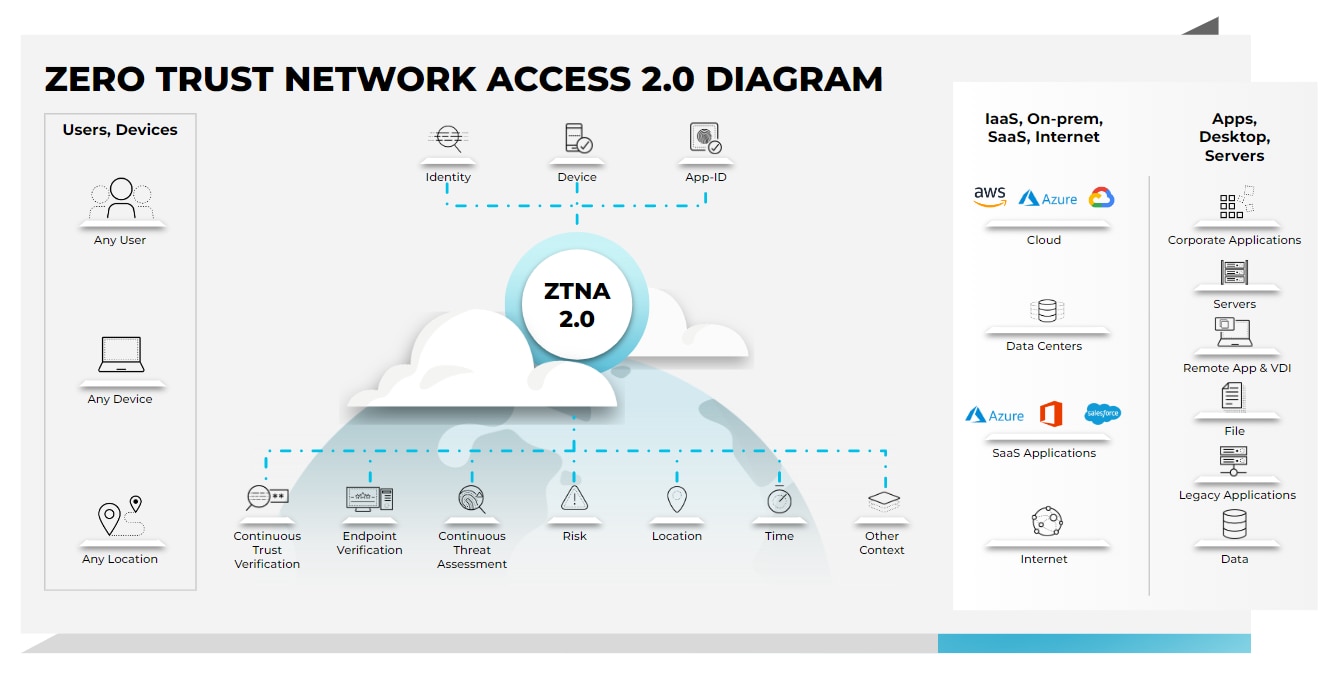

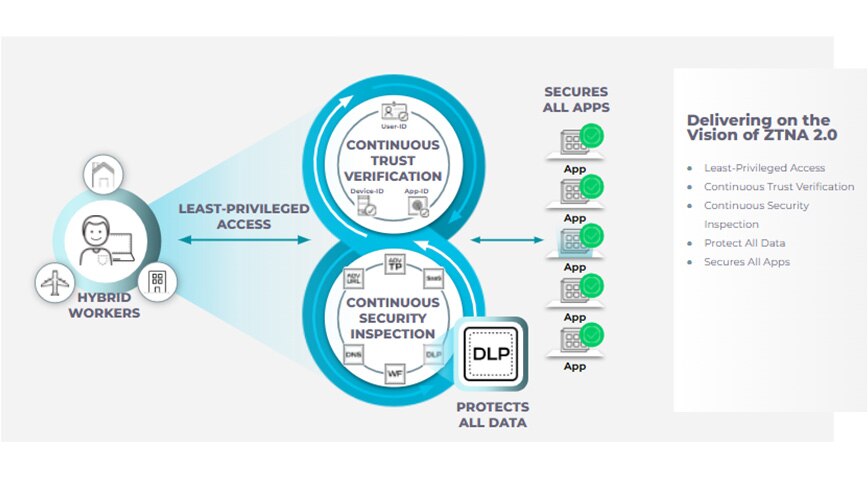

ZTNA 2.0は、ZTNA 1.0の制限を克服し、真のゼロ トラスト アーキテクチャの展望を実現します。ZTNA 1.0のアプローチの欠点を効果的に解決するために、ZTNA 2.0は以下の項目の実現を目的として設計されています。

- 真の最小権限アクセス: App-IDを基にレイヤー7でアプリケーションを識別します。これにより、IPやポート番号などのネットワーク構成要素に関係なく、アプリレベルとサブアプリレベルでの正確なアクセス制御を実現します。

- 継続的な信頼性検証: アプリケーションへのアクセス権が付与されると、デバイスの状況、ユーザー行動、アプリケーション動作の変化に基づいて、信頼が継続的に評価されます。疑わしい動作が検出されたら、アクセスをリアルタイムに取り消すことができます。

- 継続的なセキュリティ検査: 許可された接続であっても全トラフィックを継続的かつ詳細に検査し、ゼロデイ脅威を含むあらゆる脅威を阻止します。この機能は、正規のユーザー資格情報が盗まれ、アプリケーションやインフラへの攻撃に使用されるシナリオで特に重要です。

- 全データの保護: 単一のDLPポリシーによって、プライベート アプリやSaaSなど企業が利用する全アプリでデータの一貫した制御を適用します。

- 全アプリの保護: 最新のクラウド ネイティブ アプリ、旧来のプライベート アプリ、SaaSアプリ、動的ポートを使用するアプリ、サーバ起動型接続を使用するアプリなど、企業で使用されるすべてのアプリケーションを一貫して保護します。

しかし、ZTNA 2.0ソリューションが提供できるのはこれだけではありません。

ZTNA 2.0による単一の統合されたアプローチ

ZTNA 2.0ソリューションは、単一の統合アプローチを通じて比類のないパフォーマンスと卓越したユーザー エクスペリエンスを提供しつつ、優れたセキュリティを実現できます。ZTNA 2.0は、現代のデジタル企業をクラウド規模で保護するために開発された、真のクラウド ネイティブ アーキテクチャを提供し、業界最高峰のSLAに裏付けられた妥協のないパフォーマンスを提供し、卓越したユーザー エクスペリエンスを実現します。完全にソフトウェアベースでハードウェアを選ばないため、手作業の操作やプロセスを必要とせずに、ハイブリッド勤務の変化やビジネス要求の進化のペースについていける自動スケーリングを保証します。

- 統合型セキュリティ製品: ZTNA 1.0ソリューションは、全ユーザーと全アプリを漏れなく保護するために、複数の管理コンソールからポリシーを個別管理する必要があります。管理、ポリシー、データがインフラ上で分散していては、インシデントを効果的に回避することも、インシデントを効果的に検出してレスポンスすることも不可能です。ZTNA 2.0は、ZTNA、SWG、次世代CASB、FWaaS、DLPなどあらゆる機能を1つの統合製品として提供します。本当の意味で統合された管理、ポリシー、データを全ユーザーと全アプリに提供するように設計されています。

- 卓越したパフォーマンスとエクスペリエンスを提供: 現在のZTNA 1.0ソリューションは、借用したコロケーション施設に導入されている寄せ集めの雑多な物理的なサービスを利用し、主要バックボーンとしてパブリック インターネットを利用しています。このアプローチでは、ソリューションの利用範囲、規模、およびパフォーマンスが大きく制限されるとともに、サードパーティのデータセンターや最適とは言えない接続に好ましくない信頼を置いています。また、「ノイジー ネイバー」や「運命共有」などの問題を軽減する真のマルチテナントに対応していないため、利用者はセキュリティとエクスペリエンスのトレードオフを強いられます。

ZTNA 2.0ソリューションは、真のエンドツーエンドのマルチテナントを保証するために、顧客ごとに専用データ プレーンを提供し、ZTNA 1.0のアプローチが抱える「ノイジー ネイバー」の問題を回避する必要があります。さらに、ZTNA 2.0は、ネイティブなデジタル エクスペリエンス モニタリング(DEM)機能と連携するように設計する必要があります。これにより、問題を未然に検出する機能や最適なエクスペリエンスを確保するために問題を自動的に隔離して解決する機能を提供します。

ZTNA 2.0の詳細については、こちらのブログをご覧ください。