ゼロトラストネットワーク セキュリティとは?

COVID-19のパンデミックによって加速したリモートワークへの急激なシフトは、恒久的なハイブリッドワークフォースへと進化し、ビジネスの成果を生み出すアプリケーションはますますクラウド化しています。ビジネスの世界では、ユーザーがどこにいてもデータにアクセスし、生産性を維持できるようになりました。デジタル化が進む中、組織はゼロトラストネットワーク セキュリティをはじめとする新たな脅威からビジネスを保護する、より強固な方法を模索しています。

ゼロトラスト・ネットワーク セキュリティは、 ゼロトラストの一要素であり、あらゆるデジタル対話を継続的に検証することで、組織のデータ、資産、人材を保護するサイバーセキュリティの戦略的アプローチです。

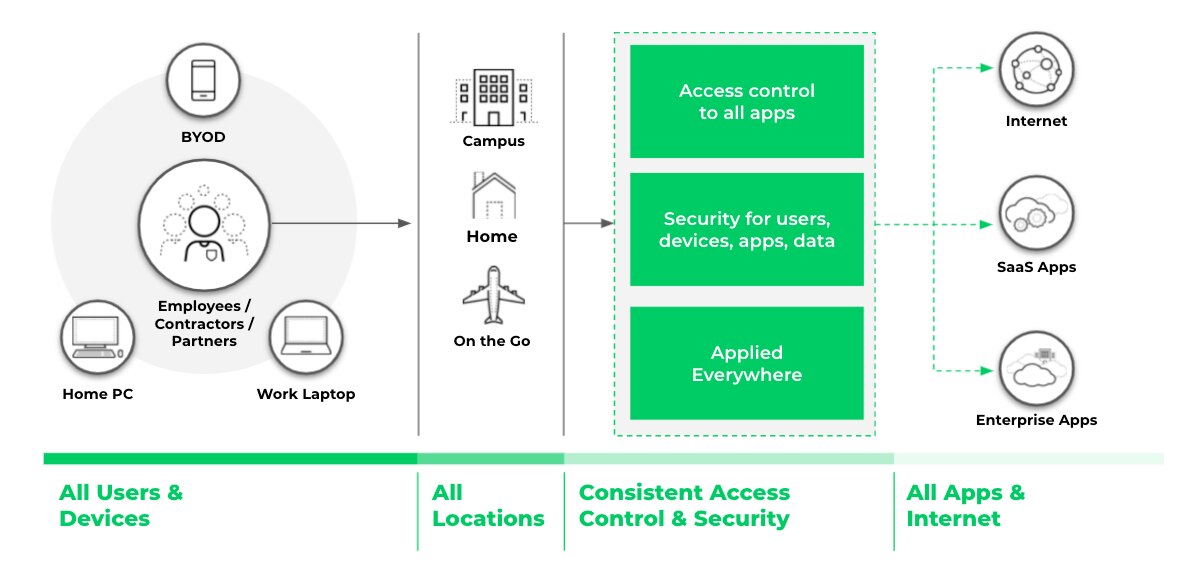

その名が示すように、ゼロトラストネットワーク セキュリティは、アプリケーションやデータにアクセスするユーザーやデバイスに適用される部分であり、彼らのセキュリティニーズです。ゼロトラスト ネットワーク セキュリティは、ビジネス ユーザーがあらゆる環境であらゆるデバイスからあらゆるアプリケーションを安全に利用できるようにします。ゼロトラストネットワーク セキュリティの核心は、シンプルなコンセプトです:どんなデバイスを使っているユーザーでも、どこにいてもアプリケーションと取引することができます。

図1.ゼロトラスト ネットワーク セキュリティは、ユーザー、デバイス、アプリケーションの所在地に関係なく、一貫したアクセス制御とセキュリティを提供します。

ゼロトラスト ネットワーク セキュリティを実現するには、3つのコア機能が要件です:

- コンテキストベースのアクセス

- 安全なアクセス

- 一貫したアクセスとセキュリティを提供し、グローバルに利用可能にします。

コンテキストベースのアクセス

ゼロトラスト・ネットワーク セキュリティの成功を目指す組織は、コンテキスト・ベースのアクセスを適用できなければなりません。つまり、アプリケーションやデータへのアクセスは、ユーザー、デバイス、アプリケーションを含む完全なコンテキストに基づいている必要があります。コンテキストは以下の通り:

- アクセス要求者を特定するためのユーザーIDの確認

- ユーザーがアクセスを要求するために使用しているデバイスの完全性の検証

- アクセスされるアプリケーションやリソースの特定

コンテキストベースのアクセスは、企業の データセンター、パブリック・クラウド環境、SaaS、インターネットなど、場所を問わずすべてのアプリケーションに適用する必要があります。すべてのアクセスポリシーの決定において、ユーザー、デバイス、アプリケーションのコンテキストを考慮することで、組織は一貫したセキュリティとユーザーエクスペリエンスを確保することができます。

コンテキストベースのアクセスには、クラウドIDエンジンやSaaSセキュリティなどの高度な技術が要件となります。クラウド ID エンジンは、オンプレミス、クラウド、またはそのハイブリッドなど、ユーザ ID の所在に関係なく、ユーザ ID を一貫して認証し、ユーザを承認することを容易にします。 統合されたクラウド・アクセス・セキュリティ・ブローカー(CASB)により 、組織はすべてのSaaSアプリケーションへのセキュアなアクセスをプロアクティブに拡張できます。

図2.すべてのアクセスポリシーの決定は、完全なコンテキストに基づき、ユーザーID、デバイス、およびアプリケーションに関する検証済みの知識に基づいて行われるべきです。

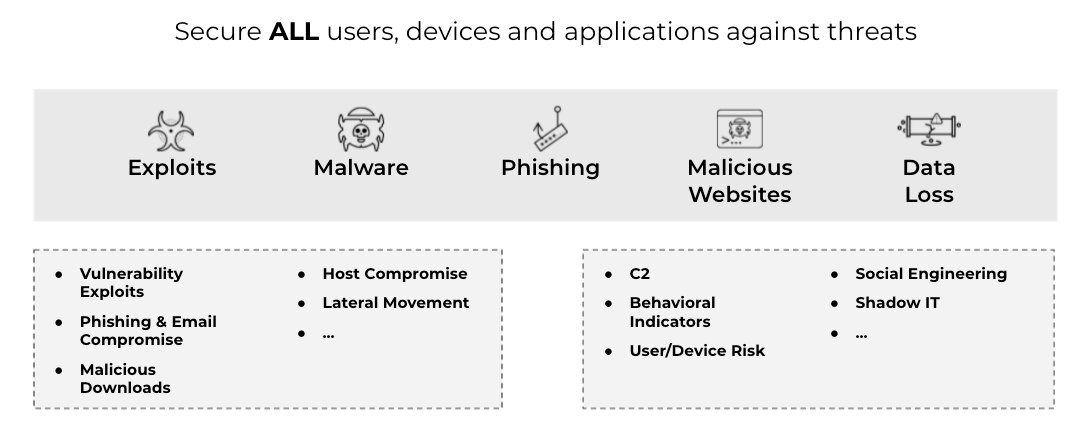

安全なアクセス

真のゼロトラスト・アーキテクチャは、適切なアプリケーションやデータへのアクセスを可能にするだけでなく、そのアクセスを保護します。つまり、脆弱性の悪用、トンネリング、マルウェア、フィッシング、悪意のあるウェブサイトを防止します。すべてのユーザー、デバイス、アプリ、データに安全にアクセスできるようにするには、組織は継続的にすべてのコンテンツを検査して、悪意のある活動を防止し、エンタープライズデータを保護する必要があります。

ゼロトラスト ネットワーク セキュリティは、すべてのユーザー、デバイス、アプリ、データに対する包括的なセキュリティ監視を採用し、ビジネス、IT、セキュリティ インフラストラクチャ全体で悪意のあるアクティビティを検出します。安全なアクセスの要件には、ゼロデイウェブ攻撃を防止するための 高度なURL Filteringが 含まれます。また、安全なアクセスには、ネットワークを悪用して静かにデータを盗むために使用される 新たなDNS攻撃 (DNSレイヤーネットワーク攻撃など)やデータ流出技術(ダングリングDNSや超低速 トンネリングなど)を防止する DNSセキュリティ 機能も要件となります。

図3.真のゼロトラスト・アーキテクチャは、すべてのユーザー、デバイス、アプリケーションを、脆弱性の悪用、トンネリング、マルウェア、フィッシング、悪意のあるウェブサイトから保護します。

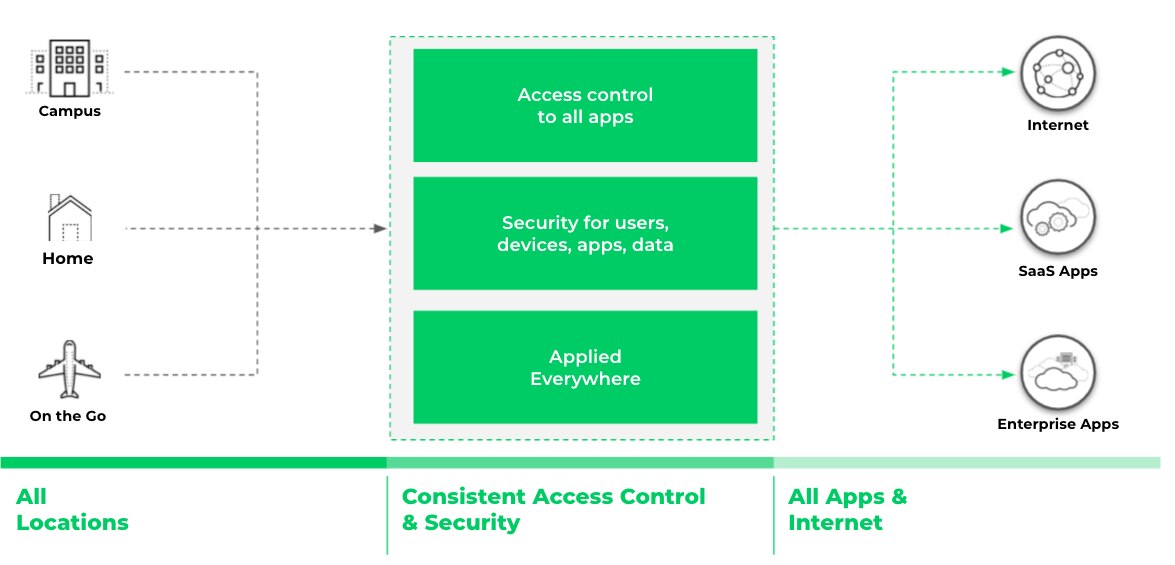

一貫したアクセスとセキュリティ、グローバルに利用可能

ゼロトラスト・ネットワーク セキュリティを達成するためには、上記のアクセスおよびセキュリティのコア機能が、ユーザーとデバイスが生活し、作業するあらゆる場所で利用可能でなければなりません。アクセスとセキュリティは一貫していなければなりません。ユーザー、デバイス、アプリケーションの場所は関係ありません。これにより、すべてのユーザーがあらゆるデバイスを使用して、業務遂行に必要なあらゆるアプリケーションに安全にアクセスできるようになります。これは 生産性を守り、ビジネスを強力に支援します。

グローバルレベルで一貫したアクセスとセキュリティを実現するために必要なテクノロジーには、 次世代ファイアウォール (オンプレミス、クラウド、リモート環境でのコンテキストベースのアクセスとセキュリティ)と、オープンでプログラマブル、かつ拡張性の高いプラットフォームがあります。

図4.アクセスやセキュリティは、ユーザーやデバイスがどこに住んでいても、どこででも一貫して利用可能でなければなりません。

ユーザーがハイブリッド ワークプレイスを採用する中、Palo Alto Networks は、Zero Trust の約束を実現できる独自の地位を確立しています。クラウドネイティブサービス、ハードウェア、ソフトウェアのフォームファクター間で一貫した機能を活用することで、ユーザーエクスペリエンスを最適化できます。

Complete Zero Trust Network Security イベントシリーズをご覧いただき、Palo Alto Networksがネットワークセキュリティスタック全体でどのようにゼロトラストの導入を可能にするかをご確認ください。

組織のゼロトラスト・ネットワークセキュリティ実装を始めるには、Forresterのゼロトラスト実装ガイド「 」をお読みください。ゼロ・トラストの出発点を発見し、従業員の生産性とクラウドの完全な導入を可能にしながら、脅威から保護するための多層的なアプローチを取るロードマップを構築します。