ゼロ・トラスト・エッジ(ZTE)とは?

ゼロトラストエッジ(ZTE)は、ネットワークとセキュリティを統合し、ゼロトラストを使用してネットワークの相互作用を認証および監視するクラウド主導のアーキテクチャです。

企業は、増え続けるユーザーやデバイスをリソースに安全に接続するために、ますますゼロトラスト・ネットワーク・セキュリティの原則を使用するようになっており、これがZTEの主な原動力となっています。多くの組織にとって、ZTEの主な用途は、リモートワーカーのセキュリティを確保し、仮想プライベートネットワーク(VPN)への依存を減らすことです。

なぜゼロ・トラスト・エッジが重要なのでしょうか?

ZTEが重要なのは、インターネットへのより安全なゲートウェイを提供し、組織の物理的な拠点やリモートワーカーに組織のアプリケーションやデータへのアクセスを提供するからです。

ZTEに内在するネットワークとセキュリティのより深い統合は、3つの重要な要因によって推進されています:

- ネットワーク・トラフィックは、厳格なセキュリティ信頼レベルに準拠し、確立されたポリシーに従わなければなりません。

- セキュリティチームが企業ネットワークをオーバーラップさせるのではなく、組織はZTEのポリシーを採用し、セキュリティ中心のアプローチでネットワークを追求する必要があります。

- すべてのクライアントとエンドポイントは、ネットワーク経路のどのポイントでも潜在的なマルウェアの脅威を無効化または回避できる、安全なインターネットアクセスが必要です。

ハイブリッドワークプレイスや広範なアプリケーションアクセスを特徴とするデジタルアクセラレーションは、アタックサーフェスを拡大し、高度な脅威に対するビジネスの脆弱性を高めます。ポイント製品やすべてのアプリケーションへの暗黙的なアクセスを持つ従来のネットワーク・アーキテクチャは、もはや適切ではありません。

ZTEのモデルは、新しい境界線を形成することでこの課題に対処しています。セキュリティとネットワークをあらゆるポイントに統合し、ユーザーIDとコンテキストの継続的な検証に基づいてアプリケーションへの明示的なアクセスを許可します。これにより、現代のデジタル・エコシステムにおけるZTEの重要な役割が確立され、ますます相互接続が進み、脅威が起こりやすい環境において、効果的な防御シールドの役割を果たします。

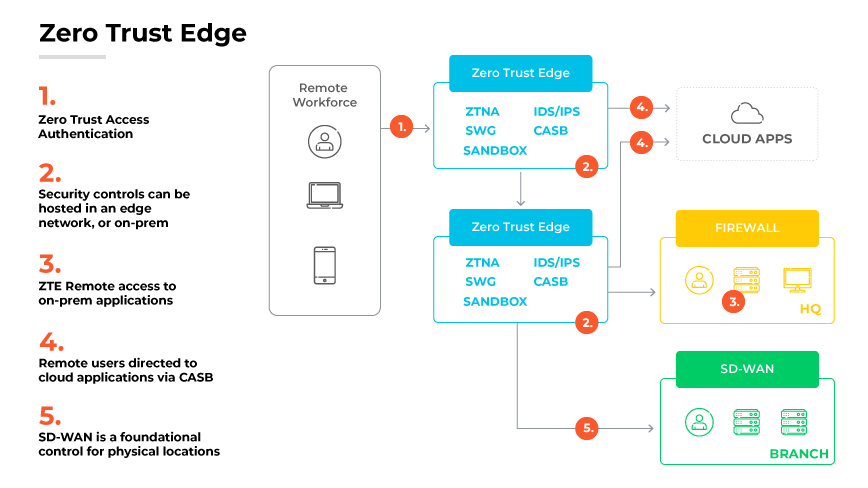

ゼロ・トラスト・エッジの仕組み

ゼロ・トラスト・エッジは、細心の認証と検証を適用します。要するに、すべてのネットワークトランザクションを潜在的なリスクがあるものと見なします。

ZTEの仕組みに関しては、ZTEのエレメントをクラウドまたはエッジホスト型のセキュリティスタックに配置することから始まり、帯域幅の制約を考慮することで、コンポーネントによってはローカルインフラが必要になる可能性があります。

ZTEは、クラウド主導の2つの重要な原則に依存しています:

クラウドベースのネットワークとセキュリティ管理:

企業全体におけるポリシーの統一性を確保し、エラーを削減し、効率を向上させます。ネットワークとセキュリティをシームレスにリンクする分析ツール:

リンク利用率の向上、ネットワーク異常の早期発見、包括的なネットワーク・モニタリングが可能になります。

効果的な分析のためには、大量のデータの保存と処理が必要となるため、クラウドベースのソリューションが必要となります。

デプロイメントにより、組織はクラウドまたはリモートでホストされているかどうかにかかわらず、さまざまなセキュリティおよびネットワークサービスを一元的に管理、監視、分析できます。究極の目的は、ネットワーク機能に妥協することなく、厳格なセキュリティを提供することです。

ZTEの実装

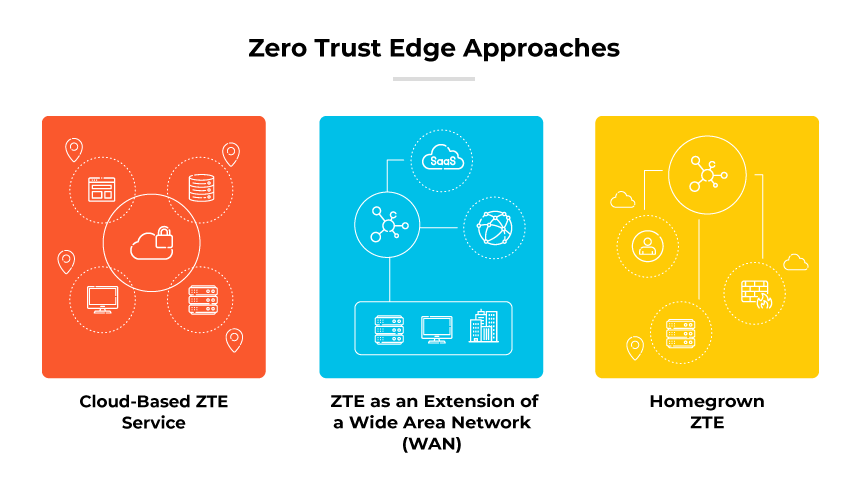

組織には、ZTEを実装するための3つの主な方法があります:

クラウドベースのZTEサービス

クラウドベースのZTEサービスは、ZTE固有の機能を備えた複数のPOP(Point of Presence)を使用します。このアプローチは、サービスとしてのソフトウェア(SaaS)提供モデルを反映したものです。広域ネットワーク(WAN)の拡張としてのZTE

国産のアプローチでは、広域ネットワーク(WAN)接続サービスの拡張としてZTEを組み込んでいます。

通信事業者は、ZTEの機能と外部委託のセキュリティを提供しています。オンプレミスのソリューションにはいくつかの選択肢がありますが、クラウドベースのシステムの俊敏性に欠ける場合があります。さらに、 SD-WANと ZTEを組み合わせたソリューションでは、各サービスに個別のポリシー設定が必要なため、単一の全体的なソリューションでは実現不可能です。国産ZTE

大規模で機敏な組織には、ZTE独自の製品を開発するという選択肢があります。この方法では、POP用のパブリッククラウドサービスやクラウドホスト型ファイアウォールなどのセキュリティサービスが必要になります。その固有の柔軟性にもかかわらず、国産のZTEでは、進化するセキュリティ・コンポーネントとクラウド・サービスを常に監視する要件が必要です。このサービスを管理・維持するための十分なIT専門知識も不可欠です。

ゼロ・トラスト・エッジの利点

リスク軽減の強化

ZTEの主なメリットは、ネットワークの脆弱性を大幅に削減できる点にあります。ネットワークのあらゆるレベルにセキュリティが浸透し、すべてのトランザクションが厳格な認証を受けているため、潜在的な脅威は大幅に緩和されています。ユーザーがどこから接続しようが、どのようなアプリケーションを使用しようが、ZTEは一貫した高レベルのセキュリティを提供します。

ZTEは、すべての接続ソースに一貫した協調的なセキュリティ・ポリシーを適用することで、ハイブリッドな職場も保護します。従業員が管理されていないネットワークから接続するか、オフィスから接続するかにかかわらず、ZTEは同じレベルの精査を適用します。

ZTEはまた、あらゆる場所で ゼロ・トラスト・ネットワーク・アクセス(ZTNA)を 可能にします。暗黙の信頼から、アイデンティティとコンテキストに基づく明示的なアクセスへと移行し、継続的な検証が行われます。これにより、ネットワークアクセスを効果的に制御し、ネットワークセキュリティ全体を強化します。

ZTE、インシデント対応能力を向上チームのコラボレーションを促進することで、ZTEはインシデント対応能力を強化し、トラブルシューティングを簡素化して、セキュリティ管理により積極的なアプローチを提供します。費用対効果

クラウドベースで自動化されているため、ZTEネットワークは経済的でスケーラブルなセキュリティソリューションを提供します。インターネットに内在するものとして、レガシー・アーキテクチャに邪魔されることなく、デジタル革新に難なく対応します。その結果、大幅なコスト削減が実現し、組織は利用したリソースに対してのみ料金を支払うことになります。最適化されたユーザーエクスペリエンス

ZTEは、ネットワークのパフォーマンスとスループットを向上させることで、ユーザーエクスペリエンスを向上させます。最適化されたパスと包括的なデジタル体験を提供し、アプリケーションのパフォーマンスを大幅に加速することに重点を置いています。統一されたサイバーセキュリティ基盤

ZTEの採用により、複数のサイバーセキュリティ・ツールが1つの統合ソリューションに集約され、サイバーセキュリティの脅威に対する監視、分析、対応が簡素化されます。統合は、より管理しやすく効率的なサイバーセキュリティ・インフラストラクチャにつながり、潜在的な互換性の問題を解消します。

ZTEの包括的な機能により、複数のセキュリティ・ベンダーの必要性が減少し、単一ベンダーまたは限られた数のベンダーという選択肢が提供されます。しかし組織は、ベンダーがソリューションを既存のネットワーク・インフラに効果的に統合できることを確認することが不可欠です。データバックホールの廃止

従来の 仮想プライベートネットワーク(VPN) セットアップでは、リモートユーザーのトラフィックを企業ネットワーク経由でバックホールすることがよくありました。このプロセスにより、帯域幅が大幅に輻輳する可能性があります。しかし、ZTEはグローバル接続とセキュリティ検査にクラウド・オンランプを採用することで、データのバックホールをなくし、パフォーマンスを向上させています。

ZTEの挑戦

レガシーネットワーク機器、アプリケーション、サービス

運用技術(OT)やモノのインターネット(IoT)デバイスを取り入れると、ZTEのフレームワークへの移行が複雑になる可能性があります。これらのデバイスは、組織内に数千台存在する可能性があり、レガシーネットワーク機器に接続されている可能性があります。これらのデバイスをZTEネットワークに移行するには、インフラの大幅なオーバーホールが必要な複雑なプロセスになる可能性があります。

レガシー・ハードウェアとの互換性も、ZTEへの移行における重要なハードルです。重要なインフラ・コンポーネントは時代遅れのハードウェアに依存している可能性があり、これらのコンポーネントを近代化することは困難な作業です。さらに、一部のレガシー・ハードウェアはZTEの要件をサポートしていない可能性があり、運用技術やIoTデバイスの再評価や交換の可能性が必要になります。

レガシー・アプリケーションとサービスをZTEのフレームワークに統合することも大きな課題です。特に問題となるのは、リモートアクセス用のRDP(Remote Desktop Protocol)やVDI(Virtual Desktop Infrastructure)、音声サービス用のSIP(Session Initiation Protocol)やVoIP(Voice over IP)など、Web以外のプロトコルで構築されたアプリケーションです。これらのアプリケーションにはZTEを利用するための標準的な手順がないため、統合が複雑になっています。容量の制限

ZTEの実装では容量の制約が難しい。ZTEはリモートワーカー・アクセスの問題には対応できますが、データセンター・アクセスを提供する大容量のネットワーク・セキュリティ・サービスを置き換える能力は今のところありません。その結果、組織は特定の企業資産をZTEの保護に移行する前に、クラウドへの移行を進める必要があるかもしれません。

ZTEを実装する前に、企業はネットワークの容量を慎重に評価する必要があります。キャパシティの限界に近い場合は、追加の回避策を特定するか、大幅なアップグレードを実施する必要があるかもしれません。場合によっては、ZTEを実装する前にクラウドベースのインフラに移行する必要があり、移行プロセスがさらに複雑になる可能性があります。従来のネットワークセキュリティの崩壊

ZTEは、従来のネットワーク・セキュリティの常識を覆す、新しく変革的なアプローチを採用しています。特に、ネットワーク・セキュリティは従来とは根本的に異なる方法で実践されてきたためです。そのため、移行プロセスは複雑で、多大な計画と適応が要件となります。

ゼロ・トラスト・エッジとSASEの違いは何ですか?

セキュアアクセスサービスエッジ(SASE)とゼロトラストエッジ(ZTE)は、ネットワーク機能の統合やクラウド提供型セキュリティなど、共通の原則と目標を共有しています。しかし、その重点の置き方やアプローチには違いがあります。

SASEは、Software-Defined Wide Area Networking(SD-WAN)とさまざまなネットワークセキュリティサービスを統合したクラウドベースのサービスです。セキュアで効率的なネットワークアクセスを可能にし、ますます増加するリモートワーカーや分散型ワークフォースのニーズに対応します。

ZTEは、オリジナルのSASEモデルの進化形として定義され、アクセス制御を超えた厳格なZero-Trust-as-a-Serviceの確立を目指し、「Zero Trust」コンポーネントに焦点を当てています。ZTEは、最悪のシナリオを想定し、性質や発信元を問わずすべての接続を認証するというゼロ・トラスト・アプローチを採用しています。

SASEがクラウドベースのモデルでネットワークサービスとセキュリティの融合を提供するのに対し、ZTEはより厳格なスタンスを採用し、ネットワーク・インフラ全体でゼロトラスト原則を維持するために認証に重点を置いています。

ゼロ・トラスト・エッジFAQ

ゼロトラストネットワークアクセス(ZTNA)は、定義されたアクセス制御ポリシーに基づいて、アプリケーションやサービスへの安全なリモートアクセスを提供する技術のカテゴリです。同じZero Trustの原則を使用していますが、ZTEのコンポーネントとして機能しています。