セキュアWebゲートウェイ(SWG)とは?

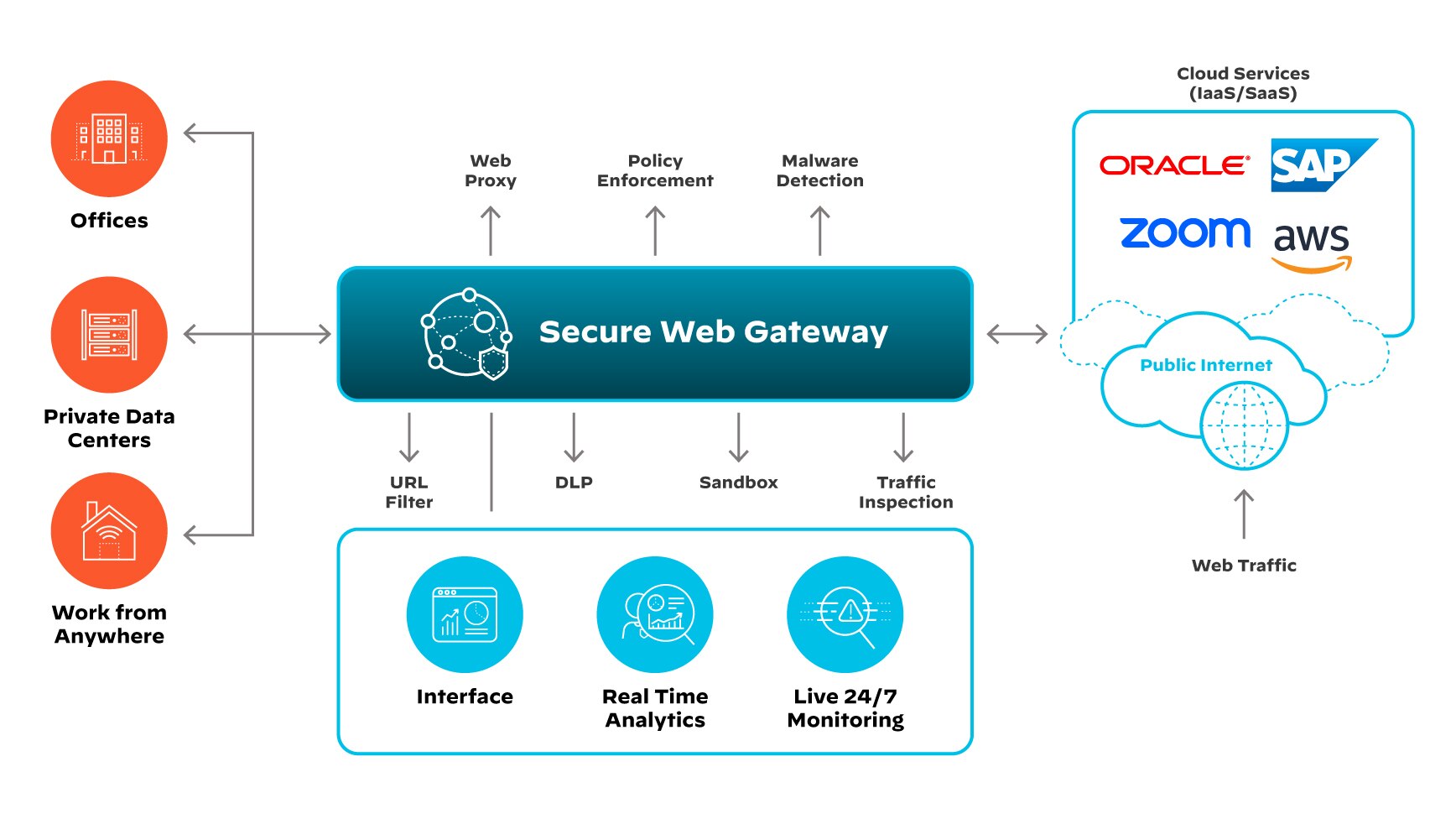

ユーザーとインターネットの間にセキュアWebゲートウェイを配置して、トラフィックをフィルタリングし、利用規定とセキュリティ ポリシーを徹底させます。

SWGの主な機能は次のとおりです。

- URLフィルタリング

- アンチマルウェアと脅威防御

- アプリケーション制御機能

SWGの役割は、ネットワークとインターネット間のデータ フローを管理し、規制することです。

SWGの導入は、以下のような多様な形式をとることができます。

- 物理サーバー

- クラウドベースの仮想マシンとサービス

- ソフトウェア アプリケーション

セキュアWebゲートウェイは、インターネット リソースに接続しようとするクライアント デバイスからのトラフィックを検査することで機能します。クライアント デバイスから送信された各Web要求は、まずSWGを介して接続されます。SWGはゲートウェイとしてユーザーを認証し、要求を調査して、利用規定に違反していないことを確認します。要求が適切かつ安全であると判断された場合のみ、SWGは要求を次の段階に進めることを許可します。受信データは、ユーザーに届く前に同様の検査が実施されます。

SWGは、利用規定を施行しながら、本質的にオンラインの脅威からユーザーを守ります。インターネット アクセスを保護し、悪意のあるWebトラフィックやマルウェアをブロックし、データ漏洩から組織を守ることで、データ チェックポイントとしての役割を果たします。

SWGが重要な理由

セキュアWebゲートウェイは重要です。なぜなら、(特に暗号化されたWebトラフィック内に)隠蔽されたサイバー脅威から組織を保護するとともに、業務およびビジネスの中断のリスクを軽減できるからです。

サイバー脅威の複雑性と頻度が増大している今日のデジタル環境において、セキュアWebゲートウェイはきわめて重要な要素です。サイバー犯罪者は、セキュリティ防御策を破るための新しい戦術や手法を絶えず考案しています。その1つとして、合法のように見えるWebサイトに悪意のあるコードをカモフラージュする手法があります。ユーザーがこのような侵害されたWebサイトにアクセスすると、無意識に認証情報を漏洩したり、組織を有害なコードにさらし、気付かないままであれば甚大な損害をもたらす可能性があります。

こうしたリスクのある環境において、堅牢なセキュリティ ゲートウェイがなければ、組織のデジタル資産に対するリスクは大幅に増加します。このようなリスクは、特にフィッシング攻撃やランサムウェア攻撃が広範にわたって増加している場合、不正アクセス、データ窃盗、業務の中断を引き起こす可能性があります。SWGが提供する防御壁がなければ、組織は実質的にランサムウェア攻撃の人質になり、財政的にも会社の評判的にも被害を被る可能性が生まれるのです。

暗号化されたトラフィックの使用は今や一般的になり、HTTPSがWebトラフィックの大部分を占めています。このトラフィックを効果的に復号化して検査できるSWGがなければ、組織は暗号化されたチャネル内に隠蔽されたセキュリティ脅威のリスクにさらされます。

SWGのメリットについて

- 脅威アクターによって悪用された潜在的な脅威ベクトルを最小化して、外部アタックサーフェスを縮小

- デジタル変革、クラウド変革および働き方改革でビジネスをサポート

- リモートワーカーにインターネット、SaaSアプリケーション、必要なオンライン リソースへのセキュアなアクセスを提供

- サーバーやヘッドレス デバイスを含め、IT運用に不可欠なインターネット接続を保護

- Webに接続された重要なデータや業務を保護することで、サイバーセキュリティ インフラを強化

SWGの機能

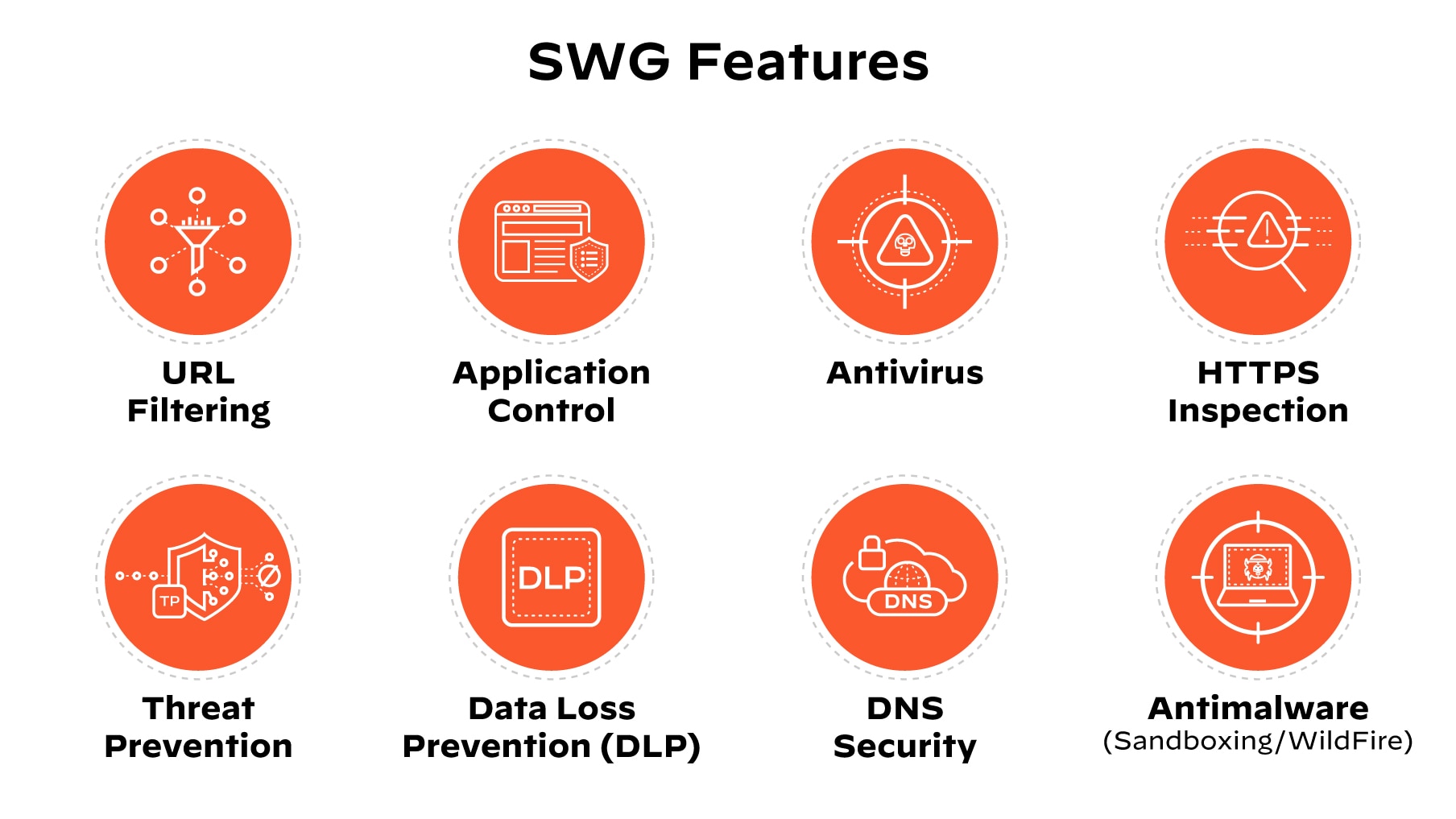

URLフィルタリング

URLフィルタリングでは、Webサイトへのアクセスを制御し、不適切な、または悪意のあるWebコンテンツへのアクセスを防ぎます。WebトラフィックはURLカテゴリ、ユーザー、グループまたはデバイスに基づいて、許可、拒否、悪意のあるまたは不明/疑わしいに分類されます。その後、Webトラフィックには低、中、高リスク レベルが割り当てられます。これにより、管理者はフィッシング、マルウェア、ランサムウェア、コマンドアンドコントロール(C2)接続などのWebベースの脅威からネットワークを適切に保護できます。また、危険なWebサイトに誰がアクセスしているかも把握できます。

脅威防御

脅威防御は侵入防御システムを使用して、ソフトウェアおよびWebアプリケーションの脆弱性を標的とするインジェクション攻撃、エクスプロイトおよび悪意のあるC2を阻止します。高度な脅威防御機能により、異常なパケットとトラフィック パターンを検出し、ハッキング ツールを使用するWeb攻撃を阻止できます。

アプリケーション制御

この機能により、管理者はユーザーIDに基づくきめ細かいWebアクセス制御を設定し、Webアプリケーション、アプリの機能およびウィジェットの利用を制限またはブロックして、組織内でデータ プライバシーやセキュリティを確保できます。

データ損失防止(DLP)

DLPは、重要な情報または機密情報が組織のネットワークから漏れないようにします。データの移動を監視し、業界のコンプライアンス規制および標準を遵守することで、価値あるデータの意図しない損失からビジネスを保護します。

アンチウイルスとアンチマルウェア

アンチウイルス ソフトウェアは、ウイルス、トロイの木馬、ワーム、スパイウェア、アドウェアなどの有害なソフトウェアを防御、検出および排除するように設計されています。リアルタイム ウイルス シグネチャを使用して、エンドユーザーのデバイスを感染から保護します。

アンチマルウェアは、Webコンテンツから悪意のあるファイルをスキャンしてブロックします。これらのソリューションは、ネットワーク サンドボックス手法を使用してマルウェアを分析し、不明な実行ファイルおよびファイルレス攻撃のリスクを軽減します。

DNSセキュリティ

攻撃者は、DNSの脆弱性を利用して強固なC2を確立する手法を生み出しました。これにより、インターネット上から、企業ネットワーク内部のホストに対する攻撃や分散型サービス拒否(DDoS)攻撃を行います。さらに、ドメインを奪うことで企業の評判までも傷つけます。DNSセキュリティ ツールは、これらのタイプの攻撃を識別して阻止します。

HTTPS検査

HTTPS検査では、ゲートウェイを通過するSSL暗号化トラフィックを精査して保護します。送信者の公開鍵を使用してトラフィックを復号化し、検査および保護してから、コンテンツを再び暗号化して送信者に返送します。

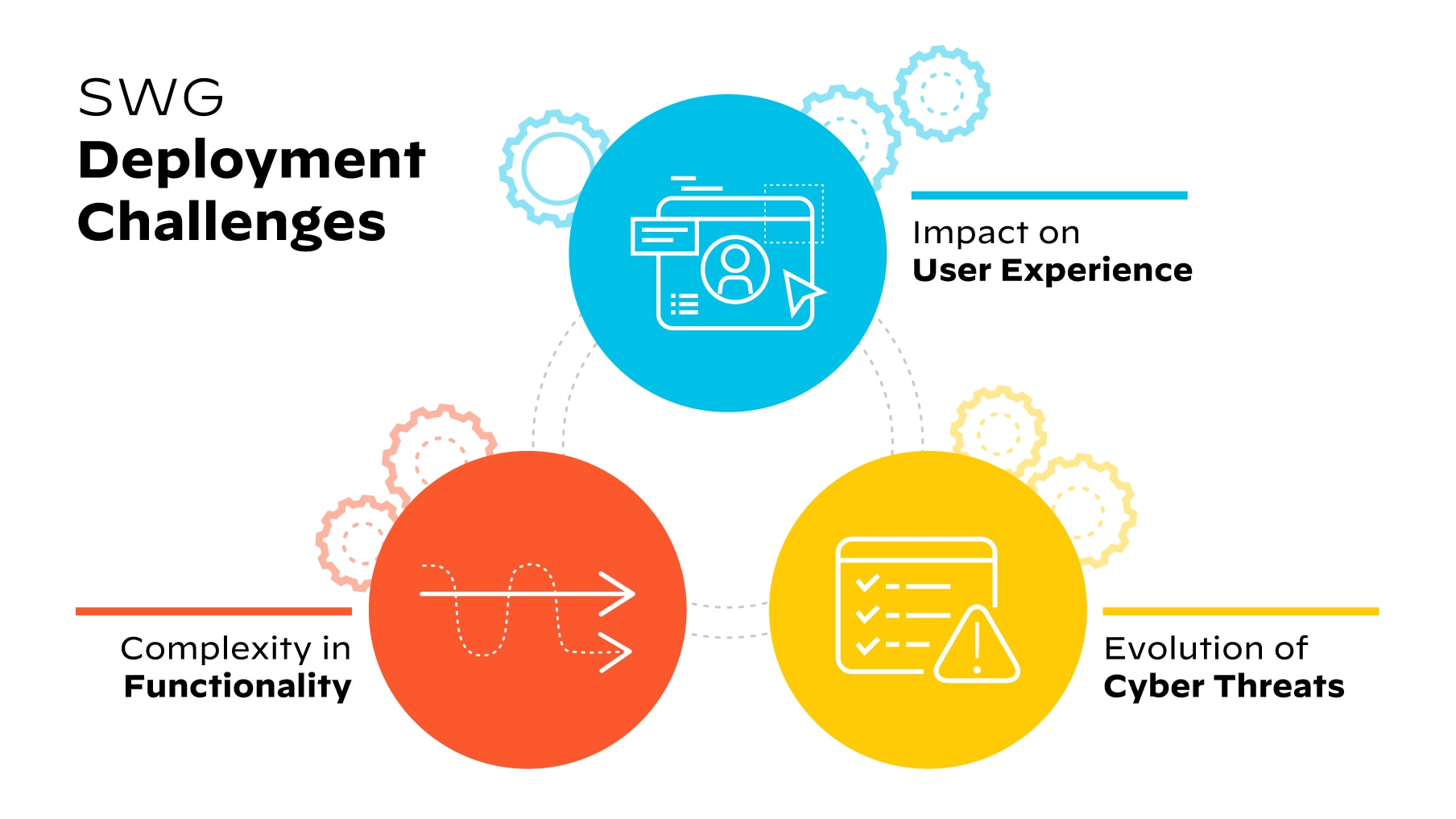

SWGの導入に関する一般的な課題

機能の複雑性

SWGの導入に関する一般的な課題は、複雑性が内在する点にあります。別個に導入する場合、SWGは特別な管理が必要な分断されたセキュリティ スタック内の別のポイント製品になる可能性があります。

しかし、たとえばセキュア アクセス サービス エッジ(SASE)フレームワーク内で近隣のセキュリティ テクノロジとネイティブに統合すれば、セキュリティ チームは可視性を強化し、一画面管理によって監視およびセキュリティ適用を容易にすることができます。

ユーザー エクスペリエンスに対する影響

従来のオンプレミス インフラを使用してインターネット トラフィックを保護するプロセスは、ユーザー エクスペリエンスに悪影響を与える可能性があります。すべてのWebトラフィックを集中データセンターにバックホールすると、遅延とパフォーマンス低下が発生し、ユーザー エクスペリエンスの低下につながる可能性があります。質の悪いユーザー エクスペリエンスは従業員の生産性を低下させ、フラストレーションの原因になり、ユーザーがセキュリティ制御を無効化または回避してしまうことに繋がりかねません。

サイバー脅威の進化

サイバー脅威の継続的な進歩も、もう1つの重要な課題です。最新のサイバー攻撃は進化しており、攻撃者が正規のSaaSプラットフォームを使用して悪意のあるコンテンツをホストし、フィッシング キットを使用して攻撃の規模を拡大し、中間者攻撃(MitM攻撃)を実行して認証情報を窃取する戦術が組み込まれています。サイバー犯罪者が攻撃戦略を刷新するにつれて、ハッシュ、静的シグネチャ、Webコンテンツのオフライン クローリングに頼る従来のSWGソリューションは効果が低下しています。

SWGで利用規定を適用する方法

セキュアWebゲートウェイでは、シングル サインオンまたは明確なユーザー名とパスワードなどの方法でユーザーを認証できます。このIDに基づいて、SWGはユーザー固有のアクセス ルールを適用できます。たとえば、ユーザーがハッキングWebサイトへのアクセスを試みた場合、SWGはこのユーザーを特定して、適切なレベルのアクセスを適用します。通常のユーザーはブロックしますが、そうしたWebサイトを調査する必要のあるサイバーセキュリティ チームのユーザーのアクセスは許可します。

企業は多くの場合、許可されるオンライン アクティビティを定義する利用規定を導入します。これらの規定によって、ギャンブルまたはアダルト コンテンツなど特定のカテゴリのWebサイトへのアクセスをブロックできます。

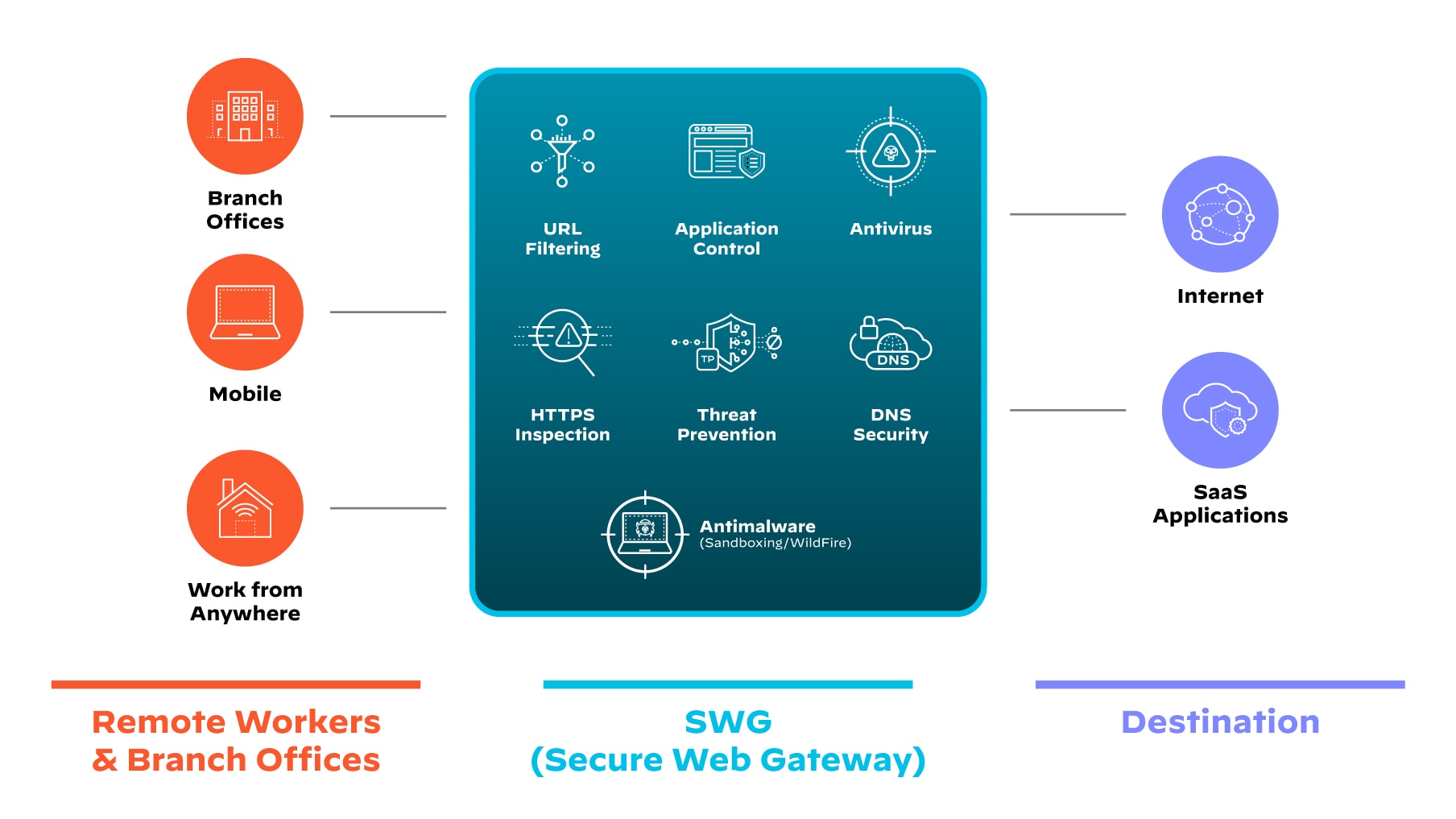

SWGでリモート ワーカーと支社を保護する方法

クラウド提供型SWGはグローバルに分散したユーザーとインターネットとの間の中継手段として機能するため、リモート ワーカーを保護するのに特に便利です。データセンターやオンプレミスSWGのない支社も、クラウド提供型モデルのメリットを享受できます。Webトラフィックを遠方のデータセンターにバックホールする必要はありません。

しかし長年、支社やリモート ユーザーのトラフィックに対しても、SWGはオンプレミスのWebプロキシ アプライアンスとして導入されてきました。トラフィックは、専用のIPSecトンネルまたは仮想プライベート ネットワーク(VPN)経由で送信されていました。しかし、このようなクラウド以前のSWGはハブ&スポーク アーキテクチャを土台とし、現代の分散ネットワークへの対応を考慮していません。

規制要件の遵守においてSWGが果たす役割

多様な業種で法規制遵守を達成するにあたって、セキュアWebゲートウェイはきわめて重要な役割を果たします。SWGは、医療や金融サービスなど、著しく機密性の高いデータを扱い、厳格な監査要件に対峙する業種では、特に便利です。プロキシとDLP機能を利用することで、潜在的なデータ漏洩や顧客の機密情報の不正な共有を探すためのトラフィック検査が容易になり、規制基準が維持されます。

欧州の一般データ保護規則(GDPR)などの規制に関しては、SWGとDLPはEU居住者のデータ保護に必要なコントロールを提供します。データ処理を管理し、地域の規制に沿って転送し、潜在的なデータ保管ルール違反を軽減します。

さらに、監査時にはログやレポートが役立ちます。データ転送、アクセスされたWebサイト、起こりうるセキュリティ インシデントに関する詳細な記録を提供して、法規制遵守を証明します。また、SWGが提供するアプリケーション アクセスのきめ細かい管理は、特定のSaaSアプリケーションに関する規制が厳格な業種では不可欠です。

カスタマイズ可能であるため、コンプライアンス上、大きなメリットがあります。SWGは、特定の業種または地域固有の規制に合わせてカスタマイズできるため、企業はデータ アクセス、ストレージ、転送に関する厳格なルールを維持できます。

最後に、SWGは定期的に更新されるため、企業は新しい規制または変化する規制に準拠し続けることができます。規制の状況が進化する中、適切な更新によって、企業はコンプライアンス戦略を迅速に調整できます。

SWGとファイアウォール

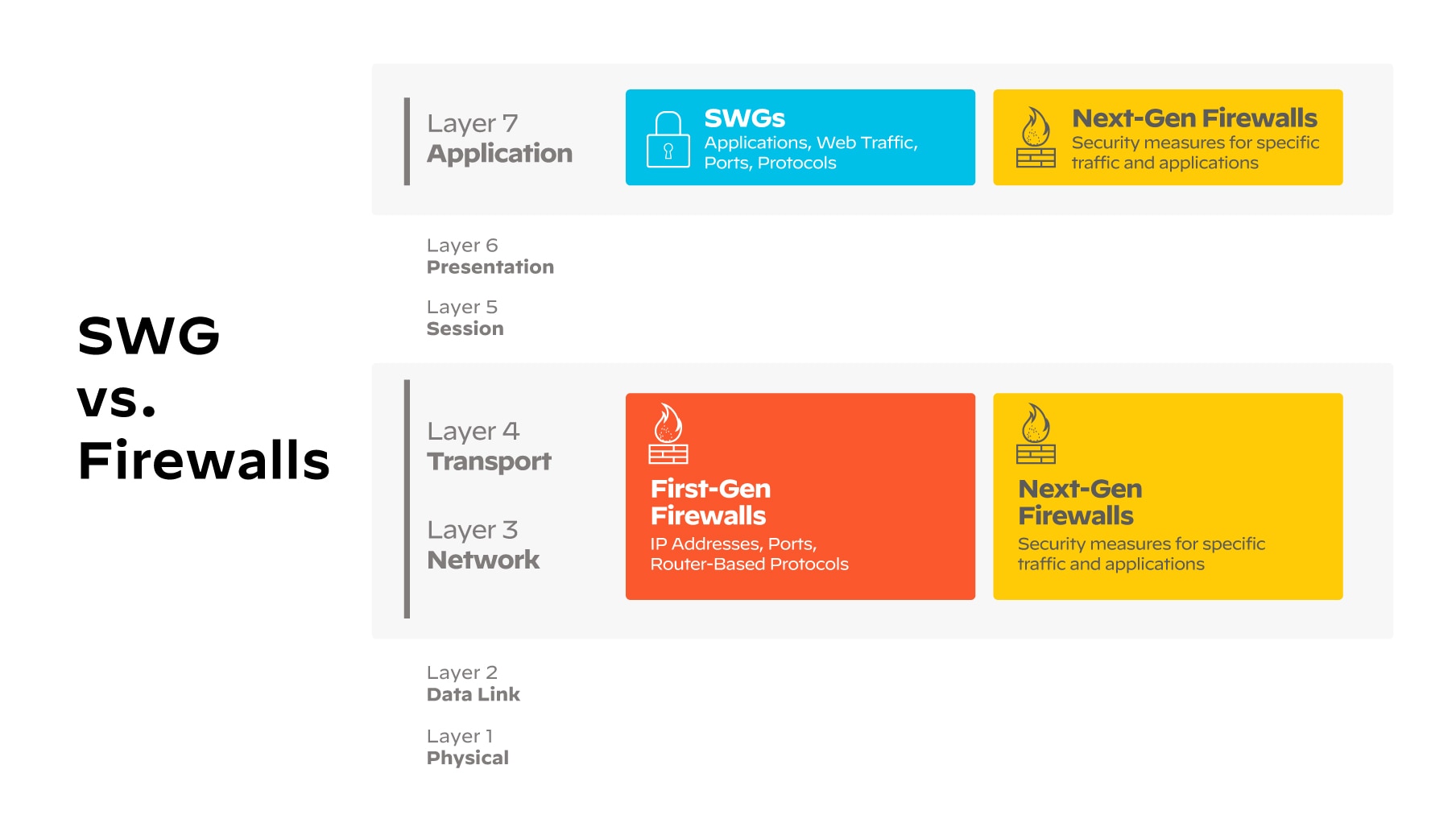

ファイアウォールはネットワーク レイヤーの検査に重きを置いていますが、SWGはアプリケーション レイヤーの詳細な調査を行います。SWGは高度な機能を提供しますが、ファイアウォールに取って代わるのではなく、ファイアウォールが提供するセキュリティ メカニズムを補完することを目的としています。

ファイアウォールとSWGはネットワーク セキュリティにおいて、それぞれ別個の、それでいて補完的な役割を果たしています。ネットワーク レイヤー3と4で機能する第1世代のファイアウォールは、IPアドレス、ポート、ルーターベースのプロトコルの検査に的を絞っています。この検査では、特定のネットワーク パラメータに基づいて接続を許可するかどうかを判断します。

次世代ファイアウォールはこの範囲を拡大して、ネットワーク レイヤー(レイヤー3と4)とアプリケーション レイヤー(レイヤー7)の両方で動作します。これらのファイアウォールはOSIモデル内でパケットをより深く検査し、さまざまなタイプのトラフィックや特定のアプリケーションに基づいてセキュリティ対策を適用します。この機能は、基本的なネットワークの側面とより高度なアプリケーション データの両方を扱います。

これに対して、従来のSWGは主にアプリケーション レイヤー(レイヤー7)で動作します。アプリケーション、Webトラフィック、および従来のネットワーキングの範囲を超える広範囲のポートおよびプロトコルを詳細に調べる、セキュリティ検査を提供します。セキュリティ サービス エッジ(SASE)プラットフォームの一部である最新のクラウド提供型SWGでは、より包括的なWebセキュリティ防御を可能にするために、SWGの機能(高度なURLフィルタリング、SSL復号化、SaaSアプリケーションの制御、高度な脅威防御)とファイアウォール機能が統合されています。

SWGとプロキシ

SWGがセキュリティ市場のカテゴリとして最初に定義された際、ほとんどのソリューションはWebプロキシ ベンダーによって提供されていました。しかし、SWGとWebプロキシは別のものです。プロキシはネットワーキング機能であるのに対し、SWGはセキュリティ ソリューションです。

プロキシは、エンド クライアント(デスクトップ コンピュータやモバイル デバイスなど)と目的とする宛先(Webサイト、サーバーまたはWeb/クラウドベース アプリケーションなど)の間に置かれている専用のコンピュータまたはソフトウェアです。クライアントと宛先間の中継手段として機能することで、プロキシはトラフィックを検査し、クライアントのインターネット プロトコル(IP)アドレスを宛先から保護して、セキュリティ レイヤーとプライバシーを提供できます。

プロキシには、明示型と透過型の2つの主要なタイプがあります。明示型プロキシはクライアント側の設定が必要であるため、ユーザーは通常、デバイス設定と認証によってその存在を認識します。一方、透過型プロキシはユーザーには非表示であり、クライアント側の設定なしにクライアントの要求をリダイレクトします。どちらのタイプも特定の目的を果たし、サイバーセキュリティ分野においてそれぞれ異なるメリットとデメリットがあります。

SWGの進化

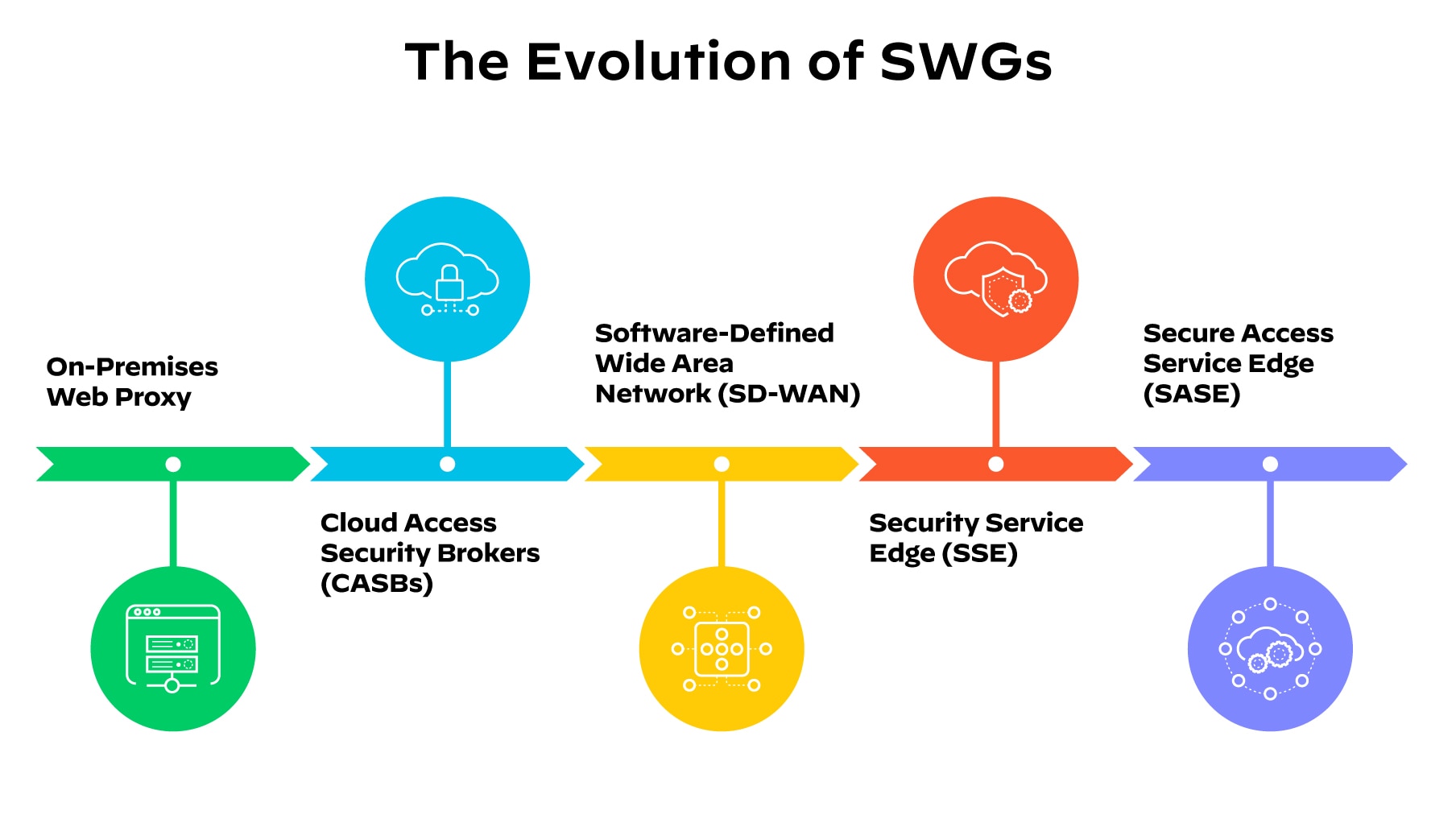

セキュアWebゲートウェイは、1990年代の終わりから2000年代の始めにかけて生まれました。インターネットの台頭、およびその後のWebベースの脅威の増加とともに、SWGの必要性は高まりました。企業や個人がインターネットに大きく依存し始めるにつれて、悪意のあるWebコンテンツを審査し、フィルタリングするソリューションの必要性が明らかになりました。

セキュアWebゲートウェイによって従来提供されていた機能は、最終的にセキュリティ サービス エッジ(SASE)と呼ばれる概念に統合されました。SSEは、セキュアWebゲートウェイを介してインターネット セキュリティを統合することで、パブリック アプリケーション アクセスを強化するために開発されました。SWGに加えてSSEも、ゼロ トラスト ネットワーク アクセス(ZTNA)を介してより広範で安全な接続を実装することで、従来はVPNトンネル経由でアクセスしていたプライベート アプリケーションへの安全なアクセスを推進します。

その後、SSEはサービスとしてのファイアウォール(FWaaS)とともにクラウド アクセス セキュリティ ブローカー(CASB)機能とデータ損失防止(DLP)機能を組み込み、包括的な一連のセキュリティ機能を形成し始めています。

最後に、ソフトウェア定義型広域ネットワーク(SD-WAN)などのネットワーキング ソリューションが実装されました。SSEとSD-WANの組み合わせによって、セキュア アクセス サービス エッジ(SASE)と呼ばれる新たなフレームワークが生まれました。

SASEは、セキュアWebゲートウェイの進化の現在のステージを表しています。これは、サイバーセキュリティへのより包括的な統合アプローチと、単一プラットフォームでのネットワーク管理に向けた流れを示しています。

SWGの未来

SWGの未来は、次の10年のスケーラビリティとサイバー レジリエンスを重要視して、AIによって強化されたクラウド提供型モデルにシフトしています。

基本的なSWGは、キャンパス/本社またはデータセンターにあるオンプレミスのWebプロキシ アプライアンスを基に構築されました。このモデルは、従業員が主に集中オフィスで働いていた場合には適していました。しかし、リモート ワークが始まり、クラウドベースのSaaSアプリケーションが採用されると、オンプレミス アプライアンスを介してすべてのWebトラフィックをルーティングすることが非効率になってきました。

時とともに、多くのSWGベンダーがオンプレミスのWebプロキシからクラウド提供型プロキシに移行しました。クラウド提供型のSWGプロキシは、定評のあるプロキシ アーキテクチャを持つ組織やコンプライアンス要件には有用です。逆に、プロキシ要件のない多くの企業も、プロキシ機能を利用せずに最新のSSEソリューションを採用しました。

人工知能(AI)も、最新のSWG開発に大きな影響を与える存在です。AIはWeb攻撃をインラインおよびリアルタイムに特定して阻止し、脅威の検出とセキュリティ運用を支援します。こうした脅威は、スピア フィッシングからマルチベクトル侵入まで多岐にわたります。AI駆動型SWGは、大規模なWebトラフィックをすばやく分析し、動的で回避能力の高いWeb脅威により効果的に対処できます。

将来の計画のために、組織は既存のSWGの導入の更新以上のことを検討する必要があります。今後3年から5年は、ネイティブな統合、管理の簡素化、AIOpsによるデジタル エクスペリエンス モニタリングなどの運用ニーズにも対処する必要があります。適切なソリューションが動的なキャパシティ、柔軟なスケーラビリティ、高可用性、妥協のないサイバー レジリエンスを提供します。最も重要な目的は、業務を改善し、進化するWeb脅威を切り抜けながら、インターネットおよびSaaSアプリへの安全なアクセスを確保することです。

セキュアWebゲートウェイを選択する方法

企業がセキュアWebゲートウェイを選択するプロセスでは、いくつかの重要な要素が作用します。

まず、SWGの選択で大切なのは、セキュリティだけではありません。保護対策とユーザーのシームレスな接続性とのバランスをとることも、同様に大切です。ユーザーが効率的に間断なくリソースにアクセスできるかどうかは、重要な考慮事項です。

運用の複雑さもセキュリティ リスクを高めるため、ユーザー インターフェイス、製品、ダッシュボード、ベンダーの数を減らして管理を簡素化することは非常に重要です。企業はSWGを、包括的な統合SSE/SASEプラットフォームのための基礎的なステップとして認識する必要があります。統合型ソリューションによってポリシー管理の一元化が可能になり、ITセキュリティ チームは合理化されたプロセスを通じて業務を監督できます。

単一のSASEソリューションを提供するベンダーを選択するアプローチも、検討する余地があります。こうしたソリューションでは、FWaaS、CASB、SWG、ゼロ トラスト ネットワーク アクセス(ZTNA)、SD-WANなど数多くのサービスが、単一の統合セキュリティ プラットフォームに集約されています。

広範なサービスを提供する単一のベンダーを選択することで、複数のインターフェイスを移動したり、多数の製品の操作を学習しなくても済みます。いくつかのセキュリティ サービスの中でSWGの実装を検討している組織は、合理化によって業務効率を高めることができます。

SWGを選択する際に有用なその他の要素として、次のようなものがあります。

- 将来のスケーラビリティと進化する脅威への適応性。

- ベンダーの実績と評判。

- 提供されるカスタマー サポートのレベル。