セキュア エンタープライズ ブラウザ|Prisma Browser

セキュア エンタープライズ ブラウザの使用事例は以下を含みます。

1.サードパーティーおよび外部人材のアクセス保護

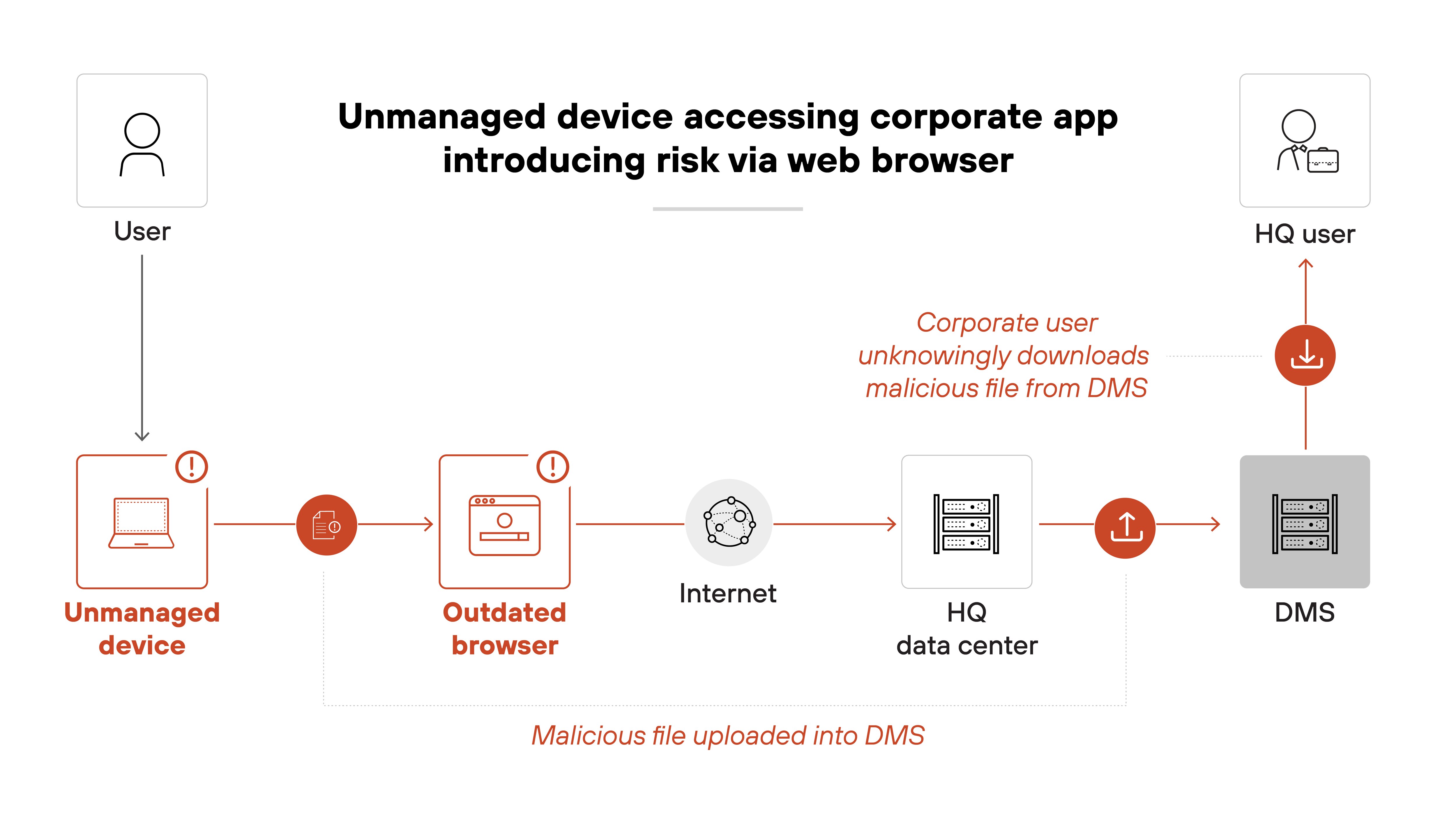

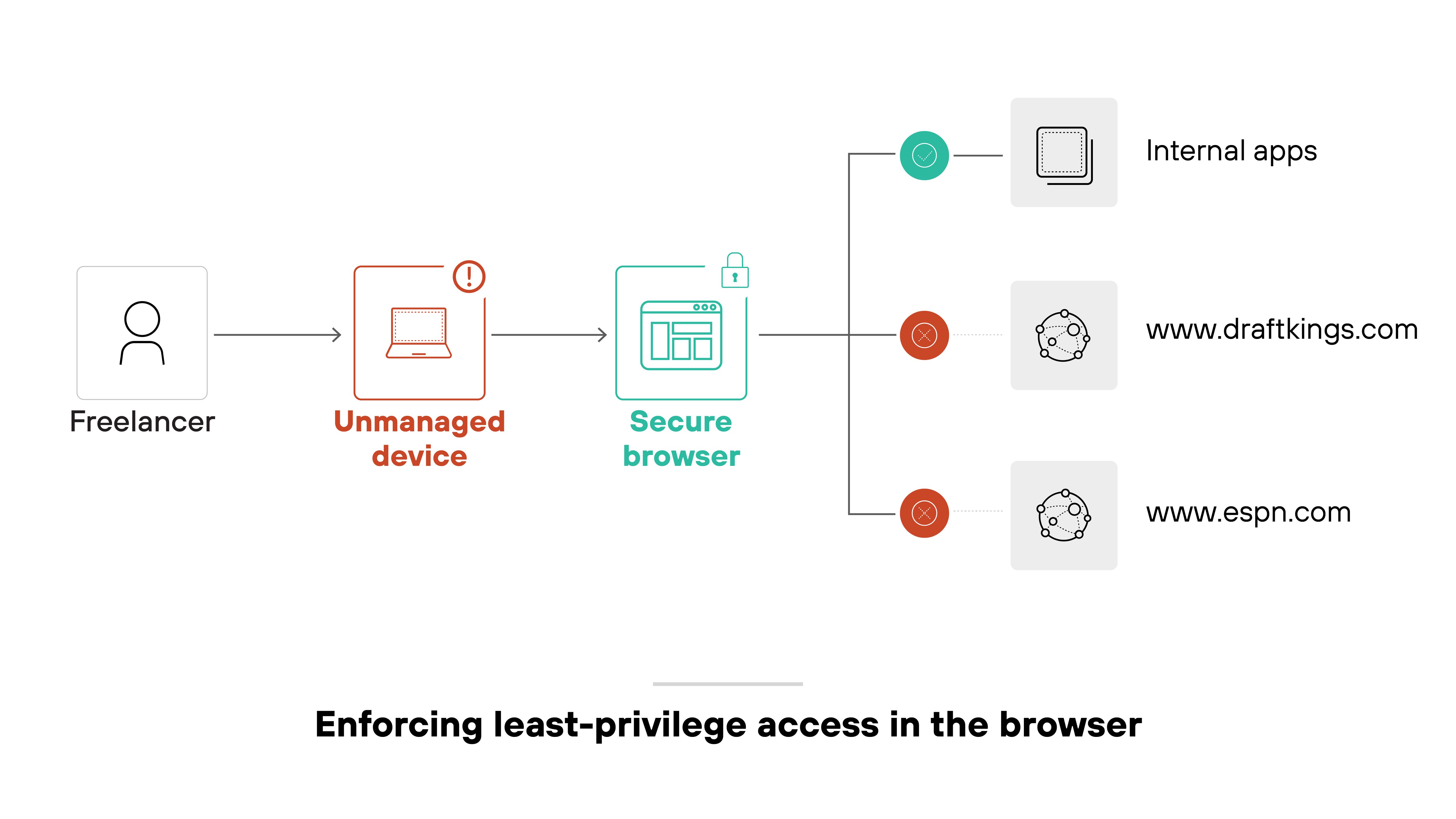

フリーランス、外部人材、コンサルタントのような独立したワークフォースは、従来のITの枠にとらわれずに活動することが多いとされています。管理されていない個人デバイスを使用する彼らは、複数の組織にまたがって働き、企業のSaaSやプライベートアプリへのアクセスを頻繁に必要とします。このような特性から、業務スピードに影響することなく、サードパーティーや外部人材がはらむリスクをコントロールするのは難しいとされています。

課題とされる理由。

管理対象外デバイスはアタックサーフェスを拡大します。ランサムウェアやフィッシング攻撃のほとんどは、Webブラウザや侵害されたエンドポイントを通じて行われます。また、独立系のワークフォースは正社員と同じようにオンボーディングや監督プロセスを省略することが多いため、機密データの保護が難しくなります。

セキュア エンタープライズ ブラウザ は、こうしたリスクを抑制するのに効果的とされています。独立したワークフォースに対して必要なものだけにアクセスできる環境を構築できるからです。機密データのマスキングをはじめ、不正アップロードのブロック、リアルタイムでのトラフィック検査など、ブラウザ レベルで実施されるセキュリティ ポリシーにより、完全なデスクトップ環境を導入することなくコンプライアンスを維持することが可能です。

機能の様子:

言い換えれば、企業はデバイスの所有者や雇用形態に関係なく、すべてのユーザーに保護を拡大しながら、同時に複雑さを軽減することができます。これは生産性とセキュリティを同時に維持するうえで鍵となります。

2.特権ユーザーのアクティビティの監視と管理

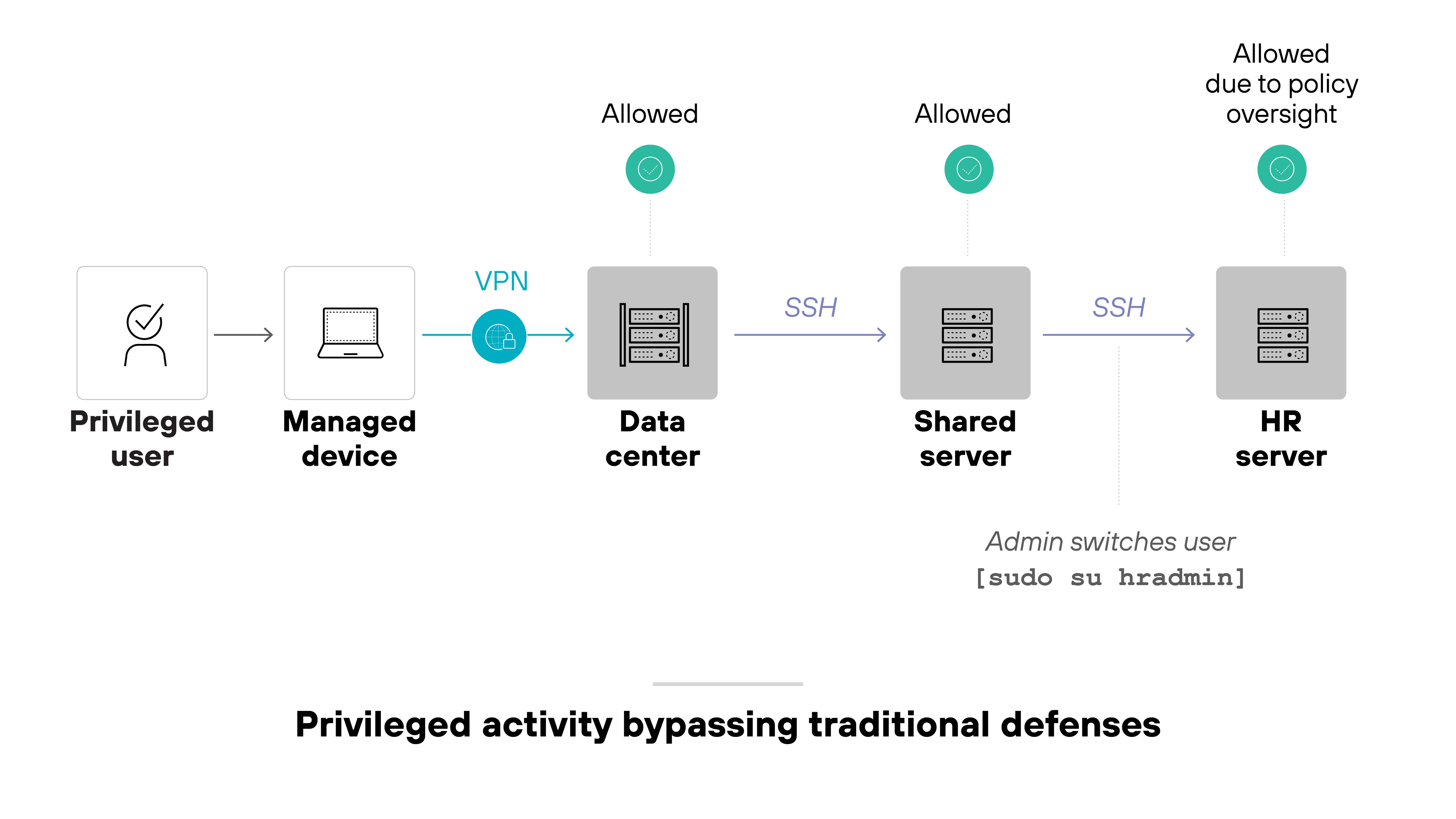

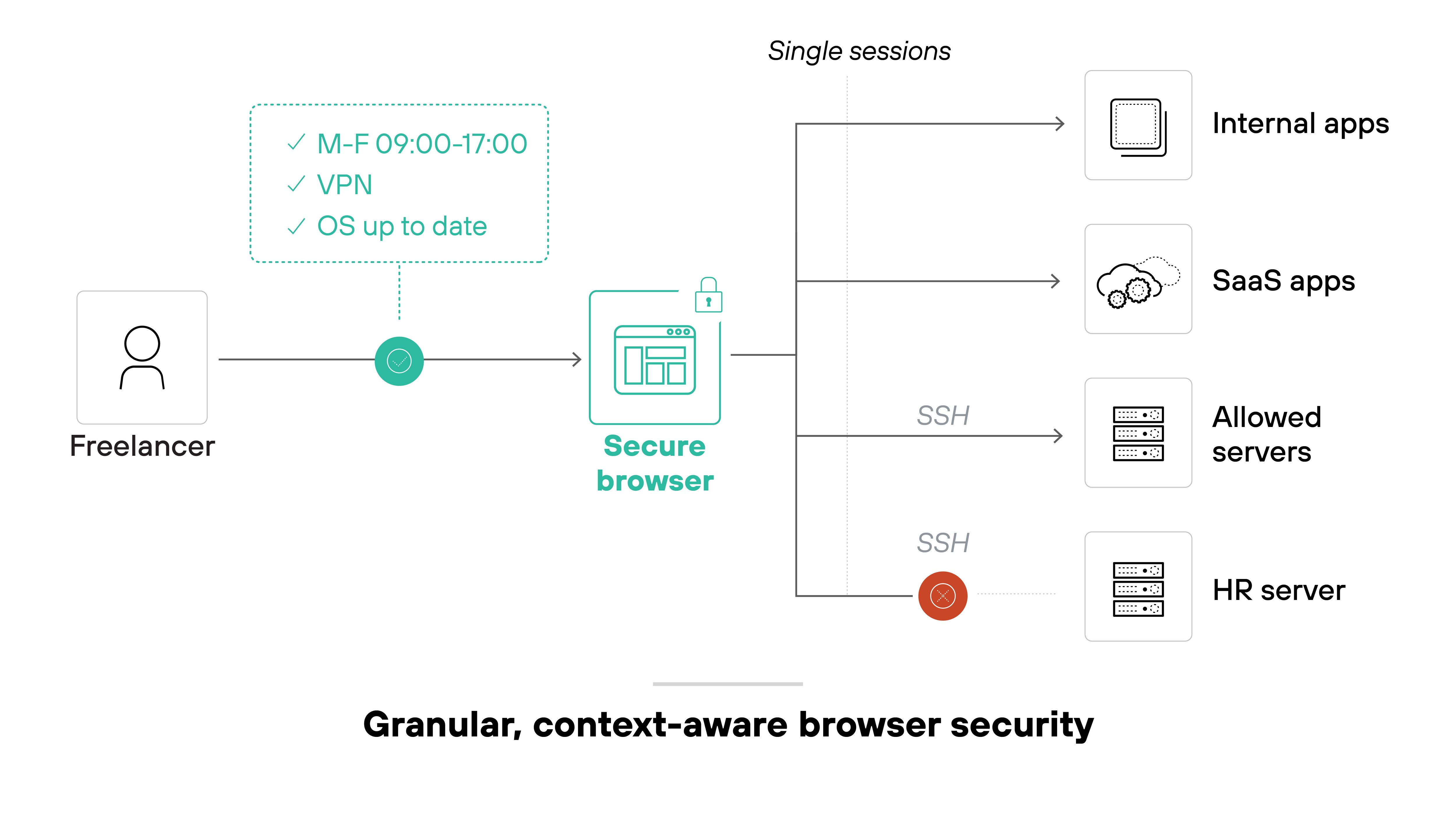

特権ユーザーは、すべての根幹となるシステムを管理しています。重要なインフラや機密データ、管理統制への高度なアクセス権を持っていることから、侵害を受けた場合、運用やセキュリティに深刻な影響が及ぶ可能性があります。

課題は可視性とコントロールにあります。特権ユーザーは、環境をまたいで仕事をすることが多く、リモート システムにアクセスするためにSSHやRDPのようなセキュアなプロトコルを使用します。きめ細かなアクセスポリシーと適切なセッション監視がなければ、特権的な活動は従来の防御を迂回することができてしまうのです。

セキュア エンタープライズ ブラウザは、こうしたリスクを軽減するのに効果的です。

ブラウザで直接コンテキスト制御が可能なため、ジャストインタイム アクセスをはじめ、デバイス体制チェック、センシティブなタスクのためのステップアップ認証を強制することができます。また、エンドポイントを完全に制御せずとも、セッションの動作を制限したり、アクションをログに記録したり、最小特権ルールを適用することも可能です。

機能の仕組:

要約: 組織は、正確かつブラウザ ネイティブな方法で特権ユーザーのアクティビティを監視・管理することができます。そのため、ユーザーの業務を停滞させることなく、異常の検出をしたり、不正アクセスの防止、コンプライアンスの維持を行うのが容易になります。

3.安全なBYODポリシーの構築

BYOD(個人デバイスの業務利用)プログラムは、従業員が個人所有のデバイスを業務に使用できるようにするものです。これは柔軟性に寄与するとともに、ハードウェアのコストを削減することができます。しかし、同時にアタックサーフェスの拡大を招くものでもあります。管理されていないデバイスが機密性の高いアプリケーションにアクセスする場合は特に注意が必要です。

なぜ問題なのか。

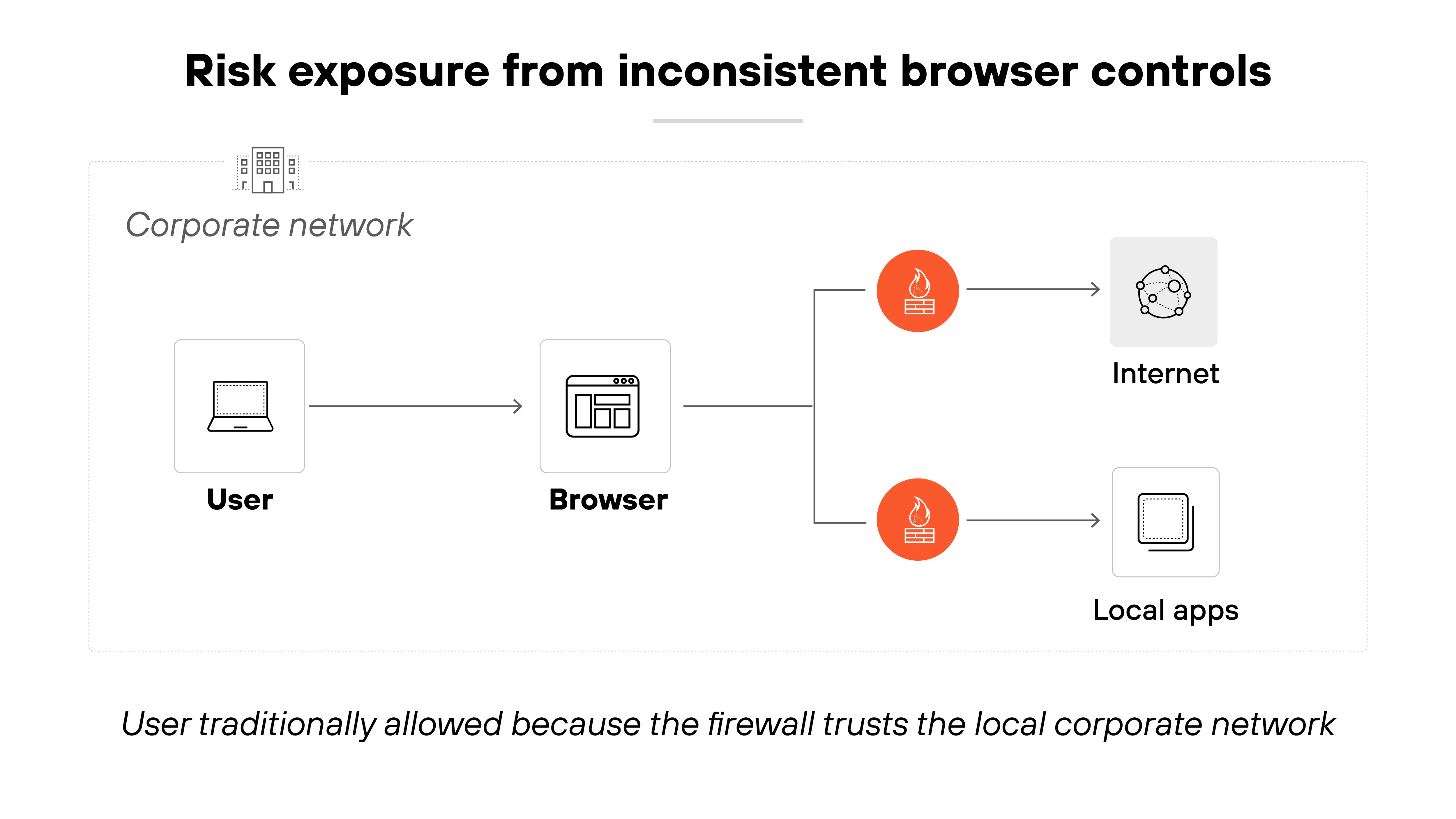

Webベースの脅威のほとんどは、ブラウザに起因するとされています。また、デバイス間での一貫した管理が欠如している場合、組織はリスクのある振る舞い、データ移動、あるいはクレデンシャルの誤用さえも可視化できなくなる恐れがあります。

VDIやDaaSのような従来のソリューションでは、すべてのユーザーに対して保護機能を拡張するには高価すぎたり、フラストレーションの原因となるケースが往々にして発生します。

セキュア エンタープライズ ブラウザは、より実用的なアプローチを提供することが可能です。デバイスを完全に管理することなく、SaaSやプライベート アプリへの安全アクセスを可能にすることが可能です。セキュリティは、体制チェック、ポリシー実施、データ保護制御を通じて、ブラウザに直接適用されるため、個人用デバイスは企業資産から分離された状態を保つことができます。

要約: BYODは、セキュリティの死角を損なうことなく、柔軟性を保つことができます。このバランスによって、新たなセキュリティ ギャップを生むことなく、現代のワークフォースをサポートすることが容易になります。

4.生成AIアプリにおけるデータ漏洩防止

今日のほとんどの組織では、生成AIアプリのユーザー アクティビティを可視化する試みはされていません。

それにもかかわらず、生成AIツールは多くのワークフローの中核となりつつあります。コンテンツ制作からソフトウェア開発、データ分析まで、生成AIは広く利用されているのです。

しかし同時に、セキュリティ上の新たな懸念も生じています。特に、ユーザーが公開モデルに機密データを入力する場合です。

なぜ重要なのか。

ほとんどの生成AIプラットフォームはクラウド上で動作します。つまり、一度提出されたデータの使途を組織が完全にコントロールすることはできません。ガードレールがなければ、ユーザーは機密情報、知的財産、顧客データをサードパーティのサービスに意図せず共有してしまう可能性があります。

![Architecture diagram illustrating a scenario labeled 'Accidental data exposure in GenAI apps.' On the left, a user uploads a secure file that contains sensitive information such as social security numbers and account numbers. The user then issues a prompt that reads, 'Please summarize this file.' On the right, the GenAI system responds with a summary that includes partial sensitive data, displaying a response such as 'Account numbers starting with [000-00...].' Arrows connect the user and GenAI to show the flow of information between them. Architecture diagram illustrating a scenario labeled 'Accidental data exposure in GenAI apps.' On the left, a user uploads a secure file that contains sensitive information such as social security numbers and account numbers. The user then issues a prompt that reads, 'Please summarize this file.' On the right, the GenAI system responds with a summary that includes partial sensitive data, displaying a response such as 'Account numbers starting with [000-00...].' Arrows connect the user and GenAI to show the flow of information between them.](/content/dam/pan/en_US/images/cyberpedia/secure-enterprise-browser-use-cases/Secure-Browser-2025_10.png)

セキュア エンタープライズ ブラウザは、こうしたリスクを軽減するのに効果的です。ブラウザの内部という相互作用のポイントで、直接ポリシーの実施を行うことができます。例えば、セキュリティ チームは、機密性の高い入力をブロックしたり、再編集したり、コンテンツベースのコントロールを適用したり、ID、デバイスの姿勢、アプリのコンテキストに基づいて利用を制限したりすることができます。

要約: 組織はデータ保護を犠牲にすることなく、安全な生成AI利用を実現することができます。生成AIツールが日常業務に組み込まれるようになればなるほど、これは特に重要です。

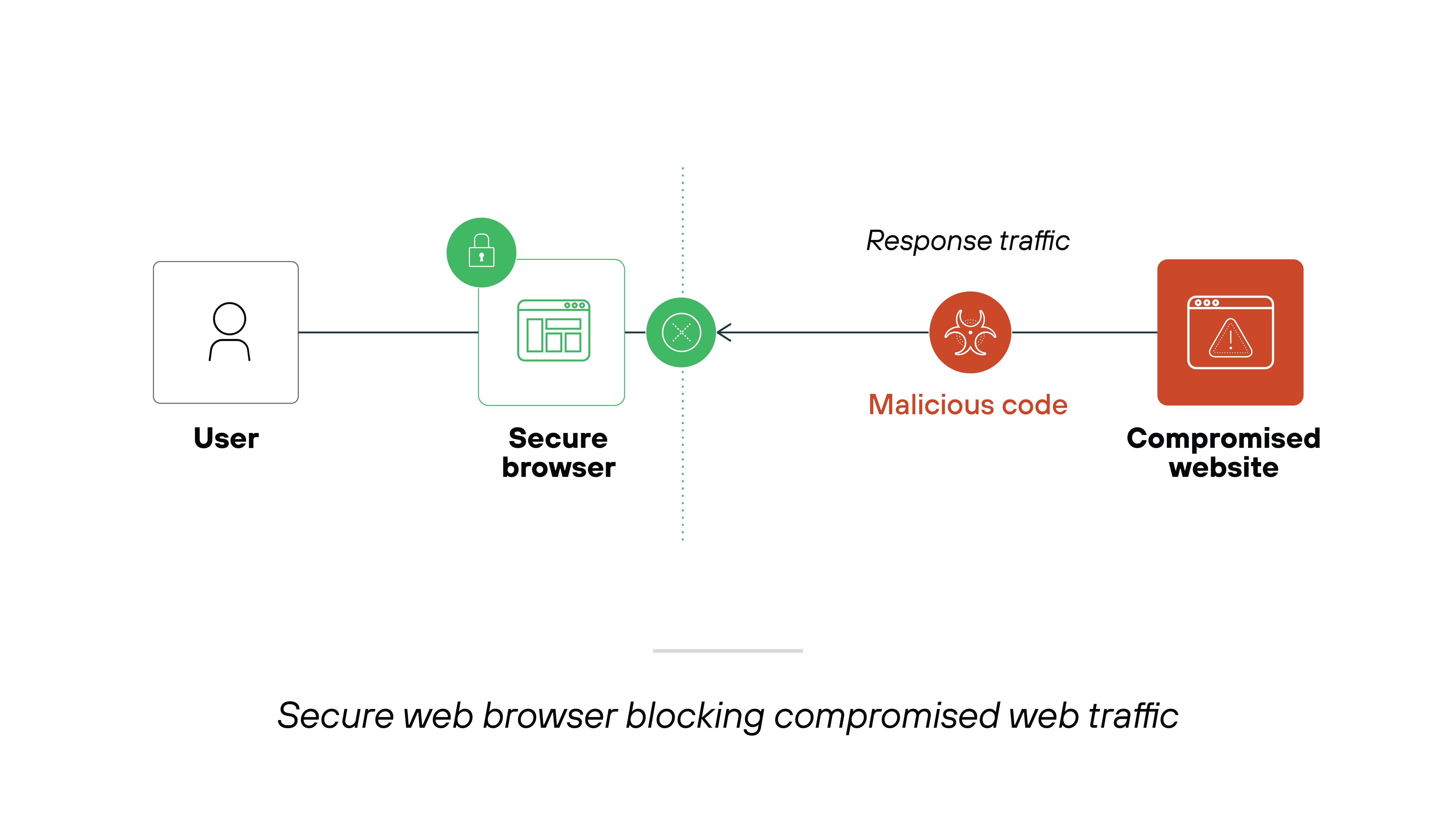

5.ブラウザでWebベースの脅威を軽減する

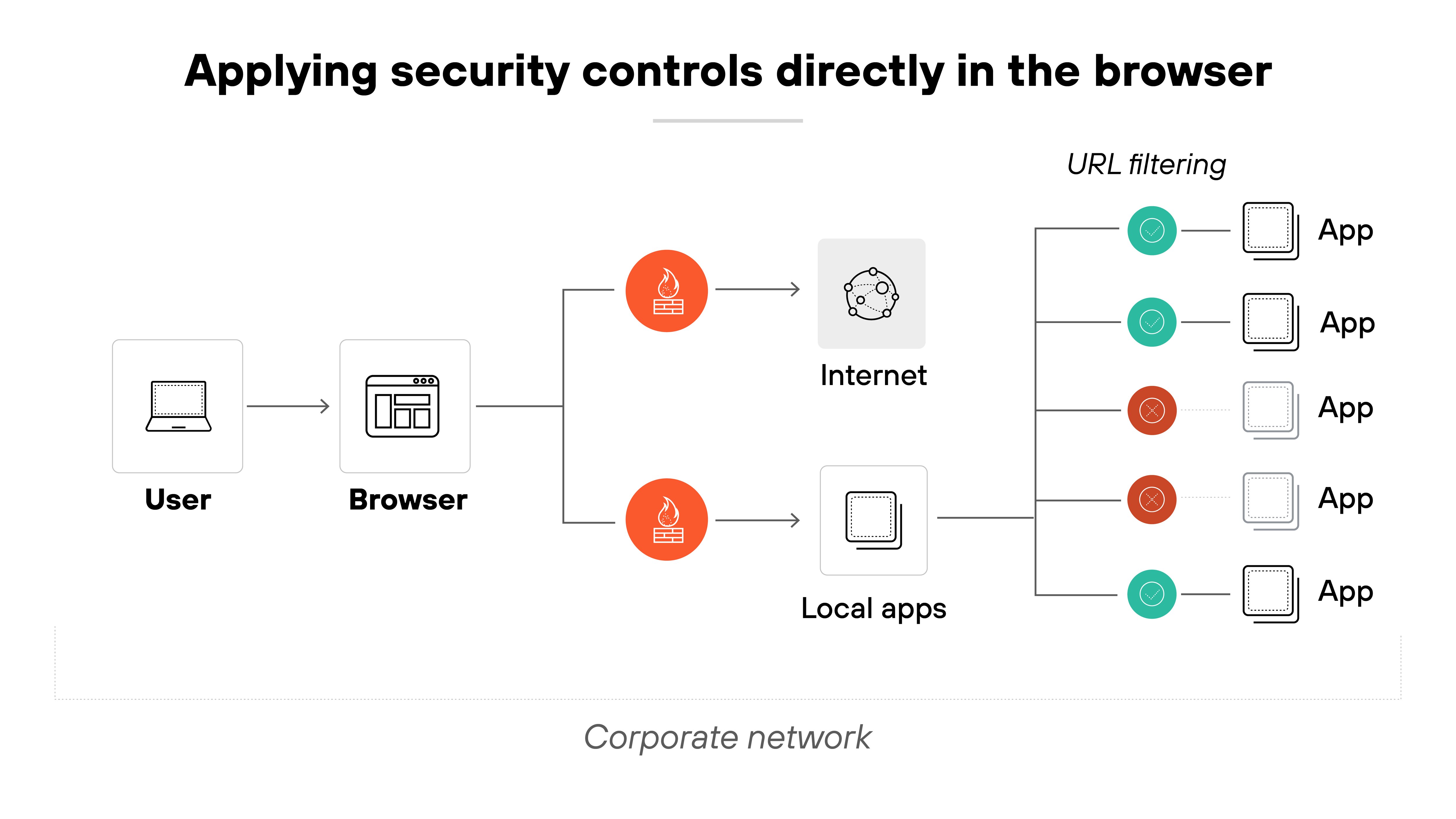

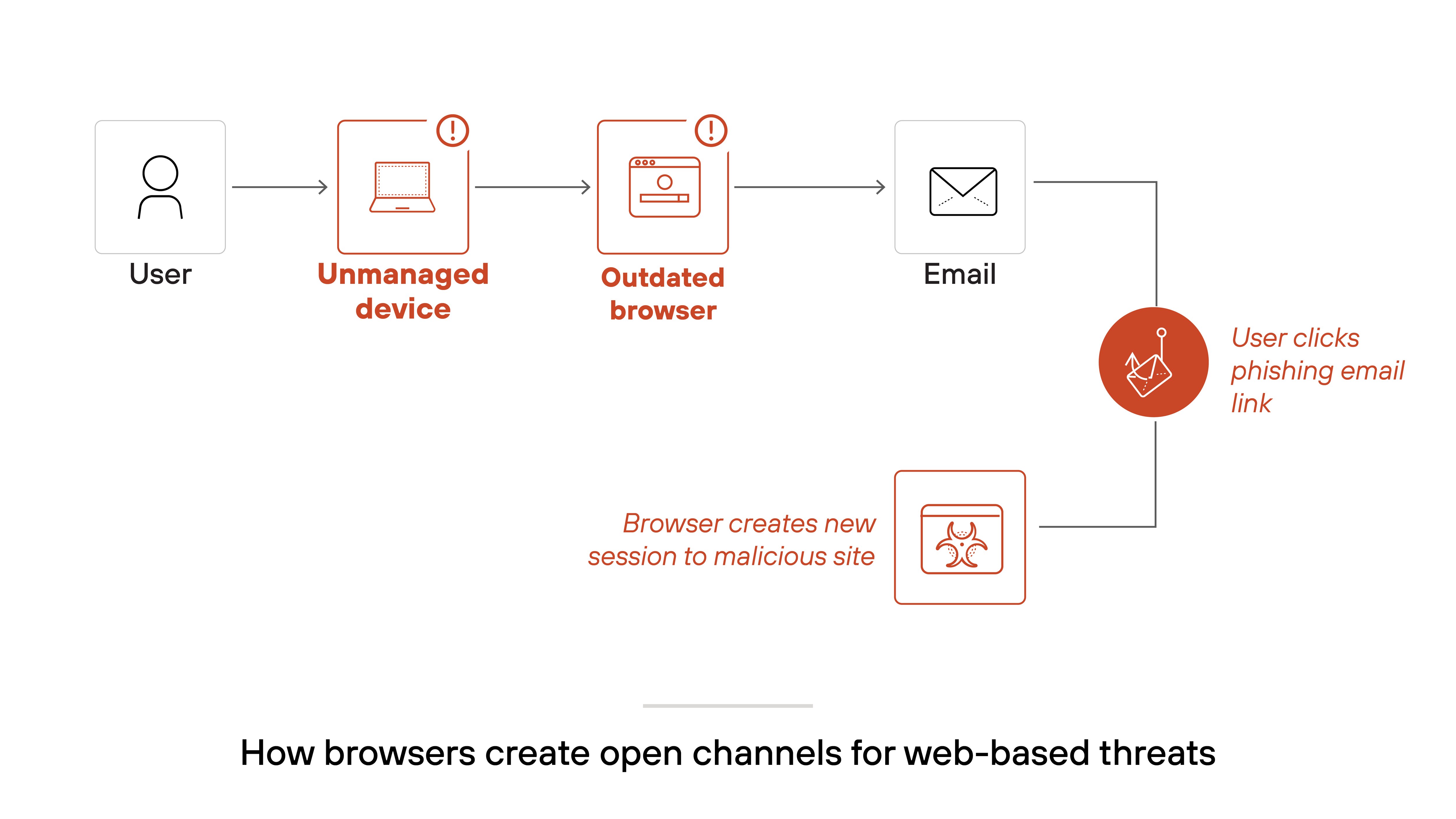

ブラウザは外部からの攻撃の主な標的です。ユーザーをSaaSアプリ、クラウド プラットフォーム、パブリックWebサイトに接続するこの機能は、同時にフィッシング攻撃、マルウェア、エクスプロイト攻撃を許すオープン チャネルを要因でもあるのです。だからこそ、他の脅威と同様に、ブラウザ上のアクティビティを監視し、制御することが求められているのです。

課題提起。

ほとんどのブラウザは、企業リスクを念頭に置いて作られていません。ユーザーがどのようにデータやアプリケーションを操作するかについては、限られたコントロールしか用意されていないのです。そのため、ダウンロードやサードパーティの拡張機能、安全でないWebサイトを通じて、意図しないセキュリティ インシデントを引き起こすリスクが高くなります。

セキュア エンタープライズ ブラウザが変える現状。

導入することで、リアルタイム制御を適用することができます。セキュリティチームは、振る舞いを検査し、アプリの種類やデバイスの姿勢によってポリシーを適用したり、マルウェアのダウンロードや個人サービスへのログインといった危険なアクションをブロックすることができるようになります。

これによりユーザー エクスペリエンスを妨げることなく、エクスポージャを減らすことができます。

セキュア ブラウザ アクセスを導入する場合は、同じセッション内でユーザーが個人アカウントにサインインできないように、ドメインレベルのログインを制限することを検討してください。クロスアカウント アクティビティに依存するフィッシング攻撃を封じ込め、機密性の高いワークフローを管理されていない宛先から分離するのに効果的です。

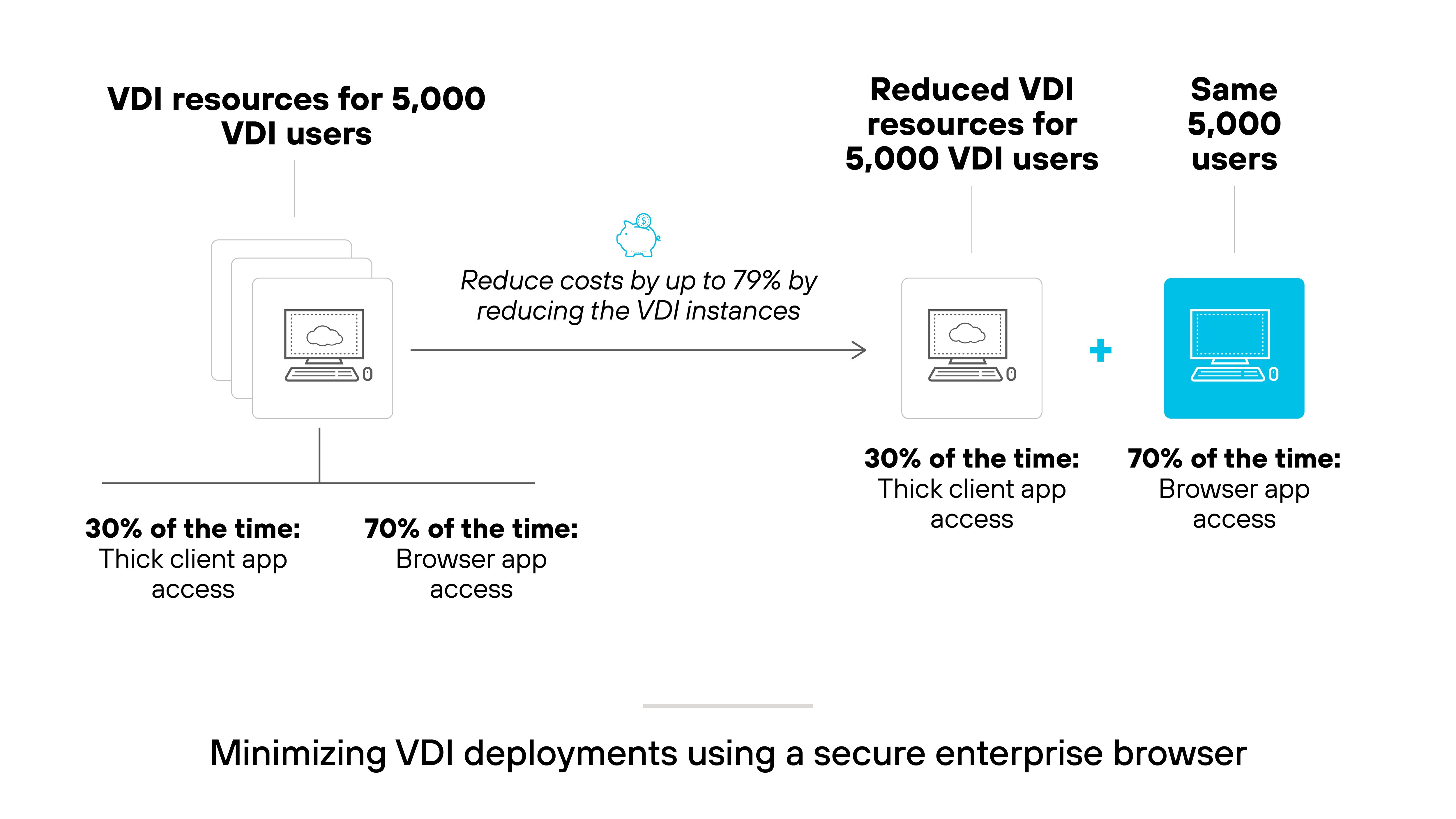

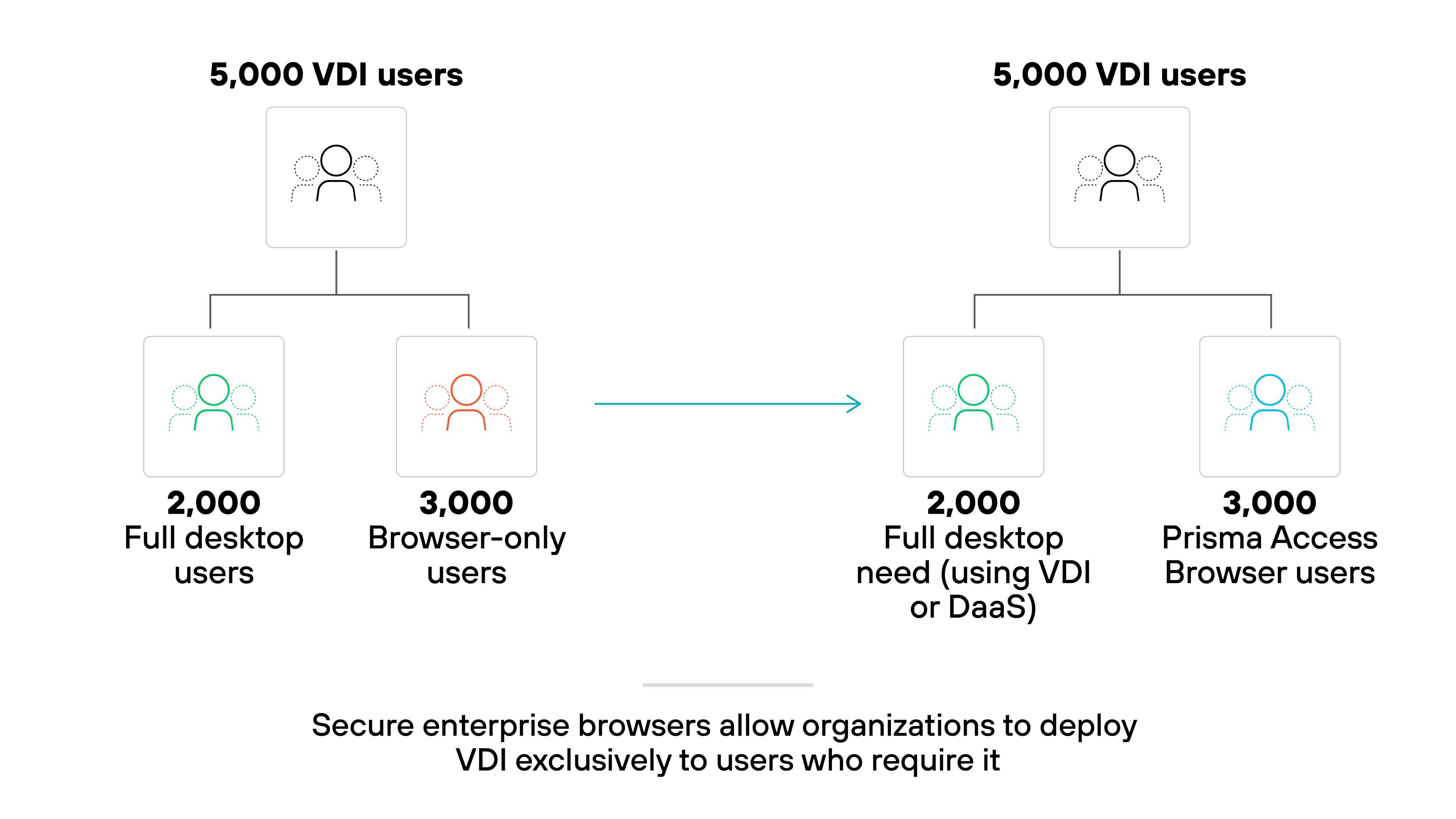

6.VDIへの依存度の低減

仮想デスクトップ インフラストラクチャ(VDI)とサービスとしてのデスクトップ(DaaS)は、リモートアクセスをサポートするために一般的に使用されています。これらは一元管理と一貫したユーザー環境を提供するものです。しかし、コスト高や複雑さ、性能的なトレードオフが生じることが知られています。

問題である理由。

VDIのセットアップは、拡張と維持が難しいとされています。多くのユーザーは、完全な仮想デスクトップではなく、Webベースのアプリケーションへのアクセスのみを必要としています。すべてのアクティビティをVDI経由で実行するとなると、必要ないオーバーヘッドが発生する可能性があります。

セキュア エンタープライズ ブラウザは、よりシンプルな選択肢を提示します。仮想デスクトップに依存することなく、SaaSや社内Webアプリケーションへのセキュアなアクセスが可能です。つまり、VDIライセンスの数を減らしつつインフラの必要性を減らし、同時にブラウザーベースのタスクのユーザー体験を向上させることができるのです。

基本的に、組織はVDIを本当に必要とするユーザーだけに用意することができます。他の誰もがブラウザを通じて安全に操作できるため、コストと運用の負担が全体的に軽減されます。

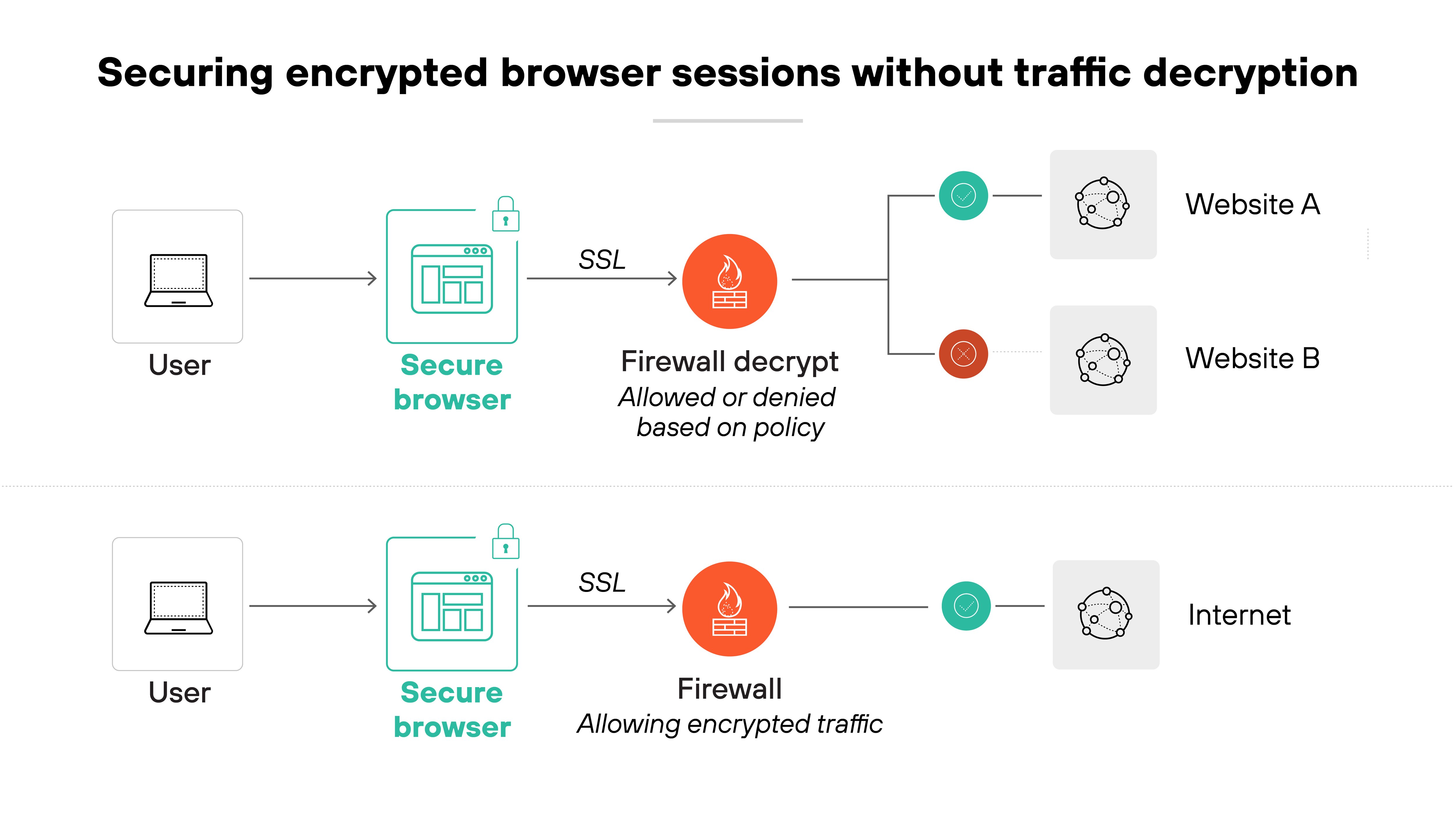

7.復号可能なトラフィックの保護

現在、ほとんどのインターネット トラフィックは暗号化されています。プライバシーを守るうえで良い手段です。しかし、従来のセキュリティ ツールでは、特にブラウザ内部でのユーザーの行動を検査し、制御することが難しくなっています。

問題提起。

QUICのような解読が容易でないプロトコルが存在します。また、 Microsoft 365のトラフィックのように、サービスレベル契約を結んでいるものもあります。そのため、トラフィックに不審な点があったとしても、コンプライアンスを破ったりパフォーマンスを低下させたりすることなく、セキュリティ チームがそれを分析することは難しくなっています。

セキュア エンタープライズ ブラウザでは、異なるアプローチをお求めいただけます。転送中のトラフィックを復号化する代わりに、使用時に直接、つまりブラウザ自体に制御を適用する方法です。

機能の仕組:

つまり、トラフィックが暗号化されたままでも、企業はアクセスを監視し、ポリシーを実施し、リスクのある活動を検出することができます。

基本的に、セッションを安全にするために暗号化を解除する必要はありません。ブラウザ ベースの可視性は、ネットワーク ベースのツールが残したギャップを埋めるのに役立ちます。特に、より多くのWebやSaaSアプリが最新の暗号化されたプロトコルに移行するにつれてこの恩恵は重要となります。

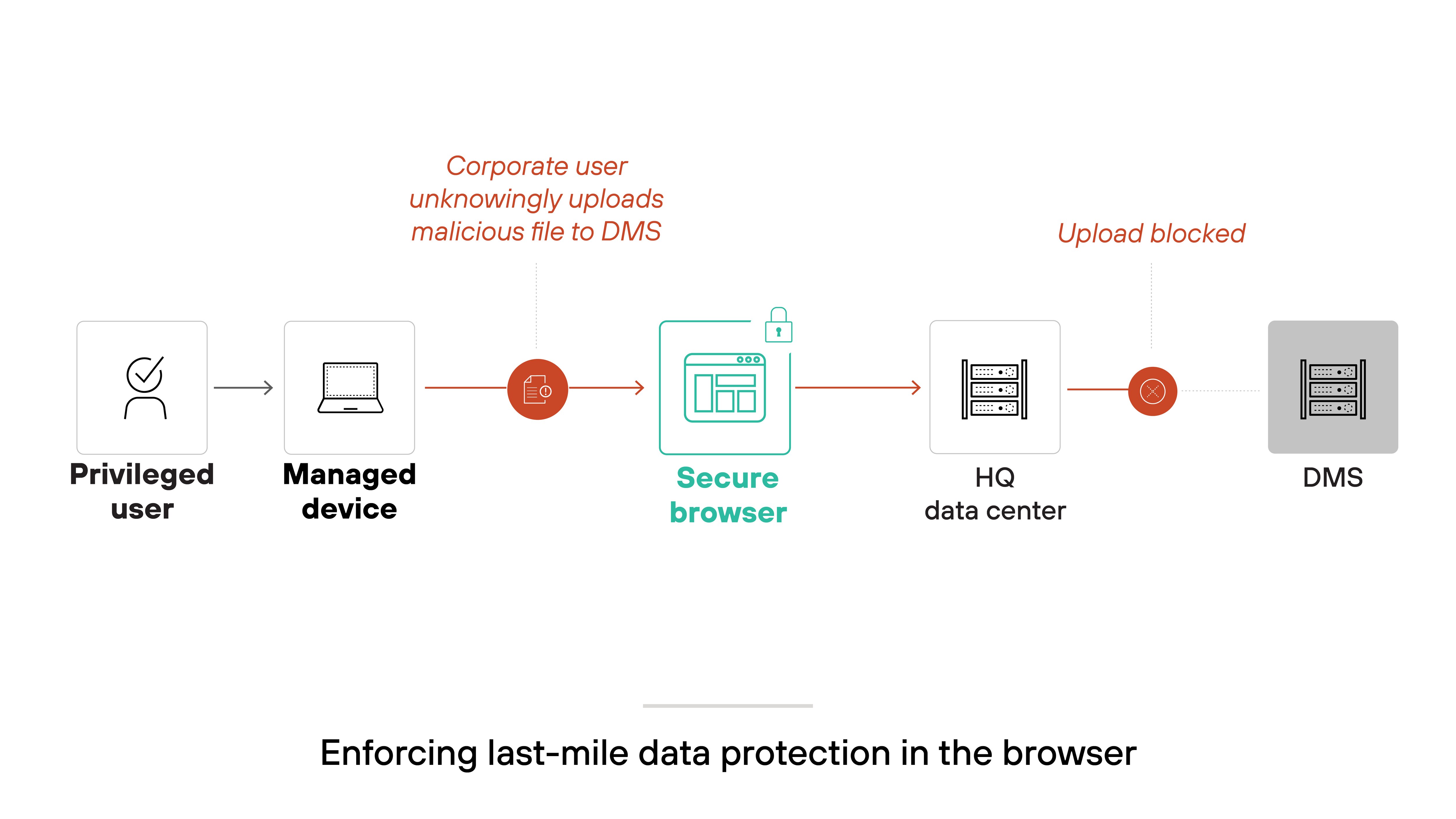

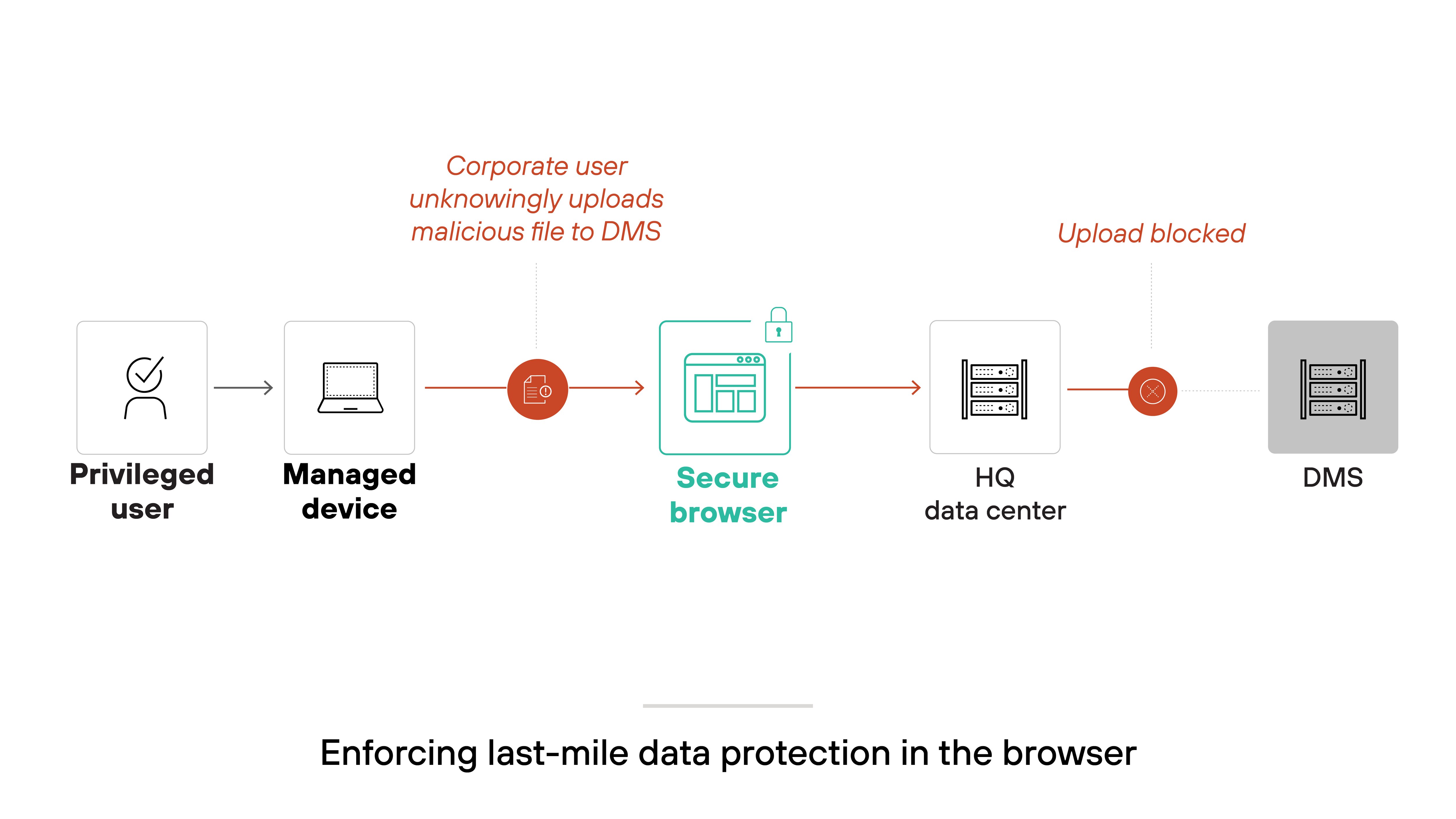

8.ラスト ワンマイルでのデータ保護

ブラウザは機密データが最も公開されるリスクにある場所です。ブラウザを使用してユーザーは、ビジネス クリティカルな情報をリアルタイムで閲覧、編集、ダウンロード、共有を行っています。つまり、ユーザーがデータに接するラスト ワンマイルは、セキュリティを適用する上で最も重要な場所のひとつなのです。

なぜ重要なのか。

強力なネットワークとクラウドによる保護があっても、データがユーザーに到達した時点でリスクはそこに存在する。例えば、誰かが機密コンテンツを個人用アプリにコピーしたり、機密資料のスクリーンショットを撮ったり、承認されていないドライブにファイルをアップロードしたりするかもしれません。こうしたアクティビティは、従来のコントロールでは見逃されることが多いとされています。

セキュア エンタープライズ ブラウザは、エンドポイントでこうしたセキュリティ ギャップに直接対処します。機密データのマスキングをはじめ、スクリーンショットのブロック、ファイルアップロード制限、ウォーターマークの適用などを、ユーザー エクスペリエンスを妨げることなく行うことができます。これらのポリシーは、コンテンツ、ユーザーID、およびコンテキストに基づいて適応されます。

要約: ブラウザ内でのデータのアクセスや使用方法を正確にコントロールすることができます。これは情報を最も脆弱なポイント、つまり環境を離れる直前で保護するための鍵となる機能です。

9.安全なM&Aオンボーディング

M&Aはスピードが命です。新しく買収された従業員が、企業のアプリケーションやデータに安全にアクセスできるようになるのが早ければ早いほど、買収の価値も高まります。別の言い方をすれば、タイム ツー アクセスはタイム ツー バリューに直接影響するのです。

問題提起。

ノートパソコンの出荷やVDIのプロビジョニングのような従来のオンボーディング アプローチには数週間かかります。また、物流のボトルネックを作り、コストを上げ、生産性を遅らせる要因となります。コンプライアンス上の制約や機器の評価が加われば、スケジュールはさらに長くなります。

セキュア エンタープライズ ブラウザは、こうした遅延の多くを解消します。管理対象デバイスと管理対象外デバイスの両方で、SaaS、Web、プライベートアプリへのセキュアなアクセスを可能にします。これにより、従業員は企業のハードウェアが納品される前であっても、数分で仕事を始めることができます。

つまり、組織はセキュリティを犠牲にすることなく、アクセスを迅速に拡張することができます。ブラウザベースのコントロールでは、ユーザー、デバイス体制、またはデータの種類によってポリシーを適用することが可能です。

セキュリティ チームは、ユーザー グループごとにアクセスを定義し、デバイスの体制チェックを実施することができます。また、透かし、スクリーンショットのブロック、ファイルのアップロード制限など、コンテキストを意識したポリシーを適用することも可能です。このようなラスト ワンマイルの保護により、従業員が個人所有するデバイスまたは会社支給されたデバイスで作業している間のデータ漏洩を防ぐことができます。ブラウザはまた、迅速なオフボーディングをサポートしているため、必要に応じて即座にアクセスを取り消すことが可能です。

10.インサイダーによるデータ漏洩の防止

すべての脅威が外部からやってくるわけではありません。意図的であれ偶発的であれ、インサイダー リスクはデータ漏洩の主要な原因となります。そしてブラウザは、ユーザーが機密情報を発見されずに移動させる最も簡単な方法の一つです。

見逃せないリスク:

ブラウザは、ユーザーが企業ツールにアクセスし、ファイルをダウンロードし、データを操作する場所です。ガードレールがなければ、個人用アプリにコンテンツをコピーしたり、承認されていない宛先にファイルをアップロードしたり、仕事と個人使用の境界線が曖昧となってしまう危険性があります。

セキュア エンタープライズ ブラウザを使用することで、セキュリティ チームはこれらのアクションを可視化し、コントロールすることができます。例えば、個人のドライブへのファイルアップロードをブロックしたり、リスクの高いワークフローでのコピーペーストを防止したり、機密性の高いセッションに透かしを入れたりすることができます。また、ログイン時の振る舞いを制限したり、セッションを完全に分離して別のIDにすることも可能です。

要約: 正当な業務を中断することなく、データ損失のリスクを軽減することができます。そのため、ブラウザ レイヤー保護は、現代の職場環境におけるインサイダー脅威に対する現実的な防御策となっています。