サイバー攻撃とは何か?

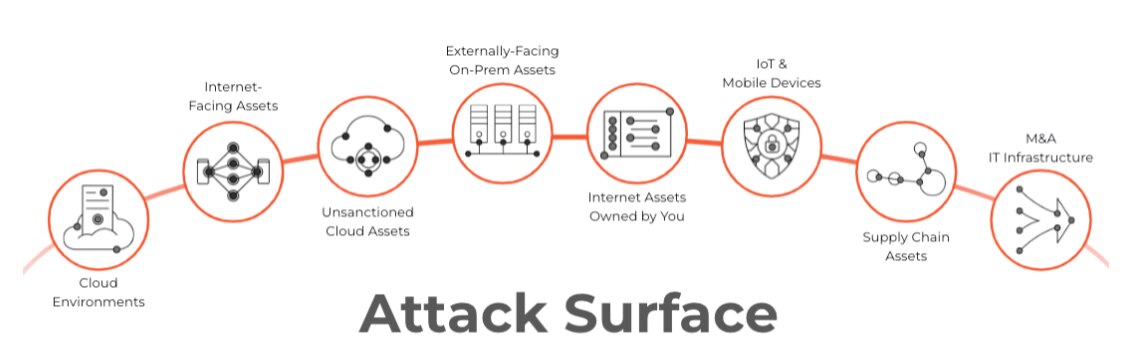

現代の攻撃対象には、IPアドレス、APIエンドポイント、トークンストア、あるいは設定ミスのパーミッションなど、あらゆるものが含まれる。攻撃者は、SaaS統合を悪用したり、CI/CDパイプラインを改ざんしたり、マシンのIDを盗んで信頼できるオートメーションになりすましたりできるのであれば、ファイアウォールを迂回する必要はない。そして、侵入した後、ネイティブツールや正当なアクセスを武器にし、従来のマルウェアシグネチャを回避することで検知を回避することが多い。

もちろん、攻撃の巧妙さはさまざまだ。ブルートオートメーションや再利用された認証情報に頼るグループもある。また、フィッシング、プロトコルの悪用、サプライチェーンの改ざんなどを組み合わせた多段階のキャンペーンに投資する者もいる。そのほとんどは、エンタープライズ・グレードのプラットフォームと同等のツールで動作する。

サイバー攻撃は、単発的な侵入から継続的なキャンペーンへと成熟してきた。組織はもはや孤立した侵害に直面することはなく、財政的、政治的に動機づけられたアクターからの執拗な調査に耐えている。このような攻撃を防ぐには、エクスプロイトを意識した防御態勢と、既知の手口と新しい手口を考慮した協調的な対応アーキテクチャに加えて、可視化とIDを意識した実施が必要である。

サイバー攻撃の種類

| マルウェアベースのサイバー攻撃 | ネットワークベースのサイバー攻撃 |

|---|---|

|

|

| ウェブアプリケーションのサイバー攻撃 | パスワードによるサイバー攻撃 |

|---|---|

|

|

| ソーシャル・エンジニアリングによるサイバー攻撃 | その他のサイバー攻撃 |

|---|---|

|

|

世界のサイバー攻撃動向

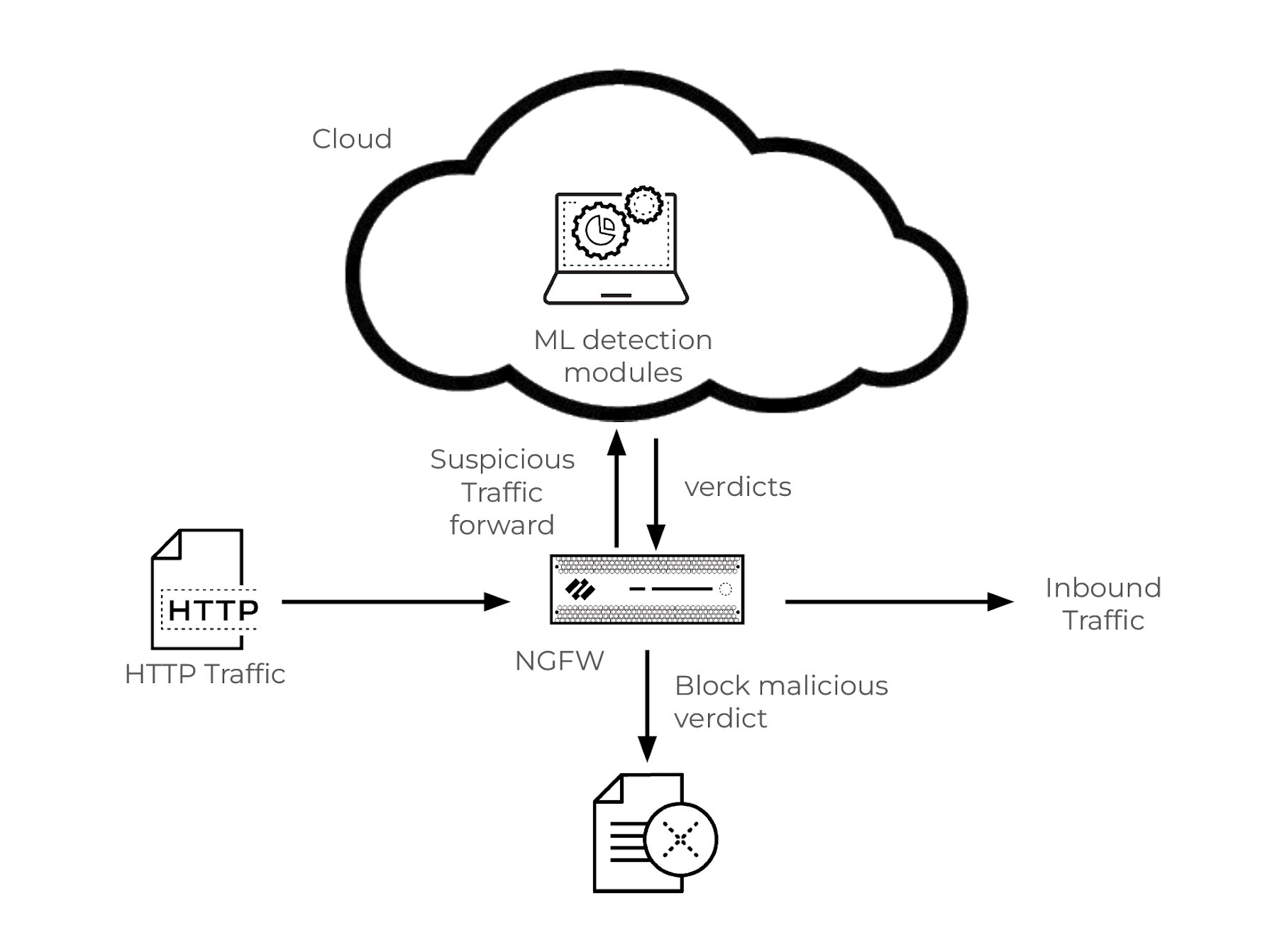

脅威者は現在、従来の防御のあらゆる層に挑戦するような規模と頻度で活動している。パロアルトネットワークスのセキュリティチームは、毎日150万件の新しい攻撃を検出しています。同社のプラットフォーム全体では、毎日86億件の攻撃試行がブロックされている。しかし、周波数だけではこの変化は説明できない。攻撃者は、検知を回避し、防御者が最も信頼するもの(正規の資格情報、ネイティブ・ツール、誤った設定のアクセス)を武器にする、より高速で適応性の高い手法を採用している。

もはやペイロードが主流ではない。2024年の侵入のほぼ3分の1は、有効な認証情報から始まっている。侵入者は430万台のデバイスを感染させ、173億のクッキーとともに3億3000万のユーザー名とパスワードを採取した。これらのセッショントークンによって、敵はクラウドプラットフォーム、メッセージングアプリ、社内ポータルにシームレスにアクセスできるようになった。多くはエンドポイント保護を完全にバイパスしていた。

攻撃チェーンは複数のドメインにまたがる。インシデントの70%において、侵害に至る経路は3つ以上のサーフェスを横断しており、その多くはエンドポイントへのアクセス、クラウドへの横移動、ID操作、人的標的を組み合わせたものであった。シングルレイヤーの守備は、この環境では意味を失っている。セキュリティ・プログラムは今、クロスドメインの手口を検知し、進行を早期に阻止しなければならない。

AIは攻撃側の優位性を増幅させた。ジェネレーティブ・モデルは現在、社内のトーンを反映したフィッシング・メールを作成し、亜種の難読化を組み込んだマルウェアの開発を自動化している。2025年初頭に急増した情報詐取フィッシング・キャンペーン(前年比180%増)は、手作業に代わって自動化がいかに進んでいるかを浮き彫りにしている。ガートナーは、2027年までに全攻撃の17%がAI主導のテクニックを使用するようになり、さらに、AIエージェントがアカウントの暴露を悪用するのにかかる時間を50%短縮すると予測している。

世界の遠隔測定では、2023年に60億6,000万件のマルウェア攻撃を記録。マルウェアの挙動は変化しているものの、依然として多発している。従来のサインではもはや十分ではない。現在では、多くの菌株がファイルレスでロードし、メモリプロセスに紛れ込み、時間ベースの検出を回避するために回避的な遅延戦術を使用している。

ランサムウェアはほぼ普遍的な脅威となっている。2023年には、72.7%の組織が少なくとも1件のランサムウェアインシデントを経験している。米国の重要インフラ攻撃は2024年に9%増加。以前のランサムウェアとは異なり、今日のランサムウェアは、二重の恐喝、横方向の発見、埋め込み型のリモート・アクセスなどを組み込んでいることが多く、封じ込めを不可逆的な被害との競争に変えている。

TOTAL ECONOMIC IMPACT

防衛側が遅れをとるにつれ、サイバー攻撃の成功コストは上昇の一途をたどっている。サイバー犯罪は2024年に世界で9兆2200億ドルの損害を与えた。2027年までに年間13兆8,200億ドルから23兆8,400億ドルの損失が発生すると予測している。成長曲線は今や世界のGDPを上回っている。セキュリティ・プログラムは、そのほとんどが、このレベルの砲撃には対応していない。

関連記事Unit 42脅威のフロンティア レポート新たなAIリスクに備える

サイバー攻撃分類法

現代の攻撃は日和見主義的な論理に従っている。最も高い見返りを得て、最も抵抗の少ないものを利用する。効果的な防御を準備するためには、組織は敵が侵入にどのようにアプローチするかを理解しなければならない。

ソーシャル エンジニアリング

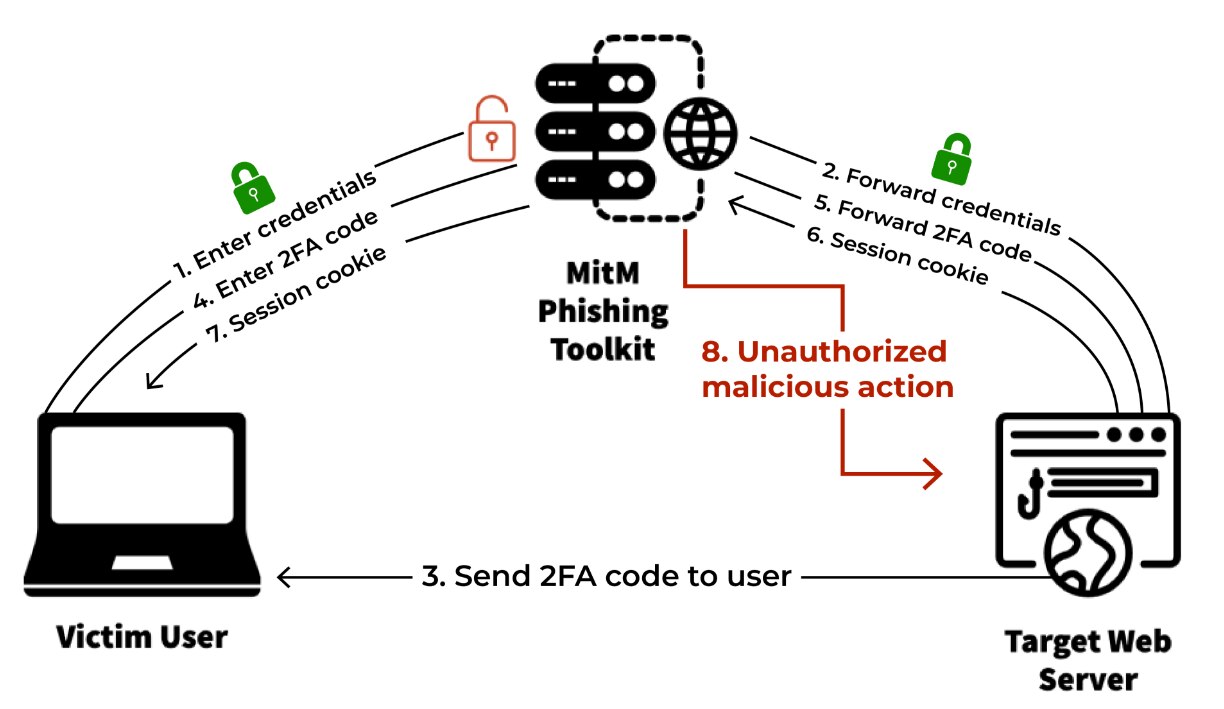

ソーシャル・エンジニアリングは、依然として攻撃者にとって最もコストの低い入口である。攻撃者は人間の行動を悪用することで、技術的防御を迂回する。フィッシング・キットには現在、プロキシ・ベースのトークン取得が含まれており、セッション・バインディングとトークンのローテーション・ポリシーが実施されていない限り、MFAは効果を発揮しない。キッシング(QRベースのフィッシング)やコールバックフィッシング(音声ベースの口実フィッシング)も急増しており、特にサポートデスクのなりすましが急増している。

ウェブとAPIの悪用

攻撃者は、ウェブアプリや公開されたAPIを主要なベクターとして狙うようになっている。OWASPのトップ10の欠陥は、特に壊れたアクセス制御や安全でないデシリアライゼーションなど、依然としてエントリーポイントを独占している。一方、攻撃者はAPIのミスルーティング、有効化されていない入力、過剰なデータ露出、GraphQLやRESTインターフェースにおける権限の過剰行使も悪用しています。自動検出ツールは、文書化されていないエンドポイントをクロールし、認証ゲートの背後にあるロジックの欠陥を探る。

ネットワーク侵害

現在、ネットワーク層への侵入は、エクスプロイトの連鎖よりもクレデンシャルの乱用から始まることが多くなっている。エクスプロイトが使用される場合、攻撃者は事前認証RCEに依存し、パッチが適用されていないエッジデバイスを好む。内部では、プロトコルレベルの攻撃(SMBリレー、ARPスプーフィング、Kerberosチケット操作など)を使ってアクセスを拡大する。横方向への移動は、予測可能なエンタープライズ・アーキテクチャに従うことが多く、フラットなVLANや共有IDドメインが妥協を加速させる。

エンドポイントの侵害

エンドポイントは依然として最も目につきやすい標的であるが、現代の侵害が検出可能なマルウェアのドロップに依存することはほとんどない。攻撃者はメモリ内でコードを実行したり、ネイティブスクリプトフレームワークを悪用したりする。DLLのサイドローディングで信頼できるアプリを破壊するものもある。ブラウザセッションのハイジャックは、ランサムウェアを凌いで、企業の大規模な侵害の前兆となっています。カーネルレベルの可視性がなければ、ほとんどのEDRはファイルベースの遠隔測定をトリガーしない実行パスを検出できない。

構成ミスによるエクスプロイトがありますが

公開S3バケット、無制限の管理対象ID、オープンなKubernetesダッシュボード - 攻撃者は現在、クラウドの誤設定を絶好の機会として扱っている。CSPMツールはリスクを顕在化させるが、優先度の低いアラートでチームを溺れさせることが多い。サイバー攻撃者の動きはより速く、デフォルト設定や流出したトークンで展開されたばかりのサービスをインターネット上でスキャンする。

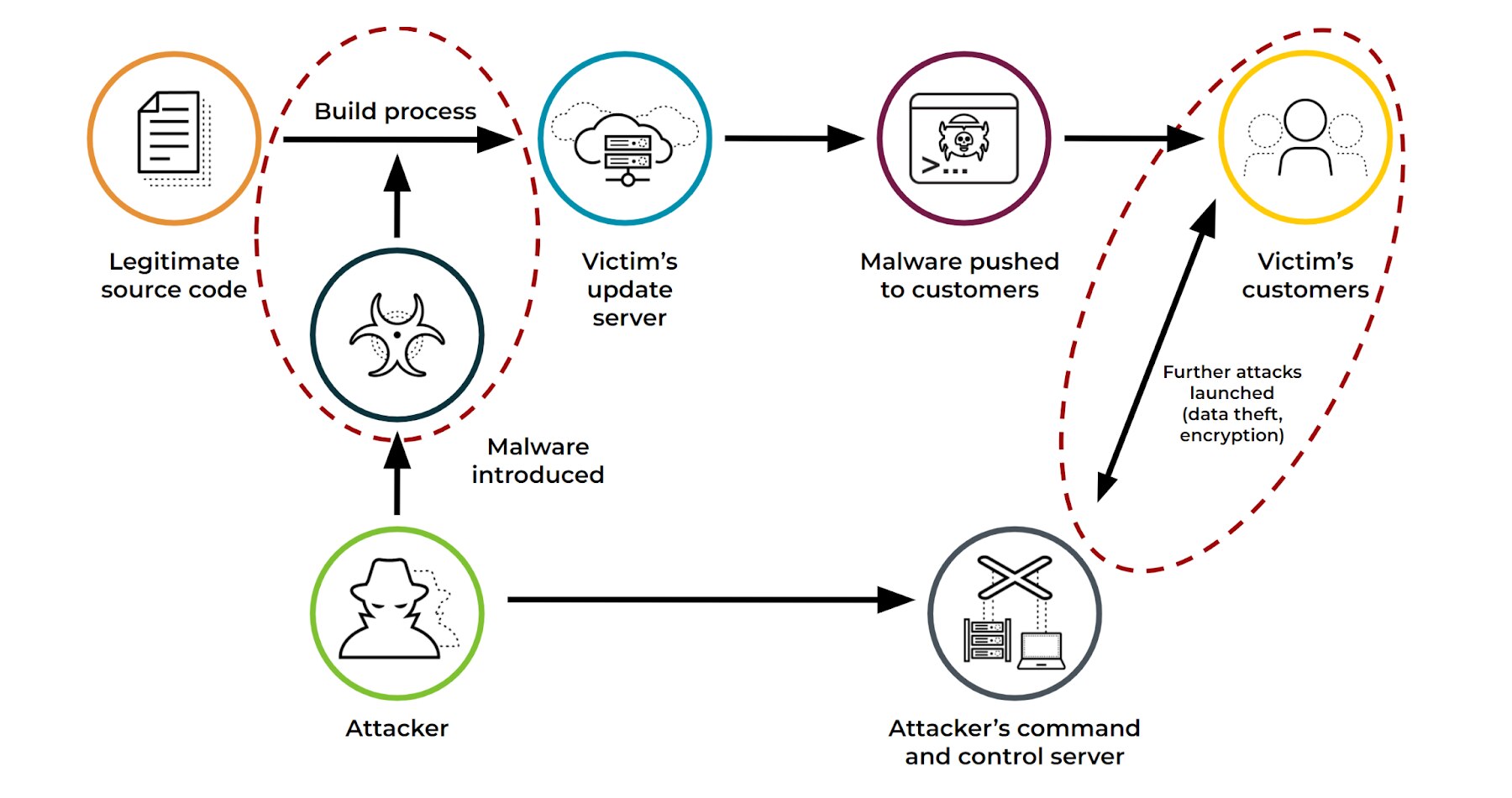

サプライチェーンの操作

ソフトウエアのサプライチェーンは、活用度の高いターゲットとなる。攻撃者は、上流の依存関係、パッケージレジストリ、またはCI/CDオートメーションを侵害し、信頼できる成果物を汚染する。依存関係の混乱、typo-squatting、悪意のあるアップデートインジェクションは、NPM、PyPI、Docker Hubで広く使用されているコンポーネントに影響を及ぼしている。ビルド・プロセスの内部では、攻撃者はしばしば環境変数に格納された認証情報を改ざんしたり、GitHub ActionsやGitLab CI設定ファイルを通じてワークフローを上書きしたりする。

攻撃目標

攻撃者が目的なしに環境を侵害することはほとんどない。各侵入は、1つまたは複数の目的に対応し、彼らが選択するテクニックと彼らが示す緊急性を形成する。

- データ窃盗には、知的財産、認証機密、顧客記録、監視対象などの大量流出が含まれる。ステーラー・マルウェア、クラウド同期の悪用、HTTPSやDNSトンネリング経由での流出がこの目標をサポートしている。

- ランサムウェア、ビジネスメール侵害(BEC)、クリプトマイニング、アフィリエイトベースの恐喝は、金銭的な利益によって引き起こされる。攻撃者は社内の財務ワークフローを監視し、支払いを妨害したり、リダイレクトしたりします。多くの場合、給与、ベンダーシステム、ERPプラットフォームが標的となります。

- サービスの中断は、DDoS攻撃、破壊的なワイパー型マルウェア、インフラの改ざんなどでよく見られる。地政学的な対立の中で、国家と手を組んだ集団が、社会的信用を低下させたり、重要な産業を混乱させたりするためにこの戦術を使う。

- スパイ活動の動機は、機密部署への執拗なアクセスや横移動である。脅威行為者は、トラフィック・シェーピングと休止状態のインプラントを使用して検知を回避しながら、政策メモ、交渉戦略、または防衛研究開発を吸い上げます。

- 破壊的妨害工作は、システムを恒久的に劣化させることを目的とした攻撃である。AcidRain、WhisperGate、CaddyWiperのようなワイパーは、ファームウェアを消去したり、MBRを上書きしたり、組み込みデバイスをブリックしたりする。重要インフラでは、攻撃者は物理的な世界の混乱を狙う。

フレームワークとの整合性

The MITRE ATT&CK Frameworkv17.1は、敵対者の行動に関する最も包括的かつ構造化されたカタログである。戦術と、それぞれの戦術を支えるテクニックやサブテクニックを分類している:

|

|

観測されたアクティビティをATT&CKにマッピングすることで、構造化されたトリアージ、脅威ハンティング、検出エンジニアリングが可能になる。例えば、クレデンシャルダンプのための PowerShell の使用(T1003.001)、公開アプリケーションの悪用(T1190)、有効なクラウドアカウントの悪用(T1078.004)などは、予防と対応の両方の対策に反映されるべきである。

MITRE ATT&CKはまた、チームがレッドチーム演習、SOCの 検出範囲、およびポリシーの実施を実際の攻撃者の行動と整合させるのを支援します。エンタープライズ、モバイル、クラウド、ICSの各マトリックスは、四半期ごとに更新される脅威の状況の変化を反映し、拡大を続けている。

スレット・アクター・ランドスケープ

攻撃の背後にいるのが誰なのかについて、地に足のついた理解がなければ、どんなセキュリティ戦略も意味をなさない。脅威行為者は、能力、意図、標的ロジック、リスク許容度が大きく異なる。これらのグループを区別できない組織は、防御の配分を誤ることが多く、ミッション・クリティカルな資産をむき出しにしたまま、ノイズに過剰な費用を費やしている。

国営グループ

国家主体は、長期的な計画、専用のインフラ、そして多くの場合、運用コストに対する感度をゼロにして活動している。諜報機関や軍の部隊に支援されたこれらのグループは、国益に沿ったスパイ活動、事前配置、破壊工作活動を行う。中国のAPT41、ロシアのAPT28、北朝鮮のLazarus Group、イランのOilRigは、それぞれ異なるTTPを維持しているが、C2インフラやロンダリング手法だけでなく、ツールチェーンも共有するようになってきている。

彼らのキャンペーンは、電気通信、エネルギー、防衛請負業者、政治団体、半導体を標的にすることが多い。最初のアクセスは通常、スピアフィッシング、ゼロデイ悪用、またはクレデンシャルの窃取を伴う。その後、国家グループはステルスに投資し、数カ月に及ぶ滞空時間を達成する。横方向への移動は、アイデンティティ・ドメイン・コントローラと、ポリシーやサプライチェーンの青写真を保持することが知られているコラボレーション・プラットフォームやSaaS環境を優先する。

組織的サイバー犯罪

サイバー犯罪グループは、専門化したビジネスとして活動している。アフィリエイトベースのランサムウェアを運営する者もいれば、クレデンシャル・ハーベスティングや金銭詐欺を専門とする者もいる。その多くは、犯罪人引き渡しリスクが限定的な地域で活動し、仲介アクセス市場やエスクロー強制フォーラムを通じて協力することが多い。

イニシャル・アクセス・ブローカーは、業界、地域、特権レベルを反映した価格で足場を販売する。アクセス権を得たアクターは、コバルト・ストライク、スリヴァー、カスタム・ローダーなどのポスト・エクスプロイト・ツールキットを使用する。彼らの目的は、恐喝や窃盗による迅速な収益化である。現在、多くの犯罪グループは、高度な持続的脅威と見分けがつかないほど、作戦のテンポと技術の厳密さを融合させている。

ハクティビスト:

ハクティビストの活動は、イデオロギーに沿ったものだ。アノニマスのようなグループは、国家や犯罪組織のような技術的な成熟度はないものの、分散型サービス拒否攻撃、ウェブサイトの改ざん、データ流出などを通じて影響力を発揮している。地政学的な紛争、特に市民の自由に影響を与える注目度の高い法律が制定されると、彼らの活動は急増する。

近年、ハクティビズムは地域ごとの集団に細分化されている。例えば、親ロシア派や親ウクライナ派のハクティビストたちは、重要なインフラを破壊し、機密情報をリークし、メディアプラットフォームに偽情報を氾濫させている。時には無視されることもあるが、流出したツールセットや盗まれた認証情報へのアクセスによって、彼らの行動を無視することは難しくなる傾向がある。

内部関係者の脅威

内部アクターは、技術的にユニークであると同時に、組織を混乱させる脅威のカテゴリーを提示している。インサイダーは境界の防御を迂回し、多くの場合、正当なアクセス、深い業務知識、動機を持っている。インサイダーの脅威は、悪意を持って行動することもあれば、無意識に行動することもあり、その動機は金銭的な困窮から報復や強要まで多岐にわたる。

ほとんどのインサイダー・インシデントは、システム管理者や特権エンジニアから発生するものではない。それどころか、営業チーム、請負業者、サポートスタッフは、不正な転送、セッションの共有、期限を守るための管理の迂回によって、機密データを頻繁に暴露している。検出は行動ベースラインとセッション監視に依存する。

動機と行動

攻撃行動は、行為者が何を得ようとしているかに相関する。動機をマッピングすることで、防御側は攻撃者の滞留時間、ターゲット、検知に対する許容範囲を予測することができる。

財政的インセンティブ

金銭的なインセンティブが侵入のほとんどを後押ししている。ランサムウェア・アズ・ア・サービス(RaaS)、BEC、クレデンシャル・ハーベスティングが犯罪経済を支配している。金銭的に意欲的なアクターは、企業構造(アフィリエイト、QA、サポート、収益分配モデルなど)をますます強化しながら、迅速な収益化を追求する。その多くは、暗号決済処理、防弾ホスティング、ロンダリングサービスにおける法的グレーゾーンを悪用している。

戦略的インテリジェンス

戦略的インテリジェンスは、地政学的な影響力を求める国家グループの動機となる。対象は、政策アドバイザー、国防請負業者、科学研究機関、公共インフラ提供者など。このような行為者はしぶとく生き残り、多くの場合、何カ月も検知を避けて機密情報を流出させたり、ファームウェアや管理レイヤーに埋め込んだりする。

イデオロギー的目標

イデオロギー的な目標がハクティビストや過激派グループを扇動する。彼らのターゲットは通常、政府のポータルサイトや非倫理的とみなされる企業など、公共のシンボルを反映している。作戦が成功するのは、技術的なメリットよりも、増幅、時機を得た混乱、風評被害が大きい。

苦情

個人的な不満が一部のインサイダーやフリンジ攻撃者を動かしている。レイオフ、差別の認識、昇進の拒否は、妨害行為、データ窃盗、機密通信の暴露に先行することが多い。このような攻撃は、規模こそ小さいものの、特に規制された部門において、不釣り合いな損害をもたらす可能性がある。

脅威要因の状況を理解することは必須である。敵が誰で、何を望んでいるのかが明確でなければ、予防はやみくもな緩和策に堕してしまう。

攻撃のライフサイクルと方法論

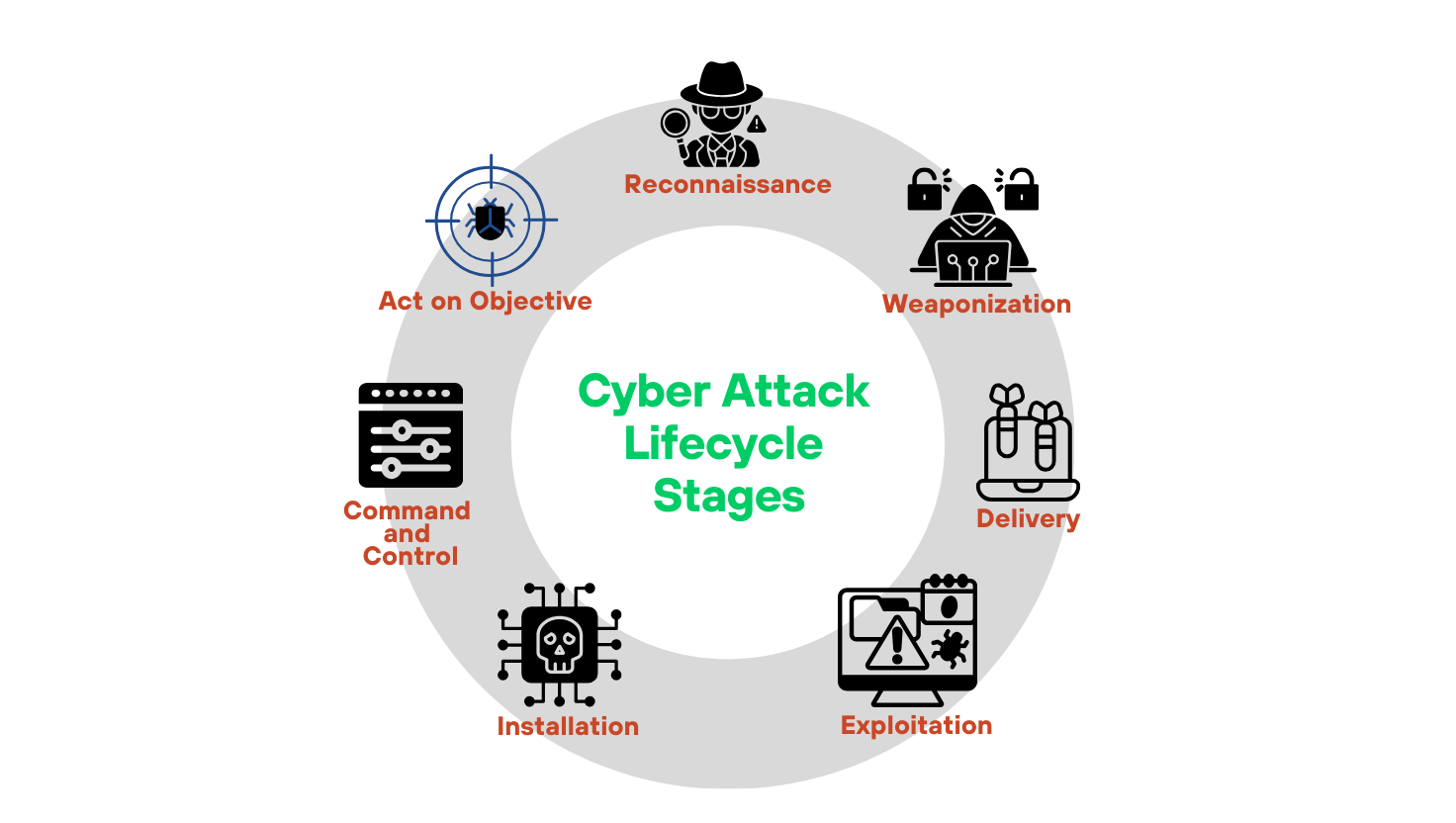

敵は一挙に環境を悪化させることはない。それぞれの段階が次の段階を可能にする。攻撃の構造を理解することで、セキュリティチームは摩擦を挿入し、連鎖を途中で断ち切り、影響を与える前に指標を発見することができる。

偵察、

攻撃者は情報収集から始める。ドメインレコード、従業員のLinkedInプロフィール、公開されているGitHubリポジトリ、クラウド資産のメタデータから、内部アーキテクチャ、命名規則、アイデンティティスキームが明らかになることが多い。

Maltego、SpiderFoot、Recon-ngのようなオープンソースのインテリジェンス(OSINT)ツールは、このデータを大規模に集約する。自動スクレイパーは、侵害データベースからクレデンシャルの再利用パターンを抽出する。攻撃者は、VPNエンドポイント、サブドメイン、アプリケーションサーフェスをマッピングしてから攻撃する。

ターゲット・プロファイリングは絞りを絞る。攻撃者は、特権の露出、外部からの誤設定、貴重な認証情報やデータ処理機能の存在に基づいてターゲットを優先します。

武器化:

ターゲット・プロファイルが構築されると、敵はペイロードを作成する。既製の エクスプロイト・キットには、ローダー、オブファスカーター、およびブラウザ、ドキュメント、メモリ・ベースの配信用のビルド済みモジュールが含まれている。ビルダーは暗号化、サンドボックス回避、マルチベクター展開をサポートする。

マルウェアのカスタマイズにより、ペイロードがシグネチャベースの検出を回避できる。Shellter、Veil、カスタムC2ドロッパーのようなツールは、ポリモーフィズム、暗号化レイヤリング、ステージ分離配信をサポートしている。より高いスキルを持つグループでは、ペイロードはシステム・アーキテクチャ、エンドポイント・セキュリティ・ポスチャ、およびオペレーション・ケイデンスに適合する。

配信:

依然としてフィッシングが主流である。埋め込まれたリンク、武器化された添付ファイル、偽のMFAプロンプト、QRコードによって標的をおびき寄せ、スクリプトを実行させたり、認証情報を開示させたりする。高度なフィッシング・プロキシはトークンをリアルタイムで傍受し、セッション・フォワーディングを使ってMFAチェックをパスする。

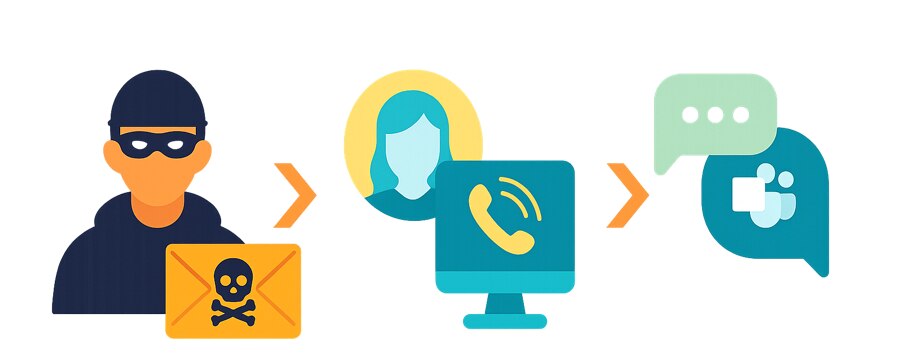

スミッシング(SMSフィッシング)およびコールバック・フィッシング・キャンペーンは、ライブ・インタラクションを引き起こすことで信頼性を高める。VoIPのなりすましや偽のサポート回線は、依然として最初の侵害の連鎖によく見られる。

ドライブバイダウンロードは、脆弱なブラウザ設定や悪意のある広告インフラを悪用する。エクスプロイトキットはユーザーエージェントを検査し、エクスプロイトの前提条件を満たした後にのみプラットフォーム固有のペイロードを配信する。画像解析やフォントレンダリングの脆弱性を利用したゼロクリック攻撃もある。

エクスプロイト:

クレデンシャルの濫用は、初期の悪用においてソフトウェアの脆弱性を上回る。盗まれたトークンや脆弱に保護されたAPIキーは、IDSシグネチャをトリガーすることなく直接アクセスを可能にする。クラウド環境は、有効な ID の所有が境界の制御をバイパスするデフォルトの設定に苦しんでいる。

ゼロデイ攻撃は、パッチが適用されていない、あるいは公表されていない脆弱性を狙う。まれにではあるが、ゼロデイが発見から数日以内に運用開始されることはよくあることで、特に部分的な禁輸措置の下で開示された場合はなおさらである。攻撃者は、エッジデバイスにおけるリモートコード実行の欠陥、SaaSプラットフォームにおける認証バイパス、ブラウザエンジンにおけるサンドボックスエスケープを好む。

設置:

悪用が成功すると、攻撃者はアクセスを維持するためにインプラントを展開する。リモート・アクセス・トロイの木馬(RAT)は静かにインストールされ、暗号化されたトンネルを介して外部のコマンド・サーバーに接続する。その多くは、正当なシステムプロセスを装って動作したり、検出を逃れるために署名されたバイナリを悪用したりする。

コンテナ化された環境では、攻撃者はしばしば逃げようとする。誤ったランタイム権限設定や安全でないコンテナ・ イメージにより、ホストへの侵入、権限の昇格、オーケストレーション・プラットフォームの侵害が可能になる。攻撃者は、悪意のあるサイドカーを注入したり、kubeletの動作を上書きしたり、いい加減なシークレット管理によってピボットしたりする。

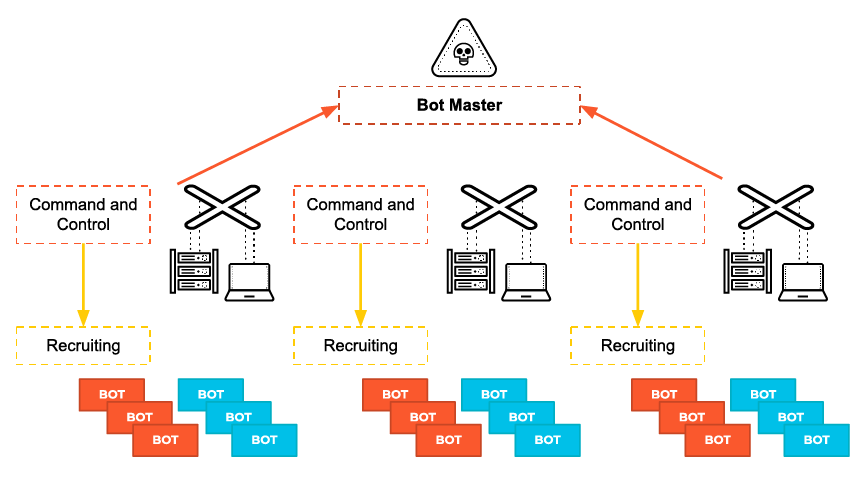

指揮制御

プレゼンスを確立した後、攻撃者はコマンド・アンド・コントロール(C2)チャネルを設定する。DNSトンネリングは、その偏在性と検査の欠如のために頻繁に使用される。悪意のあるペイロードは、TXTまたはAレコードのルックアップで命令をエンコードし、データを逆に流出させる。

クラウドホスティングされたC2インフラは、信頼できるサービスに溶け込む。攻撃者は、Dropbox、GitHub Gists、Google Docs、またはpastebinsにペイロードとステージコマンドをホストします。これらのプロバイダーへのトラフィックは、特に暗号化され、自動化されたプロセスを模倣するユーザーエージェントを通してマスクされた場合、アラートをトリガーすることはほとんどない。

より高度なグループは、フォールバック・プロトコル、ビーコン鳴動間隔、ダイナミックな設定変更をサポートするカスタムC2フレームワークを導入している。階層化されたインフラを維持し、プロキシ層や感染したノードを経由してルーティングすることで、帰属を曖昧にするものもある。

目的の実行

データの流出は、HTTPS、WebDAV、またはSFTPを介して送信される圧縮され暗号化されたブロブを通じて発生する。ステルスキャンペーンでは、攻撃者はクラウドストレージサービスに直接同期したり、流出したコンテンツを正規のアプリケーションのテレメトリにエンコードしたりします。

横方向への移動は、盗まれた認証情報、トークンのなりすまし、すでに環境で承認されているリモート管理ツールに依存する。一般的な手法としては、パスザハッシュ、Kerberosチケットの偽造、リモートデスクトップやMDMプロトコルの悪用などがある。 クラウドネイティブのコンテキストでは、攻撃者はIAMロールを列挙し、自動化パイプラインを乗っ取り、共有メタデータサービスを介してリソースの境界を横断する。

インパクトの創出は動機によって異なる。ランサムウェアはシステムやデータを暗号化し、バックアップやログを削除する。ワイパーはディスクのヘッダーやファームウェアを上書きし、システムを永久に操作不能にする。詐欺キャンペーンでは、攻撃者は金融取引を迂回させたり、給与計算を改ざんしたり、社内の信頼性を利用してBECイベントを演出したりする。政治家が機密文書をリークするのは、世論に影響を与えたり、評判を傷つけたりするためだ。

技術的な深掘り

攻撃者は、防御者がコントロールを誤って設定したり、最小限の特権を適用しなかったりした場合に、インフラを標的にする。エンドポイントやネットワークに対して現在使用されているツールキットを理解することで、セキュリティ・リーダーは敵の行動に合わせて投資を行うことができます。

エンドポイント攻撃を阻止

終点は最初の足がかりであると同時に、横方向の通過点でもある。敵が実行の連鎖、ネイティブ・ツーリング、一時的なトークンの窃盗などで制御をバイパスできる場合、これらの悪用にはゼロデイを必要としない。

ランサムウェアの進化

現代のランサムウェアが単独で動作することはほとんどない。グループは、データ窃盗、アクセス収益化、破壊のための段階を持つ構造化されたプレイブックに従う。ダブルエクストーションモデルが主流だ。データを暗号化する前に、攻撃者は何テラバイトもの内部記録、契約書、法的メモ、顧客データを流出させる。そして、身代金の公開を脅し、身代金要求書が届く前に交渉を始める。

RaaSエコシステムは技術的な障壁を低くした。アフィリエイトはペイロードのライセンスを取得し、オペレーターと利益を共有し、C2インフラ、支払いサポート、さらには被害者交渉のプレイブックを受け取る。Black Basta、8Base、LockBitのようなファミリーは急速に進化し、しばしば静的検出シグネチャを上回る。

アクセスは通常、イニシャル・アクセス・ブローカーから購入する。RDPの悪用、侵害されたVPN、またはマクロを含む添付ファイルによって展開される。暗号化の対象は、ローカルドライブとマップされたドライブの両方です。現在では、バックアッププロセスを無効化し、ハイパーバイザーを改ざんしてスナップショットを破損させる系統が多い。

ファイルレス・テクニック

ファイルレスマルウェアは、メモリ内で直接実行することにより、永続的なファイルを必要としない。PowerShell、WMI、.NETが望ましいプラットフォームだ。攻撃者は、ペイロードをリフレクティブ DLL としてロードしたり、LOLBin を使用してセカンダリツールをステージングしたり、プロセスのホロリングによって信頼できるプロセスにシェルコードを注入したりする。

LOLBin(Living-off-the-landバイナリ)は、クレデンシャルダンプ(rundll32、regsvr32)からラテラルムーブメント(wmic、mshta)まで、あらゆるものをサポートする。ほとんどのエンドポイント・プロテクション・プラットフォームは、デフォルトでこれらを許可しているため、ビヘイビア・コンテキストが唯一の有効な検出戦略となる。攻撃者は、これらのバイナリをネイティブ・スクリプトで連鎖させることで、沈黙を保ち、高速で、属性付けを困難にする。

ネットワーク&インフラ運用担当者

アイデンティティが新たな境界線となる一方で、コア・ネットワーク・インフラは依然として主要な攻撃対象である。

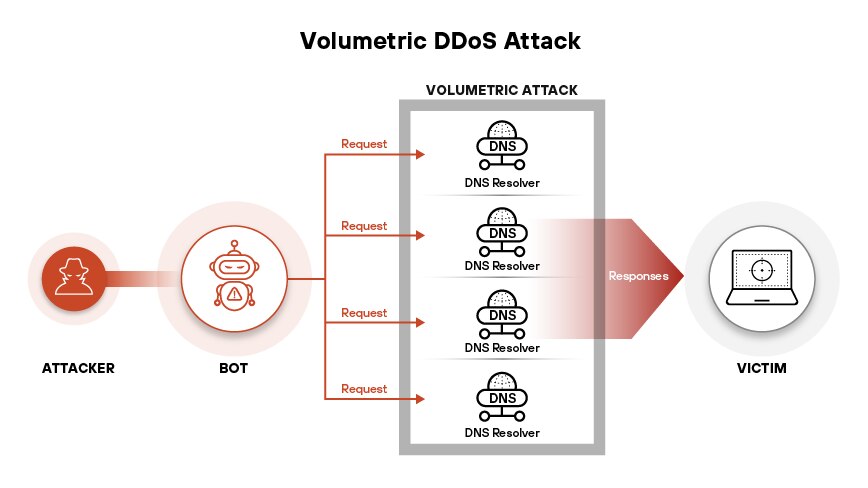

分散型サービス拒否。

DDoS攻撃は政治・金融の手段として再び脚光を浴びている。容量キャンペーンは頻繁に2Tbpsを超える。攻撃者は、侵害されたIoTデバイス、公開されたAPI、およびレンタルされたクラウドVMで構成されるボットネットを使用する。攻撃が無作為化されたペイロードを持つ地理的に分散したソースから発信される場合、緩和は複雑になる。

Miraiの亜種、Condi、Pandoraのようなオーケストレーション・プラットフォームは、攻撃者にあらかじめ構築されたダッシュボードと、ダイナミックな標的設定のためのプラグイン・モジュールを提供する。攻撃者はますますネットワーク層のフラッドからアプリケーション層(レイヤー7)のテクニックに移行し、高リクエスト同時実行と低リソース飽和で特定のエンドポイントを圧倒している。

レイヤー7の洪水は、認証ワークフロー、検索機能、チェックアウトカートなど、データベースとのやり取りが多い領域を狙うことが多い。このようなフラッドは、帯域幅はそれほど必要としないが、バックエンドのリソースを使い果たすことで、遅延や障害を引き起こす。

マン・イン・ザ・ミドル

マンインザミドル(MitM)攻撃は、安全でない通信チャネルや設定ミスを悪用して、トラフィックを傍受したり変更したりする。証明書のピン留めや相互TLSが実施されていない企業Wi-Fiの配備は、特に脆弱なままである。

TLSダウングレード攻撃は、バージョンフォールバックの動作を悪用する。攻撃者はハンドシェイクを傍受し、非推奨の暗号スイートを強要し、彼らがコントロールする鍵でトラフィックを再暗号化する。TLSがない場合、プレーンテキストの傍受によって、認証情報、セッショントークン、または機密の運用データが得られる。

不正アクセスポイントは、信頼できるSSIDを模倣し、攻撃者が制御するゲートウェイを経由してプロキシ接続を行う。疑うことを知らないデバイスが自動接続し、敵対的なインフラを経由してトラフィックをルーティングする。WiFi PumpkinやBettercapのようなツールは、認証情報をフィッシングしたり、トラフィック・ストリームにペイロードを注入したりするキャプティブ・ポータルのセットアップを自動化する。

ネットワークベースの攻撃は、攻撃ベクターがアプリケーション層の下に存在するため、クラウドネイティブの検知システムを回避することが多い。防御にはネットワークのセグメンテーションだけでなく、プロトコルを意識したモニタリング、暗号化されたトランスポートの実施、エッジでのセッション異常検知が必要だ。

ウェブ攻撃とアプリケーション攻撃

ウェブ・アプリケーションは、ビジネス・ロジックや特権的なバックエンド・システムを公開することが多いため、依然としてトップクラスの攻撃対象です。ほとんどの企業では、自社のウェブ資産の完全なインベントリが不足しており、API入力やセッション動作のフルコンテキスト検証を実施している企業はほとんどない。攻撃者は、ダイレクトインジェクション、ロジックの改ざん、または強制力をバイパスする連鎖したワークフローによって、このギャップを悪用する。

インジェクションの欠陥

SQLインジェクションは、20年間意識されてきたにもかかわらず、根強く残っている。攻撃者は、バックエンドデータベースが実行するSQLクエリを変更する入力を細工し、時にはスキーマ全体を抜き出したり、レコードを変更したりする。ブラインドSQLi技術は、エラーメッセージが抑制されても有効であり、タイミングベースの推論を用いてデータを1ビットずつ取り出す。時代遅れのORMフレームワークで構築された最新のウェブスタックは、エッジケースのペイロードをサニタイズできないことが多い。

サーバサイドリクエストフォージェリ(SSRF)は、アプリケーションに任意の宛先へのアウトバウンドリクエストを開始させます。攻撃者はSSRFを悪用して、内部メタデータサービス、クラウドIAMロール、内部管理者エンドポイント(外部には公開されない)にアクセスする。クラウドネイティブ環境では、SSRFはしばしば特権の昇格やクロステナントのデータ暴露を引き起こす。サービスが信頼ベースの認可を誤用したり、再帰的なリダイレクトを許可している場合は、さらにこの傾向が強くなる。

論理の乱用

Broken アクセス・コントロールの失敗は、もはや "ログイン・ページがない "ことを意味しない。ヘッダやURLパラメータに基づいて不適切なアクセスが行われた場合、認証の失敗が反映されるようになりました。攻撃者は、リクエスト構造を改ざんしたり、ロールを昇格させたり、より高い特権を持つセッションに結び付けられたAPIトークンを再利用したりすることで、特権をエスカレートさせる。クラウドの設定ミスは、このようなパターンを反映したものであることが多く、権限境界が文書上は存在するが、実際には存在しない。

ビジネスロジック操作は、アプリケーションが許可するものと、アプリケーションが防ぐべきものとの間のギャップを悪用する。タイミングの不一致に加えて、攻撃者はレースコンディションや割引計算エラーを悪用する。金融システムでは、通貨換算、請求書作成、送金限度額の操作が直接的な損失につながる。このような欠陥はスキャナーを回避し、敵対的モデリングを必要とする。

アイデンティティとクレデンシャルの濫用

横移動、特権の昇格、またはなりすましを含むすべてのキャンペーンは、何らかの形のクレデンシャル・アクセスに依存している。アイデンティティは、クラウド、ハイブリッド、SaaSのエコシステム全体にわたって支配的な攻撃ベクトルとなっている。

フィッシングの亜種

フィッシングはもはや偽のログインページにとどまらない。MFA 疲労攻撃は、1 つの認証が承認されるまで、ユーザーに繰り返し認証要求を浴びせる。キャンペーンによっては、リバースプロキシを使ってトークンをリアルタイムで傍受し、アラートをトリガーすることなく即座に再利用できるようにしている。

ディープフェイクの音声通話が実用化された。サイバー犯罪者は、流出した数分間の音声を使ってリーダーの声を合成し、資格情報のリセットや緊急の承認を要求する電話をかける。なりすましの発信者番号通知や捏造された電子メールのスレッドと組み合わせることで、こうしたキャンペーンは強固な環境でも成功する。

クレデンシャル スタッフィング(パスワードリスト型攻撃)

クレデンシャル・スタッフィング攻撃は、サービス間で再利用されるパスワードを悪用する。OpenBullet、SentryMBA、カスタムPythonツールのような自動化プラットフォームは、ログインポータル、モバイルAPI、OAuthフローに対して、1分間に何千ものユーザー名とパスワードの組み合わせをテストします。最近のキャンペーンは、レート制限や検知を回避するために、ランダム化されたヘッダーやデバイスのフィンガープリントのような振る舞い回避を注入する。

攻撃者は、情報窃取者、侵害ダンプ、トークン・ハーベスト型マルウェアから新しいクレデンシャルを入手する。多くのクレデンシャルには、ブラウザのストレージや開発者環境に埋め込まれたセッションクッキーやクラウドアクセスキーが含まれる。守備側は再利用を想定し、積極的に秘密をローテーションし、異常を検知しなければならない。認証は、行動、コンテキスト、および意図の検証を含まない限り、コントロールではない。

クラウドネイティブ攻撃

ほとんどのクラウド侵害は、予防可能な誤設定や、圧力によって崩壊した暗黙の信頼前提から生じている。

構成ミスによるエクスプロイトがありますが

制限のないストレージバケットは、マルチクラウド環境において最も頻繁に露出する資産の一つである。パブリック・リード・アクセス、継承されたパーミッション、および暗号化-アット-レスト・コントロールの欠如により、敵対者は認証されていない1回のリクエストで機密データを列挙し、抽出することができる。攻撃者は、Grayhat Warfare、S3Scanner、CSP固有のAPIのようなツールを使って発見を自動化する。

過剰に特権化された役割は、露出したバケツよりもダメージが大きい。多くの組織は最小特権を守らず、サービスアカウントやラムダ関数にワイルドカードの権限(iam:PassRoleやs3:*など)を与えている。IDを取得した攻撃者は、正規の通話を通じて環境全体でエスカレーションできる。役割の連鎖、アカウント横断的な想定、横の動きを期待する。

サプライチェーンの悪用

CI/CDパイプラインは、攻撃者にプロダクションへの信頼できるパスを提供する。危殆化したビルドシステムでは、悪意のあるコードの挿入、環境シークレットの漏洩、あるいは本番環境レジストリにプッシュされた成果物の改変が可能になる。Jenkins、GitHub Actions、GitLab Runners、そしてセルフホスト型のエージェントは、しばしば昇格した権限と最小限のイグレス・モニタリングで実行される。

悪意のあるパッケージの挿入は、サードパーティの依存関係の信頼を悪用する。攻撃者は、typo-squatting、repo-jacking、contributor impersonationを使ってライブラリをトロイの木馬化し、オープンなリポジトリに公開する。下流のプロジェクトで消費された場合、悪意のあるコードはビルド時やインストール時に実行され、多くの場合、精査されることなく本番環境に到達する。

サプライチェーンの侵害は、署名され、検証された成果物の範囲内で動作することにより、ランタイムの防御を回避する。防御者は、暴露を減らすために、実証を実施し、再現可能なビルドを適用し、 ソフトウェア部品表(SBOM)検証を採用しなければならない。パイプラインシークレット、特にクラウドアクセスを許可するシークレットは、自動的にローテーションし、絶対最小限のスコープを維持しなければならない。

OTとIoT攻撃

ITとOTの融合は、以前はデジタル・システムだけに注目していた脅威要因に産業環境を開放した。一方、IoTエコシステムは、ほとんどの組織がセキュア化できるよりも速く拡大し、多くの場合、十分にテストされていないファームウェアや管理されていないAPIが公開される。

産業制御システム

プロトコル操作は、Modbus、DNP3、Profinetのような決定論的で認証されていないOTプロトコルを対象とする。これらのプロトコルには暗号化や認証がないため、攻撃者はコマンドを注入したり、プロセスの状態を読み取ったり、物理的な影響を及ぼすセンサーの値を変更したりすることができる。フラットネットワークからPLCに直接アクセスできる環境では、敵はバルブ、リレー、制御ループをリアルタイムで操作できる。

ファームウェアの破壊は、ブートローダやコントローラ・レベルに悪意のあるコードを埋め込むことで、攻撃をさらに深化させる。侵害されたアップデート・サーバーや安全でないフィールド・アップグレード・プロトコルによって、攻撃者は、再起動を越えて持続し、従来の検出を無視するコードを埋め込む。緊急シャットダウンを遅らせたり、安全インターロックを妨害したりするものもある。

最近のICS環境には、ブリッジング・ホスト(OTネットワークとITネットワークに二重に接続するWindowsマシン)が含まれていることが多い。これらはピボット・ポイントとなる。厳密なセグメンテーションがなければ、敵対者はフィッシング・メールから数回の横の動きで工場フロアのコントロールに移行することができる。

IoTボットネット

IoT ボットネットは、大規模なDDoS攻撃やクレデンシャル・スタッフィング・キャンペーンにおいて 、依然として圧倒的な力を持っている。Miraiの亜種は、ソースコードの入手可能性、改変の容易さ、デフォルト・パスワードのスキャン・ロジックによって優勢を占めている。侵入されると、ルーター、DVR、スマートセンサーなどのデバイスがC2サーバーからの指示を中継し、HTTPフラッドやDNS増幅でターゲットを圧倒する。

APIを悪用されると、攻撃者は管理プレーンにアクセスできる。多くのIoTプラットフォームは、認証が欠けていたり、特権の昇格を許していたり、過度に冗長なメタデータを返したりするAPIを公開している。攻撃者は、これらのエンドポイントを悪用して、デバイスの位置を特定したり、テレメトリーを再生したり、既知の脆弱性を再導入するファームウェアのダウングレードを展開したりする。

IoTエコシステムが安全なオンボーディングを強制することはほとんどない。パッチやリモート管理も同様だ。言い換えれば、ネットワークに参加するデバイスは、可視化とポリシーの制御が直ちに行われない限り、攻撃対象の一部となる。攻撃者はそれを知っている。

サイバー攻撃のケーススタディ

最近の攻撃は、脅威行為者が、ずれたコントロール、平坦なアーキテクチャ、またはユーザーの信頼前提が作り出した構造的な弱点をどのように悪用するかを明らかにしている。

ムービット大量侵入事件

2023年5月、ClopはProgress SoftwareのMOVEit Transfer製品のゼロデイを悪用し、最近史上最大規模のデータ盗難キャンペーンを開始した。この欠陥により、認証されていないSQLインジェクションが可能となり、攻撃者はウェブシェルを展開し、MOVEitサーバーからファイルを大量に流出させることができる。

数週間のうちに、何百もの組織(政府機関、大学、金融機関)がMOVEitサーバーを悪用された。攻撃者は自動化を導入し、世界中のインスタンスにアクセスを拡大した。その後、リークサイトを通じて恐喝脅迫を行った。被害者にはシェル、BBC、米国が含まれる。エネルギー省

今回の データ漏洩は、サードパーティのマネージド・ファイル転送(MFT)サービスにおけるシステムリスクを露呈した。多くの組織では、MOVEit サーバーを機密性の高いネットワーク・セグメントから分離することができず、侵害後に攻撃者が内部システムへ直接アクセスできる経路を与えてしまいました。

関連記事: MOVEit Transfer の SQL インジェクションの脆弱性:CVE-2020-14882、CVE-2020-14883、CVE-2020-14750

MGMリゾーツ ソーシャルエンジニアリングによる侵入

2023年9月、MGMリゾートは、脅威行為者がLinkedInのプロフィールを使ってITサービスデスクのスタッフを特定し、ソーシャルエンジニアリングによって電話によるアクセス認証情報を入手した後、攻撃を受けた。このグループはシステムに侵入した後、ランサムウェアを展開し、複数のカジノやホテルの運営を妨害した。

Scattered Spiderグループに所属する攻撃者は、正規のRMMツールを利用して横方向に移動し、セキュリティ・ソフトウェアを無効化した。障害により、デジタルルームキー、ゲームシステム、決済端末が1週間以上影響を受けた。公示された財務上の影響額は1億ドルを超える。

この違反は2つの点を強調している。第一に、攻撃者は現在、電話を使った口実作りと行動インサイトを使って ID 制御を迂回している。第二に、多くの企業のSOCは、アクティブなキャンペーン中に正当な管理ツールの悪用を検出できない。

2024年ヘルスケア・ランサムウェアの波

2024年を通して、ランサムウェア攻撃は医療セクター全体で急増した。ALPHV、LockBit、Rhysidaは、病院、保険業者、電子カルテベンダーをターゲットにしていた。一般的な侵入ポイントとしては、RDPの暴露、VPNの脆弱性、スタッフのワークステーションから取得した情報窃取者由来の認証情報などがあった。

攻撃には暗号化の前にデータ流出が含まれることが多く、盗まれた患者記録が流出することで圧力を高めていた。クリティカルケアシステムがオフラインになったケースもあった。レガシーソフトウェアに依存し、不変のバックアップがないため、復旧時間は数週間にも及んだ。

医療機関は、フラットな内部ネットワークを運用し、時代遅れの エンドポイント・ソフトウェアに依存し、アプリケーション層のセグメンテーションを欠いていたため、苦しんでいた。ランサムウェアの運営者は、このような状況を外科的な精度で悪用し、業界固有のコンプライアンスが運用の回復力とイコールではないことを実証した。

世界的な選挙期間中のAI支援フィッシング

2024年初頭、協調的なフィッシングキャンペーンが生成AIを悪用して、選挙関係者や信頼できる公人になりすました。Deepfakeの音声メッセージとAIが作成した電子メールは、米国、インド、いくつかのEU加盟国を含む複数の国で、選挙作業員、有権者データベース、選挙運動チームを標的にしていた(APニュース)。

このキャンペーンでは、言語モデルを使用して、地元の方言で説得力のあるメッセージを作成し、公共ニュースのサイクルに基づいて動的に調整した。緊急性や信頼性を強化するために、電子メールによるフィッシングとAIが生成するコールを組み合わせたオペレーションもあった。攻撃者は、有権者の情報システムを操作し、機密性の高い計画文書をオンラインで流出させるために、認証情報を採取した。

この攻撃は、生成モデルがいかにソーシャル・エンジニアリングのコストを削減し、効果を高めることができるかを浮き彫りにした。公共機関は、たとえインフラが強化されている機関であっても、人為的な対応の引き金や、管轄区域間で一貫性のない本人確認プロセスのために、依然として脆弱なままであった。

関連記事DeepSeek、SQLインジェクションと横移動のコードを生成するようだまされる

ツール、プラットフォーム、インフラ

攻撃者はもはやゼロからエクスプロイトを書いたり、手作業でインフラを構築したりすることはない。彼らは、正規のソフトウェア開発プラクティスを反映したツールやサービスの成熟したエコシステムの中で活動している。

マルウェア ファミリー

コバルト・ストライクは、現在も最も模倣され、悪用されているポスト搾取のフレームワークである。もともとはレッドチーム用に設計されたもので、HTTP、DNS、または名前付きパイプを介して、ペイロードのステージング、コマンドの実行、横方向の移動、ビーコニングを可能にする。脅威者は、変更されたスリープ間隔、カスタム難読化、無効化されたIoCを持つクラックされたバージョンを日常的に展開している。

オープンソースの代替手段であるSliverは、セキュリティチームと敵対者の両方の間で人気を博している。Goで書かれており、複数のアーキテクチャにコンパイル可能で、暗号化されたピアツーピアC2をサポートし、迅速なカスタマイズを提供する。そのモジュラー・アーキテクチャは、フィンガープリントを困難にし、多様なオペレーティング・システム間での検出を難しくしている。

Havocは、最新のEDRをバイパスするように設計された、最新世代のポスト・エクスプロイト・ツールキットである。2023年後半に公開されたHavocには、インメモリ・ペイロード生成、サンドボックス回避、一般的なネットワーク・プロトコルに溶け込むように設計された暗号化されたC2チャネルが含まれている。Cobalt Strikeとのシグネチャの重複が少ないため、アフィリエイト・ランサムウェア・グループの間で急速に人気が高まった。

関連記事パロアルトネットワークスのUnit 42が追跡する脅威アクター グループ

攻撃的セキュリティ・フレームワーク

Metasploitは、自動化されたエクスプロイトとペイロード配信の基盤として機能し続けている。エクスプロイト・チェイニング、リバース・シェル生成、インメモリ・ステージングをサポートしている。Metasploitの定期的なモジュール更新は、旧式のシステムへの低摩擦アクセスパスを求める攻撃者にとって、信頼できるリソースとなっている。

PowerShellで構築され、後にPython 3に移植されたEmpireは、Windows環境内でのファイルレス攻撃に特化している。特権の昇格、クレデンシャルのダンプ、Kerberosチケットの操作、これらすべてをネイティブ・ツールでサポートする。PowerShellリモーティング、AMSI回避、モジュラースクリプティングに依存しているため、Empireはネイティブな実行が好まれるフィッシングが多いキャンペーンにおいても適切であり続ける。

このようなフレームワークは、脆弱性の発見から悪用までの時間を短縮する。攻撃者は、整備されたライブラリや、企業の弱点に合わせたビルド済みのモジュールを使って、スキャンから侵害へと移行することができる。

初期アクセス ブローカー

アクセス・アズ・ア・サービスは、正式なサプライチェーンへと成熟した。ブローカーはシステムを侵害し、認証情報を引き出し、ネットワークの存在を確認し、ランサムウェア・クルー、データ・マイナー、またはスパイ・グループへのアクセスを競売にかける。アクセスレベルには、RDP、VPN、Citrixゲートウェイ、Active Directory、クラウド管理コンソールが含まれる。

ダークウェブ・マーケットプレイスは、その交換を容易にする。Exploit、BreachForums(閉鎖まで)、RuTORなどのフォーラムでは、稼働時間保証、業界別、さらには侵害された環境のプレビューまで掲載されている。多くのブローカーは、取引の完全性を確保するためにエスクローや仲介業者を利用し、厳格な評価モデルの下で運営されている。

バイヤーは数時間以内に行動することが多い。収益化のスピードは、ひとたび認証情報がこれらの市場に現れると、検知窓口が崩壊することを意味する。多くの組織は、横の動きがすでに始まっているか、データの流出が外部からの通知を引き起こすまで、自分たちが暴露されていることに気づかないままである。

エクスプロイト・エコノミー

ゼロデイ・ブローカーは、独立した研究者と国家や商業的な買い手との橋渡しをする。iOS、アンドロイド、クローム、ハイパーバイザーが最も価値のあるターゲットであることに変わりはない。

ブローカーによる脆弱性は、ベンダーの調整を回避することが多い。バイヤーは独占権を要求する。地域ごとに特化したブローカーもあれば、関心分野が重複する複数の政府に供給しているブローカーもあり、その結果、再搾取が行われている。

HackerOneやBugcrowdのようなバグ報奨金プラットフォームは、異なる機能を果たす。これらの報奨金は、責任ある情報公開を大規模に行うためのインセンティブとなるが、研究者の中には、個人的な申し出が失敗した後の予備手段として報奨金を利用する者もいる。バウンティを通じて公開された脆弱性が、グレーマーケットのツールチェーンに再パッケージ化されるケースもある。

攻撃インフラはモジュール化、再販、自動化に向けて進化し続けている。このエコシステムを監視できないディフェンダーは、後手に回ることになる。

サイバー攻撃の影響

IBMの「 2025年データ漏洩のコスト」レポートでは、データ漏洩の平均コストは445万ドルで、米国を拠点とする組織の平均コストは948万ドルとされている。この計算には、規制当局による罰金、訴訟による和解金、保険料の値上げは含まれていない。

業務の妨害

86%の組織において、サイバー攻撃は事業運営に影響を与え、ダウンタイムの傾向は長期化し、より深刻化している。SaaSプロバイダーやリアルタイム・ロジスティクス・オペレーターにとっては、4時間の停電でさえ、顧客のエコシステムに連鎖する。

混乱は通常、上流から始まる。サプライヤの可用性、品質、またはデータの完全性が侵害後に低下する。OTを標的にした攻撃ひとつで、製造が数カ月遅れることもある。クラウドベースのエコシステムでは、相互依存関係が停止を拡大し、あるプラットフォームのダウンタイムが依存するサービスに影響を与える。

事件の封じ込めは、しばしば中核業務を中断させる。拡散を隔離するために、セキュリティチームはトークンを失効させ、システムをリイメージし、ネットワークセグメントをシャットダウンし、CI/CDパイプラインを一時停止しなければならない。ランサムウェアが回避されたとしても、封じ込めは収益を上げる機能を停止させる。

風評被害

企業は、情報漏えいの見出しや流出した顧客情報をきっかけに、信頼性の崩壊に直面している。ステークホルダーはしばしば、技術的な失敗だけでなく、企業の対応の倫理的姿勢にも疑問を呈する。

信頼を失うのは早い。株式公開企業は公開後に株価が下落し、ヘルスケアや金融などのセクターでは長期的にパフォーマンスが低下する。未公開市場においては、セキュリティ管理が不十分と思われる場合、投資家はラウンドを遅らせたり、評価を下げたりすることがある。

市場の信頼喪失は第三者にも及ぶ。信頼が損なわれると、その影響の大きさはドルでは測れない。

グローバルな情報漏えい通知要件

GDPRタイムライン

Under the 一般データ保護規則(GDPR)の下では、組織はEU居住者の個人データに関わる侵害を発見してから72時間以内に監督当局に通知しなければならない。この期限を守らなかった場合、たとえ意図的でなかったとしても、企業は全世界の年間売上高の最高4%の制裁金を科されることになる。

同規制はまた、情報漏えいが個人の権利と自由に高いリスクをもたらす場合、影響を受けた個人への迅速な通知も義務付けている。これには、クレデンシャルの盗難、行動プロファイリング、あるいはさらなる搾取を助長する可能性のあるデータが含まれる。ほとんどの組織は、インシデントが「高リスク」の閾値に該当するかどうかが明確でないため、遅れている。規制当局は、消費者データが関係する場合、曖昧さを許容しない姿勢を示している。

CIRCIAの義務

米国では、CIRCIA(Cyber Incident Reporting for Critical Infrastructure Act)が2026年までに完全に施行される予定だが、基盤となる要件はすでに適用されている。対象事業者は、実質的なサイバーインシデントを72時間以内にCISA(Cybersecurity and Infrastructure Security Agency)に報告し、ランサムウェアの支払いを24時間以内に報告しなければならない。

CIRCIAは、エネルギー、金融、運輸、公衆衛生など16の重要インフラ部門に適用される。報告書には必ず記載しなければならない:

- 事件の範囲

- 2025年Q1に悪用された脆弱性

- 影響を受ける資産タイプ

- 講じられた緩和措置

セクター別規則

財務レジリエンス・ガイダンス

金融サービス業界では、規制当局がサイバーセキュリティをシステミックリスクと位置付けている。アメリカ通貨監督庁(OCC)、バーゼル委員会、欧州銀行監督機構は、取締役会にセキュリティ監督を義務づけるガイダンスを導入した。

2025年1月からEU全域で施行されるデジタル・オペレーショナル・レジリエンス法(DORA)は、こうした期待を成文化したものである。DORAは事件の分類と発見後数時間以内の報告を義務付けている。さらに、サードパーティプロバイダーのレッドチームを含め、運用の回復力を継続的にテストする必要がある。コンプライアンス違反は、監督当局による制裁や市場からの監視の目にさらされることになる。

ヘルスケアHIPAA施行

米国では、医療保険の相互運用性と説明責任に関する法律(Health Insurance Portability and Accountability Act:HIPAA)が、依然として医療情報保護のための主要な規制枠組みとなっている。市民権局(OCR)は、情報漏洩が発覚してから60日以内に影響を受ける個人に通知することを義務付けており、対象事業者はNISTのガイダンスに沿った監査ログ、アクセス制御、暗号化基準を維持することを期待している。

賭け金は罰金だけにとどまらない。HITECH(Health Information Technology for Economic and Clinical Health)法の下では、企業は民事訴訟、複数の機関による調査、長期的なコンプライアンス監視に直面する可能性があり、サイバーセキュリティ管理体制を近代化するための設備投資の加速を伴うことが多い。

検知、対応、インテリジェンス

影響を未然に防ぐには、異常を検出し、環境全体のシグナルを調査し、悪意のある活動が目的を達成する前に妨害する能力を備えることから始まる。

仮説駆動型脅威ハンティング

効果的なハンティングは、攻撃者の行動を企業のテレメトリと照らし合わせてモデル化し、他の方法では自動検知のトリガーとならないような活動の証拠を探し出します。ある仮説では、漏洩したサービスアカウントが、リモート管理ツールを使って横移動するために再利用されていると主張するかもしれない。ハンターは、認証ログ、PowerShellのトランスクリプト、そして長期にわたるアセットの行動から、この理論を検証する。検証されたハントから作成された検出は、SOCのワークフローに運用される。

インジケーターの首振り

既知の指標からピボットすることで、関連する侵害の発見が加速する。脅威ハンターは IoC をインジェストし、エンドポイント、ネットワーク、クラウドのテレメトリを相関させる。ローダーに結びついた単一のハッシュが、複数の感染ホストや共有C2インフラを暴露する可能性がある。

攻撃者はキャンペーンをまたいで戦術を再利用することが多い。Pivotingは、共通の操作フィンガープリントを発見し、最初の妥協を超えて範囲を明らかにする。VirusTotal、PassiveTotal、またはGreyNoiseのようなエンリッチメント・ソースと組み合わせることで、ピボッティングは、影響が及ぶ前に敵の行動を特定することができます。

事故対応準備

プレイブック開発

IRプレイブックは、プレッシャーの中で組織がどのように対応するかを定義する。クレデンシャルの漏洩であれ、サプライチェーンの悪用であれ、攻撃ベクトルには、検出と検証、封じ込めステップ、エスカレーションのトリガー、回復ワークフローなど、それぞれに合わせた一連の流れが必要です。プレーブックがあれば、チームはアドリブで時間を浪費することはない。

効果的なプレイブックには以下のようなものがある:

- 記録システム

- 役割分担

- 法律と規制のタッチポイント

- 社外とのコミュニケーションのきっかけとなる基準

実際の侵入では、堅苦しいスクリプトは失敗する。だからこそ、プレイブックはテストされ、バージョン管理され、実際の遠隔測定ソースに結び付けられるのだ。対応は、攻撃者の行動のばらつき、内部の依存関係、劣化した環境の現実を考慮しなければならない。

危機コミュニケーション・チャンネル

クライシス・コミュニケーションには、あらかじめ定義された社内外のチャネル、エグゼクティブ・スポークスパーソン、リーガル・レビュー・ケイデンス、明確なメッセージングが必要である。虚偽記載はSECの開示規則に違反したり、規制当局の調査を誘発したりする可能性があるため、経営幹部は法務、業務、広報と連携しなければならない。コミュニケーションは、現在のフォレンジックの状況を反映し、何が確認され、何が検討中で、いつ更新されるかを認識しなければならない。

サイバー脅威インテリジェンス

内部テレメトリ、商用フィード、ISAC、オープンソースチャネルから集約された忠実度の高い脅威インテリジェンス。インテリジェンスには、文脈的な詳細(インフラの使用状況、TTP、標的ロジック、帰属の確信度など)が含まれていなければならない。コンテキストなしにIPを提供するフィードは、シグナルを劣化させ、偽陽性でSOCを圧倒する。

効果的なプログラムは、3種類のインテリジェンスを区別する:

- 戦略的インテリジェンスは、長期的な防衛計画に反映される。

- タクティカル・インテリジェンスは、即座に検知するエンジニアリングの原動力となる。

- オペレーショナル・インテリジェンスは、侵入をキャンペーン、インフラの重複、あるいは脅威を引き起こす要因の手口と結びつける。

フュージョン・センターは、インテリジェンスと探知、捜査、対応を連携させる。エンドポイント、クラウド、ネットワーク、アイデンティティ、サードパーティの遠隔測定をクロスドメインで統合しなければ、組織は相関関係を見逃す。

成熟したチームは、インジェスト時に遠隔測定を充実させ、セッション、成果物、フローにリスクスコアとコンテキストラベルを付けている。アナリストは、時間を無駄にすることなく、DNSクエリからアイデンティティの動作、SaaSの管理者ログまで、レイヤーをまたいでピボット移動します。

新たなサイバー攻撃の傾向

攻撃対象は、ほとんどの組織がプレイブックを更新するよりも早く変化する。現在の状態のリスクに対して構築された防御戦略は、未来の状態の速度の下では失敗することが多い。現在、脅威の状況には、コンピュートでスケールし、モデルを使って適応し、防御者が標準を読み終える前に構造的な変化を利用する敵が含まれている。

自動ソーシャル・エンジニアリング・ボット

敵は現在、OSINTを取り込み、リアルタイムの対応に適応するAIエージェントを配備している。これらのボットは、侮ることなかれ、多言語のコンテクストにおいて、カスタマイズされたフィッシング・ルアーを生成し、エグゼクティブになりすまし、スクレイピングされたコミュニケーションに基づいた口実の作成を自動化する。しかも、失敗するたびにターゲティングのロジックを改良していく。

チャンネルをまたいで活動するボットもある。一人のエージェントがフィッシングメールを送り、ディープフェイクのボイスコールでフォローアップし、採取したセッションクッキーを使ってSlackやTeamsのメッセージにピボットするかもしれない。攻撃者は、役割に応じたプロンプトで微調整された 大規模言語モデル(LLM)を使用して、カスタマーサポートとパスワードリセットのフローを操作します。

コードジェン・マルウェア

AIが支援するマルウェア開発は、理論的なものから運用可能なものへと変化している。攻撃者はモデルを微調整し、静的検知やヒューリスティック検知を回避する難読化されたペイロードを生成する。LLMに検出ルールを与え、生成されたコードがYARAヒットやEDRシグネチャを回避するまで繰り返す。

コード生成ツールは、ポリモーフィックなドロッパー、ローダースクリプト、およびクラウドプラットフォームや悪用されたSDKのエッジケースをターゲットとするドメイン固有のエクスプロイトの作成も支援する。自動化されたファジングと組み合わせることで、AIは発見と武器化を加速させ、現在のパッチモデルを破壊する。

関連記事ナウ・ユー・シー・ミー、ナウ・ユー・ドント:LLMを使って悪意のあるJavaScriptを難読化する

自己学習ワーム

もはやあらかじめプログラムされたロジックに縛られることなく、自律的に自己学習するワームは、環境変数を観察し、調整することができる。システム構成、ドメイン構造、あるいは遠隔測定フィードバックに基づいてペイロードモジュールを選択することまでできる。例えば、検出の可能性に応じて、動作の途中でクレデンシャル・ハーベスティングからワイパー動作に切り替えることもある。そして、継続的に結果を採点することで、ノードが危険にさらされるたびに進化していく。

クラウドスケールの影響シナリオ

クラウドネイティブの自律型ワームは、共有されたコントロールプレーン、IAMロールの横並び権限、過剰に許可されたサービスアカウントを悪用して、テナントや地域を越えて伝播する。脆弱な マイクロサービスが1つ悪用されると、オーケストレーションAPI、誤設定されたCI/CDトークン、または公開された Infrastructure-as-Codeシークレットを介して複製するエージェントレスプロパゲータのデプロイが可能になる。

マルチクラウド環境では、これらのワームは標準的なSDKを使用してリソースを列挙し、ID階層内でエスカレーションし、ペイロードの実行前に観測可能なツールを破壊する。影響は相乗的となり、遠隔測定、冗長性、復旧ワークフローに影響を及ぼす。

重要なのは次世代の脅威は総当たりには頼らない。彼らは、コンテキスト認識、適応ロジック、そしてコード実行のスピードよりも推論のスピードに頼るだろう。サイバー防衛は進化しなければならない。予見、計装化、そしてアーキテクチャの堅牢化が、前進への道筋を定める。

テストと検証:

実稼働状態でテストされない限り、制御装置は設計通りに作動しない。シミュレーション、レッドチーム、検証の練習は、仮定を明らかにする。成熟は、プレッシャーのもとでの有効な準備から生まれる。

レッドチームの作戦

目的ベースのエンゲージメント

レッドチーム演習は、目標、時間枠、作戦上の制約が定義された現実世界の敵をシミュレートする。一般的な侵入テストとは異なり、レッドチームは既知の脅威行為者に沿った戦術を用いてミッションの目的を追求する。

レッドチームは多くの場合、最小限の情報からスタートする。彼らは偵察を行い、検知を回避し、ドメインをまたいで旋回し、実際の設定ミスを突く。その成否は、以下のような重要な効能を検証するものである:

- エンドポイント・テレメトリー

- アラートしきい値

- アナリストのワークフロー

- インシデントのエスカレーション・パス

パープル・チームのコラボレーション

パープルチーミングはオフェンスとディフェンスをリアルタイムで融合させる。レッドチームとブルーチームが肩を並べて特定のテクニックを実行し、検知範囲を検証し、対応プロセスを調整することで、オペレーターとディフェンダーの間のフィードバックループが加速する。

パープル・チームは、侵害の成果で成功を評価するのではなく、テレメトリの品質、S/N比、SOCの応答時間を測定している。レッドチームによるすべてのアクションは、ブルーチームにとって、検知ルール、レスポンス・プレイブック、エスカレーション・パスを作成または改良するための学習機会となる。

パープルチーミングが適切に実行されれば、マッスルメモリーが構築され、脅威モデリングの前提が強化され、検知エンジニアリング、SOC、サイバー脅威インテリジェンスにまたがる敵との連携が改善される。

敵シミュレーション

ATT&CKエミュレーション計画

MITRE ATT&CK テクニックに基づくシミュレーションにより、組織は既知の動作モデルに対するコントロールカバレッジをテストすることができます。完全なキルチェーンを起動するのではなく、シミュレーションツールは個別のテクニック(クレデンシャルダンプ、レジストリ改ざん、リモートファイル転送など)を実行し、それらがテレメトリ、アラート、自動応答をトリガーするかどうかを測定する。

シミュレーションでは、ルールの検出に加え、ログパイプラインとアラートしきい値の整合性もテストします。テスト結果をATT&CKマトリックスにマッピングすることで、セキュリティリーダーは、どの戦術がカバーされているか、どこに防御上のギャップが残っているかを理解することができる。

侵入・攻撃プラットフォーム

自動化された侵入・攻撃シミュレーション(BAS)プラットフォームは、本番環境またはステージング環境で事前に定義された攻撃パスを実行することにより、継続的なテストを提供します。SafeBreach、AttackIQ、Cymulateなどのツールは、ネットワーク、エンドポイント、クラウドの各レイヤーでペイロードを実行し、防御態勢を検証する。

BASプラットフォームは、現実的な制約のもとで、クレデンシャルの盗難やデータの流出といった事象をシミュレートする。1回限りのテストとは異なり、コントロール変更後のリグレッション・テストや、チーム間での一貫したベンチマーキングとともに、繰り返し検証を行うことができる。

自動化と継続的改善

防御が機能する場所、機能しない場所、そして攻撃者が次に攻撃してくる場所を知っていますか?ここでKPIがインテリジェンスとなる。成熟した組織は、メトリクスを業務上のテコとして扱う。

主要リスク指標

アタック周波数レート

攻撃頻度は、脅威行為者があなたの環境を標的にする頻度を測定する。頻度には、観測されたスキャン、クレデンシャル・スタッフィング、フィッシング試行、APIプロービング、露出した資産に対するエクスプロイト試行が含まれる。これらを長期的に追跡すると、パターンが浮かび上がってくる。

高頻度のターゲティングは必ずしも妥協リスクを意味しないが、魅力的なシグナルである。スパイクは、漏えいダンプのリスト、漏えいした認証情報の再利用、または攻撃者の自動化ループの存在を示す可能性がある。ここでの視認性の低さは、エッジの遠隔測定におけるブラインドゾーンや、クラウド環境における断片的なロギングに起因することが多い。

妥協までの平均時間

平均侵害時間(MTTC:Mean Time to compromise)は、最初のアクセスから攻撃者の権限昇格または横移動までの平均時間を追跡します。検知の遅れだけでなく、トークンの再利用や過剰な特権アカウントといったアーキテクチャ上の弱点も明らかになる。

MTTCを測定するには、レッドチームの活動と事故後のタイムラインを再生する必要がある。MTTCが低い組織は通常、IDや行動シグナルを関連付けることなく、シグネチャベースのアラートに頼っている。MTTCを分単位で増加させると、攻撃者のペイロードの成功を数時間、あるいは完全に減少させることができる。

プログラム成熟度モデル

能力向上ステージ

成熟度モデルは、検知、予防、対応、回復にわたるプログラムの進化を評価します。リアクティブからプロアクティブへ、マニュアルから自動化へ、サイロ化からオーケストレーションへ。NIST のサイバーセキュリティ・フレームワークは、MITRE のサイバーセキュリティ能力モデル(C2M2)や CIS コントロール実施グループと同様に、段階的なベンチマークを提供している。

進行度は、カバレッジの深さだけでなく、動作速度とシグナルインテグリティによって測定される。アラートにコンテキストがなかったり、プレイブックが未使用のままであれば、世界トップクラスのツールがあっても成熟度は低いままである。

能力のギャップは、横方向の動きの可視化、クラウドの役割の強制、SaaSの監視、自動化された応答ロジックに集中することが多い。成熟度が高まるのは、チームが検証を通じて測定可能な方法でギャップを埋めるときである。

ピアベンチマーキング

同業他社ベンチマーキングは、業界、規模、地域、または脅威のプロファイルによってグループ化された類似組織の文脈で、自社のパフォーマンスを位置づける。これは、戦略的投資において、どこをリードしているか、遅れているか、あるいは標準と一致しているかを示すものである。

ベンチマークは、攻撃対象の複雑さを考慮しなければならない。(300のマイクロサービス、5,000のIAMロール、12のサードパーティ統合を持つフィンテック企業は、地域のヘルスケアプロバイダーと同じベンチマークはとらない)。効果的な比較は測定基準を正規化する。

セキュリティ・リーダーは、ベンチマークを利用して、エンドポイント検出からアイデンティティ・ガバナンスへの投資の再配分や、パープルチームの検証サイクルの迅速化など、プログラムの変更を正当化する。基準点がなければ、改善は主観的なものになる。